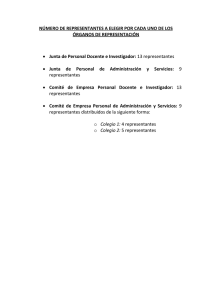

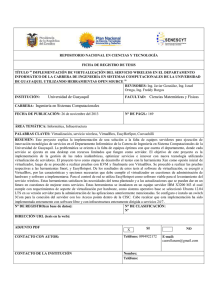

universidad regional autonoma de los andes uniandes facultad de

Anuncio