redes de computadoras seguridad - Ministerio de Energía y Minería

Anuncio

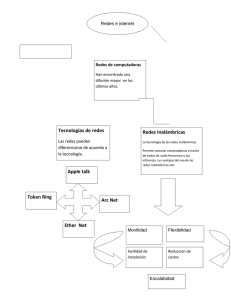

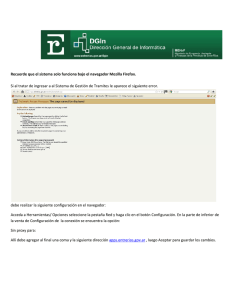

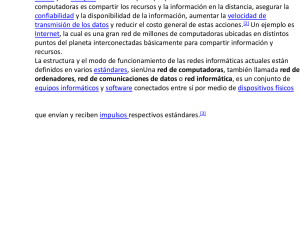

*** REDES DE COMPUTADORAS SEGURIDAD ****** Detalle del Contenido Redes (Comunicaciones) Informáticas REDES DE COMPUTADORAS DEFINICION Consiste en dos o más computadoras que pueden compartir información y recursos. Las redes son sistemas de canales de comunicación que constan de conjunto de elementos denominados "NODOS"; que se interconectan de alguna manera. Las comunicaciones mediante redes permiten establecer contacto cuando se necesita entre determinados procesadores o terminales que utilizan portadoras comunes u otros medios de comunicación. Como todo sistema computarizado su composición es a base de Software y Hardware con enlaces físicos. Las redes (o infraestructuras) de comunicaciones proporcionan la capacidad y los elementos necesarios para mantener un intercambio de información y/o una comunicación, ya sea ésta en forma de voz, datos, vídeo o una combinación de los anteriores. Los elementos necesarios comprenden disponer de acceso a la red de comunicaciones, el transporte de la información y los medios y procedimientos que desean intercambiar información. Además, numerosas veces los usuarios se encuentran en extremos pertenecientes a diferentes tipos de redes de comunicaciones, o en redes de comunicaciones que aún siendo iguales son de distinta propiedad. En estos casos, hace falta contar con un procedimiento de interconexión. Sistema de comunicación Las redes de comunicación se diseñan y construyen en arquitecturas que pretenden servir a sus objetivos de uso. Por ejemplo, existen necesidades de intercambio de información entre usuarios que obligan a mantener un flujo Página 2 de 75 continuo de información, o al menos que la información llegue sin retardos apreciables para el usuario y sin desordenar, pues de lo contrario se altera su significado. Este es el caso de la voz o, en muchos casos, del vídeo. Como se puede observar en la siguiente imagen, un sistema de comunicación sencillo; en el mismo se puede identificar el emisor, el receptor y el medio de transmisión necesario para llevar a cabo la comunicación. Mensaje. Es la información a enviar, la misma debe llegar en forma íntegra y segura. Emisor. Es el sujeto que prepara la información para luego ser enviada. Receptor. Es el sujeto que recupera la información para luego ser utilizada. Medio de Transmisión. Canal por medio del cual viaja el mensaje. Página 3 de 75 Modo de Transmisión Existen tres tipos de transmisión: Modo simplex. Este modo de transmisión permite que las señales se transmitan en una sola dirección. Modo semi-duplex o half-duplex. Este modo de transmisión permite que los dos dispositivos trasmitan a la vez, solicitando permiso. Modo full-duplex. Este modo de transmisión permite que los dos dispositivos trasmitan en forma simultánea. Tipos (descripción de redes, por su área de cobertura. Descripción por su topología – físicas y lógicas) Redes por su cobertura - Distribución Geográfica Página 4 de 75 LAN Local Area Network Red de Comunicaciones para Computadoras que sirve a la conexión de usuarios dentro de un área geográficamente limitada. Red de Área Local o Red de Computadoras Personales dentro de un área confinada que se compone de Servidores, Estaciones de Trabajo, Sistemas Operativos de Redes y un Enlace de Comunicaciones. MAN - Metropolitan Area Network Red de Comunicaciones Pública o Privada que cubre un Area Geográfica limitada como una Ciudad, Suburbio o Área Metropolitana. Pueden ser la consecuencia de la unión de varias LANs utilizando facilidades de comunicaciones (Gateways, Bridges, etc). Página 5 de 75 WAN - Wide Area Network Red de Comunicaciones Pública o Privada que cubre un Area Geográfica Amplia o Extensa como Estados o Países. Pueden ser la consecuencia de la unión de varias MAN’s utilizando facilidades de comunicaciones . Las redes de área amplia típicamente tienen topologías irregulares. Topología La topología de red se define como una familia de comunicación usada por los computadores que conforman una red para intercambiar datos. El concepto de red puede definirse como "conjunto de nodos interconectados". Un nodo es el punto en el que una curva se intercepta a sí misma. Lo que un nodo es concretamente, depende del tipo de redes a que nos refiramos. Red en Bus. Se caracteriza por tener un único canal de comunicación, denominado bus, al cual se conectan los diferentes dispositivos. Página 6 de 75 Red en Anillo. Se caracteriza por estar una estación conectada a la siguiente y la última conectada a la primera. Red en Estrella. Se caracteriza por estar todas las estaciones conectadas directamente a un punto central y todas las comunicaciones se han de hacer necesariamente a través de este. Red en Malla. Se caracteriza por estar cada estación conectada a todos las otras estaciones. Página 7 de 75 Red en Árbol. Se caracteriza por estar las estaciones colocadas en forma de árbol. Red Mixta(Híbrida). Se caracteriza por ser la combinación de cualquier de las redes mencionadas anteriormente Medios Físicos El medio físico es el encargado de transmitir señales electromagnéticas que son interpretadas por el protocolo de enlace de datos como bits. En principio, cualquier medio físico podría ser utilizado, a condición que asegure la transmisión de toda la información sin interferencias. De hecho, las líneas telefónicas, las de televisión por cable y las de energía eléctrica pueden ser utilizadas con ese fin. Sin embargo, en redes locales se utilizan cableados dedicados lo que mejora las velocidades de transmisión. Página 8 de 75 Otra posibilidad es la transmisión a través del aire, en forma de señales de radio, microondas, etc. La forma en que se interconectan entre sí los distintos nodos de la red, determinan su topología Cable Coaxil. Es un cable central protegido por una malla y por un dieléctrico (para aislar). Distancia máxima de transmisión es de 500 metros. Par de Hilos Trenzados. Dos alambres de cobre aislados, en general de 1mm de espesor. Los alambres se entrelazan en forma helicoidal. Uno conectado a tierra y otro por el que se transmite. Distancia de transmisión corta de 30 a 40 metros. El trenzado es para reducir la interferencia eléctrica con respecto a los pares cercanos que se encuentran a su alrededor. UTP: Par Trenzado no Apantallado STP: Par Trenzado Apantallado. Multipar telefónico Fibra Óptica. Hilos de fibra de vidrio que consta de un núcleo central de fibra con un alto índice de refracción. Una cubierta que rodea al núcleo, de material similar, con un índice de refracción ligeramente menor. Además, una envoltura que aísla las fibras y evita que se produzcan interferencias entre fibras adyacentes, a la vez que proporciona protección al núcleo. Cada una de ellas está rodeada por un revestimiento y reforzada para proteger a la fibra. Página 9 de 75 Página 10 de 75 Medios Físicos - Equipamiento HUB Un concentrador o hub es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos. Trabaja en capa 1 del modelo OSI o capa de Acceso en modelo TCP/IP. Switch Un conmutador o switch es un dispositivo digital lógico de interconexión de redes de computadoras que opera en la capa de enlace de datos del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes de red, pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red. Bridge Un puente de red o bridge es un dispositivo de interconexión de redes de ordenadores que opera en la capa 2 (nivel de enlace de datos) del modelo OSI. Este interconecta segmentos de red (o divide una red en segmentos) haciendo Página 11 de 75 la transferencia de datos de una red hacia otra con base en la dirección física de destino de cada paquete. El término bridge, formalmente, responde a un dispositivo que se comporta de acuerdo al estándar IEEE 802.1D. En definitiva, un bridge conecta segmentos de red formando una sola subred (permite conexión entre equipos sin necesidad de routers). Funciona a través de una tabla de direcciones MAC detectadas en cada segmento al que está conectado Router Un router —también conocido como enrutador o encaminador de paquetes— es un dispositivo que proporciona conectividad a nivel de red o nivel tres en el modelo OSI. Su función principal consiste en enviar o encaminar paquetes de datos de una red a otra, es decir, interconectar subredes, entendiendo por subred un conjunto de máquinas IP que se pueden comunicar sin la intervención de un router (mediante bridges), y que por tanto tienen prefijos de red distintos Access Point Un punto de acceso inalámbrico (WAP o AP por sus siglas en inglés: Wireless Access Point) en redes de computadoras es un dispositivo que interconecta dispositivos de comunicación alámbrica para formar una red inalámbrica. Normalmente un WAP también puede conectarse a una red cableada, y puede transmitir datos entre los dispositivos conectados a la red cable y los dispositivos inalámbricos. Muchos WAPs pueden conectarse entre sí para formar una red aún mayor, permitiendo realizar "roaming" Pasarela o Gateway. Realiza la conversión de protocolos entre diferentes tipos de redes o aplicaciones. Normalmente es una computadora. Página 12 de 75 Redes: Alámbricas Alámbrica: Se comunica a través de cables de datos (generalmente basada en Ethernet. Los cables de datos, conocidos como cables de red de Ethernet o cables con hilos conductores (CAT5), conectan computadoras y otros dispositivos que forman las redes. Las redes alámbricas son mejores cuando usted necesita mover grandes cantidades de datos a altas velocidades, como medios multimedia de calidad profesional. Página 13 de 75 Estándares de Cables UTP F/UTP y S/FTP Cat 1: actualmente no reconocido por TIA/EIA. Fue usado para comunicaciones telefónicas POTS, ISDN y cableado de timbrado. Cat 2: actualmente no reconocido por TIA/EIA. Fue frecuentemente usado para redes token ring (4 Mbit/s). Cat 3: actualmente definido en TIA/EIA-568-B. Fue (y sigue siendo) usado para redes ethernet (10 Mbit/s). Diseñado para transmisión a frecuencias de hasta 16 MHz. Cat 4: actualmente no reconocido por TIA/EIA. Frecuentemente usado en redes token ring (16 Mbit/s). Diseñado para transmisión a frecuencias de hasta 20 MHz. Cat 5: actualmente no reconocido por TIA/EIA. Frecuentemente usado en redes ethernet, fast ethernet (100 Mbit/s) y gigabit ethernet (1000 Mbit/s). Diseñado para transmisión a frecuencias de hasta 100 MHz. Cat 5e: actualmente definido en TIA/EIA-568-B. Frecuentemente usado en redes fast ethernet (100 Mbit/s) y gigabit ethernet (1000 Mbit/s). Diseñado para transmisión a frecuencias de hasta 100 MHz. Cat 6 hp: actualmente definido en TIA/EIA-568-B. Usado en redes gigabit ethernet (1000 Mbit/s). Diseñado para transmisión a frecuencias de hasta 250 MHz. Cat 6a: actualmente definido en TIA/EIA-568-B. Usado en redes 10 gigabit ethernet (10000 Mbit/s). Diseñado para transmisión a frecuencias de hasta 500 MHz. Cat 7: Caracterización para cable de 600 Mhz según la norma internacional ISO-11801 Usado en redes 10 gigabit ethernet y comunicaciones de alta confiabilidad. Cat 7A: Caracterización para cable de 1000 Mhz según la norma internacional ISO-11801 Ad-1 de 2008 Usado en redes 10 gigabit ethernet y futuras comunicaciones de mayor velocidad de transmisión de datos. CLASIFICACIONES EQUIVALENTES DE LAS NORMAS TIA E ISO. Ancho de banda TIA (componentes) TIA (cableado) ISO (componentes) ISO (cableado) 1 - 100 MHz Categoría 5e Categoría 5e Categoría 5e Clase D 1 - 250 MHz Categoría 6 Categoría 6 Categoría 6 Clase E Página 14 de 75 1 - 500 MHz Categoría 6A Categoría 6A Categoría 6A Class EA 1 - 600 MHz sin especificar sin especificar Categoría 7 Clase F 1 - 1,000 MHz sin especificar sin especificar Categoría 7A Clase FA VENTAJAS DE UNA RED ALAMBRICA Costos relativamente bajos Ofrece el máximo rendimiento posible Mayor velocidad – cable de Ethernet estándar hasta 100 Mbps. DESVENTAJAS DE UNA RED ALÁMBRICA: • El costo de instalación siempre ha sido un problema muy común en este tipo de tecnología, ya que el estudio de instalación, las canaletas, conectores, cables y otros no mencionados suman costos muy elevados en algunas ocasiones. • El acceso físico es uno de los problemas más comunes dentro de las redes alámbricas. Ya que para llegar a ciertos lugares dentro de la empresa, es muy complicado el paso de los cables a través de las paredes de concreto u otros obstáculos. • Dificultad y expectativas de expansión es otro de los problemas más comunes, ya que cuando se piensa tener un numero definido de nodos en una oficina, generalmente surgen necesidades posteriores que implican construir uno nuevo y ya no existe espacio en los switches instalados. Página 15 de 75 Inalámbricas Las redes inalámbricas no es más que un conjunto de computadoras, o de cualquier dispositivo informático, comunicados entre sí mediante soluciones que no requieran el uso de cables de interconexión. En el caso de las redes locales inalámbricas, es sistema que se está imponiendo es el normalizado por IEEE con el nombre 802.11b. A esta norma se la conoce más habitualmente como WI-FI (Wiriless Fidelity). Con el sistema WI-FI se pueden establecer comunicaciones a una velocidad máxima de 11 Mbps, alcanzándose distancia de hasta cientos de metros. No obstante, versiones más recientes de esta tecnología permiten alcanzar los 22, 54 y hasta los 100 Mbps. VELOCIDAD DE LAS REDES INALÁMBRICAS La velocidad máxima de transmisión inalámbrica de la tecnología 802.11b es de 11 Mbps. Pero la velocidad típica es solo la mitad: entre 1,5 y 5 Mbps dependiendo de si se transmiten muchos archivos pequeños o unos pocos archivos grandes. La velocidad máxima de la tecnología 802.11g es de 54 Mbps. Pero la velocidad típica de esta última tecnología es solo unas 3 veces más rápida que la de 802.11b: entre 5 y 15 Mbps. Página 16 de 75 VENTAJAS DE LAS REDES INALÁMBRICAS · Flexibilidad Dentro de la zona de cobertura de la red inalámbrica, los nodos se podrán comunicar y no estarán atados a un cable para poder conectarse con el mundo Por ejemplo, para hacer esta presentación se podría haber colgado la presentación de la web y haber traído una portátil; abrirla la presentación desde Internet, incluso aunque la oficina en la que la vieran no tuviese rosetas de acceso a la red cableada. · Poca planificación Con respecto a las redes cableadas. Antes de cablear un edificio o unas oficinas se debe pensar mucho sobre la distribución física de las máquinas, mientras que con una red inalámbrica sólo nos tenemos que preocupar de que el edificio o las oficinas queden dentro del ámbito de cobertura de la red. · Diseño Los receptores son bastante pequeños y pueden integrarse dentro de un dispositivo y llevarlo en un bolsillo, etc. · Robustez Ante eventos inesperados que pueden ir desde un usuario que se tropieza con un cable o lo desenchufa, hasta un pequeño terremoto o algo similar. Una red cableada podría llegar a quedar completamente inutilizada, mientras que una red inalámbrica puede aguantar bastante mejor este tipo de percances inesperados DESVENTAJAS DE LAS REDES INALÁMBRICAS Evidentemente, no todo son ventajas, las redes inalámbricas también tiene unos puntos negativos en su comparativa con las redes de cable. Los principales inconvenientes de las redes inalámbricas son los siguientes: · Calidad de Servicio Las redes inalámbricas ofrecen una peor calidad de servicio que las redes cableadas. Estamos hablando de velocidades que no superan habitualmente los 10 Mbps, frente a los 100 que puede alcanzar una red normal y corriente. Por otra parte hay que tener en cuenta también la tasa de error debida a las interferencias. Esta se puede situar alrededor de 10-4 frente a las 10-10 de las Página 17 de 75 redes cableadas. Esto significa que has 6 órdenes de magnitud de diferencia y eso es mucho. Estamos hablando de 1 bit erróneo cada 10.000 bits o lo que es lo mismo, aproximadamente de cada Megabit transmitido 1 Kbit será erróneo. Esto puede llegar a ser imposible de implantar en algunos entornos industriales con fuertes campos electromagnéticos y ciertos requisitos de calidad. · Costo Aunque los costos disminuyeron bastante, aún es más caro. Puede llegar a salir más barato montar una red inalámbrica de 4 computadoras que una cableada, si tenemos en cuenta costos de cablear una casa. Por cierto que instalarlo en una casa aún no vale la pena debido a la poca calidad de servicio, falta de estandarización y costos. · Soluciones Propietarias Como la estandarización está siendo bastante lenta, ciertos fabricantes han sacado al mercado algunas soluciones propietarias que sólo funcionan en un entorno homogéneo y por lo tanto estando atado a ese fabricante. Esto supone un gran problema ante el mantenimiento del sistema, tanto para ampliaciones del sistema como para la recuperación ante posibles fallos. Cualquier empresa o particular que desee mantener su sistema funcionando se verá obligado a acudir de nuevo al mismo fabricante para comprar otra tarjeta, punto de enlace, etc. Menor ancho de banda. Las redes de cable actuales trabajan a 100 Mbps, mientras que las redes inalámbricas Wi-Fi lo hacen a 11 Mbps. Es cierto que existen estándares que alcanzan los 54 Mbps y soluciones propietarias que llegan a 100 Mbps, pero estos estándares están en los comienzos de su comercialización y tiene un precio superior al de los actuales equipos Wi-Fi. Mayor inversión inicial. Para la mayoría de las configuraciones de la red local, el coste de los equipos de red inalámbricos es superior al de los equipos de red cableada. Seguridad. Las redes inalámbricas tienen la particularidad de no necesitar un medio físico para funcionar. Esto fundamentalmente es una ventaja, pero se convierte en una desventaja cuando se piensa que cualquier persona con una computadora portátil solo necesita estar dentro del área de cobertura de la red para poder intentar acceder a ella. Como el área de cobertura no está definida por paredes o por ningún otro medio físico, a los posibles intrusos no les hace falta estar dentro de un edificio o estar conectado a un cable. Además, el sistema de seguridad que incorporan las redes Wi-Fi no es de lo más fiables. A pesar de Página 18 de 75 esto también es cierto que ofrece una seguridad válida para la inmensa mayoría de las aplicaciones y que ya hay disponible un nuevo sistema de seguridad (WPA) que hace a Wi-Fi mucho más confiable. Interferencias. Las redes inalámbricas funcionan utilizando el medio radio electrónico en la banda de 2,4 GAZ. Esta banda de frecuencias no requiere de licencia administrativa para ser utilizada por lo que muchos equipos del mercado, como teléfonos inalámbricos, microondas, etc., utilizan esta misma banda de frecuencias. Además, todas las redes Wi-Fi funcionan en la misma banda de frecuencias incluida la de los vecinos. Este hecho hace que no se tenga la garantía de nuestro entorno radioelectrónico este completamente limpio para que nuestra red inalámbrica funcione a su más alto rendimiento. Cuantos mayores sean las interferencias producidas por otros equipos, menor será el rendimiento de nuestra red. No obstante, el hecho de tener probabilidades de sufrir interferencias no quiere decir que se tengan. La mayoría de las redes inalámbricas funcionan perfectamente sin mayores problemas en este sentido. Descripción y conceptos (Red, Intranet, Internet, Modelo OSI, TCP/IP) Descripción y concepto de una Red ¿Qué es una Red? Una red es la interconexión entre dos o más computadoras, a través de un medio físico, compartiendo información y recursos, como una impresora. Información como archivos, fotos, videos, entre otros. Descripción y concepto de Intranet INTRANET: Una intranet es una red de ordenadores privados que utiliza tecnología Internet para compartir dentro de una organización parte de sus sistemas de información y sistemas operacionales. El término intranet se utiliza en oposición a internet, una red entre organizaciones, haciendo referencia a una red comprendida en el ámbito de una organización. Página 19 de 75 Descripción y concepto de Internet ¿Qué es Internet? Internet (interconexión de redes) es un sistema de comunicaciones que conecta a computadoras y redes de computadoras de todo el mundo. Las computadoras se conectan a Internet por medio de líneas telefónicas, cables, satélites y otros medios de telecomunicaciones. Por medio de Internet, los usuarios de estas computadoras pueden compartir textos, gráficos, sonidos, videos y programas de computación, etc. Otra forma de definir Internet es una red global de redes. Los inicios de Internet nos remontan a los años 60. En plena guerra fría, Estados Unidos crea una red exclusivamente militar, con el objetivo de que, en el hipotético caso de un ataque ruso, se pudiera tener acceso a la información militar desde cualquier punto del país. ARPANET: La red de computadoras ARPANET (Advanced Research Projects Agency Network) fue creada por encargo del Departamento de Defensa de los Página 20 de 75 Estados Unidos ("DoD" por sus siglas en inglés) como medio de comunicación para los diferentes organismos del país. Esta red se creó en 1969 y se llamó ARPANET. En principio, la red contaba con 4 ordenadores distribuidos entre distintas universidades del país. Dos años después, ya contaba con unos 40 ordenadores conectados. Tanto fue el crecimiento de la red que su sistema de comunicación se quedó obsoleto. Entonces dos investigadores crearon el Protocolo TCP/IP, que se convirtió en el estándar de comunicaciones dentro de las redes informáticas (actualmente seguimos utilizando dicho protocolo) El primer nodo se creó en la Universidad de California, Los Ángeles y fue la espina dorsal de Internet hasta 1990, tras finalizar la transición al protocolo TCP/IP iniciada en 1983 ARPANET siguió creciendo y abriéndose al mundo, y cualquier persona con fines académicos o de investigación podía tener acceso a la red. Las funciones militares se desligaron de ARPANET y fueron a parar a MILNET, una nueva red creada por los Estados Unidos. La NSF (National Science Fundation) crea su propia red informática llamada NSFNET, que más tarde absorbe a ARPANET, creando así una gran red con propósitos científicos y académicos. El desarrollo de las redes fue abismal, y se crean nuevas redes de libre acceso que más tarde se unen a NSFNET, formando el embrión de lo que hoy conocemos como INTERNET. En 1985, Internet ya era una tecnología establecida, aunque conocida por unos pocos. El autor William Gibson hizo una revelación: el término "ciberespacio". En ese tiempo la red era básicamente textual, así que el autor se basó en los videojuegos. Con el tiempo la palabra "ciberespacio" terminó por ser sinónimo de Internet. El desarrollo de NSFNET fue tal que hacia el año 1990 ya contaba con alrededor de 100.000 servidores. En el Centro Europeo de Investigaciones Nucleares (CERN), Tim Berners Lee dirigía la búsqueda de un sistema de almacenamiento y recuperación de datos. Berners Lee retomó la idea de Ted Nelson (un proyecto llamado "Xanadú") de usar hipervínculos. Robert Caillau quien cooperó con el proyecto, cuenta que en 1990 deciden ponerle un nombre al sistema y lo llamarón World Wide Web (WWW) o telaraña mundial. La nueva fórmula permitía vincular información en forma lógica y a través de las redes. El contenido se programaba en un lenguaje de hipertexto con "etíquetas" que asignaban una función a cada parte del contenido. Luego, un programa de computación, un intérprete, era capaz de leer esas etiquetas para Página 21 de 75 despleglar la información. Ese intérprete sería conocido como "navegador" o "browser". En 1993 Marc Andreesen produjo la primera versión del navegador "Mosaic", que permitió acceder con mayor naturalidad a la WWW. La interfaz gráfica iba más allá de lo previsto y la facilidad con la que podía manejarse el programa abría la red a los legos. Poco después Andreesen encabezó la creación del programa Netscape. A partir de entonces Internet comenzó a crecer más rápido que otro medio de comunicación, convirtiéndose en lo que hoy todos conocemos. Algunos de los servicios disponibles en Internet -aparte de la WEB- son el acceso remoto a otras máquinas (SSH y Telnet), transferencia de archivos (FTP), correo electrónico (SMTP), conversaciones en línea (IMSN MESSENGER, ICQ, YIM, AOL, jabber), transmisión de archivos (P2P, P2M, descarga directa). Cronología Año Evento 1958 La compañía BELL crea el primer modem que permitía transmitir datos binarios sobre una línea telefónica simple. 1961 Leonard Kleinrock del Massachusetts Institute of Technology publica una primera teoría sobre la utilización de la conmutación de paquetes para transferir datos. 1962 Inicio de investigaciones por parte de ARPA, una agencia del ministerio estadounidense de defensa, donde J.C.R. Licklider defiende exitosamente sus ideas relativas a una red global de computadoras. 1964 Leonard Kleinrock del MIT publica un libro sobre la comunicación por conmutación de paquetes para implementar una red. 1967 Primera conferencia sobre ARPANET 1969 Conexión de las primeras computadoras entre 4 universidades americanas a través de la Interface Message Processor de Leonard Kleinrock 1971 23 computadoras son conectadas a ARPANET. Envío del primer correo por Ray Tomlinson. 1972 Nacimiento del InterNetworking Working Group, organización encargada de administrar Internet. 1973 Inglaterra y Noruega se adhieren a Internet, cada una con una computadora. 1979 Creación de los NewsGroups (foros de discusión) por estudiantes americanos. 1982 Definición del protocolo TCP/IP y de la palabra «Internet» 1983 Primer servidor de nombres de sitios. 1984 1000 computadoras conectadas. 1987 10000 computadoras conectadas. 1989 100000 computadoras conectadas. 1990 Desaparición de ARPANET 1991 Se anuncia públicamente la World Wide Web Página 22 de 75 1992 1 millón de computadoras conectadas. 1993 Aparición del navegador web NCSA Mosaic 1996 10 millones de computadoras conectadas. 2000 Explosión de la Burbuja punto com Arquitectura Cliente / Servidor La arquitectura cliente-servidor es un modelo de aplicación distribuida en el que las tareas se reparten entre los proveedores de recursos o servicios, llamados servidores, y los demandantes, llamados clientes. Un cliente realiza peticiones a otro programa, el servidor, quien le da respuesta. Esta idea también se puede aplicar a programas que se ejecutan sobre una sola computadora, aunque es más ventajosa en un sistema operativo multiusuario distribuido a través de una red de computadoras. En esta arquitectura la capacidad de proceso está repartida entre los clientes y los servidores, aunque son más importantes las ventajas de tipo organizativo debidas a la centralización de la gestión de la información y la separación de responsabilidades, lo que facilita y clarifica el diseño del sistema Modelo OSI Página 23 de 75 El modelo de interconexión de sistemas abiertos (ISO/IEC 7498-1), también llamado OSI (en inglés, Open System Interconnection) es el modelo descriptivo de red, que fue creado por la Organización Internacional para la Estandarización(ISO) en el año 1980 y es marco de referencia para la definición de arquitecturas en la interconexión de los sistemas de comunicaciones. La Organización Internacional de Estándares (ISO), es una federación global de organizaciones que representa aproximadamente a 130 países. El núcleo de este estándar es el modelo de referencia OSI, una normativa formada por siete capas que define las diferentes fases por las que deben pasar los datos para viajar de un dispositivo a otro sobre una red de comunicaciones. Siguiendo el esquema de este modelo se crearon numerosos protocolos. El advenimiento de protocolos más flexibles donde las capas no están tan desmarcadas y la correspondencia con los niveles no era tan clara puso a este esquema en un segundo plano. Sin embargo es muy usado en la enseñanza como una manera de mostrar cómo puede estructurarse una "pila" de protocolos de comunicaciones. El modelo especifica el protocolo que debe ser usado en cada capa, y suele hablarse de modelo de referencia ya que es usado como una gran herramienta para la enseñanza de comunicación de redes. Se trata de una normativa estandarizada útil debido a la existencia de muchas tecnologías, fabricantes y compañías dentro del mundo de las comunicaciones, y al estar en continua expansión, se tuvo que crear un método para que todos pudieran entenderse de algún modo, incluso cuando las tecnologías no coincidieran. De este modo, no importa la localización geográfica o el lenguaje utilizado. Todo el mundo debe atenerse a unas normas mínimas para poder comunicarse entre sí. Esto es sobre todo importante cuando hablamos de la red de redes, es decir, Internet Página 24 de 75 TCP/IP Pila de Protocolos Es el protocolo de comunicación más utilizado en la red de computadoras. Permite comunicar computadoras que utilizan distintos sistemas operativos. Es el principio unificador de Internet y sus siglas significan Protocolo de Control de Transmisión/Protocolo de Internet. Página 25 de 75 El Protocolo de Internet (IP), especifica las reglas básicas que debe seguir una computadora para comunicarse en Internet. El IP define el formato de los paquetes de Internet, llamados datagramas IP. El IP define un esquema de dirección que asigna a cada computadora un número único, utilizado en todas las comunicaciones. El software IP hace que un grupo interconectado de redes y ruteadores opere como una sola y gran red. Cada computadora en Internet debe tener un software IP que le permita crear y enviar datagramas IP. Cada ruteador también cuenta con un software IP que sabe como encaminar datagramas hacia su destino final. Cuando un datagrama llega a un ruteador, el software IP escoge el camino que conducirá el destino final del datagrama. Como cualquier sistema de comunicación de datos, Internet puede desbordarse, muchas computadoras envían datos al mismo tiempo. El software IP no detecta datagramas faltantes. Para manejar tales errores de comunicación, una computadora debe contar con un software TCP, el cual elimina la duplicación de datos, asegura que éstos se vuelvan a ensamblar en el mismo orden en que fueron enviados y reenvía información cuando se pierde un datagrama. El Protocolo de Control de Tranmisión (TCP) enumera cada uno de estos paquetes de manera que el receptor de la información pueda ordenarlos al recibirlos. Para pasar esta información a través de la red, TCP utiliza un encabezado identificado con el número de secuencia de cada paquete. Los paquetes TCP se envían a su destino, independientemente unos de otros. Página 26 de 75 Puertos de RED Un puerto de red es una interfaz para comunicarse con un programa a través de una red. En el modelo OSI quien se preocupa de la administración de los puertos y los establece en el encabezado de los segmentos es la capa de transporte o capa 4, administrando así el envío y re-ensamblaje de cada segmento enviado a la red haciendo uso del puerto especificado. Un puerto suele estar numerado para de esta forma poder identificar la aplicación que lo usa. La implementación del protocolo en el destino utilizará ese número para decidir a qué programa entregará los datos recibidos. Esta asignación de puertos permite a una máquina establecer simultáneamente diversas conexiones con máquinas distintas, ya que todos los paquetes que se reciben tienen la misma dirección, pero van dirigidos a puertos diferentes. Los números de puerto se indican mediante una palabra, 2 bytes (16 bits), por lo que existen 65535. Aunque podemos usar cualquiera de ellos para cualquier protocolo, existe una entidad, la IANA, encargada de su asignación, la cual creó tres categorías: Puertos bien conocidos: Los puertos inferiores al 1024 son puertos reservados para el sistema operativo y usados por "protocolos bien conocidos" como por ejemplo HTTP (servidor Web), POP3/SMTP (servidor de e-mail) y Telnet. Si queremos usar uno de estos puertos tendremos que arrancar el servicio que los use teniendo permisos de administrador. Puertos registrados: Los comprendidos entre 1024 (0400 en hexadecimal) y 49151 (BFFF en hexadecimal) son denominados "registrados" y pueden ser usados por cualquier aplicación. Existe una lista pública en la web del IANA donde se puede ver qué protocolo usa cada uno de ellos. Puertos dinámicos o privados: Los comprendidos entre los números 49152 (C000 en hexadecimal) y 65535 (FFFF en hexadecimal) son denominados dinámicos o privados, normalmente se asignan en forma dinámica a las aplicaciones de clientes al iniciarse la conexión. Su uso es poco común son usados en conexiones peer to peer (P2P). Puerto (a nivel de capa I - Física) Página 27 de 75 Algunos Puertos (a nivel de Capa 4 - Transporte) Página 28 de 75 Conceptos para la configuración de conexión DSL / LAN: Configuración de una nueva conexión del tipo DSL: Página 29 de 75 Configuración de la red de Area Local LAN: Centro de Control - Administración de Redes Página 30 de 75 Modificación de adaptadores de Red (configuración) Página 31 de 75 Vínculos entre Intranet e Internet Funcionamiento DNS - Sistema de Nombres de Dominio El Sistema de Nombres de Dominios (DNS) es un conjunto de protocolos y servicios sobre una red TCP/IP, permite a los usuarios de red utilizar nombres jerárquicos sencillos para comunicarse con otros equipos, en vez de memorizar y usar sus direcciones IP. Usado en Internet y en Redes Privadas Actuales. Servicios como: browsers, servidores de Web, FTP y Telnet; utilizan DNS. El Nombre consta de una Secuencia de segmentos alfanuméricos separados por puntos. Página 32 de 75 Sistema de Nombres Jerárquicos siendo la parte más significativa a la derecha. La parte de la izquierda corresponde al nombre de una computadora. Los otros segmentos del nombre corresponden al Grupo al cual pertenecen. Página 33 de 75 Registración de Dominios .com.ar en nuestro país Página 34 de 75 Seguridad Informática Introducción Seguridad en Internet Internet representa riesgos de seguridad importantes que las organizaciones ignoran o subestiman por su propia cuenta y riesgo. Estar conectado a la red pública implica estar expuesto a permanentes ataques de diferente índole: virus, spoofing, sync flooding, denial of services, entre otros. Los ataques pueden producir perdidas: Imagen corporativa (Ej: Desfase de páginas web) Económicas (Robo de información, transferencias de dinero) Página 35 de 75 Infecciones de Malware. Tendencias actuales de riesgos en Internet Año tras año son encontradas vulnerabilidades en cantidades exponenciales respecto de años anteriores. La cantidad de vulnerabilidades en el software existente resulta enorme. A raíz de la cantidad de vulnerabilidades surgen figuras como “Patch Manager” en las estructuras de TI. Escaso tiempo desde que se descubre y anuncia una vulnerabilidad hasta el momento en que los hackers saben cómo aprovecharla. Los ataques son cada vez más eficaces llegando a poder infectar 300.000 equipos en 14 minutos (virus MyDoom Enero de 2004) La rápida propagación de estas amenazas hace muy difícil responder con la suficiente rapidez para evitar los daños ¿Defensa en profundidad? Página 36 de 75 Hackers (Pasado y Presente) En los comienzos, estos eran simplemente jóvenes que no tenían más que hacer que jugar con los sistemas de computadoras. Hoy en día difícilmente se trate de un divertimento, sino de anarquía, crimen organizado, espionaje y hasta cyberterrorismo. Phishing Tiene por objeto, el robo de datos personales de identidad e información de credenciales financieras. Utiliza en combinación Ingeniería Social y Tecnología para alcanzar sus objetivos. Algunos ejemplos utilizados son: E-mails falsificados y forjados. Llamadas telefónicas para “Corroborar” información. Robo de identidad autoritativa para la obtención de información por niveles menores. Página 37 de 75 Pharming Consiste en el robo de identidad, pero no de un usuario, sino de un Sitio Web. Utiliza técnicas de “DNS Hijacking” y “DNS Poisoning” que consisten en la publicación ilegitima de resolución de un dominio mediante la modificación de los registros de un servidor DNS. Otra técnica es registrar un dominio parecido y “pescar” a los desprevenidos. Certificados de seguridad Imagine que envía cartas por correo en un sobre transparente, Cualquiera que tenga acceso a él podrá ver los datos. Si parece valiosa, pueden hacerse con esa información o modificarla. Autoridad de certificación, es la encargada de emitir los certificados, verifica el nombre de dominio y la existencia de su empresa, la propiedad del nombre de dominio y su potestad para solicitar el certificado. Los certificados de seguridad son una medida de seguridad adicional a un sitio web que permite cifrar la comunicación entre la computadora que está utilizando el usuario y el servidor que muestra la página. ¿Qué significa esto? Con esto se consigue que los datos personales sean encriptados y sea imposible la interceptación por un tercero. Mediante el protocolo de seguridad https la información que se envía a través de internet, entre el navegador del visitante y el servidor donde está alojada la página, se encripta, de forma que sea casi imposible que otra persona reciba o vea estos datos. Las ventajas de este sistema son notables ya que se asegura que el usuario confíe en el sitio y realice la compra o la identificación de cliente de manera segura. En los sitios de comercio electrónico es fundamental contar con un certificado SSL para poder brindar seguridad a los usuarios Con su certificado de seguridad, el cliente podrá conocer información sobre su empresa y por tanto aumentará la confianza para comprar: Sabrá quién el dueño del certificado. Sabrá a qué dominio pertenece De dónde es el propietario del sitio web. La validez del Certificado y su fecha de caducidad. La empresa que ha emitido el certificado. Página 38 de 75 Verá una franja verde en su navegador informando de los datos de la empresa. (Sólo Certificados EV) Para saber que nos encontramos en una página segura, nuestro navegador mostrará un candado generalmente en la parte inferior, indicándonos que la comunicación entre nuestra computadora y el servidor donde está alojada la página web no puede ser interferido por nadie. A mayor nivel de encriptación, mayor seguridad. Por ejemplo, si un atacante ganara acceso a mi DNS podría cambiar el apuntamiento de un dominio como WWW.MIBANCO.COM con un IP A, hacia un IP X. Cuando intente entrar a www.mibanco.com en realidad estaré viendo la página que el atacante me quiera mostrar, pues para mi DNS, el nombre de dominio mibanco.com resolverá al IP X en lugar del IP original que es A. Página 39 de 75 Concepto de Clave Pública y Clave Privada La criptografía asimétrica (en inglés asymmetric key cryptography), también llamada criptografía de clave pública (en inglés public key cryptography) o criptografía de dos claves (en inglés two-key cryptography), es el método criptográfico que usa un par de claves para el envío de mensajes. Las dos claves pertenecen a la misma persona que ha enviado el mensaje. Una clave es pública y se puede entregar a cualquier persona, la otra clave es privada y el propietario debe guardarla de modo que nadie tenga acceso a ella. Además, los métodos criptográficos garantizan que esa pareja de claves sólo se puede generar una vez, de modo que se puede asumir que no es posible que dos personas hayan obtenido casualmente la misma pareja de claves. Si el remitente usa la clave pública del destinatario para cifrar el mensaje, una vez cifrado, sólo la clave privada del destinatario podrá descifrar este mensaje, ya que es el único que la conoce. Por tanto se logra la confidencialidad del envío del mensaje, nadie salvo el destinatario puede descifrarlo. Las dos principales ramas de la criptografía de clave pública son: Cifrado de clave pública: un mensaje cifrado con la clave pública de un destinatario no puede ser descifrado por nadie (incluyendo al que lo cifró), excepto un poseedor de la clave privada correspondiente--presumiblemente, este será el propietario de esa clave y la persona asociada con la clave pública utilizada. Se utiliza para confidencialidad. Firmas digitales: un mensaje firmado con la clave privada del remitente puede ser verificado por cualquier persona que tenga acceso a la clave pública del remitente, lo que demuestra que el remitente tenía acceso a la clave privada (y por lo tanto, es probable que sea la persona asociada con la clave pública utilizada) y la parte del mensaje que no se ha manipulado. Sobre la cuestión de la autenticidad. Página 40 de 75 Funcionamiento de la autenticación Imagine que recibe un sobre sin remitente y un formulario que le pide su número de cuenta bancaria. Los certificados SSL se han creado para un servidor particular en un dominio específico y para una entidad comercial certificada. Cuando se produce la presentación SSL, el navegador exige al servidor que se autentique. Los visitantes del sitio Web ven el nombre autenticado de la organización al hacer clic en el candado cerrado de la ventana del navegador o gracias a ciertas marcas de confianza de SSL (como el sello VeriSign Secured® Seal). En los navegadores de alta seguridad, la barra de direcciones de los navegadores Web de alta seguridad se vuelve de color verde y muestra el nombre de la organización propietaria del certificado SSL y la autoridad de certificación que lo ha emitido. Como VeriSign es la marca con más renombre en cuanto a seguridad en línea, los certificados SSL con Extended Validation de VeriSign proporcionan a los visitantes de un sitio Web una manera fácil y fiable de establecer su confianza en línea. Si la información no coincide o el certificado ha caducado, el navegador mostrará un mensaje de error o advertencia. Por qué es importante la autenticación Al igual que ocurre con un pasaporte o un permiso de conducir, una entidad de confianza denominada autoridad de certificación, es la encargada de emitir los certificados SSL. Muchas autoridades de certificación sólo verifican el nombre de dominio antes de emitir los certificados. VeriSign, en cambio, verifica la existencia de su empresa, la propiedad del nombre de dominio y su potestad para solicitar el certificado, lo que supone un estándar de autenticación más riguroso. Los certificados SSL con Extended Validation (EV) de VeriSign cumplen con el estándar más alto de autenticación de sitios Web en el sector de la seguridad en Internet, tal y como lo exige el CA/Browser Forum. Los certificados SSL con EV ofrecen información a los navegadores Web de alta seguridad para identificar claramente la identidad de la organización de un sitio Web. Los certificados de seguridad son una medida de seguridad adicional a su sitio web que le permite cifrar la comunicación entre su ordenador y el servidor que las páginas WEB. Con los datos personales son encriptados y sea imposible la interceptación por un tercero. Página 41 de 75 Políticas de Seguridad Decisiones que, tomadas en conjunto, definen una Postura respecto a la Seguridad. Define los alcances y limites de uso de los Servicios de la Red para un comportamiento aceptable y cuál debería ser la respuesta en cada caso. Debe ser probada al más alto nivel ejecutivo. Filtros de Accesibilidad Filtro de Suplantación Phishing Configuración de Control Parental Utilización del Firewall Seguridad en Internet Políticas de Seguridad Identificación de problemas Plan de Seguridad Informática Análisis de Seguridad de los equipos Auditoria y Revisión de Sistemas Filtros de Suplantación Phishing Página 42 de 75 Se recomienda que utilice el filtro de suplantación de identidad en el filtro SmartScreen en Internet Explorer 9 para proteger su información personal y financiera. Para que active el filtro SmartScreen o suplantación de identidad para, vaya a la sección "corregirlo por mí". Si en su lugar podría solucionar el problema usted mismo, vaya a la sección "corregirlo yo mismo". Para activar el filtro SmartScreen o Phishing automáticamente, haga clic en el botón corregir este problema o vínculo. A continuación, haga clic en Ejecutar ahora en la página de Servicios de solución de problemas automatizada y siga los pasos de este asistente. Corregir este problema Servicios de solución de problemas de Microsoft Automated: Diagnosticar y corregir automáticamente los problemas de seguridad de Windows Arreglar Para activar el filtro SmartScreen o Phishing usted mismo, siga estos pasos: 1. Cierre todas las ventanas de Internet Explorer. 2. Abra una nueva ventana de Internet Explorer. 3. Cuando vea el mensaje que indica que el "complemento de impresión de HP Smart Web puede hacer que Internet Explorer se bloquee o deje de responder," haga clic en Siempre abra Internet Explorer sin este complemento. Windows Internet Explorer 9 Para activar o desactivar el filtro SmartScreen, siga estos pasos: Haga clic en el Herramientas icono y, a continuación, haga clic en Seguridad. 1. Haga clic en uno de los siguientes elementos: o Activar el filtro SmartScreen o Desactivar el filtro SmartScreen 2. En el Filtro SmartScreen de Microsoft cuadro de diálogo, seleccione uno de los siguientes elementos y, a continuación, haga clic en ACEPTAR: o Activar el filtro SmartScreen (recomendado) o Desactivar el filtro SmartScreen Página 43 de 75 Internet Explorer 10 Configuración de Control Parental Windows 7 Página 44 de 75 Configuración de Control Parental Página 45 de 75 Centro de Seguridad Windows 7 Página 46 de 75 Firewall Personal Proporciona un balance óptimo entre seguridad y accesibilidad. Los Firewalls son barreras de seguridad con respecto a la conexión de red. Habilita el acceso a usuarios y servicios aprobados. Firewall Personal - control de Puertos Consiste en controlar puertos abiertos mediante una aplicación de seguridad en memoria. Los Firewalls actuales controlan los puertos actuando sobre los paquetes y aplicaciones. Pueden configurarse en forma manual o automática. Página 47 de 75 Windows 7 Página 48 de 75 Ejemplo de Firewall (Norton 360 Premier - software) Página 49 de 75 Ejemplo: Firewall - Redes - Protección y seguridad informática de los contenidos y procesos que se dan en una red (distintas maneras) Desde el hardware (routers, switches; wifi) Access List (Routers, Switches) Vlans (Switches) Wifi Lista de control de acceso Una lista de control de acceso o ACL (del inglés, Access Control List) es un concepto de seguridad informática usado para fomentar la separación de privilegios. Es una forma de determinar los permisos de acceso apropiados a un determinado objeto, dependiendo de ciertos aspectos del proceso que hace el pedido. Las ACL permiten controlar el flujo del tráfico en equipos de redes, tales como enrutadores y conmutadores. Su principal objetivo es filtrar tráfico, permitiendo o denegando el tráfico de red de acuerdo a alguna condición. Sin embargo, también tienen usos adicionales, como por ejemplo, distinguir "tráfico interesante" (tráfico suficientemente importante como para activar o mantener una conexión) en RDSI. Página 50 de 75 Detalle ACLs Table 1 - ACL Number Ranges Protocol Range Standard IP 1–99 and 1300–1999 Extended IP 100–199 and 2000–2699 Ethernet type code 200–299 Ethernet address 700–799 Transparent bridging (protocol type) 200–299 Transparent bridging (vendor code) 700–799 Extended transparent bridging 1100–1199 DECnet and extended DECnet 300–399 Xerox Network Systems (XNS) 400–499 Página 51 de 75 Extended XNS 500–599 AppleTalk 600–699 Source-route bridging (protocol type) 200–299 Source-route bridging (vendor code) 700–799 Internetwork Packet Exchange (IPX) 800–899 Extended IPX 900–999 IPX Service Advertising Protocol (SAP) 1000–1099 Standard Virtual Integrated Network 1–100 Service (VINES) Extended VINES 101–200 Simple VINES 201–300 Ejemplo ACLs (estándar): Las listas de acceso standard permiten filtrar el tráfico en función del origen del paquete. access-list <Numero_de_ACL> <deny/permit> <red_origen> <mascara_origen> La figura muestra una topología de red básica que tiene un único router que conecta a tres diferentes subredes IP. Página 52 de 75 Topología de la red básica En este ejemplo, el router debe configurarse con una lista de acceso que bloqueará el tráfico que viene en la interfaz f0/0 de la red 192.168.1.0/24. La propia lista de acceso es la primera cosa a configurar; en este ejemplo se utilizará el número de lista de acceso 10. router(config)#access-list 10 deny 192.168.1.0 0.0.0.255 El segundo paso es aplicar la lista de acceso a la interfaz correcta; la lista de acceso se configuran como la lista de acceso estándar, es mejor para que pueda ser aplicado tan cerca el destino como sea posible. router(config)#interface f0/1 router(config-if)#ip access-group 10 out Ejemplo ACLs (extendidas): Las listas de acceso extendidas son parecidas a las standard, pero permiten elegir origen, destino, puerto y protocolo, en el fondo los firewalls tradicionales se componen de listas de acceso extendidas, teniendo en cuenta las nuevas opciones de las ACL extendidas su funcionamiento es mayormente igual al de las listas de acceso standard. access-list <Numero_ACL> <deny/permit> <protocolo> <red_origen> <mascara_destino> <red_origen> <mascara_destino> <eq/gt/lt> <numero puerto> Protocolo permite seleccionar el tipo de protocolo que queremos usar, ya sea tcp, udp, icmp...etc. Para seleccionar todos usaremos IP como protocolo. Red de destino y máscara su nombre lo indica, en ellos también podemos especificar la sentencia host, o la sentencia any. eq/gt/lt: Eq se utilizará para decir que un puerto igual a x. gt que el puerto sea mayor a x , y por último lt para especificar que puertos sea menor a x. interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 101 in access-list 101 deny icmp any 10.1.1.0 0.0.0.255 Página 53 de 75 access-list 101 permit ip any 10.1.1.0 0.0.0.255 Un último dato importante para TODAS las ACL es que el tráfico con origen desde el propio router nunca es evaluado en las ACL, las ACL solo funcionan cuando el tráfico entra al router y sale del router, NUNCA para el tráfico originado desde el propio router. Redes Lan Virtuales Una VLAN (acrónimo de virtual LAN, «red de área local virtual») es un método de crear redes lógicas e independientes dentro de una misma red física.1 Varias VLANs pueden coexistir en un único conmutador físico o en una única red física. Son útiles para reducir el tamaño del dominio de difusión y ayudan en la administración de la red separando segmentos lógicos de una red de área local (como departamentos de una empresa) que no deberían intercambiar datos usando la red local (aunque podrían hacerlo a través de un enrutador o un conmutador de capa 3 y 4). Ejemplo: Trabajo práctico Vlans.docx Página 54 de 75 Seguridad WiFi (configuración básica) Ejemplo de configuración Configuración de LAN Página 55 de 75 Configuración del control parental: *ejemplo y detalles de la configuración Página 56 de 75 Configuraciones de seguridad (WiFi): Seleccione una de las siguientes opciones de seguridad: Deshabilitar la seguridad - la función de seguridad inalámbrica puede ser activada o desactivada. Si se deshabilita, las estaciones inalámbricas será capaces de conectar el Router sin cifrado. Se recomienda fuertemente que elija una de las siguientes opciones para activar la seguridad.WEP - Select 802.11 WEP security. WPA-PSK - Seleccione WPA basado en contraseña compartida.WPA Select . WPA basda en un servidor Radius. Cada opción de seguridad tiene su propia configuración como sigue descripto, WEP Tipo - puede seleccionar uno de los siguientes tipos: Automática - seleccione clave compartida o tipo de autenticación de sistema abierto automáticamente basándose en la capacidad de la estación inalámbrica y petición. Página 57 de 75 Shared Key - seleccione autenticación de clave compartida 802.11. Sistema abierto - seleccione autenticación de sistema abierto 802.11. Formato de clave WEP - puede seleccionar formato Hexadecimal o ASCII. Formato ASCII es soportado para cualquier combinación de caracteres de teclado en la longitud especificada. Formato hexadecimal está preparado para cualquier combinación de dígitos hexadecimales (0-9, a-f, A-F) en la longitud especificada. Configuración de la clave WEP - Seleccione cuál de las cuatro llaves serán utilizados e introduzca la información coincidente de clave WEP para su red en el botón de clave seleccionado. Estos valores deben ser idénticos en todas las estaciones inalámbricas en tu red. Tipo de clave - usted puede seleccionar la longitud de la clave WEP (64 bits o 128 bits o 152-bit.) para el cifrado. "Disabled" significa que esta entrada clave WEP no es válida. Para encriptación de 64 bits - puede introducir 10 dígitos hexadecimales (cualquier combinación de 0-9, a-f, A-F y clave nula no está permitida) o 5 caracteres ASCII. Para el cifrado de 128 bits - puede introducir 26 dígitos hexadecimales (cualquier combinación de 0-9, a-f, A-F y clave nula no está permitida) o 13 caracteres ASCII. 152-Bit cifrado - puede introducir 32 dígitos hexadecimales (cualquier combinación de 0-9, a-f, A-F y clave nula no está permitida) o 16 caracteres ASCII. Nota: Si no se establece la clave, la función de seguridad inalámbrica aún está desactivada incluso si ha seleccionado como tipo de autenticación de clave compartida. WPA/WPA2 Seleccione una de las siguientes versiones, Automática - Seleccione WPA o WPA2 automáticamente basado en la capacidad de la estación inalámbrica y petición. WPA - acceso protegido Wi-Fi. WPA2 - WPA version 2. Cifrado - puede seleccionar automático, o TKIP o AES. Servidor RADIUS IP - Introduzca la dirección IP del servidor Radius. Puerto de radius- entrar en el puerto que utiliza el servicio de radius. Contraseña de Radius - Introduzca la contraseña para el servidor Página 58 de 75 Actualización de la clave Radius.Group período - especificar el intervalo de actualización de clave de grupo en segundos. El valor puede ser 0 o por lo menos 30. Escriba 0 para deshabilitar la actualización. WPA-PSK/WPA2-PSK Seleccione una de las siguientes versiones, Automática - Seleccione WPA-PSK o WPA2-PSK automáticamente basado en la capacidad de la estación inalámbrica y petición. WPA-PSK - clave precompartida de WPA. WPA2-PSK - clave precompartida de WPA2 Cifrado - puede seleccionar automático, o TKIP o AES. PSK Password - puede introducir caracteres hexadecimales o ASCII. Para Hexadecimal, la longitud debe estar entre 8 y 64 caracteres; para ASCII, la longitud debe estar entre 8 y 63 caracteres. Grupo período de actualización de clave - especificar el intervalo de ac tualización de clave de grupo en segundos. El valor puede ser 0 o por lo menos 30. Escriba 0 para deshabilitar la actualización. Asegúrese de hacer clic en el botón guardar para guardar la configuración en esta página. Filtrado por MAC La función de filtrado de direcciones MAC inalámbrico permite controlar las estaciones inalámbricas accediendo a la AP, que dependen de las direcciones MAC de la estación. MAC Address - Dirección de MAC de la estación de wireless que desea tener acceso. Descripción - una descripción simple de la estación de wireless. Estado - el estado de esta entrada, habilitado o deshabilitado. Página 59 de 75 Para desactivar la función Wireless MAC dirección filtros, mantenga la configuración predeterminada, desactivar. Para configurar una entrada, haga clic en habilitar y siga estas instrucciones: primero, usted debe decidir si las estaciones inalámbricas no especificadas pueden o no pueden acceder el AP. Si desea que las estaciones inalámbricas no especificadas pueden acceder el AP, por favor, seleccione el botón de radio permite las estaciones no especificadas por cualquier entrada habilitada en la lista de acceso, de lo contrario, seleccione el botón de radio denegar las estaciones no especifican por cualquier entrada habilitada en la lista para acceder a. Para agregar una dirección de MAC Wireless filtrado de entrada, haga clic en Agregar nuevo... botón y siguiendo estas instrucciones: Introduzca la dirección MAC correspondiente en el campo de dirección MAC. El formato de la dirección MAC es XX-XX-XX-XX-XXXX (X es cualquier dígito hexadecimal). Por ejemplo, 00-0A-EB-B000-0B. Introduzca una descripción simple de la estación de radio en el campo Descripción. Por ejemplo, inalámbrica Estación A. Estado - seleccione activado o desactivado para esta entrada en la lista desplegable de estado. Haga clic en el botón guardar para guardar esta entrada. Para agregar otra entradas, repita los pasos 1 ~ 4. Para modificar o borrar una entrada existente: Haga clic en el botón Editar o borrar en la columna de modificar en la tabla de filtrado de dirección MAC. Introduzca el valor según lo deseado en la página de entrada agregar o modificar Wireless filtrado de direcciones MAC y haga clic en el botón guardar. Usted puede hacer clic en el botón habilitar todos para hacer todas las entradas habilitadas, haga clic en el botón Deshabilitar todo para hacer todas las entradas desactivadas, haga clic en el botón Borrar todo para borrar todas las entradas. Haga clic en el botón siguiente para ir a la página siguiente y haga clic en el botón anterior para volver a la página anterior. Nota: Si habilita la función y seleccione el denegar las estaciones no especificadas por cualquier entrada habilitada en la lista para acceder a las reglas de filtrado, y no hay ninguna entrada de habilitar en la lista, por lo tanto, no las estaciones inalámbricas pueden acceder el AP Página 60 de 75 Desde el software (Antivirus, Firewall) Antivirus: En informática los antivirus son programas cuyo objetivo es detectar y/o eliminar virus informáticos. Nacieron durante la década de 1980. Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, rootkits, etc. Virus informáticos: (tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario) Virus informáticos y sistemas operativos: MS-Windows Unix y derivados Métodos de protección Activos: Tratan de descubrir las trazas que ha dejado un software malicioso, para detectarlo y eliminarlo, y en algunos casos contener o parar la contaminación. Tratan de tener controlado el sistema mientras funciona parando las vías conocidas de infección y notificando al usuario de posibles incidencias de seguridad. Pasivos: Evitar introducir al equipo medios de almacenamiento extraíbles que pudieran estar infectados con algún virus. No instalar software "pirata", pues puede tener dudosa procedencia. Página 61 de 75 No abrir mensajes provenientes de una dirección electrónica desconocida. No aceptar e-mails de desconocidos. Informarse y utilizar sistemas operativos más seguros. No abrir documentos sin asegurarse del tipo de archivo. Puede ser un ejecutable o incorporar macros en su interior. Métodos de propagación Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto). Ingeniería social, mensajes como “ejecute este programa y gane un premio”, o, más comunes como: “Haz 2 clics y gana 2 tonos para móvil gratis”. Entrada de información en discos de otros usuarios infectados. Instalación de software modificado o de dudosa procedencia. Tipos de virus Entre los más comunes están: Troyano: Consiste en robar información o alterar el sistema del hardware o en un caso extremo permite que un usuario externo pueda controlar el equipo. Gusano: Tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario. Bombas lógicas o de tiempo: Son programas que se activan al producirse un acontecimiento determinado. La condición suele ser una fecha (Bombas de Tiempo), una combinación de teclas, o ciertas condiciones técnicas (Bombas Lógicas). Si no se produce la condición permanece oculto al usuario. Hoax: Los hoax no son virus ni tienen capacidad de reproducirse por sí solos. Son mensajes de contenido falso que incitan al usuario a hacer copias y enviarla a sus contactos. Suelen apelar a los sentimientos morales ("Ayuda a un niño enfermo de cáncer") o al espíritu de solidaridad ("Aviso de un nuevo virus peligrosísimo") y, en cualquier caso, tratan de aprovecharse de la falta de experiencia de los internautas novatos. Joke: Al igual que los hoax, no son virus, pero son molestos, un ejemplo: una página pornográfica que se mueve de un lado a otro, y si se le llega a dar a cerrar es posible que salga una ventana que diga: OMFG!!No se puede cerrar!. Otros tipos por distintas características: Virus residentes Virus de acción directa Página 62 de 75 Virus Virus Virus Virus Virus Virus Virus de sobreescritura de enlace o directorio cifrados polimórficos multipartites del fichero de FAT Virus informáticos: definiciones Malware: Malware (del inglés malicious software), también llamado badware, o código maligno, software malicioso, software malintencionado. Es un tipo de software que tiene como objetivo infiltrarse o dañar una computadora o Sistema de información sin el consentimiento de su propietario Spyware: El spyware o programa espía es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador. El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono. Rootkits: Un rootkit es un programa que permite un acceso de privilegio continuo a una computadora pero que mantiene su presencia activamente oculta al control de los administradores al corromper el funcionamiento normal del sistema operativo o de otras aplicaciones. Antivirus_comparacion_Año 2011.docx Proxy: Un Proxy, en una red informática, es un programa o dispositivo que realiza una acción en representación de otro, esto es, si una hipotética máquina A solicita un recurso a una C, lo hará mediante una petición a B; C entonces no sabrá que la petición procedió originalmente de A. Esta situación estratégica de punto intermedio suele ser aprovechada para soportar una serie de funcionalidades: proporcionar caché, control de acceso, registro del tráfico, prohibir cierto tipo de tráfico, etc. Página 63 de 75 Su finalidad más habitual es la de servidor proxy, que consiste en interceptar las conexiones de red que un cliente hace a un servidor de destino, por varios motivos posibles como seguridad, rendimiento, anonimato, etc. Esta función de servidor proxy puede ser realizada por un programa o dispositivo. El uso más común es el de servidor proxy, que es un ordenador que intercepta las conexiones de red que un cliente hace a un servidor de destino. De ellos, el más famoso es el servidor proxy web (comúnmente conocido solamente como «proxy»). Intercepta la navegación de los clientes por páginas web, por varios motivos posibles: seguridad, rendimiento, anonimato, etc. También existen proxy para otros protocolos, como el proxy de FTP. El proxy ARP puede hacer de enrutador en una red, ya que hace de intermediario entre ordenadores. Proxy (patrón de diseño) también es un patrón de diseño (programación) con el mismo esquema que el proxy de red. Un componente hardware también puede actuar como intermediario para otros. Como se ve, proxy tiene un significado muy general, aunque siempre es sinónimo de intermediario. Cuando un equipo de la red desea acceder a una información o recurso, es realmente el proxy quien realiza la comunicación y a continuación traslada el resultado al equipo que la solicitó. Hay dos tipos de proxys atendiendo a quien es el que quiere implementar la política del proxy: proxy local: En este caso el que quiere implementar la política es el mismo que hace la petición. Por eso se le llama local. Suelen estar en la misma máquina que el cliente que hace las peticiones. Son muy usados para que el cliente pueda controlar el tráfico y pueda establecer reglas de filtrado que por ejemplo pueden asegurar que no se revela información privada (Proxys de filtrado para mejora de la privacidad). proxy externo: El que quiere implementar la política del proxy es una entidad externa. Por eso se le llama externo. Se suelen usar para implementar cacheos, bloquear contenidos, control del tráfico, compartir IP, etc. Página 64 de 75 Ventajas: En general (no sólo en informática), los proxies hacen posible: Control: sólo el intermediario hace el trabajo real, por tanto se pueden limitar y restringir los derechos de los usuarios, y dar permisos sólo al proxy. Ahorro. Sólo uno de los usuarios (el proxy) ha de estar preparado para hacer el trabajo real. Con estar preparado queremos decir que es el único que necesita los recursos necesarios para hacer esa funcionalidad. Ejemplos de recursos necesarios para hacer la función pueden ser la capacidad y lógica de cómputo o la dirección de red externa (IP). Velocidad. Si varios clientes van a pedir el mismo recurso, el proxy puede hacer caché: guardar la respuesta de una petición para darla directamente cuando otro usuario la pida. Así no tiene que volver a contactar con el destino, y acaba más rápido. Filtrado. El proxy puede negarse a responder algunas peticiones si detecta que están prohibidas. Modificación. Como intermediario que es, un proxy puede falsificar información, o modificarla siguiendo un algoritmo. Desventajas: En general (no sólo en informática), el uso de un intermediario puede provocar: Anonimato. Si todos los usuarios se identifican como uno sólo, es difícil que el recurso accedido pueda diferenciarlos. Pero esto puede ser malo, por ejemplo cuando hay que hacer necesariamente la identificación. Abuso. Al estar dispuesto a recibir peticiones de muchos usuarios y responderlas, es posible que haga algún trabajo que no toque. Por tanto, ha de controlar quién tiene acceso y quién no a sus servicios, cosa que normalmente es muy difícil. Carga. Un proxy ha de hacer el trabajo de muchos usuarios. Intromisión. Es un paso más entre origen y destino, y algunos usuarios pueden no querer pasar por el proxy. Y menos si hace de cachéy guarda copias de los datos. Incoherencia. Si hace de caché, es posible que se equivoque y dé una respuesta antigua cuando hay una más reciente en el recurso de destino. En realidad este problema no existe con los servidores proxy actuales, ya que se conectan con el servidor remoto para comprobar que la versión que tiene en caché sigue siendo la misma que la existente en el servidor remoto. Irregularidad. El hecho de que el proxy represente a más de un usuario da problemas en muchos escenarios, en concreto los que Página 65 de 75 presuponen una comunicación directa entre 1 emisor y 1 receptor (como TCP/IP). Protocolos Http, https Hypertext Transfer Protocol o HTTP (en español protocolo de transferencia de hipertexto) es el protocolo usado en cada transacción de la World Wide Web. Es un protocolo orientado a transacciones y sigue el esquema petición-respuesta entre un cliente y un servidor. Al cliente que efectúa la petición (un navegador web o un spider) se lo conoce como "user agent" (agente del usuario). A la información transmitida se la llama recurso y se la identifica mediante un localizador uniforme de recursos (URL). Los recursos pueden ser archivos, el resultado de la ejecución de un programa, una consulta a una base de datos, la traducción automática de un documento. Ejemplo de un diálogo HTTP Para obtener un recurso con http://www.example.com/index.html el URL Se abre una conexión al host www.example.com, puerto 80 que es el puerto por defecto para HTTP. Se envía un mensaje en el estilo siguiente: Página 66 de 75 La respuesta del servidor está formada por encabezados seguidos del recurso solicitado, en el caso de una página web: HTTPS - Hypertext Transfer Protocol Secure Hypertext Transfer Protocol Secure (en español: Protocolo seguro de transferencia de hipertexto), más conocido por sus siglas HTTPS, es un protocolo de aplicación basado en el protocolo HTTP, destinado a la transferencia segura de datos de Hipertexto, es decir, es la versión segura de HTTP. Es utilizado principalmente por entidades bancarias, tiendas en línea, y cualquier tipo de servicio que requiera el envío de datos personales o contraseñas. Características Técnicas El sistema HTTPS utiliza un cifrado basado en SSL/TLS para crear un canal cifrado (cuyo nivel de cifrado depende del servidor remoto y del navegador utilizado por el cliente) más apropiado para el tráfico de información sensible que el protocolo HTTP. De este modo se consigue que la información sensible (usuario y claves de paso normalmente) no pueda ser usada por un atacante que haya conseguido Página 67 de 75 interceptar la transferencia de datos de la conexión, ya que lo único que obtendrá será un flujo de datos cifrados que le resultará imposible de descifrar. El puerto estándar para este protocolo es el 443. Diferencias con HTTP En el protocolo HTTP las URLs comienzan con "http://" y utilizan por defecto el puerto 80, Las URLs de HTTPS comienzan con "https://" y utilizan el puerto 443 por defecto. HTTP es inseguro y está sujeto a ataques man-in-the-middle y eavesdropping que pueden permitir al atacante obtener acceso a cuentas de un sitio web e información confidencial. HTTPS está diseñado para resistir esos ataques y ser menos inseguro. Capas de Red HTTP opera en la capa más alta del Modelo OSI, la Capa de Aplicación; pero el protocolo de seguridad opera en una subcapa más baja, cifrando un mensaje HTTP previo a la transmisión y descifrando un mensaje una vez recibido. Estrictamente hablando, HTTPS no es un protocolo separado, pero refiere el uso del HTTP ordinario sobre una Capa de Conexión Segura cifrada Secure Sockets Layer (SSL) o una conexión con Seguridad de la Capa de Transporte (TLS). Configuración del Servidor Para preparar un servidor web que acepte conexiones HTTPS, el administrador debe crear un Certificado de clave pública para el servidor web. Este certificado debe estar firmado por una Autoridad de certificación para que el navegador web lo acepte. La autoridad certifica que el titular del certificado es quien dice ser. Los navegadores web generalmente son distribuidos con los certificados raíz firmados por la mayoría de las Autoridades de Certificación por lo que estos pueden verificar certificados firmados por ellos. Adquisición de certificados Adquirir certificados puede ser gratuito (generalmente sólo si se paga por otros servicios) o costar entre US$13 y US$1,500 por año. Página 68 de 75 Las organizaciones pueden también ser su propia autoridad de certificación, particularmente si son responsables de establecer acceso a navegadores de sus propios sitios (por ejemplo, sitios en una compañía intranet, o universidades mayores). Estas pueden fácilmente agregar copias de su propio certificado firmado a los certificados de confianza distribuidos con el navegador. También existen autoridades de certificación peer-to-peer. Usar un Control de Acceso El sistema puede también ser usado para la de clientes con el objetivo de limitar el acceso a un servidor web a usuarios autorizados. Para hacer esto el administrador del sitio típicamente crea un certificado para cada usuario, un certificado que es guardado dentro de su navegador. Normalmente, este contiene el nombre y la dirección de correo del usuario autorizado y es revisado automáticamente en cada reconexión para verificar la identidad del usuario, potencialmente sin que cada vez tenga que ingresar una contraseña. En Caso de Claves Privadas Comprometidas Un certificado puede ser revocado si este ya ha expirado, por ejemplo cuando el secreto de la llave privada ha sido comprometido. Los navegadores más nuevos como son Firefox, Opera, e Internet Explorer sobre Windows Vista implementan el Protocolo de Estado de Certificado Online (OCSP) para verificar que ese no es el caso. El navegador envía el número de serie del certificado a la autoridad de certificación o, es delegado vía OCSP y la autoridad responde, diciéndole al navegador si debe o no considerar el certificado como válido. Limitaciones El nivel de protección depende de la exactitud de la implementación del navegador web, el software del servidor y los algoritmos de cifrado actualmente soportados. También, HTTPS es vulnerable cuando se aplica a contenido estático de publicación disponible. El sitio entero puede ser indexado usando una Araña web, y la URI del recurso cifrado puede ser adivinada conociendo solamente el tamaño de la petición/respuesta. Esto permite a un atacante tener acceso al Texto plano (contenido estático de publicación), y al Texto cifrado (La versión cifrada del contenido estático), permitiendo un ataque criptográfico. Debido a que SSL opera bajo HTTP y no tiene conocimiento de protocolos de nivel más alto, los servidores SSL solo pueden presentar estrictamente un certificado para una combinación de puerto/IP en particular. Página 69 de 75 Esto quiere decir, que en la mayoría de los casos, no es recomendable usar Hosting virtual name-based con HTTPS. Existe una solución llamada Server Name Indication (SNI) que envía el hostname al servidor antes de que la conexión sea cifrada, sin embargo muchos navegadores antiguos no soportan esta extensión. El soporte para SNI está disponible desde Firefox 2, Opera 8, e Internet Explorer 7 sobre Windows Vista Formas de seguridad que se utilizan para proteger usuarios y contenidos y procesos que se dan en una red Antivirus Firewall Proxy Conceptos para la configuración de conexión LAN: Página 70 de 75 Configuración de seguridad: Página 71 de 75 Configuración de Privacidad: Página 72 de 75 Página 73 de 75 Página 74 de 75 Página 75 de 75