Desenvolvimento de uma Aplicação para Administração

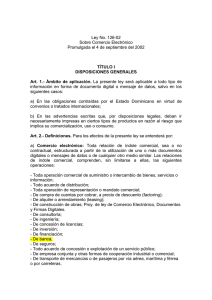

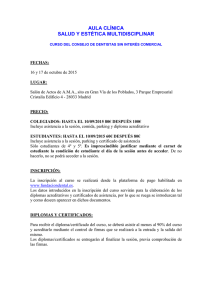

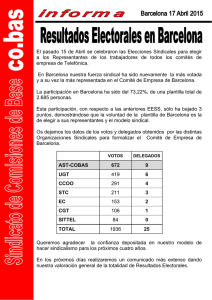

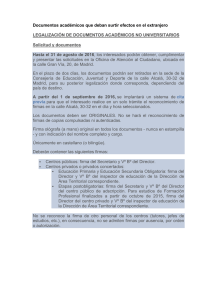

Anuncio