1. INTRODUCCIÓN 4 4 5 6 6 7 2. ANÁLISIS DE

Anuncio

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

1.

1.1.

1.2.

1.3.

1.4.

1.5.

INTRODUCCIÓN

4

PRESENTACIÓN

ANÁLISIS DE ANTECEDENTES

OBJETIVOS

APLICACIÓN

PLANIFICACIÓN DEL TRABAJO

4

5

6

6

7

2. ANÁLISIS DE REQUERIMIENTOS

9

2.1. REQUERIMIENTOS

2.1.1. QUÉ OFRECE LA LIBRERÍA DE CAMINOS MÍNIMOS.

2.1.2. NECESIDAD DE UNA LIBRERÍA DE ESTE TIPO.

2.1.3. USO DE LA LIBRERÍA.

2.1.4. USUARIOS

9

9

10

12

12

3. EL PROBLEMA DEL CAMINO MÍNIMO

13

3.1. DEFINICIONES

3.2. MÉTODO GENERAL DEL PROBLEMA DEL CAMINO MÍNIMO (UN ORIGEN/MUCHOS DESTINOS)

3.2.1. ALGORITMO GENÉRICO DEL CAMINO MÍNIMO

3.3. IMPLEMENTACIONES DEL ALGORITMO GENÉRICO

3.3.1. MÉTODOS ETIQUETADORES (LABEL SETTING METHODS).

3.3.2. MÉTODOS CORRECTORES DE ETIQUETA (LABEL CORRECTING METHODS).

3.4. MÉTODOS ETIQUETADORES (DIJKSTRA)

3.4.1. TIEMPO DE EJECUCIÓN DEL ALGORITMO DE DIJKSTRA

3.4.2. EJEMPLO GRÁFICO DE EJECUCIÓN DEL ALGORITMO

3.5. OTRAS VERSIONES DEL ALGORITMO

3.5.1. ALGORITMO DE DIJKSTRA HACIA ATRÁS

3.5.2. ALGORITMO DE DIJKSTRA BIDIRECCIONAL

3.6. IMPLEMENTACIONES DEL ALGORITMO DE DIJKSTRA

3.6.1. IMPLEMENTACIÓN DE DIAL

3.6.2. IMPLEMENTACIONES CON COLAS DE PRIORIDAD

3.6.3. IMPLEMENTACIÓN CON HEAP BINARIO

3.6.4. IMPLEMENTACIÓN CON D-HEAP

3.6.5. IMPLEMENTACIÓN CON HEAP DE FIBONACCI

3.6.6. IMPLEMENTACIÓN CON RADIX HEAP

3.7. MÉTODOS CORRECTORES DE ETIQUETA

3.7.1. IMPLEMENTACIÓN CON “DEQUEUES”

3.8. RESUMEN Y RECAPITULACIÓN DE LOS ALGORITMOS

3.8.1. GRAFOS COMPLETOS. AUMENTANDO EL NÚMERO DE NODOS.

3.8.2. GRAFO COMPLETO PEQUEÑO. AUMENTANDO COSTE MÁXIMO DE ARISTA.

3.8.3. GRAFO COMPLETO GRANDE. AUMENTANDO COSTE MÁXIMO DE ARISTA.

3.8.4. GRAFO PEQUEÑO. DISMINUYENDO DENSIDAD DE ARISTAS.

3.8.5. GRAFO GRANDE. DISMINUYENDO DENSIDAD DE ARISTAS.

3.8.6. GRAFO DISPERSO PEQUEÑO. AUMENTANDO COSTE MÁXIMO DE ARISTA.

3.8.7. GRAFO DISPERSO GRANDE. AUMENTANDO COSTE MÁXIMO DE ARISTA.

3.8.8. RESUMEN

13

15

16

17

17

17

18

19

20

21

21

21

22

22

24

25

25

25

25

27

27

28

29

29

30

30

30

31

31

32

4. IMPLEMENTACIÓN

33

1

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

4.1. REPRESENTACIONES DE UN GRAFO

4.1.1. MATRIZ DE INCIDENCIAS NODO-ARISTA

4.1.2. MATRIZ DE ADYACENCIAS NODO-NODO

4.1.3. LISTAS DE ADYACENCIA

4.1.4. REPRESENTACIONES EN ESTRELLA

4.2. DISEÑO DE LA REPRESENTACIÓN DEL GRAFO

4.2.1. ELEMENTOS DEL GRAFO

EJEMPLO:

4.3. IMPLEMENTACIÓN DE LAS ESTRUCTURAS DE DATOS.

35

35

36

37

38

39

39

40

42

5. ESPECIFICACIÓN DEL SOFTWARE.

43

5.1. MODELO CONCEPTUAL.

5.1.1. INTRODUCCIÓN.

5.1.2 APARICIÓN DE NUEVOS ALGORITMOS

5.1.3. HERRAMIENTA DE ESPECIFICACIÓN Y DISEÑO

5.1.4. DIAGRAMA DE CLASES

5.1.5. CLASES DEL DOMINIO

5.1.6. CASOS DE USO

5.1.7. DIAGRAMA DE SECUENCIA

5.1.4. PSEUDO CÓDIGO DE LAS OPERACIONES

GRAFO

CAMMIN

DIJKSTRA

5.2. HERRAMIENTAS Y BASE TEÓRICA

5.2.1 PROGRAMACIÓN ORIENTADA A OBJETOS

5.2.2. C++

43

43

45

45

46

48

49

49

51

51

53

54

57

57

58

6. MANUAL DE USO

59

6.1 INTRODUCCIÓN

6.2. PROCEDIMIENTO PARA EJECUTAR UN ALGORITMO DE LA LIBRERÍA

6. 2. 1. UNIDIRECCIONAL:

6. 2. 2. BIDIRECCIONAL:

6. 3. CREACIÓN DEL GRAFO

6.4. CLASES Y MÉTODOS PÚBLICOS

6.4.1. GRAFO

6.4.2. CAMMIN

59

60

62

62

63

64

64

66

7. RESULTADOS

67

7.1. PREPARATIVOS

7.2. RESULTADOS:

7.3 ANÁLISIS DE LOS RESULTADOS

7.3.1. GRAFOS COMPLETOS.

CONCLUSIONES

7.3.2. GRAFO COMPLETO PEQUEÑO. AUMENTANDO COSTE MÁXIMO DE ARISTA.

7.3.3. GRAFO COMPLETO GRANDE. AUMENTANDO COSTE MÁXIMO DE ARISTA.

7.3.4. GRAFO PEQUEÑO. DISMINUYENDO DENSIDAD DE ARISTAS.

7.3.5. GRAFO GRANDE. DISMINUYENDO DENSIDAD DE ARISTAS.

7.3.6. GRAFO DISPERSO PEQUEÑO. AUMENTANDO COSTE MÁXIMO DE ARISTA.

7.3.7. GRAFO DISPERSO GRANDE. AUMENTANDO COSTE MÁXIMO DE ARISTA.

67

69

72

72

73

73

74

74

75

76

77

2

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

7.4. PRIMERAS CONCLUSIONES

78

7.5. TABLA CONSEJO SOBRE UTILIZACIÓN DE LOS ALGORITMOS SEGÚN PARÁMETROS DE GRAFO

79

DE ENTRADA.

7. APLICACIÓN.

82

7.1. INTRODUCCIÓN

7.2 DESCRIPCIÓN DEL PROBLEMA.

7.3 APLICACIÓN REAL

7.4 ANÁLISIS DE LA APLICACIÓN

7.5. CÓMO SUSTITUIR EL CÓDIGO

7.6 SUSTITUCIÓN DEL CÓDIGO

7.6.1. CREACIÓN DEL GRAFO.

7.6.2. NODOS ORIGEN Y DESTINO DEL PROBLEMA

7.6.3. EJECUCIÓN DEL ALGORITMO

7.7. RESULTADOS

82

82

82

83

86

87

87

88

89

90

8. APÉNDICE

92

8.1. ESTRUCTURAS DE DATOS

8.2. D-HEAPS

8.2.1. DEFINICIÓN Y PROPIEDADES DE UN D-HEAP

8.2.2. ALMACENAMIENTO DE UN D-HEAP.

8.2.3. PROPIEDAD ORDEN DEL HEAP

8.2.4. INTERCAMBIO

8.2.5. RECUPERAR EL ORDEN DEL HEAP

8.2.6. OPERACIONES DEL HEAP

8.3. HEAPS DE FIBONACCI

8.3.1. PROPIEDADES

8.3.2. DEFINICIÓN Y ALMACENAMIENTO DE UN HEAP DE FIBONACCI

8.3.3. UNIENDO Y CORTANDO

8.3.4. INVARIANTES

8.3.5. RESTAURANDO EL INVARIANTE 2

8.3.6. RESTAURANDO EL INVARIANTE 3

8.3.7. OPERACIONES

92

92

92

93

94

94

94

95

96

96

96

97

98

98

99

100

9. BALANCES Y CONCLUSIONES

101

9.1. COMPARACIÓN TIEMPO ESTIMADO CON TIEMPO REAL

9.2. BALANCE ECONÓMICO

9.3. CONCLUSIONES

9.4. LÍNEAS ABIERTAS

101

102

103

104

10. BIBLIOGRAFÍA

105

10.1. LIBROS

10.2. ARTÍCULOS EN REVISTAS

10.3. DE INTERNET:

10.4. DE LA APLICACIÓN DE PROTECCIÓN DE DATOS

105

105

106

107

3

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

1. Introducción

1.1.

Presentación

Este proyecto tiene como objetivo desarrollar una librería cuyo contenido serán diferentes

versiones de algoritmos que solucionan el problema de encontrar el camino mínimo entre nodos de

una red o grafo de forma eficiente.

Una vez implementada, se empleará en una aplicación real de protección de datos estadísticos en la

que se ejecutan numerosos subproblemas que no son más que búsquedas de caminos mínimos en

redes. Dicha aplicación dispone ya de un módulo básico que implementa una única versión del

algoritmo básico de Dijkstra. Una vez creada la librería, se sustituirá ésta por el módulo existente, lo

que permitirá evaluar diferentes variantes del algoritmo, minimizando así los tiempos de espera de

cada subproblema y, como resultado, el de toda la aplicación.

El proyecto se compone de varias partes:

Básicamente, la librería consistirá en diferentes implementaciones del conocido algoritmo de

Dijkstra más otros, llamados correctores de etiqueta, que pueden ser más idóneos y mejorar el tiempo

de cálculo para ciertos tipos de redes o topologías de éstas.

Además, cada implementación tendrá dos variantes: la original, que encuentra dado un nodo

origen todos los caminos mínimos al resto de nodos de la red y una versión que encuentra el camino

mínimo entre dos nodos dados origen y destino. Ésta última versión de buscar el camino mínimo entre

dos nodos es la que verdaderamente necesita la aplicación real y es por ello de su existencia en el

proyecto.

Para el algoritmo de Dijkstra, las versiones difieren entre sí en el uso de distintas estructuras de

datos internas durante su ejecución, que ayudan a reducir el tiempo de cálculo, aunque a priori, y para

un cierto tipo de red, no es fácil intuir qué versión será la más beneficiosa. Es decir, cada tipo de

implementación no es una mejora de otra, sino una forma diferente de intentar aumentar la eficiencia.

4

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

1.2.

Análisis de antecedentes

Por extraño que parezca en un principio, no existe ninguna biblioteca o aplicación que reúna las

características deseadas en este proyecto.

Normalmente, en las librerías existentes especializadas en problemas con grafos o redes, se puede

encontrar como mucho uno o dos algoritmos para la resolución de los caminos mínimos. En concreto,

el algoritmo básico de Dijkstra y una mejora eficiente usando d-heaps.

Estos algoritmos son más que suficientes para aplicaciones que necesiten aplicarlos unas pocas

veces o que la ejecución de los mismos no sea una parte esencial del total del programa. El problema

surge cuando en la aplicación la mayor parte del tiempo se dedica a buscar caminos mínimos y, por

tanto, es crucial la eficiencia de este tipo de algoritmos.

Posiblemente, y con muchos esfuerzo (temporal o económico) se podrán encontrar otras

versiones, pero con interficies distintas o incluso lenguajes de programación diferentes. De todas

formas, después de una búsqueda intensiva no se han encontrado más de tres algoritmos

implementados. El resto, únicamente aparece en literatura.

Afortunadamente, sí que existe bastante documentación con propuestas de algoritmos, ya sea en

forma de libros especializados en grafos y redes o en revistas científicas e informáticas.

5

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

1.3.

-

Objetivos

Diseñar una biblioteca que contenga distintas versiones de algoritmos que resuelven el problema

del camino mínimo en redes.

-

Sencillez de uso de los algoritmos. El usuario debería nada más que proporcionar los mínimos

datos en un tipo de formato predeterminado y elegir la versión del algoritmo a ejecutar.

-

Capacidad de detectar anomalías y comunicarlas al agente externo que ejecute las funciones de la

biblioteca.

-

Máxima eficiencia temporal y espacial, aunque si es necesario se sacrificará el segundo a favor del

primero.

-

Implementar las estructuras de datos que emplearán las distintas versiones de los algoritmos, de

forma lo más eficiente posible (d-heaps, fibonnaci-heaps, colas circulares...).

-

Una vez se tengan dichas estructuras, implementar las versiones de los algoritmos de caminos

mínimos, también de manera lo más eficientemente posible.

-

Proporcionar una interficie sencilla y clara al usuario de los algoritmos que permita escoger la

versión de implementación pero que sea única independientemente de la elección.

1.4.

-

Aplicación

Estudiar la topología de las redes que aparezcan en la aplicación y observar empíricamente cuál de

las versiones de los algoritmos de caminos mínimos ya implementadas es la ideal.

-

Sustituir las llamadas al módulo inicial de Dijkstra de la aplicación por la librería implementada.

6

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

1.5.

Planificación del trabajo

Previamente a la planificación seria del trabajo se trabajó en un prototipo del software sin

dedicación temporal específica ni precisable, a la vez que se recogía información sobre la existencia de

distintos algoritmos de caminos mínimos, se estudiaban las herramientas de trabajo, etc.

Por eso, ya se disponía de un prototipo de software que, sin mucho refinamiento, cubría la mitad de

los objetivos referentes a la librería. Se tenían implementadas la mayoría de estructuras de datos y

alguno de los algoritmos.

Quedaba, entonces, acabar de implementar las estructuras de datos restantes y las versiones de los

algoritmos. Además, algunas de estas versiones no habían sido todavía estudiadas a fondo, aunque se

disponía de la documentación.

Por supuesto, todo lo referente a insertar la librería en el problema de protección de datos quedaba

por ser desarrollada, junto con un estudio previo del código de la aplicación, para detectar los puntos

donde se efectuarían las modificaciones necesarias.

1ª Quincena Julio 2003

Terminar las estructuras de datos y algoritmos (versiones de Dijkstra).

2ª Quincena Julio 2003

Estudio del resto de algoritmos (no de Dijkstra).

Implementación de los mismos.

1ª Quincena Agosto 2003

Revisión de las implementaciones de los algoritmos.

Juegos de prueba.

2ª Quincena Agosto 2003

Estudio del código de la aplicación.

Elección de la versión idónea de algoritmo para los tipos de redes que

aparecen en el problema (dependiendo del tiempo disponible, se podrá

hacer un estudio empírico más global, para todos las versiones

implementadas).

Aplicación de la librería en el problema.

Septiembre 2003

Revisiones de código.

Redacción últimos capítulos de la memoria.

Septiembre u Octubre 2003 Revisión final de la memoria.

(fecha no escogida todavía) Preparación de la defensa del proyecto (diapositivas).

Defensa del proyecto.

7

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

Para el periodo previo a la matriculación del proyecto (Julio 2003) se estiman 5 horas semanales de

dedicación media (desde Marzo 2003). Esto hace un total aproximado de 80 horas.

Para el periodo posterior se estiman 20 horas de dedicación por semana. Esto hace un total

aproximado de 320 horas.

Total: 400 horas.

8

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

2. Análisis de requerimientos

2.1. Requerimientos

2.1.1. Qué ofrece la librería de caminos mínimos.

La biblioteca ofrece distintas implementaciones muy eficientes de algoritmos que resuelven el

problema del camino mínimo, para un único origen y todos los destinos y para parejas origen-destino.

Estas implementaciones están totalmente integradas en una interfaz que proporciona transparencia

y sencillez de cara al usuario, de modo que éste no nota diferencia a la hora de trabajar aunque use

implementaciones distintas del algoritmo.

No debe existir algoritmo mejor que otro (en términos de eficiencia). Para cierta combinación de

condiciones (tamaño de grafo, tipo de solución requerida, topología del grafo, etc.) existirá uno que

será más eficiente que el resto y cada uno de ellos será el más eficiente en como mínimo alguna de las

combinaciones. Es decir, no tiene sentido ofrecer un algoritmo que en todos los casos proporcione una

eficiencia peor que otro.

Sencillez a la hora de integrar nuevas implementaciones en la biblioteca. Debe resumirse en añadir

el código que difiera del resto de algoritmos aprovechando las partes comunes a todos. Por norma

general las diferencias entre implementaciones suelen ser el uso de distintas estructuras de datos para

almacenar datos temporales durante la ejecución del algoritmo, pero todos ellos comparten el

algoritmo básico.

9

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

2.1.2. Necesidad de una librería de este tipo.

Existen multitud de implementaciones de algoritmos que resuelven el problema del camino mínimo

en grafos o redes. La mayoría de ellas, pero, están integradas en el propio código del software que las

emplean con lo que su función no va más allá de ser un simple módulo o subrutina de todo un sistema

más global.

En estos casos seguramente cumplen a la perfección su función y cumplen los requerimientos

propuestos. Normalmente a un algoritmo de este tipo se le pide que tenga una eficiencia temporal

aceptable y el tiempo de procesado de su código supone un pequeño porcentaje del código total de la

aplicación.

Se pueden encontrar, ya sea pagando o gratuitamente, algunas bibliotecas que ofrecen unas pocas

implementaciones del algoritmo de Dijkstra, pero están basadas más en la sencillez de su uso que en la

rapidez de su ejecución.

El problema surge cuando en una cierta aplicación, se necesita ejecutar estos algoritmos multitud

de veces, ocupando gran parte del tiempo total de ejecución. En este caso una mínima diferencia de

eficiencia temporal entre dos implementaciones puede suponer una demora considerable cuando es

ejecutada miles o millones de veces.

10

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

Se necesita, por tanto, una biblioteca que proporcione implementaciones lo más eficientes posible,

pensadas para ser ejecutadas multitud de veces en una misma aplicación. Deben tener, entonces, las

siguientes características:

•

Eficiencia temporal máxima.

Empleo de complejas estructuras de datos temporales para minimizar el número total de

operaciones en el proceso de búsqueda de la solución al problema.

•

Austeridad en funcionalidad extra.

Hay que limitarse a proporcionar la solución, evitando proporcionar funciones que

simplifiquen o hagan más cómodo su uso si eso conlleva demoras temporales.

•

Consideración de la topología del grafo de entrada.

Una implementación puede ser la más eficiente para un determinado tipo de grafo o red pero

no serlo para otro. Por ello hay que incluir una gran variedad de alternativas que abarquen el

mayor de número de topologías.

11

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

2.1.3. Uso de la librería.

Una vez desarrollada e implementada la librería, su uso se limitará en la construcción de

aplicaciones que necesiten resolver problemas de caminos mínimos en redes o grafos.

Se entiende que estas aplicaciones trabajarán o con grafos enormemente grandes o que gran parte

de su tiempo de ejecución lo dedicarán a resolver problemas de caminos mínimos. Es decir, la librería

es una buena ayuda a la hora de querer ganar eficiencia cuando la mayor parte de los cálculos se

destina a este tipo de problemas.

No obstante, no se limita el uso a este tipo de aplicaciones pues su sencilla interficie puede ser lo

suficientemente atractiva para que muchos usuarios decidan emplear la librería aún cuando no ganen

eficiencia temporal considerable o no sea su prioridad.

2.1.4. Usuarios

Vale la pena recordar que estamos hablando de una librería que contiene distintas

implementaciones de algoritmos que resuelven problemas de caminos mínimos, pero en

absoluto se ofrece una herramienta que los resuelva por ella misma.

Los usuarios, por tanto, no serán los comúnmente llamados “finales”, sino que serán la

mayoría de veces desarrolladores de software que construyen aplicaciones donde aparecen

subproblemas de caminos mínimos en grafos.

12

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3. El problema del camino mínimo

3.1. Definiciones

Sea G = (Ν, Α) un grafo dirigido con nodos numerados 1, ..., N. Cada arco (i,j) ∈ Α tiene un coste

o “longitud” aij asociado con él. La longitud de un camino (i1, i2, ..., ik) que consista exclusivamente en

arcos hacia delante, es igual a la suma de los arcos

k −1

∑a

n =1

inin +1

.

Este camino es mínimo si tiene la longitud menor entre todos los caminos posibles con los mismos

nodos origen y destino. El camino mínimo también puede llamarse distancia mínima. La distancia

mínima de un nodo a sí mismo es 0 por convención.

El problema del camino mínimo intenta buscar las distancias mínimas dentro de un grafo entre un

cierto número de nodos. Según los nodos escogidos inicialmente, aparecen distintas versiones del

problema aunque dos son las principales:

•

Un origen / muchos destinos: Se indica un nodo inicial y se requiere todos los caminos

mínimos entre este nodo y el resto. La solución entonces aparece como un árbol de

recubrimiento mínimo con el nodo inicial como raíz.

Ejemplo:

2

1

4

4

1

1

1

0

1

5

3

1

2

3

4

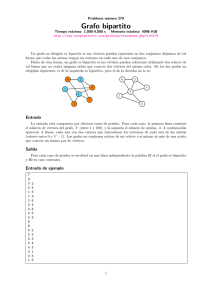

Figura 1. Grafo donde se busca el camino mínimo. Nodo origen: 0.

13

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

1

4

1

1

1

0

5

1

1

2

3

Figura 2. Solución del problema del camino mínimo: un origen / muchos

destinos.

•

Un origen / un destino: Se indica una pareja de nodos y se requiere el camino mínimo entre

ellos. La solución será la sucesión de aristas que construyen el recorrido. Nótese que a partir

de la versión un origen / muchos destinos se puede encontrar también la solución al de esta

versión.

1

4

1

1

0

5

1

1

2

3

Figura 3. Solución del problema del camino mínimo: un origen / un destino.

Nodo origen: 0. Nodo destino: 5.

14

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.2. Método general del problema del camino mínimo (un origen/muchos

destinos)

En este método se empieza con un vector de distancias al origen para cada nodo (d1, d2, ..., dN),

inicializadas a un valor máximo o infinito. Se van seleccionando sucesivamente arcos (i, j) que violen

la condición dj > di + aij, y se obliga a

dj := di + aij.

Se continúa hasta que la condición dj ≤ di + aij se satisfaga para todos los arcos (i, j).

La idea es que, en el transcurso del algoritmo, di puede ser interpretado para todo i como la

longitud de algún camino Pi desde el origen hasta i. Si dj > di + aij para algún arco (i, j), el camino que

se obtiene extendiendo el camino Pi con el arco (i, j), de longitud di + aij, es más corto que el actual

camino Pj, de longitud dj. Por eso, el algoritmo encuentra sucesivamente caminos más cortos desde el

origen hasta todos los destinos.

Normalmente se implementa este método examinando los arcos que salen de un nodo dado i

consecutivamente. Se mantiene una lista de nodos V, llamada lista de candidatos, y un vector d = (d1,

d2, ..., dN), donde cada dj, llamada etiqueta del nodo j, es un número real o ∞. Inicialmente,

V = {1},

d1 = 0,

di = ∞,

∀ i ≠ 1.

El algoritmo itera hasta que V esté vacía. La típica iteración (asumiendo V no vacía) es:

borrar un nodo i de la lista de candidatos V.

para cada arco (i, j) ∈ A con j ≠ 1 hacer

si dj > di + aij entonces

dj := di + aij;

añadir j a V si todavía no lo estaba

fsi

fpara

Nótese que, en el transcurso del algoritmo, las etiquetas nunca se incrementan. Por lo tanto,

di < ∞

⇔

i ha entrado en la lista de candidatos V por lo menos una vez.

15

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.2.1. Algoritmo genérico del camino mínimo

•

Al final de cada iteración, se dan las siguientes condiciones:

o

d1 = 0.

o

Si dj < ∞ y j ≠ 1, entonces dj es la longitud de algún camino que empieza en 1, nunca

regresa a 1, y termina en j.

o

Si i ∉ V, entonces di = ∞ o

dj ≤ di + aij,

•

∀j tal que (i, j) ∈ A.

Si el algoritmo ha terminado, para todo j ≠ 1 tal que dj < ∞, dj es la distancia mínima entre 1 y

jy

dj =

mín{d

( i , j )∈A

i

+ aij };

dj = ∞ si y sólo si no existe ningún camino desde 1 hasta j.

•

Si el algoritmo no termina, entonces es que existe algún camino de longitud negativa que

empieza en 1 y nunca regresa a 1.

16

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.3. Implementaciones del algoritmo genérico

Existen muchas implementaciones del algoritmo genérico; difieren entre ellas en cómo se

selecciona el nodo a eliminar de la lista de candidatos V. Así, se pueden clasificar en dos categorías:

3.3.1. Métodos etiquetadores (Label setting methods).

En estos métodos, el nodo i eliminado de V es el nodo con la etiqueta más pequeña entre

todos los candidatos en V. Asumiendo que todos los arcos son de longitud no negativa, estos

métodos tienen una propiedad remarcable: cada nodo entrará en V como mucho una sola vez;

su etiqueta obtendrá su valor final en el momento que salga de V. La parte más costosa en

tiempo de estos métodos es calcular el nodo con etiqueta mínima entre todos los de V en cada

iteración; existen muchas implementaciones que emplean una variedad de métodos más o

menos creativos y estructuras de datos eficientes para calcular estos valores mínimos.

3.3.2. Métodos correctores de etiqueta (Label correcting methods).

En estos métodos la elección del nodo i que se borra de V es menos sofisticada que en los métodos

etiquetadores y requieren menos cálculo. Sin embargo, un nodo puede que entre en la lista de

candidatos V muchas veces.

En la práctica, cuando los arcos tienen longitud no negativa (cosa que supondremos siempre), los

mejores métodos de los etiquetadores y los mejores de los correctores de etiqueta son competitivos

entre sí. Hay también muchas cotas de complejidad en los peores casos para los dos métodos. Las

mejores cotas corresponden a los métodos etiquetadores pero, sin embargo, en la práctica no se puede

afirmar que los que tengan mejores cotas de complejidad temporal sean los mejores.

17

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.4. Métodos etiquetadores (Dijkstra)

El algoritmo de Dijkstra es el más famoso de los algoritmos de caminos mínimos. Es idéntico al

método general excepto que siempre borra de la lista de candidatos V el nodo j que tiene la etiqueta

más pequeña. Es decir,

dj = mín d i .

i∈V

El método queda así:

Inicialmente,

V = {1},

di = ∞,

d1 = 0,

∀ i ≠ 1.

El método itera hasta que V se queda vacía. Una típica iteración (asumiendo V no vacía) es:

borrar de V un nodo i tal que di = mín d j .

j∈V

para cada arco (i, j) ∈ A, con j ≠ 1 hacer

si dj > di + aij entonces

dj := di + aij

añadir j a V si no lo estaba ya

fsi

fpara

Mirando con detalle el algoritmo, se puede considerar W como el conjunto de nodos que han estado

en V pero que ya no lo están,

W = {i | di < ∞, i ∉ V}.

Si de V sólo se borra el nodo con etiqueta mínima, entonces W contiene los nodos con las etiquetas

de valor más pequeño durante todo el algoritmo,

dj ≤ di,

si j ∈ W e i ∉ W.

Como se asume aij ≥ 0, cuando un nodo i se borra de V y pasa a ser de W, se tiene que para cada j ∈

W tal que (i, j) es un arco de A,

dj ≤ di + aij.

Un nodo, al entrar en W, permanecerá siempre ahí ya y su etiqueta nunca variará. Por lo tanto, W

puede ser visto como el conjunto de nodos permanentemente etiquetados, es decir, los nodos que han

adquirido su etiqueta final, que debe ser igual a la distancia mínima desde el origen.

18

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

Más formalmente:

Se asume que todos los arcos son no negativos y que existe por lo menos un camino mínimo desde

el nodo origen (nodo 1) hasta cada uno de los demás nodos.

•

Para cualquier iteración del método etiquetador, se cumple lo siguiente:

W = {i | di < ∞, i ∉ V}.

•

Un nodo que pertenezca a W al principio de la iteración no entrará en la lista de candidatos V

durante ésta.

•

Al final de la iteración, di ≤ dj para todo i ∈ W y j ∉ W.

•

Para cada nodo i, considerar caminos que empiezan en 1, acaban en i, y tienen todos sus nodos

en W al final de la iteración. Entonces la etiqueta di al final de la iteración es igual a la

longitud del mínimo de estos caminos (di = ∞ si no existe tal camino).

•

Al ser un método etiquetador, todos los nodos se borrarán de la lista de candidatos

exactamente una vez en orden creciente de distancia al nodo 1; i será borrado antes que j si la

etiqueta final satisface di < dj.

3.4.1. Tiempo de ejecución del algoritmo de Dijkstra

•

Selección de nodos. El algoritmo acaba seleccionando los N nodos del grafo quitándolos de V.

Como tiene que encontrar cada vez el mínimo entre todos los de la lista de candidatos, el

tiempo total de selección es N + (N – 1) + (N – 2) + ... + 1 = O(N2).

•

Actualización de distancias. El algoritmo examina cada arco (i, j) ∈ A exactamente una vez,

para comprobar si j ≠ 1 o si se cumple la condición dj > di + aij y actualizar dj := di + aij si se

requiere. En total, se necesitarán O(A) operaciones, menor en comparación con O(N2).

El recorrido por todos los arcos en tiempo O(A) es inevitable y no es posible reducirlo. Sin

embargo, la búsqueda de las etiquetas mínimas en tiempo O(N2) puede mejorarse considerablemente

empleando diversas estructuras de datos que ayuden a hacer esta búsqueda más eficientemente. Las

mejores estimaciones en el peor caso que se han obtenido son de O(A + NlogN) y O(A + N log C ),

siendo C el rango de las longitudes de los arcos: C = max(i,j)∈Aaij. De todas formas la experiencia dice

que los métodos que se comportan mejor en la práctica tienen cotas temporales en el caso peor

bastante

malas.

19

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.4.2. Ejemplo gráfico de ejecución del algoritmo

∞

1

0

∞

2

4

4

1

1

1

0

1

3

1

0

5

1

3

1

0

4

4

1

1

0

1

1

2

5

5

3

1

1

3

1

3

2

4

Aristas visitadas

Aristas del grafo solución

20

5

5

3

4

3

2

1

1

2

4

3

1

1

1

∞

4

4

0

3

∞

2

∞

3

2

2

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.5. Otras versiones del algoritmo

3.5.1. Algoritmo de Dijkstra hacia atrás

En el algoritmo original se determina un camino mínimo desde s al resto de nodos en N – {s}. Esta

versión lo que pretende resolver es la búsqueda de un camino mínimo desde cada uno de los nodos en

N – {t} a un nodo destino {t}. Para ello, se modifica ligeramente el algoritmo original de Dijkstra. Se

mantiene una distancia d’j para cada nodo j, que es una cota superior de la longitud del camino mínimo

desde el nodo j hasta el nodo t. Como antes, el algoritmo designa a un conjunto de nodos, W, como a

los permanentemente etiquetados y al resto, V, como a los temporalmente etiquetados. En cada

iteración, el algoritmo escogerá el nodo con etiqueta temporal mínima, d’j, y lo hará permanente.

Después examinará cada arco que llegue (i, j) y modificará la distancia del nodo i a mín{d’i, cij + d’j}.

El algoritmo termina cuando todos los nodos hayan sido etiquetados permanentemente.

3.5.2. Algoritmo de Dijkstra bidireccional

En algunas aplicaciones de caminos mínimos (el caso, por ejemplo, de la aplicación donde

usaremos la librería desarrollada para este proyecto) no se necesita encontrar el camino mínimo entre

un nodo s hasta el resto de nodos de la red o grafo. En vez de eso, se quiere determinar un camino

mínimo entre un nodo s y otro t especificado también. Para resolver esto y evitar otros cómputos, se

podría ejecutar el algoritmo original de Dijkstra y terminar en el instante en que se seleccione t de V

(aunque otros nodos sigan estando etiquetados temporalmente). De todas formas, el siguiente

algoritmo resuelve este problema de forma más eficiente en la práctica (aunque no en el peor caso).

En el algoritmo bidireccional, se aplica simultáneamente la versión original (hacia delante) desde el

nodo s y la versión hacia atrás desde el nodo t. El algoritmo alternativamente designa como

permanentes un nodo en V y un nodo en V’ hasta que las dos versiones hayan etiquetado

permanentemente el mismo nodo, por ejemplo el nodo k. En este punto, sea Pi el camino mínimo

desde el nodo i ∈ W encontrado por el algoritmo de Dijkstra original, y sea P’j el camino mínimo

desde el nodo j ∈ W’ al nodo t encontrado por la versión hacia atrás. Se puede demostrar que el

camino mínimo desde el nodo s hasta el nodo t es o el camino Pk ∪ P’k o el camino Pi ∪ {(i, j)} ∪ P’j

para algún arco (i, j), i ∈ W y j ∈ W’. Este algoritmo es muy eficiente porque tiende a etiquetar de

forma permanente pocos nodos y casi nunca examina arcos incidentes a un número elevado de nodos.

21

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.6. Implementaciones del algoritmo de Dijkstra

La selección de los nodos para sacarlos de la lista de candidatos es el principal cuello de botella del

algoritmo de Dijkstra. La idea que tienen todas las distintas implementaciones del algoritmo es

intentar guardar de alguna forma estos nodos para que encontrar el de etiqueta mínima sea lo más

eficiente posible.

3.6.1. Implementación de Dial

El algoritmo de Dial se basa principalmente en la siguiente propiedad:

Las etiquetas de distancia que el algoritmo de Dijkstra designa como permanentes no van a

disminuir su valor.

Esta propiedad surge del hecho de que el algoritmo etiqueta permanentemente un nodo i con la

menor distancia temporal di y, mientras recorre los arcos (i, j), nunca decrementará el valor de ninguna

etiqueta más allá de di porque los arcos son no negativos.

El algoritmo de Dial almacena los nodos con etiqueta temporal de un forma peculiar. Mantiene NC

+ 1 conjuntos, llamados baldes (buckets), numerados 0, 1, 2, ..., NC: El balde k guarda todos los nodos

con distancia temporal igual a k. C es la longitud máxima de todos los arcos del grafo y, por tanto, NC

es una cota superior de la distancia del origen a cualquier nodo. Los nodos con etiqueta infinita no se

guardarán en ningún balde. El contenido de un balde será el conjunto contenido(k).

En la operación de selección de nodo, se recorren los baldes 0, 1, 2, ... hasta encontrar el primero

que no esté vacío. Supongamos que k es el primero no vacío. Entonces, cada nodo en contenido(k)

tendrá la mínima distancia. Uno por uno, se borrarán estos nodos del balde, designándolos como

permanentes (es decir, saldrán de V para pasar a W) y se recorrerán sus arcos para actualizar las

distancias de los nodos adyacentes. Siempre que se modifique la etiqueta de algún nodo i de d1 a d2,

deberá moverse i desde el contenido(d1) hasta el contenido(d2). En la siguiente operación de selección,

deberá reanudarse la búsqueda desde los baldes k + 1, k + 2, ... para encontrar el siguiente balde no

vacío. La propiedad en la que se basa el algoritmo de Dial asegura que los baldes 0, 1, 2, ..., k siempre

estarán vacíos en las siguientes iteraciones hasta el final y, por tanto, no deberán ser examinados.

La estructura de datos que guardará el contenido de un balde será una lista doblemente encadenada.

Esta estructura permite realizar cada operación en tiempo O(1): comprobar si un balde está o no vacío,

borrar un elemento del balde y añadir un elemento al balde. Con ésta, el algoritmo necesita un tiempo

22

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

O(1) para actualizar cada distancia, y un total de O(A) para todas las actualizaciones. El cuello de

botella en esta implementación aparece al recorrer los NC + 1 baldes durante la selección de nodos.

Consecuentemente, el tiempo de ejecución del algoritmo de Dial es de O(A + NC).

Puesto que el algoritmo de Dial usa NC + 1 baldes, los requerimientos de memoria pueden llegar a

ser prohibitivos. La siguiente idea permite reducir el número de baldes a C + 1:

Si di es la etiqueta que el algoritmo designa como permanente al principio de una iteración,

entonces al final dj ≤ di + C para cada etiqueta j en V.

Esto proviene de que dl ≤ di para cada nodo l ∈ W y de que para cada nodo j ∈ V con dj ≠ ∞, dj = dl

+ cij para algún nodo l ∈ W. Por tanto, dj = dl + cij ≤ di + C. En otras palabras, todas las etiquetas no

infinitas están comprendidas entre di y di + C. En consecuencia, son suficientes C + 1 baldes para

guardar los nodos con etiquetas no infinitas.

El algoritmo de Dial usa C + 1 baldes numerados 0, 1, 2, ... , C, que puede verse como una lista

circular. Se guarda temporalmente un nodo j con etiqueta dj en el balde dj mod (C + 1). Durante la

ejecución del algoritmo, el balde k guarda los nodos con etiqueta k, k + (C + 1), k + 2(C + 1), etc. Sin

embargo, por la propiedad antes expuesta, un nodo siempre guardará nodos de la misma distancia.

Esta forma de almacenamiento también implica que, si un balde k contiene un nodo con la mínima

etiqueta, entonces los baldes k + 1, k + 2, ..., C, 0, 1, 2, ..., k – 1, guardan nodos con etiquetas mayores.

Este algoritmo examina los baldes secuencialmente para identificar el primero no vacío. En la

siguiente iteración sigue recorriéndolos empezando desde donde lo dejó. Una potencial desventaja de

esta implementación comparada con la implementación original de Dijkstra O(N2) es que requiere

mucho espacio de memoria cuando C es muy grande. Y, en ese caso, el tiempo de cálculo también se

incrementará al tener que recorrer una estructura tan grande. El algoritmo se ejecuta en O(A + NC),

que es pseudopolinómico. Por ejemplo, si C = N4, el algoritmo se ejecuta en O(N5) y, si C = 2n, se

necesita un tiempo exponencial en el peor de los casos. Sin embargo, el algoritmo normalmente no

llega a la cota de O(A + NC). Para la mayoría de aplicaciones, C es un número modesto, y los baldes

que se recorren suelen ser inferiores a N - 1, con lo que el tiempo de ejecución en la práctica es mucho

mejor que el indicado por su complejidad en el caso peor.

23

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.6.2. Implementaciones con colas de prioridad

Una cola de prioridad o heap, es una estructura de datos que permite realizar las siguientes

operaciones sobre una colección de objetos H, cada uno asociado a un número real llamado su clave.

crear-heap(H). Crea un heap vacío.

busca-mínimo(i, H). Encuentra y devuelve el elemento i de clave mínima.

inserta(i, H). Inserta un nuevo elemento i con una clave predefinida.

decrementa-clave(valor, i, H). Reduce la clave del elemento i desde su valor actual a valor,

que debe ser inferior a la que reemplaza.

borra-mínimo(i, H). Borra el elemento i de clave mínima.

Si se implementa el algoritmo de Dijkstra usando una cola de prioridad, H sería la colección de

nodos con etiqueta de distancia finita y temporal (los que están en V).

El algoritmo queda así:

algoritmo Dijkstra-heap;

crear-heap(H);

dj := ∞ para todo j ∈ N;

ds := 0 y pred(s) := 0;

inserta(s, H);

mientras H ≠ ∅ hacer

busca-mínimo(i, H);

borra-mínimo(i, H);

para cada (i, j) ∈ A(i) hacer

valor := d(i) + cij;

si d(j) > valor entonces

si d(j) = ∞ entonces

d(j) := valor;

pred(j) := i;

inserta(j, H)

si no

d(j) := valor;

pred(j) := i;

decrementa-clave(valor, i, H)

fsi

fsi

fpara

fmientras

Del algoritmo se puede observar que las operaciones busca-mínimo, borra-mínimo e inserta se

realizan como mucho N veces y que la operación decrementa-clave como mucho A veces. Se

analizarán a continuación los tiempos de ejecución del algoritmo de Dijkstra implementado usando

diferentes tipos de heaps: heaps binarios, d-heaps, heaps de Fibonacci ...

24

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.6.3. Implementación con heap binario

Un heap binario necesita un tiempo O(logN) para efectuar las operaciones inserta, decrementaclave y borra-mínimo, y un tiempo O(1) para las demás. En consecuencia, esta versión ejecuta el

algoritmo de Dijkstra en tiempo O(AlogN). Es más lenta que la original cuando se tratan grafos muy

densos (por ejemplo de orden cuadrático respecto el número de nodos), pero es más rápida cuando A =

O(N2 / logN).

3.6.4. Implementación con d-heap

Dado un parámetro d ≥ 2, el d-heap requiere un tiempo O(dlogdN) para las operaciones borramínimo y un tiempo constante O(1) para el resto. Por eso, el tiempo de ejecución de esta versión es de

O(AlogdN + NdlogdN). Para obtener el valor óptimo de d, se igualan los dos términos, dando d =

máx{2, ⎡A/N⎤}. El tiempo resultante es O(AlogdN). Hay que observar que para redes muy dispersas

(por ejemplo con A = O(N)) el tiempo de ejecución es O(NlogN). Para grafos no dispersos (A = f(N1 +

x

) para algún x > 0), el tiempo de cálculo de la implementación con d-heap es O(AlogdN) =

O((AlogN)/(logd)) = O((AlogN)/(logNx)) = O((AlogN)/(xlogN)) = O(A/x) = O(N). El último paso es

cierto porque x es una constante. Por tanto, el tiempo de cálculo total es O(A), que es óptimo.

3.6.5. Implementación con heap de Fibonacci

El heap de Fibonacci permite hacer cada operación en tiempo O(1) excepto borra-mínimo, que

requiere un tiempo O(logN). Por lo tanto, el tiempo de cálculo total es O(A + NlogN). Esta cota

temporal es bastante mejor que la de la implementación con heap binario y con d-heap para todos las

densidades de grafo. La implementación, además, es actualmente la mejor polinómicamente hablando

para resolver el problema del camino mínimo.

3.6.6. Implementación con Radix Heap

Esta implementación es una mezcla de la versión original y la de Dial, que usa nC + 1 baldes.

La implementación original de Dijkstra designa una misma prioridad a todas las etiquetas

temporales y busca la mínima entre ellas, como si se encontrasen en un mismo y gran balde. Dial

emplea un número considerable de baldes para separar las etiquetas y, así, las búsquedas se efectúan

entre menos elementos. La implementación con radix heap mejora estos dos métodos adoptando una

aproximación intermedia: guarda un cierto número de etiquetas en un balde, pero no todas. En vez de

guardar en cada balde las etiquetas con misma distancia, guarda las etiquetas con valor comprendido

en un mismo rango. La cardinalidad de este rango se denomina anchura. Si se emplean baldes de

25

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

anchura k, se reduce el número necesario en un factor de k. Pero para encontrar la etiqueta mínima,

habrá que buscar entre todas las etiquetas del balde no vacío con rango más pequeño. Nótese que si k

es suficientemente grande, sólo existiría un único balde y se tendría el algoritmo original de Dijkstra.

Para evitar tener que buscar la etiqueta mínima, se modifica esta implementación de forma que

siempre el balde con rango inferior tenga anchura 1. El algoritmo de radix heap usa anchuras variables

para los baldes y los cambia dinámicamente.

1. Las anchuras de los baldes son 1, 1, 2, 4, 8, 16, ..., con lo que el número necesario de ellos es

de sólo O(log(NC)).

2. Los rangos se modifican dinámicamente y se recolocan las etiquetas temporales de forma que

siempre se tenga la mínima en el balde de anchura 1.

La ventaja sobre la versión de Dial es que ahora sólo se tienen O(logNC)) baldes, pero se mantiene

la propiedad de que no hay que hacer búsquedas de etiquetas mínimas. Esta implementación tiene un

coste temporal de O(A + Nlog(NC)).

26

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.7. Métodos Correctores de Etiqueta

El método corrector de etiqueta es prácticamente idéntico a su hermano etiquetador. La diferencia

radica en que no realiza ningún cómputo complejo para seleccionar un elemento de V, empleando

siempre un tiempo O(1) para ello.

En el método etiquetador un elemento extraído de V, pasaba a W y se quedaba ahí hasta el final del

algoritmo. Ahora, normalmente esto no ocurrirá así y un elemento podrá entrar en V más de una vez.

El algoritmo queda así:

algoritmo corrector_de_etiqueta

d(j) := ∞ para cada nodo j ∈ N;

d(s) := 0 y pred(s) := 0;

V := {s};

mientras L ≠ ∅ hacer

borrar un elemento i de V;

para cada arco (i, j) ∈ A(i) hacer

si d(j) > d(i) + cij entonces

d(j) := d(i) + cij;

pred(j) := i;

si j ∉ V entonces añade j a V;

fsi

fpara

fmientras

El coste de ejecución de este algoritmo es de O(NA).

3.7.1. Implementación con “dequeues”

Esta modificación proporciona muy buenos tiempos en la práctica. De hecho, es de los mejores

métodos para redes dispersas. La única contrapartida es que su caso peor tiene un coste

pseudopolinómico.

Esta implementación guarda V en una “dequeue”. Una “dequeue” es una estructura de datos que

permite guardar una lista a la que se pueden añadir o borrar elementos tanto por delante como por

detrás.

Este algoritmo siempre selecciona los nodos que están delante de V, pero los añade según sea el

caso. Si el nodo ya había estado en la lista, lo añade al frente. Si no, detrás. Este heurístico ha sido

comprobado empíricamente y ha dado como resultado que el algoritmo examine menos nodos que la

mayoría de otros algoritmos de caminos mínimos.

27

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.8. Resumen y recapitulación de los algoritmos

Algoritmo

Dijkstra original

Coste temporal

O(N2)

Dial

O(A + NC)

d-Heap

O(AlogdN), con d = A/N

Fibonacci

O(A + NlogN)

Radix Heap

O(A + Nlog(NC))

Corrector de etiqueta

O(AN)

Corrector de etiqueta con

“dequeue”

O(mín({NAC, A2N})

28

Características

Muy fácil de implementar.

Ofrece el mejor tiempo de

ejecución para grafos densos.

Fácil de implementar y

excelente comportamiento

empírico.

Coste temporal

pseudopolinómico y no

atractivo en teoría.

Tiempos de ejecución lineales

si el número de aristas es

función del número de nodos

elevado a alguna potencia.

Ofrece el mejor tiempo

polinómico teórico.

Difícil y complicado de

implementar.

En principio es una mejora del

algoritmo de Dial.

Excelentes tiempos de

ejecución.

Ofrece el mejor tiempo

polinómico con pesos de

aristas arbritarios.

Bastante eficiente en la

práctica.

Muy eficiente en la práctica

(con tiempo posiblemente

lineal).

El peor caso es intratable.

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

A continuación se expone una tabla que trata de estudiar la eficiencia de estos algoritmos en la

teoría. Como se ha expuesto anteriormente parece que en la práctica la mayoría de los algoritmos se

comportan de forma diferente a lo que se podría esperar. Es por ello que no se podrá desechar ninguna

de las versiones como tampoco adivinar cuál de ellos es el más rápido pero seguramente se podrá tener

una primera aproximación de sus comportamientos según las tres variables principales: número de

nodos del grafo, número de aristas (densidad) y peso máximo de las aristas (aunque no todos dependen

de ésta).

3.8.1. Grafos completos. Aumentando el número de nodos.

Nodos Aristas Peso máx Dijkstra Dial

10

20

100

400

1

1

40

80

1600

6400

1

1

d-Heap Fibonacci RadixHeap Corrector Dequeue

100

110

100

110

110

1000

1000

400

1600

6400

420

1640

6480

400

1600

6400

426

1664

6552

426

1664

6552

8000

64000

512000

8000

64000

512000

Para grafos densos los métodos etiquetadores tienen claramente los mejores costes

temporales, aunque entre ellos no hay grandes diferencias. El método de dijkstra, tal como se

expuso, es el que consigue tiempos peores de ejecución más pequeños.

3.8.2. Grafo completo pequeño. Aumentando coste máximo de arista.

Nodos Aristas Peso máx Dijkstra

10

10

10

10

10

100

100

100

100

100

1

10

100

1000

1000000

100

100

100

100

100

Dial

110

200

1100

10100

10000100

d-Heap Fibonacci RadixHeap Corrector Dequeue

100

100

100

100

100

110

110

110

110

110

110

120

130

140

170

1000

1000

1000

1000

1000

1000

10000

100000

102400

102400

Como en el caso anterior, Dijkstra sigue siendo el más eficiente en grafos completos. Nótese que

Dial no será nada recomendable para grafos completos con pesos máximos de arista elevados.

29

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.8.3. Grafo completo grande. Aumentando coste máximo de arista.

Nodos Aristas Peso máx Dijkstra Dial d-Heap Fibonacci RadixHeap Corrector Dequeue

106

106

106

106

106

109

106

1

109

103

3

6

6

6

6

6

6

9

10

10

10

10

10

10

10

10

10

1010

3

6

6

6

6

6

6

9

10

10

10

10

10

10

10

10

100

1011

3

6

6

6

6

6

9

10

10

10

10

10

10

10

103

2*106

1012

6

6

6

6

9

6

9

103

106

10

10

10

10

10

10

10

1015

En grafos completos grandes ya no existe tanta diferencia entre los métodos etiquetadores si

exceptuamos el de Dial que, como anteriormente, se comporta bastante mal cuando los pesos máximos

de arista crecen considerablemente.

3.8.4. Grafo pequeño. Disminuyendo densidad de aristas.

Nodos Aristas Peso máx Dijkstra Dial

10

10

10

10

10

100

75

50

25

11

1

1

1

1

1

100

100

100

100

100

110

85

60

35

21

d-Heap Fibonacci RadixHeap Corrector Dequeue

100

83

72

52

37

110

85

60

35

21

110

85

60

35

21

1000

750

500

250

110

1000

750

500

250

110

Aquí se encuentra la primera dificultad a la hora de asignar un algoritmo ideal para un cierto tipo

de grafo. Es cierto que a partir de una densidad media Dial, Fibonacci y RadixHeap sobresalen del

resto pero con densidades medio-altas será difícil precisar cuál de ellos se comporta mejor

temporalmente.

3.8.5. Grafo grande. Disminuyendo densidad de aristas.

Nodos Aristas Peso máx Dijkstra Dial

106

106

1

106

103

3

6

5

10

10

5*10

1

5*105

3

6

10

10

3*105

1

3*105

3

6

5

10

10

10

1

105

3

6

10

10

2*103

1

3*103

d-Heap Fibonacci RadixHeap Corrector Dequeue

106

6*105

3*105

3*105

2*104

106

5*105

3*105

105

5*103

106

5*105

3*105

105

5*103

109

5*108

3*108

108

2*106

109

5*108

3*108

108

2*106

Dial se sitúa en el algoritmo más eficiente cuando la densidad baja considerablemente (aunque en

este ejemplo los costes máximos de arista son mínimos). Cabe notar que d-Heap tiene un extraño

comportamiento en el rango de densidades medio-altas, donde en algunos casos es comparable al resto

de métodos etiquetadores, aunque para densidades pequeñas es de los menos eficientes.

30

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.8.6. Grafo disperso pequeño. Aumentando coste máximo de arista.

Nodos Aristas Peso máx Dijkstra Dial d-Heap Fibonacci RadixHeap Corrector Dequeue

10

10

10

10

10

11

11

11

11

11

1

2

4

10

100

100

100

100

100

100

21

31

51

111

1011

37

37

37

37

37

21

21

21

21

21

21

24

27

31

41

110

110

110

110

110

110

220

440

1100

11000

Al estudiar anteriormente el comportamiento en grafos pequeños disminuyendo la densidad, se vio

que habían tres versiones “ganadoras”. Aquí se puede afirmar que para un coste máximo de arista

arbitrario, Fibonacci es el método más adecuado y, en cualquier caso, Dial no es nada aconsejable.

3.8.7. Grafo disperso grande. Aumentando coste máximo de arista.

Nodos Aristas Peso máx Dijkstra Dial d-Heap Fibonacci RadixHeap Corrector Dequeue

4*103

103

1

106

2*103

104

4*103

106

106

103

3

3

6

4

3

3

6

10

10

10

10

4*10

4*10

10

2

3*103

2*106

3

3

6

4

3

6

3

3

10

10

10

10

4*10

10

4

5*10

5*10

4*106

3

3

6

4

3

6

10

10

10

10

4*10

10

10

104

5*103

107

6

4

3

6

5

3

103

103

10

10

4*10

10

100

10

6*10

108

Como se había observado anteriormente, Dial ofrece los mejores tiempos en grafos

dispersos con costes máximos de arista pequeños pero, a mayores pesos de arista Fibonacci

destaca algo sobre el resto.

31

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

3.8.8. Resumen

Este primer estudio teórico de los algoritmos ha proporcionado una primera idea del

comportamiento de los mismos aunque habrá que esperar a un posterior estudio empírico, una

vez implementada la librería y mediante juegos de pruebas, para conocer sus

comportamientos reales.

Es de destacar el horroroso papel de los métodos correctores, con tiempos de ejecución

teóricos nada atractivos que hacen pensar en descartarlos totalmente. El motivo de que se

sigan manteniendo en la librería de caminos mínimos es el hecho de que parece que en la

práctica se pueden comportar incluso mejor que los métodos etiquetadores, según la

bibliografía.

Densidad

Tamaño

Grande

Alta

Pequeño

Grande

Baja

Peso máximo

Alto

Bajo

Alto

Bajo

Alto

Bajo

Alto

Algoritmo más eficiente

Etiquetadores excepto Dial

Etiquetadores

Dijkstra, d-Heap

Dijkstra, d-Heap

Fibonacci

Dial

Fibonacci

Dial, Fibonaccci,

RadixHeap

Pequeño

Bajo

32

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

4. Implementación

Uno de los objetivos del presente proyecto es la implementación de algoritmos lo más

eficientemente posible.

Si se resume al máximo el comportamiento de los algoritmos se puede observar que los mismos

no son más que recorridos a través de un grafo. El orden en que se recorre es lo que los diferencia

entre ellos, además de la forma en que guardan valores temporales.

Por tanto, donde realmente se tiene que tener cuidado a la hora de implementar para lograr la

mejor eficiencia es en ese recorrido sobre el grafo.

El grafo debería ser implementado mediante una estructura que permitiera acceder a los elementos

necesarios para “viajar” por él en tiempo de ejecución mínimos.

Analizando con más detalle el algoritmo de Dijkstra se podrán detectar los elementos del grafo

que son más cruciales respecto a la eficiencia temporal.

borrar de V un nodo i tal que di = mín d j .

j∈V

para cada arco (i, j) ∈ A, con j ≠ 1 hacer

si dj > di + aij entonces

dj := di + aij

añadir j a V si no lo estaba ya

fsi

fpara

De V, se borrarán como máximo el número de nodos del grafo. Además, primero deben añadirse.

Para cada uno de estos nodos borrados se examinarán todas sus aristas salientes. De las aristas se

necesita saber a qué nodo van a parar y el peso de las mismas.

El resto de cálculos deberían ser simples operaciones aritméticas o comparaciones, que no

dependerán de las implementaciones.

Resumiendo, se realizarán |N| inserciones en una estructura de datos que representará a V, |N|

extracciones de V y |A| observaciones de aristas.

33

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

Como se ha comentado anteriormente, la investigación de las aristas del grafo es inevitable a la

hora de encontrar los caminos mínimos. Lo que diferenciará a cada uno de los algoritmos es la

representación del conjunto V y las operaciones de inserción y extracción sobre él.

Esto no evita, sin embargo, que el recorrido por las aristas del grafo no tenga que ser lo más rápido

posible, pues normalmente siempre será mucho mayor |A| que 2*|N|.

Sobre la estructura V, en los métodos etiquetadores el problema radica en que cada vez que se

extrae un elemento, éste tiene que ser el mínimo. En los métodos correctores este problema no existe,

pero, se realizan muchas más inserciones y extracciones.

Este proyecto no pretende buscar métodos eficientes de búsqueda de valores mínimos, pues éstos

ya los proporciona la distinta bibliografía y fuentes de documentación, pero sí que tiene que

proporcionar la implementación y, por tanto, encontrar la forma más idónea para traducir éstos

métodos a código ejecutable, intentando que los tiempos de ejecución se minimicen.

Concluyendo, habrá que decidir sobre la implementación de:

•

Grafos: encontrar la estructura idónea para que las operaciones de creación y recorrido tengan

los mejores tiempos teóricos y prácticos.

•

TADs: encontrar las estructuras idóneas para minimizar los tiempos de ejecución de sus

métodos u operaciones.

34

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

4.1. Representaciones de un grafo

A continuación se exponen distintas posibles representaciones de un grafo. Al final se decidirá

cuál de ellas es la más idónea para este proyecto.

4.1.1. Matriz de incidencias nodo-arista

Esta representación consiste en una matriz M de tamaño N x A (número de vértices x aristas del

grafo).

La columna correspondiente a la arista (i, j) únicamente tiene dos elementos distintos de 0. Tiene

+1 en la fila correspondiente al nodo i y -1 a la fila correspondiente al nodo j.

Las características de esta implementación son:

•

La matriz M sólo tiene 2A de sus NA entradas con valores diferentes a 0.

•

Los valores distintos a 0 son +1 o -1.

•

Cada columna tiene exactamente un +1 y un -1.

•

El número de +1s en una fila equivale al grado saliente del correspondiente nodo y el número

de -1s en la fila equivale al grado entrante del nodo.

Ventajas:

•

Sencillo de implementar.

Desventajas:

•

Uso ineficiente del espacio.

•

No guarda los pesos de las aristas.

35

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

4.1.2. Matriz de adyacencias nodo-nodo

Esta representación consiste en una matriz M de tamaño N x N. La matriz contiene una fila y una

columna para cada nodo y una entrada ij es igual a 1 si (i, j) ∈ A y 0 en caso contrario.

Se puede emplear otra matriz C del mismo tamaño para almacenar los costes de las aristas.

Las características de esta implementación son:

•

La matriz tiene N2 elementos.

•

Sólo A elementos de la matriz son distintos de 0.

•

El coste de una arista (i, j) se obtiene mirando el elemento ij en la matriz C. O(1).

•

Los arcos que salen del nodo i se obtienen escaneando la fila i. O(N).

•

Los arcos que entran al nodo j se obtienen escaneando la columna j. O(N).

Ventajas:

•

Sencillo de implementar.

•

Eficiente en espacio si el grafo es lo suficientemente denso.

•

Eficiencia temporal a la hora de escanear arcos en grafos lo suficientemente densos.

Desventajas:

•

Uso ineficiente de espacio en grafos poco densos.

•

Ineficiencia a la hora de escanear arcos en grafos poco densos.

•

Uso de una matriz adicional para guardar los costes.

36

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

4.1.3. Listas de adyacencia

Esta representación guarda la lista de adyacencia de cada nodo i (el conjunto de nodos j tal

que (i, j) ∈ A) en una lista encadenada.

La lista de adyacencia para el nodo i será una lista encadenada que tendrá |A(i)| celdas y

cada celda corresponderá a la arista (i, j) ∈ A. La celda correspondiente a la arista (i, j) tendrá

tantos campos como información se quiera guardar. Uno de ellos guardará al nodo j. También

se pueden añadir campos para el peso o la capacidad de la arista. El último campo guardará un

enlace a la siguiente celda en la lista de adyacencias. Si la celda es la última de la lista se

guardará un 0 en este campo.

Además, se necesita de un vector de punteros que apunten a la primera celda para cada

lista de adyacencias (hay una por nodo). Se define por lo tanto un vector de tamaño N llamado

primero cuyo elemento primero(i) guarda un puntero dirigido la primera celda de la lista de

adyacencias del nodo i. Si la lista de adyacencias está vacía el puntero tomará el valor 0.

Ventajas:

•

Uso eficiente del espacio, independientemente de la densidad del grafo.

•

Eficiencia temporal a la hora de escanear las aristas salientes de un nodo.

Inconvenientes:

•

No tan sencillo de implementar como las matrices.

37

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

4.1.4. Representaciones en estrella

La representación en estrella hacia delante es similar a las listas de adyacencias pero, en vez de

usar listas encadenadas, se usan vectores.

Primeramente se asocia secuencialmente un número a cada arista del grafo, en orden ascendente

según del nodo de donde salgan y, si salen del mismo nodo, de forma arbitraria.

Para cada arista se guarda el nodo origen, nodo destino, coste y capacidad. A cada nodo se le

añade un puntero que se dirige al primero de estos arcos que emanan de él.

Con esta representación se tiene de forma eficiente el conjunto de aristas que salen de un nodo

determinado. Si se desea también conocer los conjuntos de aristas que llegan a los nodos se necesita

una estructura adicional llamada de estrella hacia atrás.

Partiendo de una representación en estrella hacia delante es muy fácil conseguir la versión hacia

atrás. Se van examinando los nodos en orden y, para cada uno, se guarda el destino, origen, coste y

capacidad de los arcos que llegan al nodo i. Como antes, se guarda un puntero que indica para un nodo

dado la primera de las aristas que llegan a él.

Si se juntan las dos representaciones es fácil ver que hay información duplicada. Para evitar esto,

en la representación estrella hacia atrás únicamente se guarda el número de arista pues la información

ya se tiene en la representación estrella hacia delante.

Ventajas:

•

Uso eficiente del espacio.

•

Eficiencia temporal a la hora de escanear aristas.

•

Se tiene información sobre aristas entrantes y salientes para cada nodo.

Inconvenientes:

•

Es la versión más difícil de implementar.

•

Más difícil de actualizar.

38

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

4.2. Diseño de la representación del grafo

Para la representación del grafo en la librería se empleará la representación estrella hacia delante y

atrás, con algunas modificaciones.

La principal razón es la eficiencia temporal que ofrece, pues trabaja únicamente con vectores.

Posiblemente una versión con punteros ofrezca un uso más racional del espacio pero en este proyecto

el factor crítico es la velocidad y, en todo caso, no se desperdicia demasiado el espacio de memoria.

4.2.1. Elementos del grafo

N (entero): Número máximo de nodos.

M (entero): Número máximo de aristas.

C (entero): Peso máximo de arista.

ini_salen (vector de enteros [1..M]): ini_salen[i] guarda el número de la primera arista que sale del

nodo i.

ini_llegan (vector de enteros [1..M]): ini_llegan[j] guarda el número de la primera arista que llega

al nodo j.

Estructura de datos AristaTAD:

d (entero): nodo destino de la arista.

o (entero): nodo origen de la arista.

p (entero): peso de la arista.

sig_d (entero): número de la siguiente arista incidente al origen.

sig_o (entero): número de la siguiente arista incidente al destino.

aristas (vector de AristaTAD): aristas[a] guarda la información de la arista con número a.

39

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

Ejemplo:

Nótese que es un grafo con aristas bidireccionales. Por tanto, en la estructura se guardará la

información relativa al grafo como si las aristas se desglosaran en dos, una por cada sentido. Se

numerarán con números impares las que vayan en un sentido y con número pares en el otro.

En la figura 4 los números en las aristas indican los pesos de las mismas.

En la figura 5 los números en las aristas indican una posible numeración de las mismas al

guardarlas en la estructura.

20

1

12

2

30

11

22

40

4

3/4

1

5

7/8

2

5/6

1/2

3

9/10

11/12

4

Figura 4 y 5. Ejemplo de representación de grafo.

40

5

3

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

N: 5

M: 6

C: 0

Ini_salen

-1

-1

aristas

Arista

d

o

p

sig_d

sig_o

1

4

1

11

-1

-1

-1

2

-1

3

4

Ini_llegan

-1

-1

-1

5

6

7

8

-1

9

-1

10

-1

11

12

C = 11

Ini_salen

1

-1

aristas

Arista

d

o

p

sig_d

sig_o

1

4

1

11

-1

-1

-1

2

1

4

11

-1

-1

Ini_salen

1

-1

aristas

Arista

d

o

p

sig_d

sig_o

1

4

1

11

-1

-1

-1

3

5

2

-1

2

1

4

11

-1

-1

4

3

2

1

20

-1

1

4

Ini_llegan

-1

-1

-1

6

8

9

Ini_llegan

2

-1

-1

5

7

6

7

8

1

-1

10

-1

9

-1

11

1

10

12

-1

11

12

C = 20

Ini_salen

3

-1

aristas

Arista

d

o

p

sig_d

sig_o

1

4

1

11

-1

-1

-1

2

1

4

11

-1

-1

2

3

2

1

20

-1

1

4

1

2

20

2

-1

Ini_llegan

3

2

-1

5

6

7

8

-1

9

1

10

-1

11

12

C = 20

Ini_salen

4

3

-1

2

-1

Ini_llegan

4

3

etc…

41

-1

1

-1

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

4.3. Implementación de las estructuras de datos.

Las estructuras de datos eficientes son muy distintas entre sí. Pretenden la mayoría minimizar los

costes temporales a la hora de encontrar el valor mínimo de entre todos los que guarda.

Cada una de ellas hace hincapié en algún aspecto. Con matices, unas dedican sus esfuerzos en

tener bien localizado siempre el valor mínimo con lo que los mayores tiempos de ejecución se dan a la

hora de insertar los valores y otras los insertar sin preocuparse, teniendo que realizar las búsquedas

posteriormente.

Las hay desde simples listas hasta estructuras complejas como los heaps de Fibonacci. Todas ellas

tienen en común su objetivo: almacenar un conjunto de valores y permitir la extracción del valor

mínimo, así como de insertar nuevos elementos.

Mayoritariamente estas estructuras tienen forma de árbol, o parecidas: elementos que guardan los

valores enlazados con otros elementos. Por ello, es fácil pensar en implementaciones basadas en

punteros, minimizando el espacio en memoria.

Pero, como se hizo con la estructura del grafo, se sacrificará el uso de la memoria para obtener un

código más veloz que navegue por los elementos de las estructuras.

Por tanto, se implementarán casi siempre mediante vectores, implicando por ello tener que

renunciar a diseños más intuitivos como podría ser en el caso de usar punteros de memoria. De todas

formas, una vez implementados los métodos básicos y subiendo al siguiente nivel de abstracción, se

podrá realizar casi una copia idéntica del algoritmo proporcionado por la documentación al código

implementador.

42

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

5. Especificación del software.

5.1. Modelo conceptual.

5.1.1. Introducción.

¿Qué elementos deben aparecer en el modelo conceptual?

Básicamente dos: el grafo donde se quiere encontrar el/los camino/s mínimo/s y la variante del

algoritmo que se empleará para lograrlo.

Debería existir una clase representativa (por ejemplo CamMin) de las variantes que, además,

incluya una parte común a todas ellas. Esto hace pensar en aplicar un patrón controlador: la clase

CamMin se encarga de recibir los parámetros de entrada (grafo, nodo origen y destino del grafo,

variante de algoritmo deseada) y de guardar los de salida (solución del problema).

Esto proporciona una total transparencia de cara al usuario. La interacción es únicamente con esta

clase y no se conoce absolutamente nada de lo que hay detrás. Las distintas implementaciones de los

algoritmos se podrán así modificar en un futuro sin que cambie el método de trabajo. Además, se

facilita el poder añadir nuevas versiones de algoritmos o, en caso extremo, eliminar alguna.

El siguiente paso es ver qué clases representarán a las implementaciones de los algoritmos. Una

primera aproximación (la más simple) es crear una clase por versión que se encargue precisamente de

ejecutar el algoritmo correspondiente pero observando las siete versiones propuestas es fácil ver que

varios de ellos tienen mucho en común y que sería conveniente seguir con este diseño de detectar

partes comunes y asignarlas a clases más genéricas.

43

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

Los grupos serían:

•

Dijkstra.

o

o

o

•

•

•

Dijkstra original.

d-Heap.

Fibonacci.

Dial

RadixHeap

Corrector de etiqueta

o

o

Corrector

Dequeue

La única diferencia que existe entre Dijkstra original, d-Heap y Fibonacci es la estructura de datos

que guarda las etiquetas temporales de los nodos que se van visitando. Por tanto, la solución ideal es

diseñar una clase Dijkstra general que resuelva el problema indicándole siempre qué estructura

temporal se quiere usar.

Esto permitirá asimismo poder en un futuro añadir nuevas estructuras de datos que resulten más

eficientes que las actuales. La única tarea sería diseñar e implementar esta nueva estructura de datos y

añadirla a la librería, sin modificar absolutamente nada la clase que implementa el algoritmo de

Dijkstra.

Algo parecido similar resulta en los algoritmos correctores de etiqueta, donde la única diferencia

sigue estando en las estructuras de datos empleadas.

Dial y RadixHeap sí que son algoritmos distintos y por lo tanto tendrán una clase cada uno que los

implemente completamente.

Finalmente, y como se podría imaginar, existirá una clase por cada estructura de datos a

implementar. Concretamente: lista doblemente encadenada (para dijkstra, corrector, el TAD balde y el

TAD radixheap), balde (para Dial), d-heap (para dijkstra con d-heap), fibonacci heap (para dijkstra

con fibonacci heap), radix heap (para radix heap) y dequeue (para el método corrector con dequeue).

44

Desarrollo de una librería para caminos mínimos. Aplicación a un problema de protección de datos.

5.1.2 Aparición de nuevos algoritmos

Una revisión detallada del algoritmo de RadixHeap muestra que en cada balde se tiene una lista

doblemente encadenada donde se tienen etiquetas dentro de un rango. De todas estas etiquetas en un

momento dado se busca la de menor valor. Es decir, se busca en una lista doblemente encadenada el

elemento de valor mínimo.

Una posible modificación que podría mejorar la eficiencia de este algoritmo sería guardar estos

valores en d-heaps o en fibonacci heaps. Aparecerían entonces tres versiones del RadixHeap: con

listas doblemente encadenadas, con d-heaps y con fibonacci heaps. A priori se desconoce si esta

modificación será efectivamente una mejora pero un diseño que permita utilizar cualquier estructura

de datos temporal para guardar estas etiquetas siempre será beneficiosa. Tal vez ninguna de estas