TELEINFORMÁTICA o telemática

Anuncio

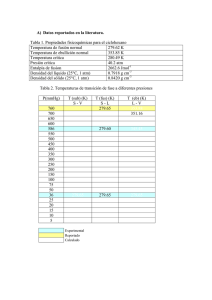

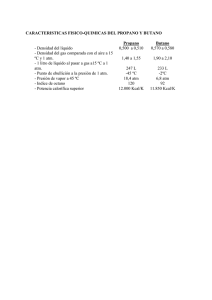

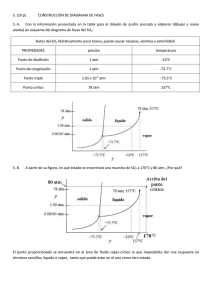

TEMA 4. Arquitectura en sistemas teleinformáticos. EL SISTEMA INTERNET 4.1. El sistema Internet. En los 70’ aparece la red ARPANET realizada por DARPA y surgen los protocolos TCP/IP desarrollados en un principio en UNIX, que fueron el embrión del sistema Internet. Internet: es la interconexión de múltiples redes, con diferentes protocolos, unidas entre sí por encaminadores. NIVELES DEL SISTEMA INTERNET: • Capa física y de enlace de datos: son análogas a las del sistema OSI, permitiendo integrar a nivel físico los estándares RS-232, V.24, etc. y a nivel de enlace permite todos los protocolos existentes: pase de testigo en anillo, CSMA/CD, X.25, SNA, etc. Aplicación TELNET, FTP, SMTP,… Transporte TCP Nivel Internet Física e Interfaz IP Todas las arquitecturas de enlace y físicas. • Capa Internet: (capa de red en modelo OSI) su misión es permitir que todos los nodos puedan inyectar paquetes en cualquier red y los hagan viajar de forma independiente a su destino (que podrían estar en una red diferente). En esta capa se define el formato de paquete y protocolo oficial llamado IP (Internet Protocol) • Capa de transporte: (capa de transporte en OSI) permite que nodos origen y destino lleven a cabo una conversación. El protocolo más importante es el TCP (transmission control protocol), orientado a la conexión, y se encarga de que la transmisión entre origen y destino se produzca sin errores. • Capa de aplicación: (el modelo TCP/IP en la capa de aplicación comprende los niveles de sesión, presentación y aplicación) Contiene todos los protocolos de alto nivel, para poder utilizar los servicios de Internet, como el correo electrónico, la transferencia de archivos, backbone America backbone Europa Red regional LAN Ethernet LAN token ring etc. 72 TEMA 4. Arquitectura en sistemas teleinformáticos. 4.1. El sistema Internet. NIVEL INTERNET Internet puede verse como un conjunto de subredes, o sistemas autónomos, interconectados. No hay una estructura bien definida pero si una serie de esqueletos principales (backbones), con líneas de alto ancho de banda y enrutadores rápidos. A estas conexiones principales hay enganchadas las redes regionales hasta llegar a las LAN particulares y universitarias. El protocolo común de esta capa de red es el protocolo Internet IP. La capa de transporte divide los mensajes en datagramas de esta 64 Kb. Se transmite a través de Internet fragmentándose en unidades más pequeñas y reensamblándose en la máquina destino. Cada host y enrutador de Internet tiene una dirección IP única que codifica su número de red y su número de host. En los enrutadores se mantienen todos los números IP de todos los servidores de Internet, pero dentro de su propia subred. Un datagrama del protocolo IP lleva 20 bytes de cabecera y una parte de longitud variable de texto. En la cabecera aparece la dirección de origen y destino, identificación del mensaje, número de datagrama, versión del protocolo, control de errores, opciones de seguridad, etc. Las direcciones IP son únicas para cada máquina, tanto para máquinas finales como para enrutadores. Son de 32 bits de longitud. Si una máquina pertenece a dos redes diferentes tendrá dos IP diferentes. Direcciones IP: Una dirección IP codifica un número de red y un número de ordenador. Existen formatos de IP que permiten 126 redes con 16 M de ordenador cada una y otros con 16000 redes con 256 ordenadores cada una. Se identifican con 4 números separados por punto (ej.: 158.49.151.69.). Serían 4 octetos separados por punto. Clases de redes: • Clase A: empiezan por 0. Grandes redes. Desde la 0 a 127. Primer octeto para identificar la red. 127 redes con 16 M de ordenadores cada una. • Clase B: empiezan por 10. Desde la 128 a 191. Dos primeros octetos para identificar la red. 16.000 redes con 65.000 ordenadores cada una. • Clase C: empiezan por 110. Desde la 192 a la 223. Tres primeros octetos para identificar la red. 2 M de redes con 256 ordenadores. • Clase D: empiezan por 1110, los bits siguientes es identificador del grupo IP multicast. Desde 224 a 239. Direcciones para grupos IP multicast. (envío del mismo paquete a varios ordenadores a la vez) • Clase E: empiezan por 11110. Desde 240 a 255. Reservadas para el futuro. La asignación de números IP compete a la IANA (Internet Assigned Numbers Authority), en España delega en la RedIRIS. Los números IP son divididos en subredes agrupando parte de los octetos para mejor administración. 73 TEMA 4. Arquitectura en sistemas teleinformáticos. 4.1. El sistema Internet. El sistema de nombres del dominio. DNS (Domain Name System): Realiza la conversión entre el número IP y un nombre asignado a un servidor. Son bases de datos distribuidas y jerárquicas a nivel mundial. Alcazaba.unex.es -> 158.48.151.6 Tablas de dominios DNS: Dominio com edu gov int mil net org Tipo de Organización Comercial Educativa Gubernamental Internacional Militar USA Adm de redes Organizaciones varias Dominio aq ar at … es … País Antártida Argentina Austria España NIVEL DE TRANSPORTE El protocolo orientado a conexiones principal de Internet es el protocolo de control de transmisión TCP (Transmission Control Protocol), diseñado para proporcionar una corriente de bytes fiable en una interred no confiable. Fue diseñado para adaptarse dinámicamente a las propiedades de la red y la posibilidad de muchos tipos de fallos, ya que comunica redes con diferentes anchos de banda, retardos, tamaños de paquete, etc. Las entidades de transporte TCP situadas en todas las máquinas origen y destino, se encargan en la emisión de trocear los mensajes en datagramas IP independientes de hasta 64 Kbytes (en la práctica son de unos 1500 bytes). En el destino se reconstruye la información creando el mensaje. La capa TCP se responsabiliza de temporalizar y retransmitir los datagramas y de reensamblarlos en la secuencia adecuada. Las conexiones TCP son dúplex integral y punto a punto, i.e., tráfico en ambos sentidos a la vez y cada conexión tiene dos puntos terminales. NIVEL DE APLICACIÓN Contiene las aplicaciones de uso de Internet disponibles para los usuarios. Entre ellas tenemos: • TELNET: conexión remota a un equipo multiusuario simulando un terminal. Se trabaja en modo texto (no gráfico). Se puede utilizar para WAN y para LAN. El equipo servidor tiene procesos que sondean los requerimientos de conexión de forma continua para permitir el acceso a sus recursos (en UNIX se llaman daemons). Se necesita identificar al usuario y su palabra de paso. • FTP (File Transfer Protocol): protocolo de transferencia de archivos de forma remota a equipos servidores; necesita usuario y password. Se suele utilizar el ftp anonymous para permitir el acceso libre. • SMTP (Simple Mail Transfer Protocol): protocolo de transferencia de correo sencillo estándar en Internet. En UNIX el más extendido es mail. • Protocolo HTTP (HyperText Transfer Protocol): permiten la edición de páginas escritas para ser vistas en Internet (WorldWideWeb) que residen en direcciones URL por 74 TEMA 4. Arquitectura en sistemas teleinformáticos. 4.1. El sistema Internet. “navegadores” o aplicaciones de edición. El lenguaje estándar es HTML. Funcionan con el direccionamiento hipertexto. • NFS (Network File System): permite la utilización de archivos distribuidos. • X-WINDOWS: programa para uso estaciones remotas a través de una interface de ventanas. 75 TEMA 4. Sistemas y servicios de comunicación. SISTEMAS INTRANETS 4.2. Intranets. Se pueden definir como redes internas de Internet o redes corporativas privadas basadas en la tecnología y servicios propios de Internet, para su uso propio de una organización. Las empresas utilizan la tecnología de Internet para integrar sus sistemas de forma interna y para ofrecer servicios al exterior (a posibles clientes). Cuando se considera que una red es una Intranet: ♦ Debe ser una red corporativa empresarial u organizativa que contenga a una o varias LANs. ♦ Los protocolos deben usar los propios de Internet: TCP/IP. De esta forma se pueden comunicarse diferentes SO y máquinas de diferentes fabricantes. ♦ Usan los servicios de Internet como ftp, e-mail, y los métodos de acceso a la red mediante navegadores WWW. ♦ Suelen utilizar enlaces dedicados punto a punto para conectar LANs. ♦ Suele poseer enlace con Internet, para los usuarios de la Intranet y a externos a ella. (extranet). Deben utilizarse medidas de seguridad extra. 76 TEMA 4. Sistemas y servicios de comunicación. 4.2. Intranets. Ventajas de utilizar Intranets: ♦ Permiten utilizar los recursos de los proveedores de Internet para comunicar LANs corporativas. ♦ Se tiende a eliminar otros medios de comunicación: FAX, teléfono, papel, etc. para el intercambio de información entre los usuarios de la empresa. ♦ Permite el acceso a la información de la empresa a posibles clientes, además con entornos WWW. ♦ Los empleados trabajan de forma más cómoda y rápida, aumentando la productividad; permitiendo además el teletrabajo desde casa o con empleados desplazados. ♦ Se puede controlar tanto el acceso de usuarios no autorizados como la salida a diferentes puntos de los empleados de la organización mediante el uso de los cortafuegos (firewalls). Internet firewall LAN 77 TEMA 4. Sistemas y servicios de comunicación. SEGURIDAD EN INTERNET E INTRANETS 4.3. Seguridad en Internet e Intranets. Exigencias en la seguridad de la red: Secreto: información sólo accesible por los entes autorizados. Integridad: modificación de los recursos e información sólo por los entes autorizados. Disponibilidad: recursos disponibles a los entes autorizados. Categorías de agresión: Interrupción: destrucción de la información antes de llegar al destino. Interceptación: agresión a la confidencialidad por acceder a un recurso no autorizado. Modificación: deterioro de un recurso de un ente no autorizado. Fabricación: de información no auténtica en el sistema. Factores que llevan a hacer Internet inseguros: Los Sistemas Operativos no son todo lo seguros que debieran. Protocolos y medios de comunicación accesible por otros usuario. Confianza y negligencia de usuarios y administradores. Fuentes de amenazas al sistema: Hackers (o piratas): usuarios ajenos al sistema que pueden acceder a información privada, modificarla o eliminarla. (pueden ser activos o pasivos) Virus informáticos: (Caballo de Troya, gusanos y bombas de tiempo) Soluciones a la inseguridad: Reforzar los Sistemas Operativos: control de acceso más activo, posibilidad de auditar eventos de seguridad, reinicializar recursos accesibles. Proteger las comunicaciones: ⇒ IPv6: nuevo protocolo IP que presenta mejoras de privacidad y autentificación. Realiza el encriptamiento de los datagramas y exige una autentificación del host. ⇒ Firewall: son métodos de protección de una red segura a otra no fiable. Realizan el bloqueo del tráfico y la permisibilidad de éste. Encriptado de la información a todos los niveles. CRIPTOGRAFÍA Realiza una recodificación de la información para asegurar su confidencialidad y autenticidad en una intercepción no deseada. Proporciona comunicaciones seguras en medios que no los son. Los mensajes a cifrar conocidos como texto normal (plain text), se transforman por una función parametrizada por una clave. Se obtiene información llamada texto cifrado (ciphertext), ilegibles por los intrusos. La función de transformación la realizan los llamados algoritmos de encriptados, y no suelen ser secretos. 78 TEMA 4. Sistemas y servicios de comunicación. 4.3. Seguridad en Internet e Intranets. Encriptado convencional: ⇒ Encriptado por sustitución Consiste en reemplazar unas letras por otras conservando el orden. (Julio César). ⇒ Encriptado por transposición Consiste en cambiar el orden de las letras, pero sin disfrazarlas. ⇒ Relleno de una sola vez Con el texto transformado en bits, se coge una cadena estándar transformada a bits y se hace el XOR. Encriptado por clave secreta: ⇒ DES (Data Encrytion Standard) Desarrollado por IBM en el 77. El texto normal se cifra en bloques de 64 bits, el algoritmo se parametriza mediante una clave de 56 bits en 19 etapas. Algoritmos de clave pública: Cada usuario dispone de un par de claves, una privada y otra pública. En el origen se encripta con la pública y se desencripta en el destino con la privada. Intentan que no sea traumático conocer la clave pública. ⇒ RSA(Rivest, Shamir, Adleman) 79 TEMA 4. Sistemas y servicios de comunicación. REDES ATM Asychronous Transfer Mode 4.4. Redes ATM. Las redes ATM (1988 CCITT) se basan en la idea de transferir de forma asíncrona toda la información en pequeños paquetes de tamaño fijo denominados células. En la tecnología ATM, por ser de modo asíncrono, la transmisión no es gobernada por un reloj maestro que mande una serie de caracteres para organizar la comunicación. Las células llegan de diversas fuentes Se realiza una multiplexación de varias conexiones lógicas en una única interfaz física. La transmisión se realiza en paquetes de tamaño pequeño y fijo, por lo que permite gran flexibilidad (para diferentes tipos de mensajes) y rapidez de transmisión. La secuencia de transmisión se mantiene para las células, i.e., el orden de salida de las células coincide con el de llegada en cada canal. Comparativa entre STM y ATM: Ancho de banda Reserva ancho de banda Tráficos Retardo de conmutación Latencia Control de errores STM < 2 Mbps fija ATM < 620 Mbps bajo demanda voz y datos 50 – 100 ms voz, datos y vídeo 10 ms despreciable enlace a enlace significativa extremo a extremo El estándar en ATM es efectuar la transmisión a 155 Mbps y hasta 622 Mbps, enfocado también para largas distancias. Para poder llegar a estas velocidades es obligatorio utilizar fibra óptica para largas distancias, aunque para LAN se puede utilizar par trenzado o cable coaxial. Una célula se compone de 53 bytes de los cuales, 5 son de cabecera y el resto de información. Encabezado 4 Información 1 48 Equipo A Adaptador de A Equipo B Adaptador de B Equipo C Adaptador de C CONMUTADOR Esquema de arquitectura básica de ATM Celda de A Celda de B Celda de A 80 NODO ATM TEMA 4. Sistemas y servicios de comunicación. Niveles de la arquitectura ATM: NIVEL Físico ATM Adaptación (AAL) Servicios 4.4. Redes ATM. ACCION Conversión a formatos ópticos o electrónicos al medio creación de cabecera de 5 bytes, conmutación de celdas Conversión de las estructuras a celdas ATM Datos, voz, vídeo. TRANSMISIÓN EN ATM La transmisión en ATM está orientada a conexiones, es decir, opera internamente con un elemento básico que se llama canal virtual. El canal o circuito virtual son conexiones punto a punto entre origen y destino unidireccionales, por lo que se alcanzan velocidades de transmisión muy grandes. Si queremos establecer un canal dúplex de comunicación se deberán establecer dos circuitos virtuales. Se llaman circuitos virtuales porque cuando se realiza una conexión, no es necesario realizar una conexión física entre origen y destino, sino que se escoge una ruta desde el origen hacia el destino, y todos los conmutadores (enrutadores) crean un enlace en su tabla de conexiones para esa comunicación. Tipos de conexiones en ATM: • circuitos virtuales permanentes: son circuitos de conexión virtual alquilados para el establecimiento continuo de una conexión. (Por ejemplo, alquilado para varios meses). • circuitos virtuales conmutados: las comunicaciones se establecen de forma dinámica cuando se necesitan y se liberan inmediatamente después. Uso de canales virtuales en ATM: En todos los casos se preserva la integridad de la secuencia de celdas. Entre usuarios finales: transmisión de extremo a extremo de datos o señales de control. Entre un usuario final y una entidad de red: para la solicitud de establecimiento de canal virtual, o para indicar que se va a utilizar un canal. Entre dos entidades de red: para regular el tráfico de red, y para la construcción de los canales virtuales. 81 TEMA 4. Sistemas y servicios de comunicación. 4.3. Servicios RDSI. SERVICIOS RDSI Red Digital de Servicios Integrados (ISDN: Integrated Services Digital Network) Surge para suplantar a la red telefónica básica conmutada. Este tipo de red ofrece una serie de servicios de comunicaciones a gran velocidad y fiabilidad. Sus características principales son: • Es una red para largas distancias de comunicación digital. • Las conexiones se producen de extremo a extremo. • Es un estándar bien definido y se impone como universal. (a través del CCITT e ISO) • Proporciona servicios de comunicaciones de alta calidad: voz, datos, televisión, vídeo,… • Dispone de múltiples canales de comunicación duplicados (de extremo a extremo), realizando la multiplexión en el tiempo. • No está limitada en alcance (se suele llamar EuroRDSI). • Es conmutada y orientada a conexión, i.e., se realiza (si no utilizamos contratos permanentes) un enlace para comunicación iniciada. 1995 1996 1998 14.000 líneas contratadas todas las ciudades de > 50.000 habitantes todas las poblaciones > 4.000 habitantes RDSI de BANDA ESTRECHA N-ISDN La idea es mejorar las comunicaciones básicas en la red telefónica conmutada existente, mediante canales de comunicación de alta velocidad y empleando tecnología digital. La velocidad de transmisión básica es a 64 kbps (llega hasta los 2 Mbps). Se suele emplear también para acceso a Internet a alta velocidad (144 kbps). Arquitectura de N-ISDN: Todas las transmisiones de datos se tratan como un flujo de información por la línea (tanto voz, datos, imágenes, …) Existen dos dispositivos terminales de red donde se enganchan todos los equipos con comunicaciones digitales. Cuando tenemos pocos equipos conectados basta con los NT1. Para empresas con varias conexiones digitales es necesario agregar un central ramal privado NT2. CENTRAL RDSI CENTRAL RDSI NT1 NT2 NT1 Otros Servicios Otros Servicios LAN 82 TEMA 4. Sistemas y servicios de comunicación. 4.3. Servicios RDSI. RDSI de BANDA ANCHA B-ISDN Permite velocidades de hasta 2 Mbps (y llegará a los 600 Mbps) y se basa enteramente en la tecnología ATM, por lo que sigue los estándares de comunicación mediante circuitos virtuales. Requiere medios de comunicación muy rápidos; serán usados para televisión por cable, y transmisión de datos a alta velocidad. Como en ATM, se emplean circuitos virtuales permanentes y conmutados. Funcionamiento: Cuando llega un paquete, el conmutador inspecciona el encabezado del paquete para averiguar al circuito virtual al que pertenece; busca el circuito virtual en sus tablas, si no existe el canal virtual se crea en las tablas y se envía por ese circuito la celda. En los circuitos virtuales permanentes, el canal de comunicación está asignado en las tablas de forma estática. - o– NOTA: Se recuerda que este texto NO son los apuntes de la asignatura, sólo corresponde a las transparencias guía expuestas en clase; pueden existir erratas que deberán ser contrastadas con los libros de texto o serán discutidas en clase. La materia requerida en la asignatura será la desarrollada en clase y la que aparece en la bibliografía del temario. 83 TEMA 4. Sistemas y servicios de comunicación. INTERNET 2 4.4. Internet 2. Actualmente en Internet, hay 60 millones de páginas Web y circulan diariamente 100.000 mensajes e-mail. Internet 2 (1996) surge como el campo de pruebas para protocolos y otras tecnologías que se llevarán a Internet. Ámbito académico y científico. Mayor velocidad, con reservas del ancho de banda según necesidades (de 25 a 100 Mbps). Protocolo IPv6. Cuna de las versiones 3, 4, … Busca la arquitectura de sistemas distribuidos (no cliente-servidor). Aplicaciones novedosas: servicios de videoenseñanza, telecirugía, bibliotecas digitales, mundos virtuales, etc. 84