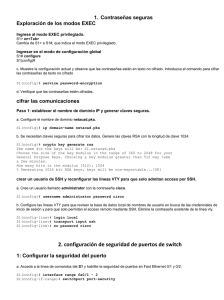

AUDITORÍA DE SEGURIDAD EN REDES

Anuncio