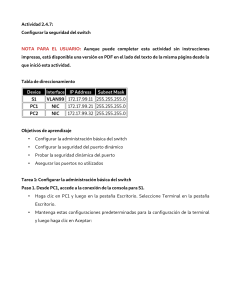

2. configuración de seguridad de puertos de switch

Anuncio

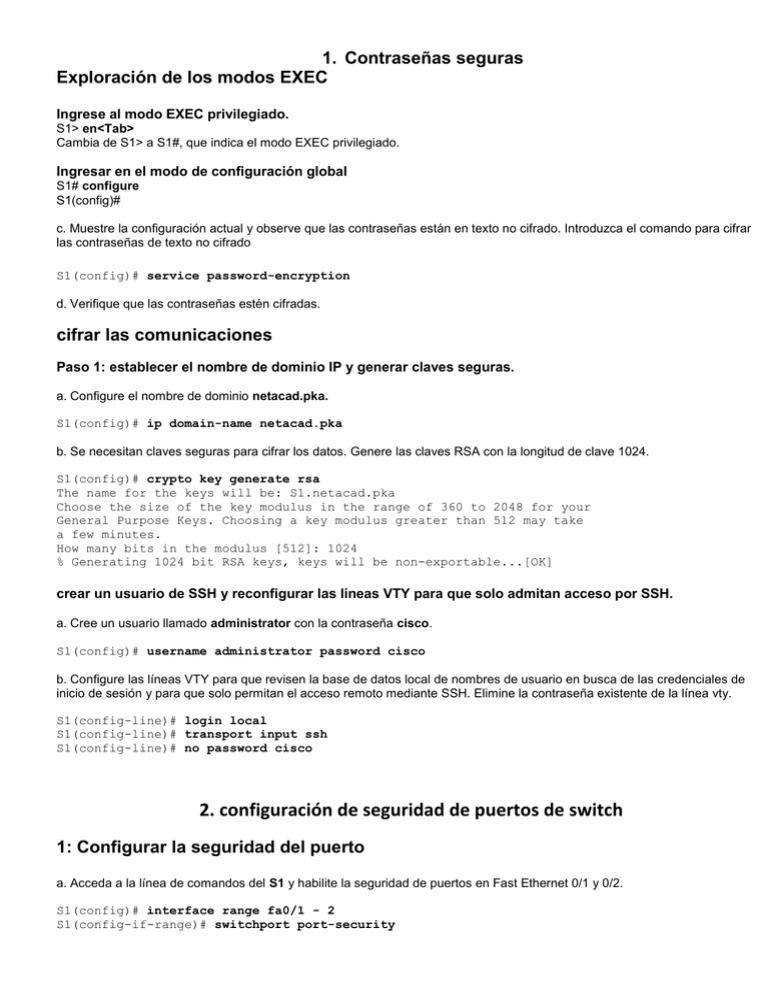

1. Contraseñas seguras Exploración de los modos EXEC Ingrese al modo EXEC privilegiado. S1> en<Tab> Cambia de S1> a S1#, que indica el modo EXEC privilegiado. Ingresar en el modo de configuración global S1# configure S1(config)# c. Muestre la configuración actual y observe que las contraseñas están en texto no cifrado. Introduzca el comando para cifrar las contraseñas de texto no cifrado S1(config)# service password-encryption d. Verifique que las contraseñas estén cifradas. cifrar las comunicaciones Paso 1: establecer el nombre de dominio IP y generar claves seguras. a. Configure el nombre de dominio netacad.pka. S1(config)# ip domain-name netacad.pka b. Se necesitan claves seguras para cifrar los datos. Genere las claves RSA con la longitud de clave 1024. S1(config)# crypto key generate rsa The name for the keys will be: S1.netacad.pka Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable...[OK] crear un usuario de SSH y reconfigurar las líneas VTY para que solo admitan acceso por SSH. a. Cree un usuario llamado administrator con la contraseña cisco. S1(config)# username administrator password cisco b. Configure las líneas VTY para que revisen la base de datos local de nombres de usuario en busca de las credenciales de inicio de sesión y para que solo permitan el acceso remoto mediante SSH. Elimine la contraseña existente de la línea vty. S1(config-line)# login local S1(config-line)# transport input ssh S1(config-line)# no password cisco 2. configuración de seguridad de puertos de switch 1: Configurar la seguridad del puerto a. Acceda a la línea de comandos del S1 y habilite la seguridad de puertos en Fast Ethernet 0/1 y 0/2. S1(config)# interface range fa0/1 - 2 S1(config-if-range)# switchport port-security b. Establezca la seguridad máxima, de modo que solo un dispositivo pueda acceder a los puertos Fast Ethernet 0/1 y 0/2. S1(config-if-range)# switchport port-security maximum 1 c. Proteja los puertos de modo que la dirección MAC de un dispositivo se detecte de forma dinámica y se agregue a la configuración en ejecución. S1(config-if-range)# switchport port-security mac-address sticky d. Establezca la infracción de manera que no se deshabiliten los puertos Fast Ethernet 0/1 y 0/2 cuando se produzca una infracción, sino que se descarten los paquetes de origen desconocido. S1(config-if-range)# switchport port-security violation restrict e. Deshabilite todos los demás puertos sin utilizar. Sugerencia: utilice la palabra clave range para aplicar esta configuración a todos los puertos de forma simultánea. S1(config-if-range)# interface range fa0/3 - 24 , gi1/1 - 2 S1(config-if-range)# shutdown borrar las configuraciones en los tres switches y eliminar la base de datos de VLAN. a. Vuelva al modo Realtime. b. Elimine la configuración de inicio en los tres switches. ¿Qué comando se utiliza para eliminar la configuración de inicio de los switches? Switch# erase startup-config c. ¿Dónde se almacena el archivo VLAN en los switches? flash:vlan.dat d. Elimine el archivo VLAN en los tres switches. ¿Qué comando elimina el archivo VLAN almacenado en los switches? Switch# delete vlan.dat pag 20