reduciendo el riesgo de la pérdida de datos y los

Anuncio

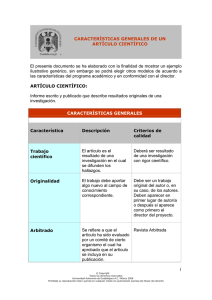

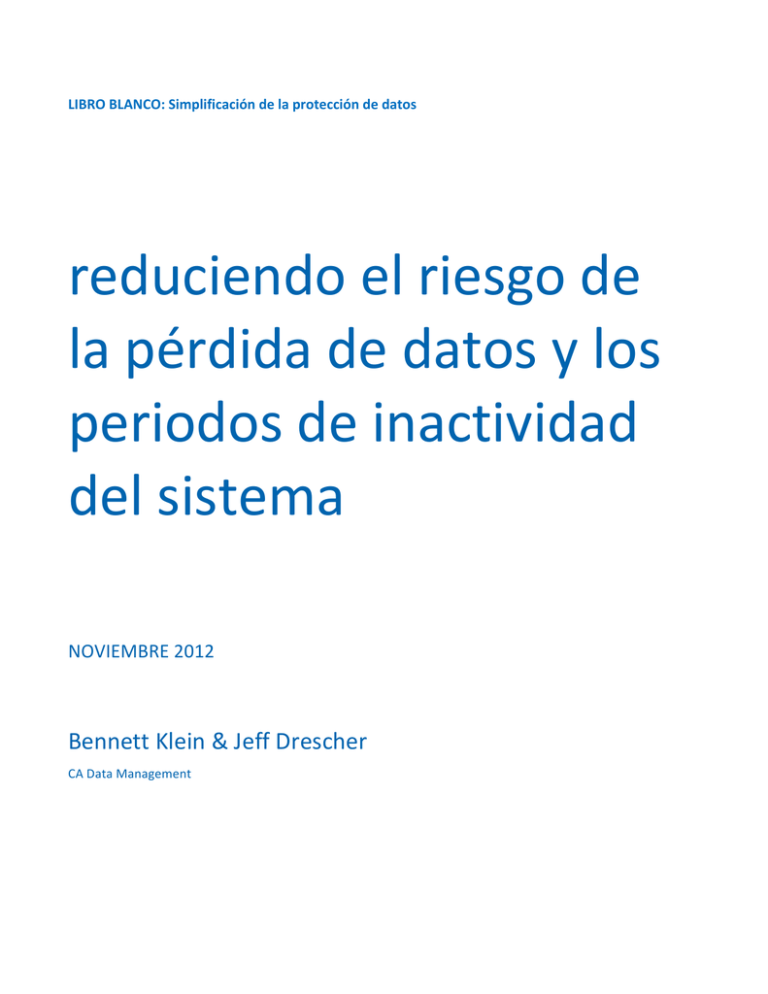

LIBRO BLANCO: Simplificación de la protección de datos reduciendo el riesgo de la pérdida de datos y los periodos de inactividad del sistema NOVIEMBRE 2012 Bennett Klein & Jeff Drescher CA Data Management Página 2 Índice Resumen ejecutivo 3 Sección 1: Desafíos 4 Desafíos a los que se enfrenta actualmente TI 4 Virtualización de servidores 4 Desafíos para la pequeña empresa 5 Desafíos para TI en última instancia 5 Sección 2: Simplificación de la protección de datos 5 Establecer prioridades de acuerdo con el valor para el negocio 5 Garantizar que se satisfacen las exigencias de la empresa 6 Qué puede hacerse de inmediato 6 Sección 3: Considerar una solución para su empresa 7 Resumen 8 Copyright © 2012 CA. Todos los derechos reservados. Todas las marcas comerciales, nombres comerciales, marcas de servicio y logotipos mencionados en este documento pertenecen a sus propietarios respectivos. Página 3 Resumen ejecutivo En el entorno empresarial “siempre online” actual, el éxito de su empresa depende de su capacidad de proteger y hacer disponibles sus sistemas, aplicaciones y datos asociados. Los departamentos de TI, grandes y pequeños, se encuentran en el centro de la protección de estos activos y de su puesta a disposición. Lamentablemente, tan importante como esta protección y disponibilidad podrían ser para el negocio, los presupuestos de TI no crecen y, sin lugar a dudas, las empresas no están creando menos datos ni implantando menos aplicaciones, sistemas operativos o plataformas; de hecho sucede todo lo contrario. Además, a la complejidad de este laberinto se añade el encontrar tiempo en el día laborable 24x7 para garantizar que estos sistemas se protegen de forma adecuada y que se satisfacen las exigencias de la empresa en relación a los tiempos y puntos de recuperación en caso de desastre. Con cada vez más demandas de la empresa, limitaciones de tiempo y presupuesto, junto a la complejidad de los sistemas y la arquitectura de la infraestructura, los departamentos de TI se enfrentan cada día a una tarea desalentadora. Las soluciones escogidas por TI para proteger sistemas, aplicaciones y datos internos no deben añadirse a la complejidad y los desafíos de satisfacer las demandas cotidianas de la empresa. TI necesita soluciones que no sólo sean fáciles de implantar, utilizar y adaptar a su presupuesto, sino que, lo más importante, es hacer que sistemas, aplicaciones y datos estén disponibles en cualquier momento y lugar y de cualquier manera posible. Copyright © 2012 CA. Todos los derechos reservados. Todas las marcas comerciales, nombres comerciales, marcas de servicio y logotipos mencionados en este documento pertenecen a sus propietarios respectivos. Página 4 Sección 1: Desafíos Desafíos a los que se enfrenta actualmente TI Los entornos informáticos son radicalmente diferentes hoy que hace 10 años, y esta diferencia se hará más visible en los próximos 10 años. A medida que los vientos de la tecnología han alzado el vuelo durante la última década, los proveedores siguen presentando soluciones que abordan problemas específicos dentro de estos entornos cambiantes, con poca consideración por la integración de estas nuevas tecnologías y la capacidad de TI de obtener centralmente el control de la gestión de su entorno. Independientemente del tamaño del entorno bajo gestión, ya sea una ubicación individual o una dispersa geográficamente, TI necesita soluciones que satisfagan las exigencias de la empresa “siempre online” 24x7 – al tiempo que se adapten a las limitaciones de presupuestos ajustados. El que estas soluciones estén “en las instalaciones”, “virtualizadas”, “en la nube” o cualquier otra combinación tiene poco interés para la mayoría de empresas; mientras que se reduzca el riesgo de la pérdida de datos y del tiempo de inactividad de sistemas y aplicaciones y no afecte negativamente a las ventas y resultados de la empresa, a la productividad de los empleados e, incluso, a la reputación corporativa. Para ayudar a afrontar estas exigencias se están adoptando ampliamente tecnologías como la informática en la nube y la virtualización de servidores debido a su capacidad de reducir drásticamente costes a la organización – el caso clásico de hacer más con menos. Lamentablemente, éstas y otras muchas tecnologías eficientes en costes introducen intrínsecamente complejidades adicionales en el entorno, especialmente cuando se consideran las capacidades de protección de datos de sistemas, aplicaciones y datos. Virtualización de servidores La virtualización de servidores ha ganado una gran tracción en muchas organizaciones durante los últimos años por su capacidad de consolidar los servidores y reducir los presupuestos de gastos de explotación y gastos de capital, al tiempo que proporciona a TI la capacidad de mejorar aún más las inversiones existentes en la infraestructura. Con múltiples sistemas consolidados y virtualizados ahora en un único servidor, las aplicaciones ejecutándose en máquinas virtuales y los datos creándose y almacenándose en dispositivos de almacenamiento compartido, aumentan de forma significativa el riesgo y la exposición a interrupciones del sistema y aplicaciones para la empresa. Cuando los tiempos de la tecnología cambiaron, el mercado vio a los proveedores introducir soluciones para hacer backup, recuperar y replicar estos servidores virtualizados, las máquinas virtuales que se ejecutan en ellos y las aplicaciones y datos que se almacenan en ellas. Muchas de estas nuevas soluciones parecen haber sido creadas sin tener en cuenta la infraestructura actual de TI ya establecida. El resultado neto de estos “productos puntuales” es la reducción de los grandes ahorros que la virtualización trajo al mundo de TI cuando considera un conjunto de soluciones de protección de datos para entornos físicos y ahora un conjunto completamente diferente de soluciones de protección de datos, para realizar muchas de las mismas tareas, pero sólo para entornos virtuales. Copyright © 2012 CA. Todos los derechos reservados. Todas las marcas comerciales, nombres comerciales, marcas de servicio y logotipos mencionados en este documento pertenecen a sus propietarios respectivos. Página 5 Desafíos para la pequeña empresa Como la tecnología y los mecanismos de entrega de esta tecnología siguen evolucionando, vemos que las pequeñas empresas tienen ahora muchos de los mismos retos que las organizaciones más grandes. Muchas de estas pequeñas empresas tienen ahora requisitos de “siempre online” similares a los de organizaciones de mayor tamaño y los menores costes de las tecnologías en los últimos años han dado lugar a que los entornos de TI de algunas pequeñas empresas sean aún más complejos que los de compañías más grandes. Muchas pequeñas empresas cuentan con una variedad de sistemas operativos, aplicaciones y dispositivos de almacenamiento que hay que proteger y mantener disponibles, mientras que al mismo tiempo se ven bombardeados con multitud de tecnologías de muchos proveedores para gestionarlas. Con el tiempo los grupos de TI de estas pequeñas empresas adoptaron soluciones dispares de protección de datos, como backup, replicación, instantáneas basadas en imágenes, soluciones de alta disponibilidad, deduplicación de datos y otras muchas -­‐ al tiempo que intentaban integrarlas de alguna manera por su cuenta. Desafíos para TI en última instancia La mayoría de organizaciones de TI, independientemente de su tamaño, siguen haciendo frente a reducciones presupuestarias y continuamente se les requiere que “hagan más con menos”. Al seleccionar una solución de protección de datos, TI se ve obligado a equilibrar exhaustividad con simplicidad para lograr sus metas y muchas empresas recurren incluso a la externalización de sus necesidades de protección de datos a proveedores de servicios gestionados (MSP). Al final del día, el negocio está en el negocio por el bien de la empresa, no de TI. Si bien existen muchos desafíos debido a las exigencias que se ejercen sobre TI para la protección de sistemas, aplicaciones y datos empresariales, depende de TI encontrar soluciones que proporcionen los medios más simples y potentes para satisfacer estas demandas. Sección 2: Simplificación de la protección de datos Establecer prioridades de acuerdo con el valor para el negocio No todos los sistemas, aplicaciones y datos tienen igual valor para su empresa. Así que ¿por qué tratarlos de igual modo? La simplificación de su estrategia de protección de datos, independientemente de la complejidad de su entorno, empieza por establecer prioridades en sus sistemas, aplicaciones y datos en relación con su valor para el negocio. Sólo si piensa primero en su negocio y en el valor de los sistemas, aplicaciones y datos específicos de la empresa puede empezar a definir de manera adecuada los requisitos de protección de datos. Cada sistema o aplicación empresarial debe tener un objetivo de tiempo de recuperación (RTO) específico, la cantidad de tiempo que se tarda en recuperarlo, y un objetivo de punto de recuperación (RPO), la cantidad de datos que está dispuesto a arriesgarse a perder. Adopte un enfoque jerárquico y lógico para cumplir con los diferentes objetivos de RTO y RPO -­‐ manteniendo las cosas lo más sencillas posible. Por ejemplo, su sistema de entrada de pedidos podría ser el elemento vital de su empresa, mientras que recursos humanos o los sistemas y datos legales podrían tener una prioridad inferior. Trátelos y protéjalos en consonancia. Copyright © 2012 CA. Todos los derechos reservados. Todas las marcas comerciales, nombres comerciales, marcas de servicio y logotipos mencionados en este documento pertenecen a sus propietarios respectivos. Página 6 Garantizar que se satisfacen las exigencias de la empresa Después de identificar y priorizar sus sistemas, aplicaciones y datos, evalúe el rendimiento actual para garantizar que se satisfacen los objetivos y exigencias de la empresa. Identifique las deficiencias allí donde existan, entienda lo que falta y lo que se necesita para cumplir con estas demandas: • • • • ¿Necesita unos backups más rápidos o más frecuentes? ¿Aumento de la velocidad de recuperación de algunos o todos los sistemas? Entienda cómo recupera un servidor fallido y cuánto tiempo se tarda. ¿Cómo afectan la pérdida de datos y los periodos de inactividad de sistemas y aplicaciones a su negocio? o ¿Cuántas ventas y/o clientes se pierden? o ¿Qué hacen los empleados cuando los sistemas están inactivos? o ¿Cuánto tiempo se tarda en volver a introducir los datos perdidos? Si bien esto puede parecer un ejercicio tedioso, los datos descubiertos ahorrarán tiempo y dinero a largo plazo a la empresa. Aunque no se pueda prescindir internamente del tiempo y los recursos para hacerlo, hay muchos proveedores de servicios y consultores que pueden realizar esta investigación para reducir el impacto sobre los recursos de personal. Qué puede hacerse de inmediato Incluso antes de recopilarse los datos, hay muchas cosas que se pueden hacer en casi cualquier entorno que ayudarán a reducir los riesgos de pérdida de datos, aplicaciones y sistemas al tiempo que se mejora la utilización de los recursos empresariales actuales. 1. Utilizar backups basados en imágenes. Para ayudar a acelerar el rendimiento de backup o llevar a cabo backups más frecuentes, considere utilizar una solución de backup basado en imágenes en disco local – incluso como complemento a los backups basados en archivos tradicionales. Los backups de imágenes en disco pueden reducir de forma significativa los tiempos de recuperación en comparación con las soluciones basadas en cinta. 2. Utilizar replicación junto con el backup para la recuperación ante desastres. Para cumplir con las exigencias empresariales, conformidad con la normativa y demás regulaciones, la mayoría de empresas han hecho copias de sus backups en cinta sólo para poder llevarlos fuera de las instalaciones para fines de recuperación ante desastres (DR). Incluso con toda la atención mediática en los desastres, naturales y de otro tipo, junto a la importancia que la empresa pone en sus sistemas, aplicaciones y datos, muchas de ellas aún no tienen un plan o estrategia de DR real y se encuentran en riesgo extremo. Considere el uso de la tecnología de replicación, junto a su solución de backup actual, para migrar los backups fuera de las instalaciones a la nube Copyright © 2012 CA. Todos los derechos reservados. Todas las marcas comerciales, nombres comerciales, marcas de servicio y logotipos mencionados en este documento pertenecen a sus propietarios respectivos. Página 7 para fines de recuperación ante desastres – lo cual ayuda a reducir el riesgo, coste y tiempo asociados con la rotación física de la cinta. Las soluciones integradas en la nube ofrecen una forma muy asequible de mejorar la protección de sistemas, aplicaciones y datos. 3. Llevarla al siguiente nivel para satisfacer las exigencias empresariales. La mayoría de organizaciones no tienen implantadas soluciones que ofrezcan alta disponibilidad de los sistemas y aplicaciones críticos para el negocio. Hacer un backup básico no protege los sistemas y aplicaciones frente a fallos potenciales de los servidores y el almacenamiento, que son más típicos que los desastres naturales. Tener que recuperar desde un backup normal teniendo que reinstalar todo desde cero puede llevar varias horas o incluso días, dependiendo de los sistemas, aplicaciones y la cantidad de datos. Utilizar las tecnologías de recuperación tipo “bare metal” (BMR), standby en frío, alta disponibilidad basada en host y virtualización de servidores puede ayudar a reducir el tiempo de inactividad cuando fallan sistemas críticos para la empresa. Con la llegada de la informática en la nube, ahora incluso las pequeñas empresas pueden tener una protección de datos de nivel empresarial si utilizan los servicios de los MSP o las nubes públicas para la conmutación por error del sistema y el acceso remoto en caso de desastres o interrupción del centro de datos. Ya sea una pequeña empresa o una gran corporación e independientemente de los pasos que realice, tome ahora medidas para evitar que su negocio sufra pérdidas del sistema, aplicaciones y/o datos. Sección 3: Considerar una solución para su empresa El mundo de TI es complejo y, literalmente, hay miles de aplicaciones y soluciones de proveedores diferentes que prometen ofrecer soluciones a sus problemas. Así que, ¿cómo abrirse paso a través de la propaganda de marketing y reducir esta lista a un tamaño manejable, sobre todo cuando se trata de proteger sus sistemas, aplicaciones y datos? ¿Qué tipo de solución debe buscar? 1. Una solución que ofrezca múltiples tecnologías para satisfacer los distintos objetivos de RTO y RPO. Es más fácil implantar, gestionar y mantener las tecnologías integradas de un único proveedor que múltiples soluciones puntuales que no funcionan bien juntas o que pueden ser difíciles de integrar. 2. Una que sea compatible con una amplia gama de entornos de TI. Físico y virtual; servidores y estaciones de trabajo; DAS, NAS y SAN; cinta y disco; recursos locales y remotos; etc. 3. Una solución que se adapte a su entorno. Busque una solución que ofrezca implantación local, remota y en la nube y que pueda ampliarse con las necesidades cambiantes de su empresa. 4. Busque soluciones simples pero potentes. Una que sea fácil de implantar, gestionar y mantener para ayudar a mejorar la productividad de TI. Busque implantación, gestión y generación de informes centralizadas. 5. Soluciones que se ajusten a sus requisitos presupuestarios y empresariales. Soluciones que ofrezcan flexibilidad en precios y licencias para adaptarse mejor a su entorno y presupuesto. Considere también las opciones SaaS. Copyright © 2012 CA. Todos los derechos reservados. Todas las marcas comerciales, nombres comerciales, marcas de servicio y logotipos mencionados en este documento pertenecen a sus propietarios respectivos. Página 8 Resumen A medida que los entornos informáticos evolucionan con el tiempo y la función de TI de respaldar las demandas de las empresas se hace más crítica – buscar e implementar soluciones de protección de datos que simplifiquen la gestión de estos activos críticos no tiene que ser una tarea compleja. La mayoría de profesionales de TI coinciden en que, independientemente del tamaño de su organización, disponer sólo de un producto de backup básico no satisface sus necesidades. Busque soluciones simples pero integrales que satisfagan las demandas crecientes de la empresa y eliminen costes ocultos. Busque reducir la complejidad al minimizar el número de soluciones puntuales trabajando con un partner de protección de datos que satisfaga la mayor cantidad posible de las necesidades de su negocio. Copyright © 2012 CA. Todos los derechos reservados. Todas las marcas comerciales, nombres comerciales, marcas de servicio y logotipos mencionados en este documento pertenecen a sus propietarios respectivos.