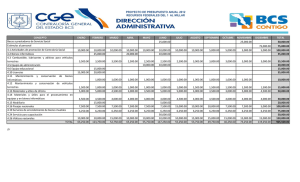

El nuevo delito de acceso y uso no autorizado de registros, datos o

Anuncio