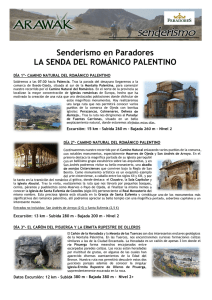

PrincipIOS - Palentino

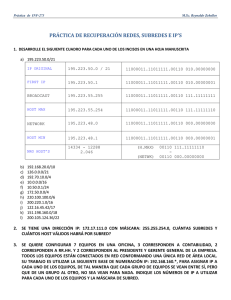

Anuncio