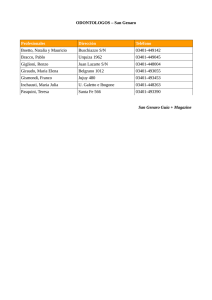

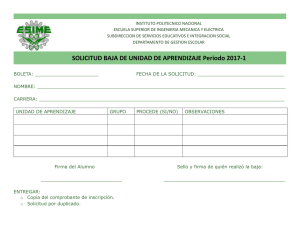

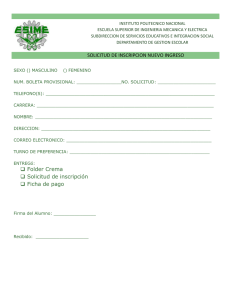

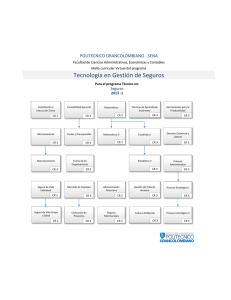

Manual de redes I - Instituto Politécnico Nacional

Anuncio