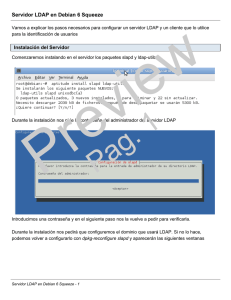

Servidor de directorios LDAP - DSpace de la Universidad del Azuay

Anuncio