universidad nacional autónoma de méxico

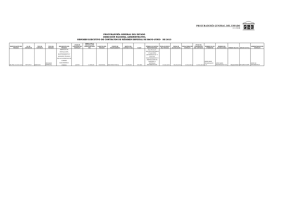

Anuncio