UNIVERSIDAD ABIERTA INTERAMERICANA Facultad

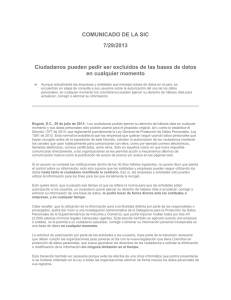

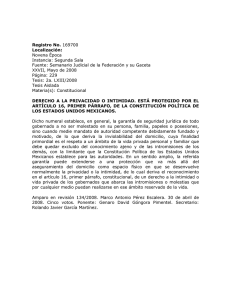

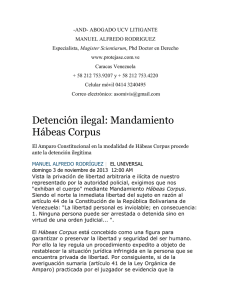

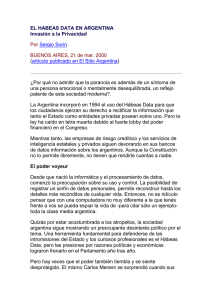

Anuncio