INSTITUTO POLITÉCNICO NACIONAL ESTUDIO E

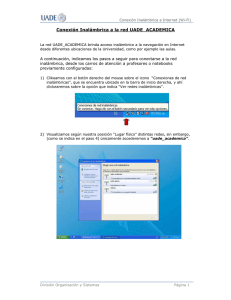

Anuncio