Tarea Seguridades Informáticas

Anuncio

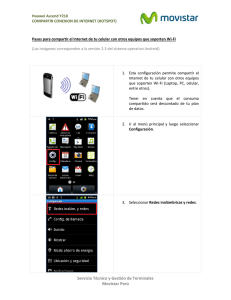

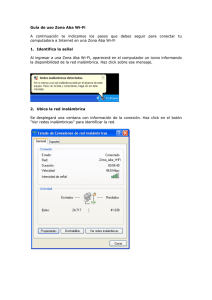

Se Seguridades Informáticas La seguridad informática consiste en asegurar que los recursos del sistema de información (material informático o programas, sean utilizados de la manera más apropiada y que el acceso a la información allí contenida así como su modificación, sólo sea posible a las personas que se encuentren acreditadas y dentro de los límites de su autorización. La seguridad informática es el área de la informática que se enfoca en la protección de la infraestructura computacional y todo lo relacionado con esta (incluyendo la información contenida). Para ello existen una serie de estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para minimizar los posibles riesgos a la infraestructura o a la información. La seguridad informática comprende software, bases de datos, metadatos, archivos y todo lo que la organización valore (activo) y signifique un riesgo si ésta llega a manos de otras personas. Este tipo de información se conoce como información privilegiada o confidencial. Objetivos de la seguridad informática Generalmente, los sistemas de información incluyen todos los datos de una compañía y también en el material y los recursos de software que permiten a una compañía almacenar y hacer circular estos datos. Los sistemas de información son fundamentales para las compañías y deben ser protegidos. Generalmente, la seguridad informática consiste en garantizar que el material y los recursos de software de una organización se usen únicamente para los propósitos para los que fueron creados y dentro del marco previsto. La seguridad informática se resume, por lo general, en cinco objetivos principales: Integridad: garantizar que los datos sean los que se supone que son Confidencialidad: asegurar que sólo los individuos autorizados tengan acceso a los recursos que se intercambian Disponibilidad: garantizar el correcto funcionamiento de los sistemas de información Evitar el rechazo: garantizar de que no pueda negar una operación realizada. Autenticación: asegurar que sólo los individuos autorizados tengan acceso a los recursos Seguridades Informáticas Caseras Las redes privadas en nuestros hogares o sitios de trabajo, utilizan diferentes tecnologías, siendo las principales las redes inalámbricas Wi-Fi y las tradicionales redes mediante conexión cableada. Cuando se habilitan las redes privadas, es importante tener en cuenta el factor seguridad, ya que así nuestras redes estarán protegidas de intrusiones no deseadas. La principal forma de hacerlo, es configurando algunas opciones de seguridad del router que estemos utilizando, para mantener operativo el nivel de seguridad de nuestra red. Wi-Fi también tiene el potencial para convertirse en la tecnología de redes caseras estándar. Muchos hogares cuentan con más de un computador, y eso ha generado la necesidad de enlazarlos para compartir archivos, la impresora, la unidad ‘quemadora’ de CD, la conexión a Internet, etc. Con un kit Wi-Fi para el hogar, que en Colombia cuesta cerca de 500.000 pesos, se puede crear una red casera sin las complicaciones de tender cables de una habitación a otra (o de un piso al otro). Incluso, Wi-Fi se está incluyendo en electrodomésticos y dispositivos electrónicos. Eso facilita el intercambio de contenido digital, algo clave ahora que los computadores actúan como centros de entretenimiento en los hogares. Por ejemplo, en lugar de conectar mediante cables el PC y el equipo de sonido, un usuario puede enviar de manera inalámbrica al equipo de sonido la música que tiene guardada en un computador ubicado en otra habitación. Del mismo modo, podría enviar desde el PC del estudio al televisor del dormitorio los videos o las fotos digitales del último paseo. El intercambio de contenido multimedia es posible gracias a que Wi-Fi ofrece una buena capacidad de transferencia de datos. Los dispositivos basados en esta tecnología pueden ‘hablar’ entre sí a velocidades que oscilan entre 11 y 54 megabits por segundo (Mbps), dependiendo de la versión de Wi-Fi que se use. Esto alcanza para transmitir incluso contenido de alto calibre, como música y video. Seguridades Informáticas Empresariales Desde que incorporamos la informática y la tecnología a los procesos de nuestras empresas, esto ha implicado que las actividades que se realicen sean sistemáticas, sean más ágiles y sencillas. Sin embargo, toda Facilitación debe ir de la mano con la Seguridad y Protección. La seguridad informática (en adelante S.I) consiste en asegurar que los recursos del sistema de información (material informático o programas) de una organización sean utilizados de la manera que se decidió y que el acceso a la información allí contenida así como su modificación sólo sea posible a las personas que se encuentren acreditadas y dentro de los límites de su autorización. Las medidas de S.I se implementan para mitigar algún eventual “Delito Informático” en la empresa. Se define como delito informático, “cualquier actividad o conductas ilícitas, susceptibles de ser sancionadas por el derecho penal, que en su realización involucre el uso indebido de medios informáticos”. La S.I debe ser parte de la Cultura de Seguridad de las Organizaciones e igualmente parte del Sistema de Gestión en Control y Seguridad de las mismas. Al encontrarse bajo el marco de Sistema de Gestión, se logran añadir los beneficios de Planeación, Implementación, Verificación y Acciones Correctivas, que con cada ciclo irán depurando el Sistema en general. Los sistemas de hardware y software al ser creados por seres humanos y más aún los usuario en sí por su naturaleza, le imprimen a la Informática un sentimiento de inseguridad que debe estar controlado; y nadie mejor que los dueños de cada proceso en conjunto con algún especialista en esta materia, para orientarnos hacia qué medidas efectivas adoptar para estar protegidos. La informática ha pasado a formar parte de la actividad cotidiana de empresas y particulares. Los ordenadores almacenan información, la procesan y la transmiten a través de redes, abriendo nuevas posibilidades de ocio y de negocio. Cuanto mayor es el valor de la información gestionada, más importante es asegurarla. La mayoría de usuarios particulares y de empresas poseen la percepción de que la seguridad de la información es una tarea difícil de aplicar, que exige gran cantidad de dinero y tiempo. En realidad, con muy poco esfuerzo se puede alcanzar un nivel de seguridad razonable, capaz de satisfacer las expectativas de seguridad de particulares, pequeñas y medianas empresas. Haciendo uso de herramientas que vienen suministradas con el propio sistema operativo o que son en su mayoría gratuitas, en este libro aprenderá: Los fundamentos de la gestión del riesgo mediante la definición de objetivos de seguridad y la implantación de las medidas de seguridad más adecuadas para satisfacer las expectativas planteadas mitigando los riesgos a los que se está expuesto. Protección del anonimato y de la privacidad en Internet. Las medidas de seguridad a implantar para cumplir con las exigencias legales de la LOPD y la LSSICE. Prevención y eliminación del spyware. Protección de la confidencialidad de la información mediante el cifrado con EFS y SSL. Protección de la disponibilidad de la información mediante sistemas tolerantes a fallos, estrategias de recuperación de sistemas y copias de seguridad, así como planes de contingencia. Utilización de las firmas electrónicas y de los certificados digitales. Cómo proteger redes Ethernet y redes inalámbricas frente a las amenazas más comunes. Cómo elegir y utilizar los cortafuegos más adecuados a sus necesidades. Cómo crear y configurar una red privada virtual. Fortalecimiento de los equipos de su red: su sistema operativo, sus comunicaciones y sus aplicaciones, tanto en clientes como en servidores. Cómo protegerse contra el malware: virus, gusanos, troyanos, contenido activo malicioso, etc. Qué hacer para mantener a raya el spam, tanto en servidores de correo como en los equipos de los usuarios. Cuáles son los pasos que siguen los hackers en sus ataques. Qué son los sistemas de detección y prevención de intrusiones y cuál le conviene. Cómo crear un plan de respuesta a incidentes efectivo. La necesidad de activar los registros de auditoría como medida de seguridad detective y correctiva. Los principios del análisis forense, para investigar el escenario del crimen tras una intrusión o incidente de seguridad. Webgrafia www.monografias.com www.scrib.com www.buenastareas.com www.wikipedia.com