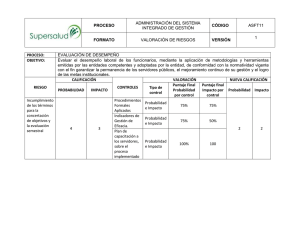

Aplicación de la Disciplina de administración de

Anuncio