Elementos para la comunicación y transmisión de

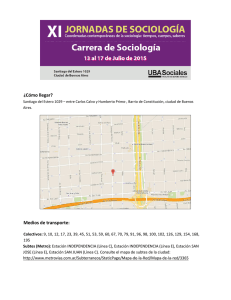

Anuncio

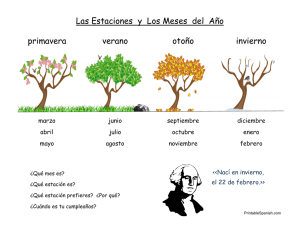

SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 UNIDAD II: Elementos para la comunicación y transmisión de datos en una red de computadoras 2.1 ELEMENTOS DE LA COMUNICACIÓN EN RED MENSAJE RETROALIMENTACIÓN 1100111000 01110011 CÓDIGO MENSAJE Hola!!! Cómo estás???? 1100111000 01110011 Muy bien gracias, y tú???? CÓDIGO CANAL RECEPTOR EMISOR BARRERA Los elementos o factores de la comunicación son: Emisor o Codificador: Es el punto (persona, organización…) que elige y selecciona los signos adecuados para transmitir su mensaje; es decir, los codifica para poder llevarlos de manera entendible al receptor. En el emisor se inicia el proceso comunicativo. Receptor o Decodificador: Es el punto (persona, organización…) al que se destina el mensaje, realiza un proceso inverso al del emisor, ya que en él está el descifrar e interpretar lo que el emisor quiere dar a conocer. Código: Es el conjunto de reglas propias de cada sistema de signos y símbolos que el emisor utilizará para transmitir su mensaje. Un ejemplo claro es el código que utilizan los marinos para poder comunicarse; la gramática de algún idioma; los algoritmos en la informática; todo lo que nos rodea son códigos. Mensaje: Es el contenido de la información (contenido enviado): el conjunto de ideas, sentimientos, acontecimientos expresados por el emisor y que desea transmitir al receptor para que sean captados de la manera que desea el emisor. El mensaje es la información. Canal o Medio de Transmisión: Es el medio a través del cual se transmite la información-comunicación, estableciendo una conexión entre el emisor y el L.I. Marlene Pérez Escalante Página 1 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 receptor. Ejemplos: el aire, en el caso de la voz; el hilo telefónico, en el caso de una conversación telefónica. Interferencia o barrera: Cualquier perturbación que sufre la señal en el proceso comunicativo; se puede dar en cualquiera de sus elementos. Son las distorsiones del sonido en la conversación, o la distorsión de la imagen de la televisión, la alteración de la escritura en un viaje, la afonía del hablante, la sordera del oyente, la ortografía defectuosa, la distracción del receptor, el alumno que no atiende aunque esté en silencio. También suele llamarse ruido Retroalimentación (mensaje de retorno): Es la condición necesaria para la interactividad del proceso comunicativo, siempre y cuando se reciba una respuesta (actitud, conducta…), logrando la interacción entre el emisor y el receptor. Si no hay retroalimentación, entonces sólo hay información, más no comunicación. CODIFICADOR CÓDIGO 11100011 11001010 MEDIO DE TRANSMISIÓN ABCDEFG HIJKLMN ÑOPQRST ABCDEFG HIJKLMN ÑOPQRST ABCDEFG HIJKLMN ÑOPQRST DECODIFICADORES L.I. Marlene Pérez Escalante Página 2 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 2.2 TRANSMISIÓN EN LA RED Cualquier Medio físico o no (comunicaciones inalámbricas) que pueda transportar información en forma de señales electromagnéticas se puede utilizar en redes locales como medio de transmisión. Las líneas de transmisión son la espina dorsal de la red, por ellas se transmite la información entre los distintos nodos. 2.2.1 TÉCNICAS DE TRANSMISIÓN Para efectuar la transmisión de la información se utilizan varias técnicas, pero las más comunes son banda base y banda ancha. BANDA BASE: Los diseñadores de redes locales han adoptado ampliamente técnicas de transmisión de banda base porque no es necesario el uso de módems y porque la señal se puede transmitir a alta velocidad. Banda base significa que la señal no está modulada y por lo tanto esta técnica no es muy adecuada para transmisiones a larga distancias ni para instalaciones sometidas a un alto nivel de ruidos e interferencias. El empleo de esta técnica permite utilizar dispositivos de interfaz y repetidores que resultan muy económicos. La técnica de banda base es especialmente adecuada en la transmisión a corta distancia. El medio de transmisión (cable) ha de poder cambiar de estado con la rapidez que requiera la transmisión de los datos, los dispositivos de interfaz y los repetidores han de ser capaces de leer transmitir información a esa velocidad. Un canal que trabaje en modo de banda base utiliza todo el ancho de banda, por lo que, en un determinado momento, sólo puede transmitir una señal. Por ejemplo, es señal de banda base la obtenida de la salida de video compuesto de dispositivos como grabadores/reproductores de video y consolas de juego, a diferencia de las señales de televisión que deben ser moduladas para poder transportarlas vía aérea (por señal libre o satélite) o por cable. L.I. Marlene Pérez Escalante Página 3 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 BANDA ANCHA: La técnica de banda ancha se utiliza en circuitos de transmisión de banda ancha. Esta técnica consiste básicamente en modular la información sobre ondas portadoras analógicas. Varias portadoras pueden compartir la capacidad del medio de transmisión, mediante técnicas de multiplexación por división de frecuencia. Aunque todos los usuarios utilizan la misma línea, es como si se estuviesen utilizando varias diferentes. El ancho de banda depende de la velocidad de la que se vayan a transmitir los datos. Los fabricantes de dispositivos de televisión por cable (CATV) han utilizado esta técnica desde hace mucho tiempo. A cada canal se le asigna una frecuencia y en los receptores se sintoniza el canal que se desea ver. Cuando se utiliza el sistema de banda ancha para transmitir datos, se necesita utilizar módems para modular la información. Los módems utilizados en las redes de banda ancha son dispositivos muy complejos, pues han de realizar funciones de modulación/demodulación y de transmisor/receptor. 2.2.2 MODOS DE TRANSMISIÓN TRANSMISIÓN SÍNCRONA: El método de transmisión síncrona utiliza “tramas” que permiten enviar secuencias compactas de datos. Las tramas están compuestas de tres bits de dirección, el mensaje entre sí, dos de comprobación de trama y uno de final. 3 bits Bits de dirección L.I. Marlene Pérez Escalante N bits Bits de mensaje 2 bits Bits de comprobación 1 bit Bit de final Página 4 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 TRANSMISIÓN ASÍNCRONA: El método de transmisión asíncrona envían los datos transmitiendo los bytes de uno de uno. El paquete está constituido por un bit de inicio, seis de información y un bit de final. 1 bit Bit de inicio 6 bits Bits de información 1 bit Bit de final 2.3 PROTOCOLOS Antes de que dos computadoras o dispositivos de la red puedan intercambiar información, estos deben establecer una comunicación. Un protocolo es un lenguaje o un grupo de reglas que determinan cómo se comunican los dispositivos entre sí en una red. Los protocolos son los componentes del hardware o software que llevan a cabo las directrices del modelo OSI para transferir información en una red. Una red utiliza a menudo múltiples protocolos que trabajan en conjunto para realizar una tarea. Pilas de protocolos: Una pila de protocolo, también llamada suite, está hecha de múltiples protocolos utilizados para intercambiar información entre computadoras. 2.3.1 PROTOCOLOS DE CONTENCIÓN “Contención” es lo que sucede en una reunión cuando varias personas comienzan a hablar al mismo tiempo. En los protocolos de contención, no hay nada que controle el uso de los canales de comunicación. El protocolo de contención es un método de acceso a la línea basado en que el primero que llega es el que se utiliza. Las redes que utilizan protocolos de contención (Ethernet, AppleTalk) supervisan continuamente la línea antes de intentar enviar datos y esperan a que esta quede libre para enviar los mensajes. Si dos ordenadores envían mensajes al mismo tiempo, estos colisionarán y los datos quedarán inutilizados. Cuando sucede esto, los sensores de colisión toman nota de lo que ha sucedido y piden que los mensajes que se han perdido vuelvan a ser enviados. CONTENCIÓN SIMPLE: En una red que utilice el protocolo de contención simple todas las estaciones comparten un canal de transmisión común. Los mensajes se envían a través de ese canal. Las estaciones sólo responden a los mensajes que incluyen su dirección, el resto de los mensajes se ignoran. Cuando las estaciones no están respondiendo a un mensaje permanecen en estado de espera, escuchando el canal, hasta recibir uno que lleve su dirección. Los mensajes que se van a transmitir se convierten en paquetes y se envían cuando están listos, sin mirar siquiera si el canal está disponible. L.I. Marlene Pérez Escalante Página 5 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 Cuando un paquete de una estación coincide con el de otra, se produce una colisión. Los paquetes que chocan entre sí se destruyen automáticamente y las estaciones de donde éstos proceden han de enviarlos de nuevo. El protocolo básico de contención no se preocupa de saber si ya hay otro mensaje en la línea, lo único que hace es avisar que la estación ha recibido el paquete. Si la estación emisora no recibe un “acuse de recibido” supone que el mensaje no se ha recibido o que ha sido destruido. La estación emisora espera un determinado tiempo (aleatorio) y vuelve a transmitir el paquete. El tiempo de espera ha de ser aleatorio a los mismos mensajes volverían colisionar una y otra vez indefinidamente. En algunas ocasiones la estación receptora sólo recibe parte del paquete. Entonces el receptor envía al emisor un aviso de que no ha recibido el paquete y le pide que vuelva a transmitirlo. Estación A transmitiendo Mensaje A Estación C en silencio Estación B en silencio Mensaje D Estación D en silencio ACCESO MÚLTIPLE POR DETECCIÓN DE PORTADORA (CSMA): En sentido figurado, en una reunión, el Acceso Múltiple por detección de portadora sería el método empleado por los asistentes para tomar turno, para hablar, cada uno de ellos hablaría cuando no hubiese nadie hablando. Al igual que en el método de contención simple, las estaciones comparten un único canal de comunicaciones. Antes de enviar información, la estación se pone a la “escucha”, normalmente en una frecuencia secundaria, para ver si alguna otra estación está usando el canal principal se transmisión, es decir la portadora. Cuando la línea queda libre la estación comienza a transmitir. Si una estación está lista para transmitir y hay otra estación transmitiendo, la primera detecta la señal y no envía el mensaje hasta que la transmisión de la segunda haya terminado. En las redes de microordenadores la estación que está esperando tiene dos opciones: L.I. Marlene Pérez Escalante Página 6 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 1. Escuchar continuamente el canal, a la espera de que cese la señal de “ocupado”, y entonces transmitir inmediatamente. A esto se le llama “Detección continua de portadora” puesto que la estación está probando continuamente si queda libre el canal para acceder a él y poder transmitir. Si coincide que existe alguna otra estación en la misma situación se producirá una colisión nada más quedar libre el canal. 2. Ver si el canal está ocupado, y lo está dejar la transmisión para más tarde. Para determinar el tiempo que ha de transcurrir hasta que se vuelva a comprobar si el canal está libre, se utiliza un algoritmo aleatorio, y transcurrido ese tiempo vuelve a intentarlo. A este método se le llama “Detección no continua de portadora”. Con este método se producen menos colisiones y por lo tanto aumenta el rendimiento general. Además de transmitir el mensaje, la estación emite otra señal a través del canal secundario para avisar al resto de las estaciones que la línea está ocupada. Una vez transmitido el mensaje, la estación espera hasta recibir una señal de aceptación. Si no recibe esta señal, o si se recibe una señal negativa, la estación supone que se ha producido una colisión, entonces espera un determinado tiempo antes de iniciar de nuevo el proceso. En la red CSMA, la colisión de mensajes entre estaciones parece inevitable. Debido al tiempo que tarda la señal en propagarse a lo largo del canal, dos o más estaciones pueden encontrar libre la línea al mismo tiempo, y por lo tanto intentar enviar un mensaje simultáneamente. Si el tiempo que tarda la señal en recorrer todo el canal es corto, la información que la estación recoge de la línea es lo suficientemente actual como para tomar una decisión que no produzca una colisión, y por lo tanto, la probabilidad de acceder a la línea es bastante más alta que con el método de contención simple. Si por el contrario la información no está actualizada, el método CSMA sólo ofrece una pequeña mejora en comparación con el sistema de contención simple. L.I. Marlene Pérez Escalante Página 7 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 PASO 1 Estación B en silencio Estación A escuchando En silencio PASO 2 Estación A transmitiendo Estación B escuchando Ocupado Mensaje A ACCESO MÚLTIPLE POR DETECCIÓN D EPORTADORA CON DETECCIÓN DE COLISIÓNES (CSMA/CD): Volviendo al ejemplo de la reunión, el protocolo CSMA/CD establece las normas para cuando dos personas comienzan a hablar al mismo tiempo. Las dos personas paran de hablar esperan a que la otra continúe hablando, la primera que comience a hablar será la que tenga la palabra. Con el protocolo CSMA/CD, además de ver si alguien está usando el canal antes de comenzar a transmitir, comprueba si se ha producido una colisión, y si es así se detiene la transmisión. Al igual que en el resto de los protocolos de contención, el mensaje se vuelve a enviar al cabo de unos instantes. En el caso del método CSMA/CD, el intervalo puede estar predefinido, o ser aleatorio. Puesto que la estación mira a ver si la línea está libre antes y durante la transmisión, el número de colisiones es relativamente bajo y por lo tanto el rendimiento es mayor. ACCESO MÚLTIPLE POR DETECCIÓN DE PORTADORA EVITANDO COLISIONES (CSMA/CA): Supongamos que en esa reunión hay varias personas que quieren hablar al mismo tiempo, y todas ellas levantan la mano al mismo tiempo. En este caso, el moderador de la reunión decide quién es la persona que va a hablar a continuación. Esto mismo es lo que hace el protocolo CSMA/CA. Si una estación desea enviar un mensaje mira a ver si la línea está libre, y cuando ha comprobado que lo está, indica que tiene intención de transmitir. Si hay varias estaciones esperando, el orden en que van a transmitir se determina por medio de un esquema determinado. Al L.I. Marlene Pérez Escalante Página 8 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 igual que en la reunión el moderador cede la palabra a la persona de rango más alto, en los esquemas CSMA/CA cada estación tiene una prioridad, y por lo tanto tendrá primero acceso a la línea la estación que tenga la prioridad más alta. En cuanto la estación termina de transmitir el mensaje, accede a la línea la estación que tenga la siguiente prioridad más alta, y así sucesivamente. Este protocolo tiene un inconveniente, la estación a la que va dirigido el mensaje tiene la máxima prioridad, si es que también desea transmitir. Si envía un mensaje, la estación emisora original será la que disponga de la máxima prioridad. De esta forma las dos estaciones pueden bloquear el acceso a la red del resto de las estaciones. 2.3.2 PROTOCOLO DE POLEO (POLLING (LLAMADA SELECTIVA)) El método de polling requiere un control centralizado de todas las estaciones de la red. La estación central, o estación principal, actúa como un maestro de escuela tomando la lección a sus alumnos. Hace una pregunta a uno de los niños, y cuando este ha respondido, pasa al siguiente, y así se repite el ciclo una y otra vez. Una red que utilice el método polling tiene dos tipos de estaciones: la estación principal, y las estaciones secundarias conectadas a ellas. Cada estación secundaria dispone de un área de almacenamiento temporal (o buffer). Cuando una estación secundaria desea transmitir un mensaje lo envía a este buffer, donde permanece hasta que la estación central pide que le sea transmitido. La estación central llama a las estaciones secundarias de una en una para determinar si hay alguna que tenga un mensaje que transmitir. Si la repuesta es afirmativa, se autoriza a la estación secundaria para que transmita inmediatamente, o se le asigna un determinado tiempo para que lleve a cabo la transmisión. Este tiempo viene determinado por ciertos parámetros establecidos en el sistema. Si la estación no tiene mensajes para transmitir, ha de contestar mediante un pequeño mensaje de control. Algunas redes, cuando no tienen datos que transmitir, pasan el control a la siguiente estación secundaria, ahorrando así algo de tiempo y haciendo que el rendimiento sea más alto. Cada vez que la estación central llama a una secundaria, la primera ha de esperar a que la segunda le responda; cuando esta responde, la primera llama a la siguiente estación secundaria, y así se repite el proceso continuamente. La estación central decide qué estación tiene acceso a la red de un determinado momento. El mensaje puede tomar dos direcciones para ir de la estación que emite el mensaje a la que lo recibe: a. Todos los mensajes han de pasar por la estación central, la cual los reenvía a las estaciones de destino. b. Cada estación puede enviar los mensajes directamente a su destino. En ambos casos la transmisión sólo puede tener lugar bajo la dirección de la estación central. El método de llamada selectiva tiene algunas variaciones: el L.I. Marlene Pérez Escalante Página 9 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 protocolo básico establece que todas las estacionen tienen la misma prioridad, pero esto no es siempre así. En algunas redes que emplean el método polling, las estaciones que tienen mucha actividad han de tener una prioridad más alta, y han de ser llamadas a intervalos menores que el resto. En otras redes, la estación central no llama a las estaciones que no están activadas. En otras, la frecuencia de llamada a las distintas estaciones depende del nivel de actividad que hayan tenido en un determinado periodo de tiempo. En definitiva, el protocolo polling mantiene un mayor control sobre la red que los protocolos de contención. Estación A Estación B Estación principal Polling Mensaje Estación C: SI Estación D 2.3.3 PROTOCOLO DE PASO DE TESTIGO DE CONTROL (TOKEN PASSING) El protocolo de paso de testigo hace circular continuamente un testigo o grupo de bits (token) que confiere a la estación que lo posee el derecho de utilizar la línea. Únicamente la estación que posee el testigo puede enviar un menaje a través de la red. El control de la red no está centralizado. Un token es una señal electrónica que indica que un nodo tiene permiso para transmitir o recibir. El testigo contiene determinada información compuesta por una cabecera, un campo de datos, y un campo final. L.I. Marlene Pérez Escalante Página 10 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 Testigo vacío Cabecera Campos de datos Campo final Testigo ocupado Nueva cabecera Dirección de destino Dirección de origen Encabezamiento Mensaje final Cuando la estación que desea transmitir recibe un testigo vacío, inserta la información necesaria para que el mensaje llegue a su destinatario (los datos) y después envía el testigo a través de la red. La estación que posee el testigo puede enviar mensajes de una longitud máxima establecida. Si no tiene nada para transmitir, pasa el testigo a la siguiente estación de la red. En la mayoría de las redes de paso de testigo, el testigo pasa de una estación a la que hay a continuación, pero en algunas implementaciones el testigo puede pasar de una estación a otra en un orden previamente establecido. En tales implementaciones la estación que posee el testigo conoce la dirección de la siguiente estación a la que ha de enviarlo. Todas las estaciones de la red leen la dirección que contiene el testigo, si no coincide con la de la estación que lo ha recibido se pasa a la siguiente. Al llegar a su destino, la estación receptora lee el mensaje, pone una marca en el testigo indicando que lo ha aceptado o denegado, vuelve a hacerlo circular por la red hasta hacerlo llegar a la estación que ha enviado el mensaje. Cuando el testigo llega al emisor original, lo marca como vacío y lo envía a la siguiente estación. El emisor puede guardar el mensaje y compararlo con el mensaje original para comprobar si se ha recibido correctamente. De esta forma se implementa un método de seguridad en la red. Si la estación emisora vuelve a recibir el mensaje sin la marca de recibido, o con una marca que indique que la estación receptora no lo ha recibido correctamente, vuelve a retransmitir el menaje. El método de paso de testigo ofrece un control muy estricto sobre toda la red. La mayor ventaja de este método es que elimina toda posibilidad de colisiones entre mensajes. L.I. Marlene Pérez Escalante Página 11 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 Estación A terminado Estación B terminado Testigo Mensaje Estación D terminado Estación C terminado 2.3.4 PROTOCOLOS COMUNES PROTOCOLOS TCP/IP: El protocolo TCP/IP es un grupo o pila de protocolos utilizado para permitir la comunicación entre redes con diferentes tipos de sistemas de computadoras. El TCP/IP es el grupo empleado en la red Internet. o Desarrollo: El TCP/IP fue originalmente desarrollado a finales de 1960 para ajustarse a las necesidades de la red del Departamento de Defensa de los Estados Unidos. La pila de protocolo TCP/IP ha estado disponible por muchos años y ha sido repetidamente revisada y mejorada. Sin embargo, la mayoría de estos protocolos utilizados para conectar las computadoras hoy en día son los que se desarrollaron hace más de 30 años. o Popularidad: El TCP/IP se convirtió rápidamente en un grupo de protocolos muy popular, porque las compañías que suministraban productos para el Departamento de Defensa tenían que hacer que sus productos fueran compatibles con el TCP/IP. Como resultado de ello, muchos dispositivos ahora admiten el TCP/IP y muchas compañías lo utilizan para transferir información. El crecimiento rápido de la red Internet también ha sido un factor notorio en su gran popularidad. L.I. Marlene Pérez Escalante Página 12 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 o Direccionar: El TCP/IP fue diseñado para asegurar que una conexión de redes fuera capaz de tolerar una interrupción mayor, como una guerra, que pudiera dañar varias partes de la red. Uno de los más grandes beneficios de TCP/IP es que pueden ser utilizados para redireccionar fácilmente la información alrededor de las partes dañadas de las redes conectadas. o Tipos de redes: El TCP/IP es utilizado en diferentes tipos de redes incluyendo la Ethernet, Token-Ring e incluso aquellas que emplean conexiones de módem. Casi todas las redes son compatibles con el TCP/IP. o Compatibilidad: Como el TCP/IP es el único grupo de programas de protocolo que puede usarse para conectarse a Internet, otros protocolos, como el IPX/SPX y el NetBEUI, han sido adaptados para operar con TCP/IP. o Estándar abierto: Un beneficio mayor de TCP/IP es el hecho de ser un estándar abierto. Esto quiere decir que cualquier empresa o persona puede diseñar un dispositivo o programa de software que lo utilice, sin tener que pagar regalías o derechos de licencia. Existen muchos protocolos que conforman la pila de TCP/IP. Cada uno de ellos es responsable de desarrollar una tarea específica. o TCP: El Protocolo de Control de Transmisión (TCP) es utilizado para transferir datos entre dos dispositivos en una red TCP/IP. El TCP/IP emplea puertos virtuales para hacer las conexiones y también monitorea la transmisión de esa información. o IP: El protocolo Internet (IP) es responsable de direccionar información y es utilizado para dirigirla a su destino adecuado en una red TCP/IP. o FTP: El protocolo de transferencia de Archivo (FTP) es uno de los más ampliamente reconocidos y utilizados de los Protocolos TCP/IP. El FTP es empleado para transferir documentos entre computadoras de diferentes tipos en una red TCP/IP. o HTTP: El Protocolo de Transferencia de Hipertexto (HTTP) es uno de los más utilizados para transferir información en la red Internet. Es empleado para transmitir información de los servidores de la Web a los exploradores web. o UDP: El Protocolo Datagrama del Usuario (UDP) utiliza puertos virtuales para transferir información entre dos aplicaciones en una red TCP/IP. La UDP es un poco más rápida que el protocolo TCP, pero no es tan confiable. o DHCP: El Protocolo de Configuración Host Dinámico (DHCP) es utilizado para permitir la comunicación entre los dispositivos y un servidor que administra los números IP, llamado servidor DHCP. L.I. Marlene Pérez Escalante Página 13 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 o DNS: El Sistema de Nombre de Dominio (DNS) es utilizado para empatar nombres de computadoras de Internet a sus números IP correspondientes. También permite a los usuarios digitar un nombre de computadora como www.siqueirospachuca.com, en lugar de un número IP, como 192.168.53.3, para acceder una computadora. o WINS: El servicio de Nombres de Internet de Windows es un protocolo utilizado en redes Microsoft TCP/IP. Un servidor que ejecute WINS puede empatar los nombres de las computadoras Microsoft a los números IP. Esto permite que estas máquinas se comuniquen con otras redes y con computadoras que emplean la pila TCP/IP. o HTTP: El Protocolo de Transferencia de Hipertexto (HTTP) es usado para transferir información en Internet. De forma confiable los HTTP encriptan y descifran la información intercambiada entre un servidor de la Web y un navegador de Internet al usar un llamado Capa de Conexiones Seguras (SSL). o SMTP: El Protocolo de Transferencia Simple de Correo (SMTP) es generalmente usado solo para enviar mensajes por correo electrónico, mientras otro protocolo, el POP3, es utilizado para recibir mensajes. o POP3: Protocolo de Oficina de Correos (POP3) es responsable de recibir los mensajes en un servidor, a menudo llamado un servidor POP. o ICMP: El Protocolo de Control de Mensajes de Internet (ICMP) controla los mensajes y reporta los errores informativos en una red TCP/IP. El comando PING usa el protocolo ICMP para probar si un dispositivo de la red está disponible. o SLIP: El Protocolo de Internet de Líneas Seriales (SLIP) es un protocolo más viejo y más simple usado para conectar computadoras sobre líneas seriales. SLIP está siendo reemplazado por PPP, lo cual ofrece un control mejorado de control de errores y seguridad. o PPP: El protocolo Punto a Punto (PPP) permite a dos computadoras, comunicarse sobre líneas de seriales. Algunas conexiones de alta velocidad, como ISDN, pueden usar PPP para conectar computadoras. o IGP/EGP: El Portal de Protocolo Interior (IGP) y el Portal de Protocolo Exterior (EGP) permiten a las redes intercambiar información de ruteo. Direccionar la información de ruta es usada para determinar el mejor camino para que la información viaje a través de redes múltiples. o RIP/OSPF: El Protocolo Direccionador de Información (RIP) es usado para especificar cómo los direccionadores de redes pequeñas o medianas intercambian información de rutas. El Open Shortest Path L.I. Marlene Pérez Escalante Página 14 SECRETARÍA DE EDUCACIÓN PÚBLICA SUBSECRETARÍA DE EDUCACIÓN MEDIA SUPERIOR DIRECCIÓN GENERAL DEL BACHILLERATO ESCUELA PREPARATORIA FEDERAL POR COOPERACIÓN “DAVID ALFARO SIQUEIROS” CLAVE EMS – 2/70 First (OSPF) es utilizado en grandes redes para especificar cómo los direccionadores intercambian la información de las rutas. IPX/SPX: Los Protocolos IPX/SPX construyen el protocolo que es usado para transferir información en una red, ejecutando el sistema operativo NetWare, se combinan para hacerlos aptos para transferir información de las redes. o IPX: El protocolo Intercambio de Paquetes de Internet (IPX) se deriva de un protocolo desarrollado por la Corporación Xerox llamado Sistema de red Xerox (XNS). El protocolo IPX se utiliza para transferir información entre dispositivos localizados en redes NetWare. IPX utiliza direcciones para seguir el rastro de dispositivos ubicados en diferentes redes. Cuando este protocolo transfiere datos, no establece una conexión entre dos dispositivos y tampoco monitorea la transmisión, ni revisa la confiabilidad de los datos. o SPX: El Protocolo Secuenciación de Paquetes Intercambiados (SPX) es una extensión del IPX. A diferencia del protocolo IPX, el protocolo SPX hace una conexión entre dos dispositivos de redes y monitorea la transmisión. El SPX también asegura que la información intercambiada no tenga errores. PROTOCOLO NETBEUI: El NetBEUI es un protocolo utilizado en pequeñas redes de área local basadas en Microsoft. NetBEUI es un protocolo popular debido a su rapidez eficiencia y capacidad de administración. El sistema NetBIOS (Sistema básico de Redes de Entrada/Salida) fue desarrollado por IBM como una forma de permitirle a las computadoras en una red comunicarse entre sí. El protocolo NetBEUI fue desarrollado para mejorar el NetBIOS y hacerlo más eficiente. L.I. Marlene Pérez Escalante Página 15