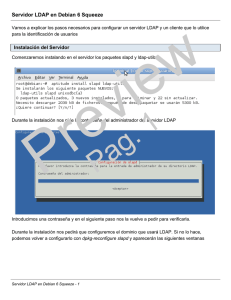

Implementación de un Sistema de Directorios LDAP para la

Anuncio