La seguridad del entorno electrónico

Anuncio

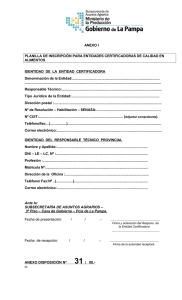

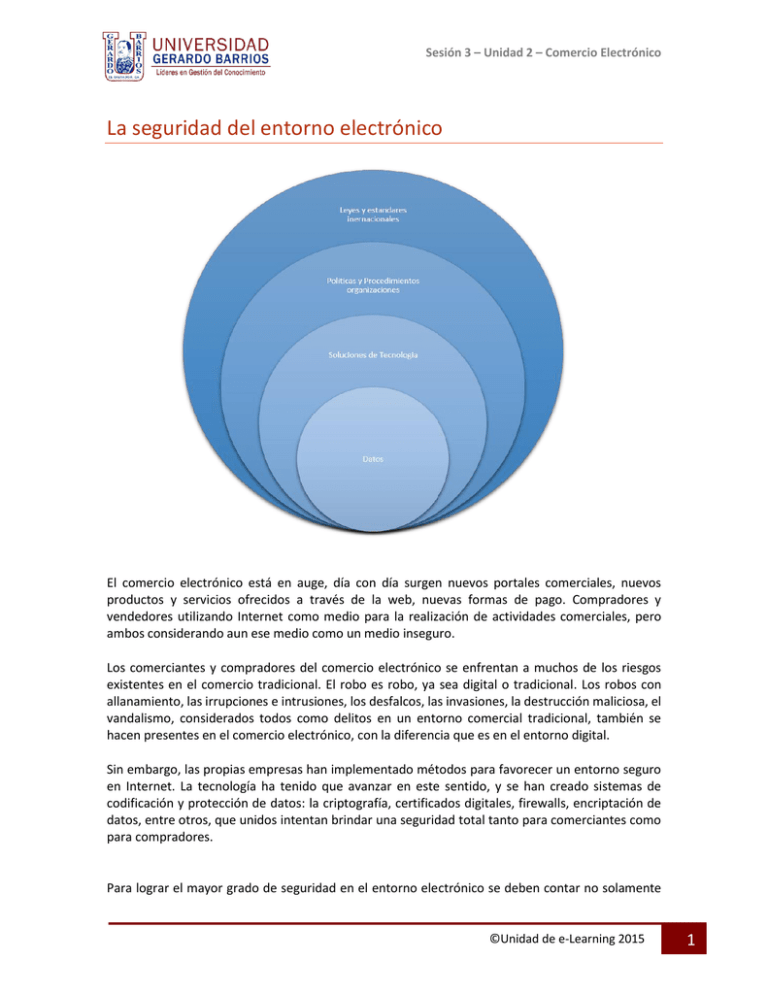

Sesión 3 – Unidad 2 – Comercio Electrónico La seguridad del entorno electrónico El comercio electrónico está en auge, día con día surgen nuevos portales comerciales, nuevos productos y servicios ofrecidos a través de la web, nuevas formas de pago. Compradores y vendedores utilizando Internet como medio para la realización de actividades comerciales, pero ambos considerando aun ese medio como un medio inseguro. Los comerciantes y compradores del comercio electrónico se enfrentan a muchos de los riesgos existentes en el comercio tradicional. El robo es robo, ya sea digital o tradicional. Los robos con allanamiento, las irrupciones e intrusiones, los desfalcos, las invasiones, la destrucción maliciosa, el vandalismo, considerados todos como delitos en un entorno comercial tradicional, también se hacen presentes en el comercio electrónico, con la diferencia que es en el entorno digital. Sin embargo, las propias empresas han implementado métodos para favorecer un entorno seguro en Internet. La tecnología ha tenido que avanzar en este sentido, y se han creado sistemas de codificación y protección de datos: la criptografía, certificados digitales, firewalls, encriptación de datos, entre otros, que unidos intentan brindar una seguridad total tanto para comerciantes como para compradores. Para lograr el mayor grado de seguridad en el entorno electrónico se deben contar no solamente ©Unidad de e-Learning 2015 1 Sesión 3 – Unidad 2 – Comercio Electrónico con soluciones de tecnología, ya que por sí solas son también vulneradas, sino también con la implementación de políticas y procedimientos de seguridad organizacionales y la aplicación de leyes y estándares internacionales. Dimensiones de la seguridad en el comercio electrónico La seguridad en un ambiente de comercio electrónico involucra las siguientes seis dimensiones: Integridad Se entiende como la posibilidad de garantizar que los datos o transacciones como números de tarjeta de créditos o pedidos no sean alterados, esto se logra mediante la utilización de firmas digitales. No reconocimiento Conocida también como No repudio, posibilita que el sujeto, que generó la transacción se haga responsable de ella, y brinda la posibilidad de que este no la niegue. Autenticidad La identificación de los involucrados en las transacciones comerciales es de vital importancia, esta dimensión se refiere a la capacidad de poder identificar la identidad de una persona o entidad con la que se está tratando en internet. Existen varias formas de poder autentificarse: basada en claves, basada en direcciones y criptográfica. Confidencialidad Cuando se realiza una compra, tanto el vendedor como el comprador comparten información, se comunican, la confidencialidad se refiere a la capacidad de garantizar que los mensajes y los datos estén disponibles sólo para quienes estén autorizados a verlos. La confidencialidad se confunde con la privacidad. ©Unidad de e-Learning 2015 2 Sesión 3 – Unidad 2 – Comercio Electrónico Privacidad. Es la capacidad de controlar el uso de la información que proporciona un cliente sobre sí mismo a un comerciante. Los comerciantes deben actuar en dos sentidos estableciendo políticas internas que regulen su propio uso de la información de los clientes y deben proteger esa información contra el uso ilegitimo o no autorizado. Disponibilidad Se refiere a la capacidad de garantizar que un sitio de comercio electrónico siga funcionando como se espera, que las partes que intervienen en la transacción no encuentren dificultad al hacer la transacción. Las estrategias, políticas y protocolos de seguridad que se implementen deben garantizar estas 6 dimensiones de lo contrario se estaría poniendo en riesgo la actividad comercial y se estaría ante la presencia de un problema de seguridad. Amenazas a la seguridad en el entorno del comercio electrónico Los problemas de seguridad en el comercio electrónico tienen tres perspectivas: 1. por medio de la tecnología, la aplicación de protocolos de seguridad e infraestructura tecnológica que permita garantizar la seguridad de la información. 2. Legal, el marco legal que regula las transacciones comerciales electrónicas. ¿Cuál es la legislación aplicable?, ¿Cuáles son las normativas vigentes? 3. Psicológico, la sensación de seguridad que tanto el comerciante como el vendedor perciben del entorno electrónico. Desde un punto de vista tecnológico, hay tres puntos clave de vulnerabilidad en el comercio electrónico: el cliente, el servidor y la canalización de comunicaciones. En esta unidad se aborda más de cerca el aspecto tecnológico, dejando para la próxima unidad el aspecto legal y organizacional de la seguridad en el comercio electrónico. Algunas de las formas más comunes y dañinas en cuanto a amenazas a la seguridad para los comerciantes y compradores en el comercio electrónico son: 1. Código malicioso. 2. Programas potencialmente indeseables 3. Phishing y robo de identidad. 4. Piratería informática y vandalismo cibernético. 5. Fraude y robo de tarjetas de crédito. 6. Suplantación (falsificación) de sitios web. 7. Envío de spam (correo basura o no deseado). 8. Ataques de denegación de servicio (DoS) y ataques distribuidos de denegación de servicio (DDoS). 9. Husmeo. 10. Ataques internos. 11. Software de Cliente-Servidor mal diseñado. 12. Seguridad en las redes sociales, la plataforma móvil y en la nube. ©Unidad de e-Learning 2015 3 Sesión 3 – Unidad 2 – Comercio Electrónico Soluciones Tecnológicas Ante el gran número de amenazas y vulnerabilidades a la seguridad en las transacciones comerciales en internet, los individuos y empresas deben optar por implementar soluciones tecnológicas de diversa índole. Términos Definiciones Cifrado Es el proceso de transformar texto o datos simples en texto cifrado que no puede ser leído por nadie más que el emisor y el receptor. Firewalls Hardware o software que filtra los paquetes de contrición y evita que ciertos paquetes enuen a la red con base en las políticas de seguridad Herramientas de seguridad Actualización de seguridad del Sistema Operativo, utilización de antivirus Protocolos de seguridad de red Protocolos SSL/TSL, SET, SEPP, STT Autentificación Firma electrónica y Certificado digital Tunelizacion VPN's, Secure Socket (SSH), Protocolo de túnel punto a punto (PPTP) e IPsec Sistemas proxy y de agentes Servicios de autentificación, politicas de acceso. SNMP Detección de intrusos IDS / Sistema de Detección de Intrusos Firma digital o electrónica La firma digital identifica al firmante, emisor del mensaje y valida el contenido del documento en cuestión. Utiliza un sistema de codificación asimétrica clave pública y clave privada. Sólo el firmante puede codificar sus propios mensajes, con su clave privada, quedando vinculado el documento a la firma. Después, el receptor lo decodifica mediante la clave pública del autor, si la ha dado a conocer, para que pueda validarse su identificación. El punto débil de la firma digital es garantizar que la clave pública de un usuario corresponda le en verdad a él. Para complementar esta carencia existen otros recursos como el certificado digital. Para profundizar con esta temática ver el video que se encuentra en la plataforma. Los certificados digitales y la infraestructura de clave pública ©Unidad de e-Learning 2015 4 Sesión 3 – Unidad 2 – Comercio Electrónico Son un intento por resolver los problemas de identidad digital. Un certificado digital es un documento digital emitido por una institución externa confiable, conocida como autoridad certificadora (AC) , que contiene el nombre del sujeto o de la compañía, la clave pública del sujeto, un número de serie del certificado digital , fecha de vencimiento, fecha de emisión, la firma digital de la autoridad certificadora (nombre de la AC cifrado usando la clave privada de la AC) y además la información de identificación. Actividad de evaluación Nombre de la actividad Seguridad en el comercio electrónico. Tipo de actividad Colaborativo (3 personas) Objetivo Identificar elementos importantes de los certificados digitales como medio para garantizar la seguridad en el comercio electrónico Instrucciones El estudiante realizara un investigación sobre 3 entidades certificadoras y redactara un documento que contenga: Para cada una de ellas deberá indagar sobre: 1. Información general, que permita describir la entidad, sus características, ventajas o inconvenientes que se presentan en cada una de ellas. 2. El proceso de adquisición de un certificado digital, ilustrándolo mediante un diagrama de flujo. 3. Ejemplos de empresas que utilicen certificados de seguridad de esas entidades certificadoras. Nombre, descripción y Url del sitio web de la empresa. El documento deberá contener como mínimo los siguientes apartados: Portada. Introducción Objetivos Resultados de la investigación, en el siguiente orden: NOMBRE ENTIDAD CERTIFICADORA 1 ©Unidad de e-Learning 2015 5 Sesión 3 – Unidad 2 – Comercio Electrónico 1. Descripción. 2. Proceso de Adquisición (Diagrama) 3. Ejemplos. NOMBRE ENTIDAD CERTIFICADORA 2 … 3 1. Conclusiones y Recomendaciones. 2. Bibliografía. Se enviara el documento en formato PDF a la plataforma virtual en el enlace correspondiente. Contará con un mínimo de 12 páginas y un máximo 15 paginas. Cada apartado que se solicita iniciara en una página nueva. El formato de texto para el documento es el siguiente: Fecha de entrega Criterios de evaluación Interlineado 1.5 Fuente: Párrafos Calibri, tamaño 11. Títulos Cambria, Negrita, tamaño 12, Mayúsculas. Subtítulos Cambria, cursiva, tamaño 12, minúsculas. Márgenes predeterminados (2.5 máximo a todos los bordes)Nombre del documento debe identificar el primer nombre y apellido de cada uno de los integrantes del equipo de trabajo. De ser necesario citar fuentes al pie de página. Domingo al finalizar la semana 3 a las 11:59 pm • Identifica entidades certificadoras • Originalidad y creatividad • Claridad • Análisis Síntesis • Redacción, Ortografía y Gramática. Recursos complementarios Video: Que hacer y no hacer cuando compramos online. Video desarrollado por Toshiba y McAffe Sitio: Youtube. Cómo saber cuándo una página web es segura para comprar por Internet Sitio: Youtube. Descripción de los certificados digitales Sitio: tech net microsoft Acceder a los recursos desde la plataforma>>> ©Unidad de e-Learning 2015 6