Arquitectura de Redes, Sistemas y Servicios

Anuncio

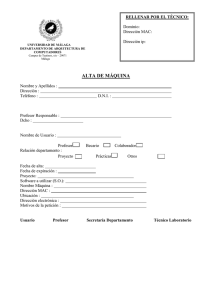

ARSS – ITT/Telemática - 2004/05 Dpto. de Teoría de la Señal, Comunicaciones e Ingeniería Telemática E.T.S.I. Telecomunicación Universidad de Valladolid Arquitectura de Redes, Sistemas y Servicios Ing. Técnica de Telecomunicación / Telemática CONVOCATORIA DE SEPTIEMBRE 04/05 Parte II: Problemas/Cuestiones 14 de septiembre de 2005 APELLIDOS: NOMBRE: D.N.I.: Total P1 P2 C1 C2 C3 • • • • Duración del examen: 2 horas y 15 minutos Razonar todas las respuestas y las suposiciones que se hagan para llegar a ellas. No se permiten libros, apuntes ni calculadoras programables. Resolver los problemas en un máximo de tres hojas de examen (2 para el problema 1 y 1 para el problema 2 si fuese necesario) y en los espacios reservados al efecto en el enunciado. • Resolver las cuestiones en el espacio reservado al efecto en el enunciado. • Material a entregar: este enunciado junto a un máximo de 3 hojas de examen con la solución a los problemas. • Escribir el nombre en TODAS las hojas de respuestas. CUESTIÓN 1 (1 punto) Principales similitudes y diferencias entre las técnicas de control de acceso al medio CSMA/CD y CSMA/CA (no es necesario describir en detalle cada una de las técnicas sino enfatizar las cuestiones conceptuales y las razones para dichas similitudes y diferencias). • • • Ambas técnicas se basan en el principio de escuchar el medio antes de transmitir para comprobar que éste se encuentra libre (CSMA: acceso múltiple por detección de portadora). La diferencia fundamental se encuentra en qué hacen si al escuchar detectan libre el medio: o CSMA/CD: transmite inmediatamente (persistente 1) o CSMA/CA: se espera un tiempo aleatorio -> se está tratando de evitar la colisión (dos estaciones que intentan transmitir a la vez y detectan el medio libre tendrán que esperar un mismo tiempo para que se produzca colisión). Después de esperar ese tiempo aleatorio tendrán que comprobar de nuevo que el medio está libre antes de transmitir. Esta diferencia de estrategia, hace que CSMA/CD tenga que “escuchar” el medio mientras se transmite porque se pueden producir colisiones si alguna otra estación decidió empezar a transmitir al mismo tiempo (aspecto probable en situaciones de alta carga en las que es posible que más de una estación esté “pendiente” de que el medio quede libre para empezar a transmitir inmediatamente). 1 ARSS – ITT/Telemática - 2004/05 • ¿Qué pasa si al intentar transmitir se encuentran el medio ocupado? o CSMA/CD: sigue a la escucha hasta que el medio queda libre (y transmite inmediatamente) o CSMA/CA: sigue a la escucha hasta que el medio queda libre, luego espera un tiempo aleatorio (para evitar coincidir en la tx con otra estación en la misma situación) y vuelve a comprobar el medio. Si éste está libre, llevará a cabo una espera exponencial binaria mientras el medio está libre para disminuir todavía más la probabilidad de colisión. En resumen, como los propios nombres indican, CSMA/CD no trata de evitar colisiones con otras estaciones que intentan transmitir a la vez (y, por lo tanto, se prepara para detectarlas y tratar de recuperarse lo antes posible) mientras que CSMA/CA adopta una posición mucho más conservadora y trata de evitar colisiones... CUESTIÓN 2 (0.5 puntos) El USO de una canal por parte de un protocolo de nivel de enlace de datos es 0.5. ¿Se podría decir que la TASA BINARIA EFECTIVA siempre va a ser la mitad de la capacidad del enlace? ¿Por qué? ¿De qué depende la relación entre el USO del canal y la TASA BINARIA EFECTIVA? El USO es la fracción del tiempo en que se están transmitiendo datos por el canal. Sin embargo, la tasa binaria efectiva hace referencia a la cantidad de datos de nivel superior que son recibidos por la correspondiente entidad par con éxito por unidad de tiempo. Así pues, uso del 50% implica que el canal está siendo utilizado el 50% del tiempo. Ahora bien, en ese tiempo, ¿cuántos datos de nivel superior han conseguido entregarse exitosamente al otro extremo? Ello dependerá de: • Probabilidad de error y estrategia de control de errores: o A más errores, más tiempo se empleará a recuperarse de ellos. Dicho tiempo de recuperación dependerá de la técnica empleada (FEC, ARQ en sus diferentes variantes, etc...). A mayor tiempo de recuperación, menor tasa binaria efectiva con el mismo Uso. • Sobrecarga de protocolo: o A más sobrecarga, menor tasa binaria efectiva con el mismo Uso. La sobrecarga aumenta por necesidad de fragmentación, control de errores (asentimientos, códigos de redundancia, numeración de tramas, etc.), sincronización, transparencia, identificación de tipo de trama, etc. 2 ARSS – ITT/Telemática - 2004/05 CUESTIÓN 3 (0.5 puntos) Indicar qué relación se conceptos/técnicas/protocolos: • HDLC/LAPB o • establecer entre las siguientes parejas de LABP es una variante de HDLC empleada como protocolo de nivel de enlace en redes X.25. IEEE 802.3/UTP o • podría IEEE 802.3 incluye variantes a nivel físico que contemplan el uso de UTP. Por ejemplo, 10BaseT Frame Relay/ATM o Ambas son tecnologías de nivel de “enlace” que tratan de aligerar las funciones de dicho nivel gracias a las mejoras en los medios de transmisión “modernos” (fibras ópticas, fundamentalmente). Las funciones que desaparecen del nivel de enlace son asumidas por los niveles superiores de forma “extremo a extremo” (operaciones más costosas pero menos probables gracias a dichas mejoras en los medios de transmisión). • SMTP/HTTP • STDM/IP o o Protocolos de nivel de aplicación TCP/IP STDM es el tipo de multiplexación empleada por los nodos de conmutación de paquetes como los que forman parte de las redes basadas en el protocolo IP PROBLEMA 1 (2.5 puntos) En la red de la Figura 1 las máquinas A1, A2 y A3 están conectadas al bus Ethernet LAN A, las máquinas B1, B2 y B3 lo están al bus Ethernet LAN B, las máquinas C1 a C5 lo están al bus Ethernet LAN C y las máquinas D1 a D5 lo están al bus Ethernet LAN D. La LAN A está unida a la LAN B por un encaminador IP denominado RAB. La LAN A está unida a la LAN C por un 3 ARSS – ITT/Telemática - 2004/05 encaminador IP denominado RAC. La LAN C está unida a la LAN D por un puente estático bien configurado denominado PCD (del tipo store-and-forward “tradicional” que esperan a recibir completamente una trama antes de retransmitirla). Internet eth0 A1 A2 RAC A3 eth2 C1 C2 D1 eth0 eth0 RAB C3 eth1 B1 B2 D2 D3 eth1 C4 PCD eth1 C5 D4 D5 B3 Figura 1 Red de datos para el problema 1. Las direcciones MAC de cada una de las máquinas se muestran en la Tabla 1. Máquinas A1 A2 A3 B1 B2 B3 RAB (eth0) RAB (eth1) RAC (eth1) RAC (eth2) PCD (eth0) PCD (eth1) Dirección MAC aa:aa:aa:aa:aa:01 aa:aa:aa:aa:aa:02 aa:aa:aa:aa:aa:03 bb:bb:bb:bb:bb:01 bb:bb:bb:bb:bb:02 bb:bb:bb:bb:bb:03 aa:aa:aa:aa:aa:04 bb:bb:bb:bb:bb:04 cc:cc:cc:cc:cc:06 aa:aa:aa:aa:aa:05 cc:cc:cc:cc:cc:07 dd:dd:dd:dd:dd:06 Máquina C1 C2 C3 C4 C5 D1 D2 D3 D4 D5 Dirección MAC cc:cc:cc:cc:cc:01 cc:cc:cc:cc:cc:02 cc:cc:cc:cc:cc:03 cc:cc:cc:cc:cc:04 cc:cc:cc:cc:cc:05 dd:dd:dd:dd:dd:01 dd:dd:dd:dd:dd:02 dd:dd:dd:dd:dd:03 dd:dd:dd:dd:dd:04 dd:dd:dd:dd:dd:05 Tabla 1 Direcciones MAC de las máquinas que forman parte de la red del problema. A la empresa propietaria de la red de la Figura 1 se le ha asignado el bloque de direcciones IP determinado por la dirección 157.88.128.0 y la máscara de subred 255.255.255.192. La dirección IP para la interfaz eth0 de RAB es 157.88.30.1. Supóngase que todas las máquinas acaban de arrancar y que en el tiempo t=0 la máquina B3 tiene datos para la máquina D3. Supóngase que durante el resto del problema no se genera tráfico adicional que el debido a esta comunicación. Todos los tiempos de procesamiento se consideran despreciables. (a) Decídase una asignación de direcciones IP y máscaras de subred para cada una de las máquinas de la red. Por simplicidad, decida una asignación en la que todas las máquinas tengan asignadas una misma máscara de subred (aunque este esquema no sea el más eficiente en términos de aprovechamiento de direcciones). Para ello, explíquense las decisiones tomadas en las hojas de respuesta y, en función de ellas, rellénese la Tabla 2 (tanto en la columna “Dirección IP” como “Máscara” es suficiente con consignar los dos últimos bytes del resultado). (20%) Necesitamos: • LAN A: 3 + 2 (1 para RAC y otra para RAB) direcciones. 4 ARSS – ITT/Telemática - 2004/05 • • LAN B: 3 + 1 (para RAB) direcciones. LAN C + LAN D: como están separadas por un puente, forman una única subred IP. Para dicha red harán falta 10 +1 (para RAC) direcciones. La máscara asignada a la empresa es 255.255.255.192 (11111111 11111111 11111111 11000000). Como hay tres subredes y queremos una misma máscara para todas las máquinas, necesitaremos 2 bits más de máscara como mínimo (para poder identificar las tres subredes). Con 2 bits más, quedaría 4 bits para las direcciones de las máquinas (24 – 2 = 14 direcciones posibles), lo cual es suficiente. Así pues, se escoge la máscara 255.255.255.240. Para la LAN A se escoge el identificador de red con bits 00 (0000 0000), para la LAN B el con bits 10 (0010 0000) y para la LAN C + LAN D con bits 01 (0001 0000). Según esto, una posible asignación sería: Máquinas A1 A2 A3 B1 B2 B3 RAC (eth1) RAC (eth2) RAB (eth0) RAB (eth1) Dirección IP 128.1 128.2 128.3 128.33 128.34 128.35 128.27 128.4 128.5 128.36 Máscara 255.240 255.240 255.240 255.240 255.240 255.240 255.240 255.240 255.240 255.240 Máquina C1 C2 C3 C4 C5 D1 D2 D3 D4 D5 Dirección IP 128.17 128.18 128.19 128.20 128.21 128.22 128.23 128.24 128.25 128.26 Máscara 255.240 255.240 255.240 255.240 255.240 255.240 255.240 255.240 255.240 255.240 Tabla 2 Solución al apartado (a) (b) Según el esquema de direccionamiento del apartado anterior, ¿cuáles serían las tablas de encaminamiento de RAC, RAB, B3 y D3? En dichas tablas de encaminamiento es suficiente con indicar la dirección de la red de destino (dirección IP y máscara de subred) y la dirección IP del “siguiente salto”. (20%) Tabla en B3 Red de destino 157.88.128.32 Default Máscara 255.255.255.240 Siguiente salto 157.88.128.35 (B3) 157.88.128.36 Tabla en D3 Red de destino 157.88.128.16 Default Máscara 255.255.255.240 Siguiente salto 157.88.128.24 (D3) 157.88.128.27 Tabla en RAC Red de destino 157.88.128.0 157.88.128.16 Default Máscara 255.255.255.240 255.255.255.240 Siguiente salto 157.88.128.4 157.88.128.27 157.88.30.1 Tabla en RAB Red de destino 157.88.128.0 157.88.128.32 Default Máscara 255.255.255.240 255.255.255.240 Siguiente salto 157.88.128.5 157.88.128.36 157.88.128.4 (c) Dibuje un cronograma de todos los intercambios Ethernet que tienen lugar desde que B3 genera los datos hasta que los recibe D3, numerando las tramas en el dibujo (las tramas Ethernet no tienen número en su cabecera, se trata tan sólo de etiquetarlas para hacer el apartado (d)). (20%) 5 ARSS – ITT/Telemática - 2004/05 B3 RAC RAB PCD D3 1 2 3 4 5 6 7 8 9 6 (d) Para el cronograma del apartado anterior, para cada una de las tramas que se han dibujado y numerado, especifíquense las direcciones MAC de origen y destino, el tipo de PDUs transportadas, así como el valor de los campos más significativos de dichas PDUs. (20%) (1) Trama Ethernet MAC Origen: B3 MAC Destino: difusión Contenido: petición ARP MAC Origen: B3 (bb:03) IP origen: B3 (157.88.128.35) MAC destino: (es justamente lo que se está preguntando) IP destino: RAB (157.88.128.36) – hay que fijarse que esta es la dirección del siguiente salto en la tabla de encaminamiento de B3 ARSS – ITT/Telemática - 2004/05 (2) Trama Ethernet MAC Origen: RAB MAC Destino: B3 Contenido: respuesta ARP MAC Origen: RAB (bb:04) IP origen: RAB (157.88.128.36) MAC destino: B3 (bb:03) IP destino: B3 (157.88.128.35) (3) Trama Ethernet MAC Origen: B3 MAC Destino: RAB (eth1) Contenido: datagrama IP IP origen: B3 IP destino: D3 (4) Trama Ethernet MAC Origen: RAB (eth0) MAC Destino: difusión Contenido: petición ARP MAC Origen: RAB (eth0) IP origen: RAB (157.88.128.5) MAC destino: (es justamente lo que se está preguntando) IP destino: RAC (eth2) -> la que está en la tabla de encaminamiento de RAB como rute por defecto (128.4) (5) Trama Ethernet MAC Origen: C3 MAC Destino: RAB (eth0) Contenido: respuesta ARP MAC Origen: RAC (eth2) IP origen: RAC (eth2) (157.88.128.4) MAC destino: RAB (eth0) IP destino: RAB (157.88.128.5) (6) Trama Ethernet MAC Origen: RAB (eth0) MAC Destino: RAC (eth2) Contenido: datagrama IP IP origen: B3 IP destino: D3 (7) Trama Ethernet MAC Origen: RAC (eth1) MAC Destino: difusión Contenido: petición ARP MAC Origen: RAC (eth1) IP origen: RAB (157.88.128.27) MAC destino: (es justamente lo que se está preguntando) IP destino: D3 (157.88.128.24) (8) Trama Ethernet MAC Origen: D3 MAC Destino: RAC (eth1) Contenido: respuesta ARP MAC Origen: D3 IP origen: D3 (157.88.128.24) MAC destino: RAC (eth1) 7 ARSS – ITT/Telemática - 2004/05 IP destino: RAC (157.88.128.27) (9) Trama Ethernet MAC Origen: RAC (eth1) MAC Destino: D3 Contenido: datagrama IP IP origen: B3 IP destino: D3 (e) La longitud entre cualquier par de estaciones es L en LAN A y LAN B y L/2 en LAN C y LAN D, y la señal se propaga a una velocidad V. Por otra parte, la comunicación de la que trata este problema es el envío de un segmento TCP de petición de conexión (el problema sólo trata del transporte de esta petición, no del proceso completo de establecimiento de conexión TCP), y todas las estaciones transmiten a una velocidad binaria R. Dedúzcase simbólicamente el tiempo total de la comunicación, desde que B3 genera la petición de establecimiento de conexión, hasta que D3 los ha recibido por completo. (15%) El segmento TCP de petición de conexión es únicamente una cabecera de longitud HTCP. La cabecera de IP: HIP. Mensaje ARP: BARP Cabecera Ethernet: Heth Cola Ethernet: Teth El relleno Ethernet (si fuese necesario): Hrelleno Como HIP + HTCP = 40 bytes (es necesario relleno) y BARP = 28 bytes (es necesario relleno), se considera en todos los casos Beth = 64 bytes. ttotal = tB3 -> RAB + tRAB -> B3 + tB3 -> RAB + tRAB -> RAC + tRAC -> RAB + tRAB -> RAC + tRAC -> PCD + tPCD -> D3 + tD3 -> PCD + tPCD -> RAC + tRAC -> PCD + tPCD -> D3 = = ttramaARP + tpropB3->PAB + tcabecera + tpropPAB->RAC + + ttramaARP + tpropRAC->PAB + tcabecera + tpropPAB->B3 + + ttramaIP + tpropB3->PAB + tcabecera + tpropPAB->RAC + + ttramaARP + tpropRAC->C3 + + ttramaARP + tpropC3->RAC + + ttramaIP + tpropRAB->C3 = = 12 Beth/R + 3tpropB3->RAB + 3 tpropRAB->RAC + 3tpropRAC->PCD + tpropPCD->D3 = = 12 Beth/R + 3(3L/V) + 3(4L/V) + 3(6L/2V) + 3(5L/2V) = = 12 Beth/R + 75L/2V (f) Si L=10m, V=200m/µs y R = 10Mbps, calcule numéricamente el tiempo que se ha deducido en el apartado anterior. Recuerde que las cabeceras Ethernet ocupan 18 bytes, las cabeceras IP 20 bytes, y las cabeceras TCP 20 bytes. Recuerde también que un segmento TCP de petición de conexión no transporta datos, y que un mensaje ARP tiene un tamaño de 28 bytes. (5%) PROBLEMA 2 (2.5 puntos) Dos máquinas, A y B, están unidas por un medio de transmisión full-duplex, utilizando para comunicarse una arquitectura de tres capas. Las capas de aplicación de las dos máquinas mantienen el diálogo que se muestra en la Tabla 3 a partir del tiempo t=0. La capa de enlace 8 ARSS – ITT/Telemática - 2004/05 utiliza la clase de procedimiento HDLC denominada BA 2,8 (ver Figura 2 y Figura 3) para comunicarse. Nº mensaje 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 Mensajes de A a B Mensajes de B a A 220 B.arss.es HELO A.arss.es 250 MAIL FROM :<[email protected]> 250 RCPT TO: <[email protected]> 250 DATA 354 Te paso el enunciado del examen de ARSS Creo que es bastante fácil si los alumnos han estudiado algo durante el verano. . 250 QUIT 250 Número bytes 13 14 3 31 3 27 3 4 3 20 18 20 24 22 10 1 3 4 3 de Tabla 3 Intercambio de mensajes de nivel de aplicación entre A y B Figura 2 Formato de trama HDLC (en este problema se ha de suponer que el campo FCS es de 16 bits). Teniendo en cuenta los siguientes aspectos: • Las capas de aplicación de A y B generan sus mensajes de nivel de aplicación inmediatamente después de que el nivel de enlace les entregue el mensaje esperado procedente del otro extremo. Por ejemplo, B genera el mensaje 3 inmediatamente después de recibir el mensaje 2. La única excepción son los mensajes 10 a 16 que A genera (y pasa al nivel de enlace) sin esperar ningún mensaje desde B. También se puede considerar que el tiempo de paso de mensajes entre niveles dentro de una misma máquina, así como el tiempo de procesamiento de los mensajes por parte de una entidad de protocolo en todos los niveles, son despreciables • No hay fragmentación a nivel de enlace 9 ARSS – ITT/Telemática - 2004/05 • • • • • • • • • • • • El nivel de enlace entrega los datos recibidos al nivel de aplicación una unidad de tiempo después de haberlos recibido completamente (NOTA: en la solución mostrada a continuación no se aplica este criterio... en la corrección del examen se consideraron correctas tanto las resoluciones que la tuvieron en cuenta como las que no). El retardo de propagación entre A y B es de tres unidades de tiempo: tprop = 3τ La velocidad binaria en el enlace entre A y B es de R=10 bytes/τ Por simplicidad se ha de considerar que el tiempo de transmisión de una trama ha de ser un número entero de unidades de tiempo (si el resultado del cálculo del tiempo de transmisión de una trama es un número no entero de unidades de tiempo, se ha de “redondear” al número entero inmediatamente superior). Se puede considerar que todas las tramas HDLC de control y no numeradas tienen vacío el campo de información Si una estación no recibe asentimiento de los datos enviados tras 22 unidades de tiempo después de finalizar el envío de dichos datos (ttemp = 22τ) la estación procede a la retransmisión de dichos datos inmediatamente. Si una trama se recibe con error, se considera que dicha trama no ha llegado a todos los efectos Las peticiones de retransmisión se generan inmediatamente después de detectar un salto en el número de secuencia El tamaño de la ventana es el máximo posible para el escenario planteado Se sigue una estrategia de “asentimientos retardados” que consiste en que el receptor de tramas de información: o Cuando recibe una trama de información, pone en marcha un temporizador de 3 unidades de tiempo. o Cuando vence ese temporizador, asiente la trama de información con una trama de control a no ser que con anterioridad: Se reciba otra trama de información, en cuyo caso asiente las dos tramas inmediatamente mediante una trama de control. El receptor genere, a su vez, una trama de información, en cuyo caso se asiente la trama recibida con anterioridad utilizando el número de secuencia esperado. Si ocurre alguna de las dos situaciones anteriores simultáneamente al vencimiento del temporizador, se procede como si dicha situación hubiese ocurrido antes del vencimiento del temporizador. Los asentimientos no numerados se envían inmediatamente (sin seguir la estrategia de asentimientos retardados anteriormente descrito). Las respuestas a peticiones de “sincronismo” (checkpointing) se envían inmediatamente. Si en t=72τ hay perturbaciones en el medio que corrompen las señales que se encontraban en él en ese momento, aunque el protocolo consigue arreglarlo, dibuje (y justifique) el cronograma de intercambio de tramas HDLC entre las estaciones necesario para soportar el intercambio de mensajes de nivel de aplicación mostrado en la Tabla 3 (contéstese en la Figura 4 y, en caso necesario, en folios aparte). Suponer que en t=0 B solicita establecer la conexión a nivel de enlace y la estación A acepta. Suponer, igualmente, que inmediatamente después de la recepción por parte del nivel de enlace de B del último asentimiento de los datos correspondientes al mensaje 19, dicho nivel de enlace inicia la finalización de la conexión a nivel de enlace (finalización aceptada por el nivel de enlace de A). NOTA: criterios de calificación: • Cálculo erróneo del tiempo de transmisión de tramas en más de 3 ocasiones: penalización del 100%. En menos de tres ocasiones: 10% por número de errores. 10 ARSS – ITT/Telemática - 2004/05 • Utilización errónea de la ventana deslizante: penalización del 100% • Establecimiento y/o finalización de conexión erróneas: penalización del 10% • Recuperación ante errores errónea: penalización del 50% • Direccionamiento erróneo de tramas: penalización del 5% por número de errores • Utilización errónea de asentimientos retardados: penalización del 10% por número de errores Las anteriores penalizaciones hacen referencia a porcentajes sobre la calificación total del problema. Figura 3 Repertorio de tramas para las diferentes clases de procedimientos HDLC ¡Ojo! Hay que sumar 6 bytes de sobrecarga HDLC a la longitud de los mensajes de nivel de aplicación...!!!!! 11 ARSS – ITT/Telemática - 2004/05 A,SABM,P B,I36 B,I45 A,I64 A,UA,f B,I55 A,I00 B,I65 B,I75 B,I01 B,RR6 A,RR7 B,I05 A,I11 B,I15 A,DISC,P B,RR0 B,I25 A,UA,F B,I12 B,RR2 A,I22 B,I23 A,I33 B,I25 B,I34 A,I53 A,I44 Figura 4 Contestación al problema 2 12