Presentacion-06-12-2014-Eduardo Cardin-02

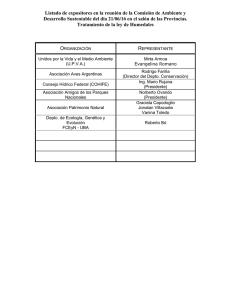

Anuncio

SEGURIDAD Y PROTECCION DE LA INFORMACIÓN Eduardo Cardín, CISA, CISM Objetivos • Proporcionar los elementos principales y enfoque para la protección de los activos de información necesarios para minimizar riesgos, amenazas y para garantizar la confidencialidad, integridad y disponibilidad de la información 2 Importancia / Necesidad de Controles y Seguridad de la Información 3 Seguridad de la Información • Confidencialidad • Integridad • Disponibilidad 4 Seguridad de la Información • La confidencialidad se refiere a la protección de información sensitiva contra revelación no autorizada. 5 Seguridad de la Información • La confidencialidad es contemplada no solamente por el riesgo del acceso no autorizado de información electrónicamente almacenada, sino también por el riesgo de que la información sea interceptada durante una transmisión de información 6 Seguridad de la Información • Integridad : información completa, precisa y válida 7 Seguridad de la Información • Disponibilidad : se refiere a que la información esté apta/disponible cuando sea requerida por los procesos operacionales de la Cooperativa 8 Retos • El sistema financiero cooperativo enfrenta varios retos, entrelazados y esenciales para el crecimiento sostenible. 9 “La difusión de la tecnología y la comercialización de la información ha transformado el papel de la información en un recurso de igual importancia que los recursos tradicionalmente importantes de tierra, trabajo y capital.” Drucker, Peter; ‘Management Challenges for the 21st Century’, Harpers Business, 1993 10 Dimensiones de Retos 11 • Los socios necesitan confiar que tanto sus activos financieros como sus activos de información están seguros en la Cooperativa 12 • La seguridad de la información es de especial importancia cuando dicha información está vinculada directamente a un individuo. 13 Retos • Las organizaciones están enfrentando una transformación en sus prácticas de administración de la información. • Debido al escenario de riesgos de la seguridad de la información y el entorno de requerimientos regulatorios es de importancia fortalecer la gobernanza de la organización, la seguridad y los controles. *Estructuras de procesos, políticas, normas y prácticas utilizadas para la administración y dirección de una empresa 14 Retos • La información y los sistemas que la manejan son críticos para el funcionamiento de prácticamente todas las organizaciones. • El acceso a información confiable se ha convertido en un componente indispensable de las prácticas de negocios. De hecho, en un número creciente de organizaciones, la información es el negocio. 15 Retos • El número creciente de amenazas de la seguridad de la información ha reenfocado la seguridad cibernética como un problema de negocio y no uno simplemente tecnológico. 16 Escenario Actual de Seguridad • Los ataques cibernéticos están aumentando con pocos indicios de disminución. • Las aplicaciones web son la vía de ataque más popular . • Sitios de comercio electrónico fueron el activo principal. Fuente: 2013 TRUSTWAVE GLOBAL SECURITY REPORT 17 Escenario Actual de Seguridad • Los datos son una mercancía viable para los delincuentes. • Datos de tarjetas de crédito, números de Seguro Social y la propiedad intelectual todos tienen un precio en el mercado negro . • El riesgo es aún mayor para las empresas orientadas al consumidor. Fuente: 2013 TRUSTWAVE GLOBAL SECURITY REPORT 18 Escenario Actual de Seguridad • Las empresas siguen adoptando modelos externalizados de operaciones de TI . En el 63 % de las investigaciones de respuesta a incidentes realizadas por Trustwave, un componente importante de apoyo de TI se subcontrató a una tercera parte. Fuente: 2013 TRUSTWAVE GLOBAL SECURITY REPORT 19 Escenario Actual de Seguridad • El outsourcing puede ayudar a las empresas obtener, servicios eficaces de costo de usar TI , sin embargo , las empresas tienen que entender el riesgo que sus proveedores pueden introducir y trabajar proactivamente para disminuir ese riesgo. Fuente: 2013 TRUSTWAVE GLOBAL SECURITY REPORT 20 Escenario Actual de Seguridad • Hay un mercado subterráneo bien establecido para los datos robados de tarjetas de pago, que se compran y se venden rápidamente para su uso en las transacciones fraudulentas Fuente: 2013 TRUSTWAVE GLOBAL SECURITY REPORT 21 Escenario Actual de Seguridad • Las medidas de seguridad básicas todavía no son adecuadas. • Los usuarios están utilizando el mínimo de medidas de seguridad. • Las contraseñas débiles continúan siendo un riesgo notable . Fuente: 2013 TRUSTWAVE GLOBAL SECURITY REPORT 22 Escenario Actual de Seguridad • Las contraseñas débiles continúan siendo un riesgo notable • “123456" es la contraseña más utilizada seguida por "password" y "admin" Fuente: 2014 TRUSTWAVE GLOBAL SECURITY REPORT 23 Escenario Actual de Seguridad • Los datos de tarjetas de pago continúa encabezando la lista de los tipos de datos comprometidos • Se observó un aumento del 33% en el robo de información sensible y confidencial, como las credenciales financieras, comunicaciones internas, información de identificación personal y registros de clientes. Fuente: 2014 TRUSTWAVE GLOBAL SECURITY REPORT 24 Escenario Actual de Seguridad • El comercio electrónico representa el 54% de los ataques. • 85% de los programa maliciosos que manipulaban alguna deficiencia o vulnerabilidad (“exploits”), residían en programas tipo “plugins”(programas que se instalan para reconocer y procesar determinados tipos de archivo) incluyendo Java y Adobe Flash, Acrobat y Reader. • Las contraseñas débiles abrieron la puerta para la intrusión inicial en el 31 % de los eventos de compromisos de la seguridad. Fuente: 2014 TRUSTWAVE GLOBAL SECURITY REPORT 25 Escenario Actual de Seguridad • Los atacantes siguen utilizando los vínculos y archivos adjuntos maliciosos como método de entrada en un negocio. • El spam representó el 70% de los correos entrantes • 59% del spam malicioso incluye archivos adjuntos • El 41% del spam incluye enlaces maliciosos Fuente: 2014 TRUSTWAVE GLOBAL SECURITY REPORT 26 Escenario Actual de Seguridad Títulos principales de correos electrónicos con programas malisiosos: • • • • • • • • • • • • Some important information is missing Bank Statement. Please read Important - Payment Overdue ATTN: Early 2013 Tax Return Report! ATTN: Important Bank Documents Important Bank Documents IRS: Early 2013 Tax Return Report! New Fax Message on [date] Payroll Invoice You have 1 message Important Information for Employers Mail - Lost / Missing package Fuente: 2014 TRUSTWAVE GLOBAL SECURITY REPORT 27 Escenario Actual de Seguridad • 96% de las aplicaciones examinadas por Trustwave albergaba uno o más graves vulnerabilidades de seguridad • El 71% de las víctimas de compromiso de seguridad no detectaron el evento • La mediana del número de días a partir de la intrusión inicial hasta la detección fue de 87 días. • La mediana del número de días desde la detección a la contención fue de siete días Fuente: 2014 TRUSTWAVE GLOBAL SECURITY REPORT 28 Escenario Actual de Seguridad • Vulnerabilidades de día cero es uno de los aspectos más codiciados en el mercado subterráneo. • Los Estados Unidos supera a los demás países, con un total del 42% del malware alojado en el año 2013. Rusia siguió en segundo lugar con 13% y Alemania quedó en tercer lugar en 9%. La mayoría del malware alojado en los Estados Unidos reside en servidores comprometidos. Fuente: 2014 TRUSTWAVE GLOBAL SECURITY REPORT 29 Escenario Actual de Seguridad • Estadísticas de Robo de Identidad / Fraude Promedio anual del número de víctimas de fraude 11,571,900 de identidad en EE.UU. Porcentaje de hogares estadounidenses que 7% reportaron algún tipo de fraude de identidad Promedio de pérdida financiera media por $4,930 incidente de robo de identidad Pérdida financiera total atribuido al robo de $21 identidad en 2013 millardos Pérdida financiera total atribuido al robo de $13.2 identidad en 2010 millardos Fuente: Departamento de Justicia Federal, Javelin Strategy & Research Fecha de Estudio: 6.18.2013 30 Escenario Actual de Seguridad • El robo de identidad sigue siendo uno de los crímenes de más rápido crecimiento Fuente: http://www.idtheftcenter.org 31 Escenario Actual de Seguridad Año Eventos 157 2005 2006 321 2007 446 2008 656 2009 498 2010 662 2011 419 2012 447 2013 614 Total 4,220 Cantidad Registros Expuestos 66,853,201 19,137,844 12,771,724 35,691,255 222,477,043 16,167,542 22,918,441 17,317,184 91,982,172 505,316,406 Fuente: http://www.idtheftcenter.org 32 Escenario Actual de Seguridad 6/2/2014 Union Labor Life Insurance Company • Información de 46,771 personas pueden estar expuesta debido a un robo de computadora portátil en las oficinas de la compañía en Silver Springs, Maryland Fuente: 33 Escenario Actual de Seguridad 5/5/2014 Santander Maryland • Incidente ocurrido como parte de uso indebido de la información de clientes por parte de un empleado que tuvo acceso a los sistemas de información con el propósito vender la información a terceros Fuente: 34 Escenario Actual de Seguridad 5/21/2014 eBay • eBay recomendó a los usuarios que cambien sus contraseñas debido a un "ciberataque" que impactó una base de datos que contenía contraseñas de cuentas de acceso y datos no financieros de clientes. Fuente: 35 Escenario Actual de Seguridad 4/22/2014 Federal Home Loan Mortgage Corporation (Freddie Mac) • Freddie Mac informó que se produjo una violación de la seguridad de sus sistemas de información. Fuente: 36 Escenario Actual de Seguridad 1/16/2014 TD Bank New Jersey • Empleado obtuvo indebidamente la información de 6 clientes y la suministró a entidad no asociada con TD Bank. La información personal puedo haber incluido el nombre, dirección y números de cuentas. Fuente: 37 Escenario Actual de Seguridad 3/18/2014 Internal Revenue Service (DC) • Un empleado del IRS se llevó a su casa la información personal en cerca de 20,000 trabajadores del IRS, antiguos trabajadores y contratistas, poniendo en riesgo la divulgación de la información. El empleado se llevó a casa una unidad de memoria que contenía nombres, números de Seguro Social y las direcciones de los trabajadores, y conectado la unidad en una red doméstica no segura. Fuente: 38 Escenario Actual de Seguridad 5/11/2014 Green's Accounting (CA) • Se reportó robo en las oficinas. Los ladrones robaron servidor, equipos de comunicaciones y algunas computadoras. Fuente: 39 Escenario Actual de Seguridad • 12/20/2013 StakerLaw Tax and Estate Planning Law (TX) • Se reportó robo de copia de resguardo localizada en la residencia de empleado. Ese medio contenía archivos de clientes, incluyendo números de seguro social de los clientes y otra información de activos. Fuente: 40 Objetivos de la Seguridad de la Información Seguridad de la Información Asegurar la Contínua Disponibilidad de la Información 41 Objetivos de la Seguridad de la Información • La seguridad de la información es de especial importancia cuando dicha información está vinculada directamente a un individuo. 42 Objetivos de la Seguridad de la Información • Asegurar el cumplimiento de los requerimientos de confianza depositada y con las obligaciones en relación a cualquier información relativa a una persona. 43 Objetivos de la Seguridad de la Información • Preservar la confidencialidad de los datos sensibles en el almacenamiento y tránsito • Velar por la integridad de la información almacenada en los sistemas informáticos • Asegurar la continua disponibilidad de los sistemas de información 44 Objetivos de la Seguridad de la Información • Asegurar cumplimiento de las leyes aplicables, reglamentos y normas • Asegurar el cumplimiento de los requerimientos de confianza depositada y con las obligaciones con respecto a la información relativa a los socios, clientes y empleados. La seguridad de la información es de especial importancia cuando dicha información está vinculada directamente a un individuo 45 Importancia / Necesidad de la Seguridad de la Información • La seguridad de la información en una función crítica para las operaciones de las Cooperativas. • El éxito institucional está estrechamente asociado con la capacidad de administrar los riesgos de manera apropiada de uno de los activos principales: la información que reside en los sistemas de información. 46 Importancia / Necesidad de la Seguridad de la Información • Tradicionalmente el enfoque de la seguridad había estado en la protección de los sistemas informáticos que procesan y almacenan la gran mayoría de la información, en lugar de la información en sí misma. • Este enfoque es limitado para llevar a cabo el nivel de integración, la confirmación de procesos y la protección global que es requerida en la actualidad. 47 Importancia / Necesidad de la Seguridad de la Información • El factor crítico para la protección de activos de información y la privacidad es el establecimiento de una administración eficaz de la seguridad de la información. 48 Razones para una Administración Efectiva Alta Dependencia de los Sistemas de Información Cuentas de Ahorro Préstamos Operaciones Contabilidad Cuentas Corrientes Hipotecas 49 Razones para una Administración Efectiva Creciente Vulnerabilidad y Amenazas a los Sistemas de Información Accesos no autorizados Errores Humanos Sistemas no adecuados Pérdida de datos Divulgación no autorizada de información Robo de Identidad Desastres Naturales Fraude 50 Razones para una Administración Efectiva Escala y Costo de las Inversiones Actuales y Futuras en Tecnología Equipo Suplidores de Servicios Programas Recurso Humano 51 Razones para una Administración Efectiva Potencial para cambiar las prácticas de negocio, crear nuevas oportunidades y reducir costos Eficiencia Mejor Servicio Nuevos Productos 52 Razones para una Administración Efectiva Cumplimiento con Requerimientos Legales y Regulatorios Los controles en los sistemas de información son un elemento importante en la supervisión, evaluación y clasificación de las cooperativas 53 Razones para una Administración Efectiva Dirección Efectiva Buenas Prácticas Cumplimiento Regulatorio 54 Entorno Regulatorio con Respecto a la Seguridad 55 Entorno Regulatorio • • • • • • • • • • • • • • • • • • • • • Ley 255 Reglamentos y Guías COSSEC (Reglamento 7051, Guía de Ayuda Técnica -Controles Internos, ect.) Ley Núm. 111 del año 2005 Ley núm. 207 del año 2006 Ley Núm. 187 del año 2006 Reglamento sobre las restricciones en el uso del número de seguro social conforme dispone la ley núm. 207 de 27 de septiembre 2006 (Departamento del Trabajo) Bank Secrecy Act/Anti-Money Laundering (BSA/AML) Fair and Accurate Credit Transactions Act (FACTA) Gramm-Leach-Bliley Act (GLBA) Payment Card Industry Data Security Standard (PCI-DSS) Check 21 Fair and Accurate Credit Transactions Act (FACTA) Truth in Lending Act - "Regulation Z“ Availability of Funds and Collection of Checks ("Regulation CC") Office of Foreign Assets Control (OFAC) Truth in Savings Act Children's Online Privacy Protection Act (COPPA) Electronic Funds Transfer Act - "Regulation E“ STRONG Authentication Carta Circular 2011-15 (COSSEC) Carta Informativa 2014-3 (COSSEC) 56 Entorno Regulatorio Leyes • Visión de Portafolio Reglamentos Guías Requerimientos de Control Estándares 57 Requerimientos COSSEC • • • • • • • • • • • • • • Establecimiento de marcos de trabajo de gobierno de tecnología Planificación y organización Evaluación y administración de riesgos Administración de proyectos Adquisición, implantación y mantenimiento de soluciones tecnológicas Administración de cambios Administración de servicios de terceros / niveles de servicio Monitoreo del desempeño y la capacidad de los recursos tecnológicos Continuidad de negocio Seguridad y protección de la información Administración de la configuración Administración de incidentes / problemas Administración de datos Cumplimiento con Requerimientos Externos 58 Ley núm. 207 •El número de Seguro Social solo podrá ser transmitido en documentos digitales u electrónicos siempre y cuando existan mecanismos que garanticen la confidencialidad de la información transmitida . Seguridad de la Información 59 Bank Secrecy Act/Anti-Money Laundering (BSA/AML) Enfasis del proceso de la evaluación de riesgo que una institución financiera utiliza para identificar y desarrollar su perfil general del riesgo. Monitoreo de transacciones y herramientas para analizar e identificar información sobre patrones de actividades sospechosas utilizando sistemas que permitan analizar datos de transacciones que permitan clasificar los datos por varios criterios Evaluar los datos relacionados a la información recopilada en el Programa de Identificación de Clientes, datos sobre transferencias electrónicas que las insituciones financieras procesan cada día, el número de clientes extranjeros y privados y la localidad geográfica de las transacciones Herramientas tecnológicas para apoyo en las funciones para las iniciativas de cumplimiento de “Know Your Customer” y programas de identificación de clientes Administración de Riesgos Monitoreo de Transacciones Seguridad de la Información Precisión, integridad y Validez de la Información 60 Bank Secrecy Act/Anti-Money Laundering (BSA/AML) Definir perfiles de riesgos relacionados con la regulación. Esto envuelve definir categorías de riesgo específicas (tales como productos, servicios, clientes, entidades, o ubicaciones geográficas) exclusivo a la insitución financiera Informes de transferencias electrónicas domésticas e internacionales realizadas diariamente o en otros periodos que el usuario seleccione, informe de clientes extranjeros y privados y la localidad geográfica de las transacciones Validar personas o entidades registradas en los archivos maestros y transacciones de la aplicación contra la “Lista de Nacionales Especialmente Designados y Entidades Bloqueadas” producida por la Oficina de Control de Activos Extranjeros (“Office of Foreign Assets Control” u OFAC ) del Departamento del Tesoro de los Estados Unidos. Administración de Riesgos Monitoreo de Transacciones Seguridad de la Información Precisión, integridad y Validez de la Información 61 Bank Secrecy Act/Anti-Money Laundering (BSA/AML) Monitoreo de transacciones y herramientas para analizar e identificar transacciones ACH (“Automated Clearing House”) Currency Transaction Report (CTR) Suspicious Activity Report (SAR) Administración de Riesgos Monitoreo de Transacciones Seguridad de la Información Precisión, integridad y Validez de la Información 62 Fair and Accurate Credit Transactions Act (FACTA) Desarrollar y aplicar un programa para combatir el robo de identidad de cuentas nuevas y cuentas existentes Identificación de actividades definidas en las reglas de Bandera Roja de Robo de Identidad Administración de Riesgos Protección Contra Robo de Identidad Protección de la Información de los Clientes 63 Gramm-Leach-Bliley Act (GLBA) Privacy of Consumer Financial Information Ley requiere que las instituciones financieras cubiertas establezcan un programa de seguridad completo y coordinado, apropiado al tamaño y la complejidad de las operaciones de la institución para la protección de la información de los clientes. El plan debe considerar entre otros: •Evaluación de riesgos •Desarrollo de políticas y procedimientos de control •Implementación de planes de pruebas Seguridad de la Información Administración de Riesgos Protección Contra Robo de Identidad 64 Payment Card Industry Data Security Standard (PCI-DSS) Estándar multifacético de seguridad destinado a apoyar a las organizaciones en la protección proactiva de los datos de cuentas de clientes. Estándar creado a consecuencia de un esfuerzo cooperativo entre Visa, MasterCard, AMEX, Discover, Diners, etc. Seguridad de la Información Protección de la Información de los Clientes 65 National Automated Clearing House Association (NACHA) Revisión de controles de los servicios de ACH con respecto a las disposiciones establecidas por las Reglas de Operación de la National Automated Clearing House Association (NACHA). El objetivo de la revisión será evaluar el nivel de cumplimiento de los requisitos de estas reglas. Incumplimiento en proporcionar prueba de auditoría de cumplimiento conforme a los procedimientos determinados por NACHA, puede ser considerado una violación Clase 2 a la regla en virtud del Apéndice Diez, subparte 10.4.7 (multas y sanciones). En situaciones de violación Clase 2, el Panel de Aplicación de Normas de ACH (NACHA) podrá imponer una sanción en contra de la institución hasta $100,000 por mes hasta que se resuelva el problema. Cuando la violación se refiere a un Originador específico o terceros proveedores de servicios una sanción mensual adicional puede ser impuesta. Administración de Riesgos Monitoreo de Transacciones Seguridad de la Información Precisión, integridad y Validez de la Información 66 STRONG Authentication Incluye la necesidad de evaluaciones de riesgo, conocimiento / educación del cliente, y medidas de seguridad reforzadas para autenticar a clientes que utilizan los productos y los servicios en plataforma de Internet que procesan transacciones de alto riesgo y que implican el acceso a la información del cliente o el movimiento de fondos a terceros. Administración de Riesgos Seguridad de la Información Conocimiento / Educación al Cliente 67 Office of Foreign Assets Control (OFAC) Validación de Datos 68 Truth in Savings Act Clara y uniforme la divulgación de las tasas de interés (porcentaje de rendimiento anual o APY) y las tasas que se asocian con la cuenta a fin de que el consumidor sea capaz de hacer una comparación entre posibles cuentas Disponibilidad y Confiabilidad de la Información Regulación DD – requiere divulgar información sobre cuentas de depósito 69 Children's Online Privacy Protection Act (COPPA) Se aplica a la obtención de información personal en línea de niños menores de 13 años. Requiere que los sitios en-línea obtengan el consentimiento de sus padres para recopilar o usar cualquier información personal de niños menores de 13 años Seguridad de la Información Protección de la Información 70 Electronic Funds Transfer Act - "Regulation E" Establecimiento de controles para garantizar que las transacciones electrónicas sean transmitidas solamente a través de una ruta o medio confiable con controles para brindar autenticidad de contenido, prueba de envío, prueba de recepción y no rechazo del origen. Seguridad de la Información Disponibilidad y Confiabilidad de la Información 71 E-SIGN Act. 15 USC 700 Facilitar la utilización de registros electrónicos en comercio interestatal y exterior, garantizando la validez y efectos jurídicos de los contratos firmados vía electrónica. Seguridad de la Información Precisión, integridad y Validez de la Información 72 Marco de Trabajo para las Iniciativas de Cumplimiento Regulatorio 73 Tabla de Roles y Responsabilidades • Responsable de la ejecución Alguien que desempeña una tarea determinada. • Autoriza Alguien que provee autorización y dirección a una actividad • Consultado Alguien da algún tipo de insumo para el proceso y/o al cual se pide su consejo y opinión. Junta Directores Administración Depto. Tecnología • Informado Alguien que recibe los recibe el resultado de un proceso o a quien se informa de los avances del proceso. 74 Retos: Cumplimiento Regulatorio • Cumplimiento - implica un esfuerzo significativo y plantea retos considerables. • Oportunidades – los requerimientos exigen un nivel de análisis que puede redundar en oportunidades de mejoramiento institucional 75 Cumplimiento Regulatorio ”Una Talla le Sirve a Todos” • Es importante no tomar un enfoque de “una talla le sirve a todos”, sino tomar un enfoque basado en administración de riesgos. • Cada organización debe considerar con cuidado los objetivos de control apropiados, necesarios para sus propias circunstancias. 76 Iniciativas de Cumplimiento Entendimiento de los Procesos Operacionales • Información Relevante - Entendimiento de cómo trabajan los procesos de negocio, cómo interactúan y cómo se pueden hacer más efectivos y eficientes • Análisis - análisis detallados de los controles de la institución y de los procesos, puede conducir a cambios importantes 77 Iniciativas de Cumplimiento Establecimiento de Controles • Administración del Riesgo - integrar el enfoque de administración del riesgo y cumplimiento en cada aspecto operacional para mejorar, tanto los controles como los procesos operacionales • Dinámicos - los controles de la organización no deberán (y no deberían) mantenerse estáticos 78 Garantizar el Cumplimiento Regulatorio • Identificar las leyes, regulaciones, reglamentos, estándares aplicables a la institución con impacto potencial sobre Tecnología Informática • Identificar el nivel correspondiente de cumplimiento del Área de Tecnología Informática de leyes, regulaciones, reglamentos, estándares aplicables • Optimización de los procesos de Tecnología Informática para reducir el riesgo de no cumplimiento • Establecer una supervisión efectiva del cumplimiento regulatorio por medio de un proceso independiente de revisión para garantizar el cumplimiento de las leyes y regulaciones Junta Directores Administración Depto. Tecnología Informado Responsable Responsable Junta Directores Administración Depto. Tecnología Informado Responsable Responsable Junta Directores Administración Depto. Tecnología Informado Responsable Responsable Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 79 Garantizar el Cumplimiento Regulatorio • Identificar las leyes, regulaciones, reglamentos, estándares aplicables a la institución con impacto potencial sobre Tecnología Informática – Definir un catálogo de requerimientos legales y regulatorios 80 Garantizar el Cumplimiento Regulatorio • Identificar las leyes, regulaciones, reglamentos, estándares aplicables a la institución con impacto potencial sobre Tecnología Informática – Definir e implantar un proceso para garantizar la identificación oportuna de requerimientos locales e internacionales legales, contractuales, de políticas y regulatorios, relacionados con la información, con la prestación de servicios de información – incluyendo servicios de terceros – y con la función, procesos e infraestructura de Tecnología Informática. 81 Garantizar el Cumplimiento Regulatorio • Identificar el nivel correspondiente de cumplimiento del Área de Tecnología Informática de leyes, regulaciones, reglamentos, estándares aplicables • Evaluación del impacto requerimientos regulatorios de los 82 Garantizar el Cumplimiento Regulatorio • Evaluar cumplimiento de ejecución de políticas, estándares y procedimientos de Tecnología Informática – Educar al personal sobre su responsabilidad de cumplimiento – Evaluar de forma eficiente el cumplimiento de las políticas, estándares y procedimientos, incluyendo los requerimientos legales y regulatorios – Procurar la alineación de las políticas, estándares y procedimientos para manejar de forma eficiente los riesgos de no cumplimiento 83 Garantizar el Cumplimiento Regulatorio • Certificación de Cumplimiento – Implantar procedimientos para obtener y reportar certificación de cumplimiento – Definir e implantar procedimientos para obtener y reportar certificación de cumplimiento y, donde sea necesario, que el propietario del proceso haya tomado las medidas correctivas oportunas para resolver cualquier brecha de cumplimiento. 84 Aspectos Principales de la Seguridad la Información 85 Elementos Clave en la Administración de la Seguridad de la Información • Para lograr la eficacia y la sustentabilidad en el complejo mundo interconectado de hoy, la seguridad de la información debe ser abordada en los más altos niveles de la organización y no se debe considerar como un asunto técnico relegado al Departamento de Sistemas de Información. 86 Elementos Clave en la Administración de la Seguridad de la Información • La seguridad de la información no es sólo un tema técnico, sino un reto a nivel institucional que implica una administración de riesgos y rendición de cuentas adecuada. 87 Elementos Clave en la Administración de la Seguridad de la Información • La seguridad efectiva requiere de la participación activa de la administración para evaluar las amenazas emergentes y la respuesta de dichas amenazas por parte de la organización. 88 Elementos Clave en la Administración de la Seguridad de la Información La Junta de Directores y la Administración deben revisar: • La escala y el retorno de las inversiones actuales y futuras en los recursos de información para asegurar que los que están optimizadas • El potencial de las tecnologías para cambiar la institución y prácticas de negocio, creando así nuevas oportunidades y valor 89 Elementos Clave en la Administración de la Seguridad de la Información La Junta de Directores y la Administración deben revisar: • El aumento en la dependencia de la información y los sistemas e infraestructura que proporcionan la información • La dependencia de entidades fuera del control directo de la institución (terceros) 90 Elementos Clave en la Administración de la Seguridad de la Información La Junta de Directores y la Administración deben revisar: • La creciente demanda de compartir información con socios, proveedores y terceros • Impacto en la reputación y el valor de la institución resultante de fallos en la seguridad de la información • Establecer la importancia de la seguridad de la información como un asunto de alto nivel 91 Elementos Clave en la Administración de la Seguridad de la Información • Los objetivos de seguridad no pueden cumplirse simplemente mediante protecciones técnicas o procedimientos. • Una actitud y atención educada de seguridad por parte de todos el personal, administración así como de los proveedores de servicios externos y usuarios/socios externos es vital. • La seguridad es algo más que un mecanismo. 92 Elementos Clave en la Administración de la Seguridad de la Información • También incluye aspectos culturales que deben ser adoptados por todas las personas dentro de la organización para que sea efectiva. • Hay que establecer la cultura de la seguridad de la información en la organización. 93 Elementos Clave en la Administración de la Seguridad de la Información Compromiso y apoyo de la Administración • Piedra angular para la creación exitosa y continuidad de un programa de seguridad de la información Junta Directores Administración Depto. Tecnología Informado Responsable Informado 94 Elementos Clave en la Administración de la Seguridad de la Información Administración de Riesgo • Integrar el enfoque de administración del riesgo y cumplimiento en cada aspecto operacional para mejorar, tanto los controles como los procesos operacionales Junta Directores Administración Depto. Tecnología Consultado Responsable Responsable 95 Elementos Clave en la Administración de la Seguridad de la Información Políticas y Procedimientos • Establecimiento de políticas y procedimientos que integren e institucionalicen buenas prácticas y controles adecuados para la protección de la información Junta Directores Administración Depto. Tecnología Responsable Responsable Responsable 96 Elementos Clave en la Administración de la Seguridad de la Información Organización • Las responsabilidades para la protección de los activos deben ser definidos claramente. • Se debe establecer una asignación de funciones y responsabilidades de la seguridad de la información en la organización. 97 Elementos Clave en la Administración de la Seguridad de la Información Educación y Concienciación en Seguridad • Todo el personal que tenga acceso a los sistemas de información y las herramientas tecnológicas de la Cooperativa (usuarios) incluyendo pero no limitado a empleados, contratistas, consultores, personal temporero, cuerpos directivos y otro personal deben recibir capacitación apropiada y actualizaciones periódicas para promover la concienciación y el cumplimiento de las políticas y los procedimientos de seguridad establecidas. • Para nuevo personal, esta capacitación debe ocurrir antes de que se les otorgue acceso a la información o a los servicios. Junta Directores Informado Administración Depto. Tecnología Autoriza Responsable 98 Elementos Clave en la Administración de la Seguridad de la Información Manejo y Respuestas de Incidentes • Establecimiento de procedimientos de manejo y respuestas para incidentes de seguridad para minimizar el daño proveniente de incidentes de seguridad, definir acciones de recuperación y aprender de tales incidentes Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 99 Roles y Responsabilidades en la Administración de la Seguridad de la Información Junta de Directores • Proporcionar una supervisión estratégica en materia de seguridad de la información. 10 0 Roles y Responsabilidades en la Administración de la Seguridad de la Información Junta de Directores • Conocer cuan crítica es la información y la seguridad de la información en la institución 10 1 Roles y Responsabilidades en la Administración de la Seguridad de la Información Junta de Directores • Revisar la inversión en seguridad de la información para la alineación con la estrategia de la organización y el perfil de riesgo 10 2 Roles y Responsabilidades en la Administración de la Seguridad de la Información Junta de Directores • Endosar el desarrollo y la implementación de un amplio programa de seguridad de la información 10 3 Roles y Responsabilidades en la Administración de la Seguridad de la Información Junta de Directores • Evaluar el progreso y eficacia de las iniciativas de seguridad 10 4 Roles y Responsabilidades en la Administración de la Seguridad de la Información Administración • Responsable final de la protección de los activos de información y de establecer y mantener el marco de control adecuado 10 5 Roles y Responsabilidades en la Administración de la Seguridad de la Información Oficial de Seguridad • Planificar, coordinar, asesorar y administrar los procesos de seguridad y controles de informática así como difundir la cultura de seguridad y controles informática entre todos los usuarios 10 6 Roles y Responsabilidades en la Administración de la Seguridad de la Información Oficial de Cumplimiento • Proveer apoyo en las iniciativas de hacer cumplir los objetivos y controles relacionados con la seguridad de la información. 10 7 Roles y Responsabilidades en la Administración de la Seguridad de la Información Propietarios de Activos de Información y Propietarios de Datos • Responsables de la protección y el establecimiento de controles de los activos de información que manejan 108 Roles y Responsabilidades en la Administración de la Seguridad de la Información Usuarios • Observar los procedimientos establecidos en las políticas y procedimientos de seguridad de la organización y adherencia a las regulaciones de privacidad y seguridad. 109 Roles y Responsabilidades en la Administración de la Seguridad de la Información Departamento de Tecnología Informática • Establecer las acciones de la seguridad de la información en los componentes de aplicaciones, plataformas, datos, equipo e infraestructura tecnológica. 110 Roles y Responsabilidades en la Administración de la Seguridad de la Información Proveedores de Servicios y Aplicaciones • Proporcionar productos y servicios que cumplan con los requerimientos y estándares de seguridad aplicables. 111 Roles y Responsabilidades en la Administración de la Seguridad de la Información Auditores • Proporcionar una declaración independiente a la gerencia sobre lo apropiado y efectivo de los objetivos y controles relacionados con la seguridad de la información 112 Evaluación de Riesgos Elementos importantes para la administración de la seguridad de la información • Enfoque basado en el riesgo para identificar los recursos de información sensible y crítica y asegurar que haya un claro entendimiento de las amenazas y riesgos. • Emprender actividades apropiadas de evaluación de riesgos para mitigar los riesgos inaceptables y asegurar que los riesgos residuales estén en un nivel aceptable. Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 113 Evaluación de Riesgos • Realizar evaluación de riesgos en el área de tecnología informática con el fin establecer de una perspectiva sobre el riesgo inherente de la entidad, identificar vulnerabilidades, amenazas, los controles actuales y determinar el riesgo en base a la probabilidad e impacto. Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 114 Evaluación de Riesgos • La evaluación puede apoyar las decisiones y actividades relacionadas a estrategias de gestión de riesgos enfocadas en cómo la organización responda y proporcione seguimiento al riesgo. Junta Directores Administración Depto. Tecnología Responsable Responsable Responsable 115 Evaluación de Riesgos • Las actividades principales en los procesos de evaluación de riesgo: – Identificar los activos de tecnología relevantes y priorizar los riesgos y amenazas – Identificar las fuentes de amenazas relevantes a la organización y los eventos de amenazas que se pudieran producir por tales fuentes. – Identificar las vulnerabilidades dentro de la organización que podrían ser explotadas por fuentes de amenazas a través de eventos específicos y condiciones existentes que podrían originar una explotación exitosa de dichas vulnerabilidades. 116 Evaluación de Riesgos • Las actividades principales en los procesos de evaluación de riesgo: – Determinar la probabilidad de que las fuentes de las amenazas identificadas causaran eventos específicos de amenaza y la probabilidad que las amenazas tuvieran éxito – Determinar la magnitud de los efectos adversos a las operaciones y activos de la organización, individuos y otras organizaciones - resultantes de la explotación de vulnerabilidades por las fuentes de amenazas 117 Evaluación de Riesgos • Las principales actividades en los procesos de evaluación de riesgo: – Determinar los riesgos de seguridad de la información como resultado de la combinación de la probabilidad de explotación de la amenaza / vulnerabilidad y el impacto de este tipo de explotación. – Identificación de los controles y actividades a tener en consideración con el fin de mitigar los riesgos. 118 Evaluación de Riesgos • Las principales actividades en los procesos de evaluación de riesgo: – Optimizar los procesos en los aspectos de los Sistemas de Información para la mitigación de riesgos. – Establecer prácticas de control adecuadas Junta Directores Administración Depto. Tecnología Consultado Responsable Responsable 119 Evaluación de Riesgos • Las principales actividades en los procesos de evaluación de riesgo: – Definir el curso de acción en relación con las medidas de control costo-efectivas con el fin de equilibrar eficazmente los costes de las distintas medidas de mitigación / control de riesgo contra las pérdidas que se esperarían si tales medidas no se implementaran. Junta Directores Administración Depto. Tecnología Responsable Responsable Responsable 120 Seguridad de la Información y Terceros • La seguridad de la información de la organización no debe ser amenazada por la introducción de productos o servicios de terceros. • Cualquier acceso a los recursos tecnológicos por terceros debe ser controlado. Junta Directores Administración Depto. Tecnología Autoriza Responsable 121 Seguridad de la Información y Terceros • Cuando haya una necesidad de negocio de trabajar con terceros que puedan requerir acceso a los recursos tecnológicos o para obtener o proveer un producto o servicio de o a un tercero, se debe llevar a cabo una evaluación de riesgos para determinar las implicaciones y requerimientos de control de la seguridad. • Los controles deben ser aceptados y definidos en un contrato con la parte externa. 122 Seguridad de la Información y Terceros • Los riesgos para la información y facilidades de procesamiento de información de la organización deben ser identificados y antes de conceder acceso. • Debe llevarse a cabo evaluación de riesgo para identificar los requisitos de controles específicas a ser establecidos. Junta Directores Administración Depto. Tecnología Autoriza Responsable 123 Seguridad de la Información y Terceros • El acceso de terceros a la información de la organización no debe proveerse hasta tanto los controles apropiados no hayan sido implementados y, cuando sea factible, se haya firmado un contrato definiendo los términos y condiciones para la conexión o acceso y el acuerdo de funcionamiento. Junta Directores Administración Depto. Tecnología Autoriza Responsable 124 Seguridad de la Información y Terceros • Se debe asegurar que el tercero esté consciente de sus obligaciones, y acepte las responsabilidades y obligaciones involucradas en tener acceso, procesar, comunicar o gestionar la información y las instalaciones de procesamiento de información de la organización. Junta Directores Administración Depto. Tecnología Responsable Responsable 125 Seguridad de la Información y Terceros • Los contratos con terceros deben cubrir todos los requerimientos de seguridad relevantes. • La organización debe asegurar que el contrato incluya disposiciones adecuadas de indemnización para proteger contra las pérdidas potenciales causadas por las acciones del tercero. Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 126 Seguridad de la Información y Terceros • Deben estar presentes prácticas adecuadas de seguridad de la información para asegurar que los empleados, contratistas y terceros entienden sus responsabilidades, y son aptos para los roles para los que son considerados, y para reducir el riesgo de robo, fraude o abuso de las instalaciones. Junta Directores Administración Depto. Tecnología Responsable Responsable 127 Seguridad de la Información y Terceros Elementos en las prácticas adecuadas de seguridad • Considerar las responsabilidades de seguridad antes de la contratación, en las descripciones adecuadas de los puestos de trabajo y en los términos y condiciones de empleo. Junta Directores0 Administración Depto. Tecnología Informado Responsable Responsable • Establecer prácticas de investigación, en especial para los puestos de trabajo sensibles. • Establecer contratos sobre sus roles y responsabilidades de seguridad. Junta Directores Administración Depto. Tecnología Informado Responsable Informado Junta Directores Administración Depto. Tecnología Informado Responsable Consultado 128 Manejo y Respuesta a Incidentes de Seguridad • Para minimizar el daño proveniente de incidentes de seguridad, recuperarse y aprender de tales incidentes, se debe establecer una capacidad de respuesta formal a incidentes. Junta Directores Administración Depto. Tecnología Responsable Responsable Responsable 129 Manejo y Respuesta a Incidentes de Seguridad • Etapas Planificación y preparación Detección Inicio Registro Evaluación Contención Erradicación Escalada Respuesta Recuperación Cierre Presentación de información Revisión posterior al incidente Lecciones aprendidas 130 Manejo y Respuesta a Incidentes de Seguridad • La organización y la gestión de una capacidad de respuesta a incidentes se deben coordinar o centralizar con el establecimiento de roles y responsabilidades clave. Esto debe incluir: – Un coordinador que actúa como el enlace con los dueños del proceso de negocio – Un director que supervisa la capacidad de respuesta a incidentes – Gerentes que gestionan los incidentes individuales 131 Manejo y Respuesta a Incidentes de Seguridad • La organización y la gestión de una capacidad de respuesta a incidentes se deben coordinar o centralizar con el establecimiento de roles y responsabilidades clave. Esto debe incluir: – Especialistas en seguridad que detectan, investigan, contienen y recuperan de los incidentes – Especialistas técnicos que no sean de seguridad que proporcionen asistencia basada en su experiencia y conocimientos del asunto – Enlaces con el jefe de la unidad del negocio (legal, recursos humanos, relaciones públicas, etc.) 132 Manejo y Respuesta a Incidentes de Seguridad • Para establecer este proceso, los empleados y contratistas son puestos en conocimiento de los procedimientos para reportar los diferentes tipos de incidentes (por ejemplo, violación de la seguridad, amenaza, debilidad, o desperfecto de funcionamiento) que podría tener un impacto sobre la seguridad de los activos de la organización. 133 Junta Directores Administración Depto. Tecnología Responsable Responsable Manejo y Respuesta a Incidentes de Seguridad • El personal deben reportar sobre cualquier incidente observado o que se sospeche, tan pronto como sea posible al punto de contacto designado. • La organización debe establecer un proceso disciplinario formal para tratar con aquellos que cometan violaciones de seguridad, tales como empleados, 134 terceros, etc. Junta Directores Administración Depto. Tecnología Responsable Informado Manejo y Respuesta a Incidentes de Seguridad • Para resolver debidamente los incidentes, podría ser necesario recopilar evidencia lo antes posible después que hayan ocurrido. • Es posible que se necesite asesoramiento legal en el proceso de recolección y protección de evidencia. Junta Directores Administración Depto. Tecnología Informado Responsable Responsable Junta Directores Administración Depto. Tecnología Informado Autoriza Informado 135 Manejo y Respuesta a Incidentes de Seguridad • Los incidentes ocurren porque las vulnerabilidades no son resueltas debidamente. • Los procesos de gestión de incidentes deben incluir las prácticas de manejo de las vulnerabilidades. Junta Directores Administración Depto. Tecnología Autoriza Responsable 136 Manejo y Respuesta a Incidentes de Seguridad • Una fase de revisión posterior a incidentes debe determinar cuáles vulnerabilidades no fueron resueltas y por qué, y se debe proveer de información para el mejoramiento de las políticas y procedimientos implementados para resolver las vulnerabilidades. Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 137 Manejo y Respuesta a Incidentes de Seguridad • Analizar la causa de los incidentes puede revelar errores en el análisis del riesgo, indicando que los riesgos residuales son más altos que los valores calculados y se han tomado contramedidas inapropiadas para reducir los riesgos inherentes. Junta Directores Administración Depto. Tecnología Informado Consultado Responsable 138 Curso de Acción Institucional para Establecer Controles de Seguridad de la Información 139 Curso de Acción Institucional Seguridad de la Información • Política de Seguridad : Actividades y acciones orientadas a perseguir los objetivos de la protección de los activos de información en la Cooperativa: Junta Directores Administración Depto. Tecnología Responsable Responsable Responsable 140 140 Curso de Acción Institucional Seguridad de la Información Marco de Trabajo de Gobierno * Regulaciones Leyes Mejores Prácticas Estrategias y Prioridades de Negocio Prácticas Operacionales Infraestructura Tecnológica Estrategias y Prioridades de Seguridad Política de Seguridad 141 *Estructuras de procesos, políticas, normas y prácticas utilizadas para la administración y dirección de una empresa 141 Curso de Acción Institucional Seguridad de la Información Política de Seguridad Estándares De Seguridad Procedimientos de Seguridad Tecnologías de Seguridad 142 142 Curso de Acción Institucional Seguridad de la Información • El objetivo principal de la política de seguridad es la protección de la información mediante la definición de procedimientos, directrices y prácticas para la configuración y la administración de la seguridad. Junta Directores Administración Depto. Tecnología Responsable Responsable Responsable 143 Curso de Acción Institucional Seguridad de la Información Política de Seguridad • Es necesario que se defina el enfoque y requisitos para asegurar los activos de información de la organización. • También es importante que se describa la forma en que se aplicará al personal y a los procesos operacionales. • Se establecer las acciones relacionadas a la falta de cumplimiento Junta Directores Administración Depto. Tecnología Responsable Responsable Responsable 144 Curso de Acción Institucional Seguridad de la Información Política de Seguridad - beneficios • Asegura que las vulnerabilidades se identifican y abordan • Proteger la continuidad del negocio • El fortalecimiento de la infraestructura tecnológica. 145 Curso de Acción Institucional Seguridad de la Información Política de Seguridad - beneficios • Cuando el personal sigue la política de seguridad, se asegura que la información se comparte de forma segura dentro de la organización, así como con los socios y proveedores mitigando el riesgo. 146 Curso de Acción Institucional Seguridad de la Información Política de Seguridad - beneficios • La conciencia de la seguridad, una vez establecida la política de seguridad, aumenta la probabilidad de cumplimiento individual. 147 Curso de Acción Institucional Seguridad de la Información Desarrollo de la Política de Seguridad • El primer paso para crear una política de seguridad de la información eficaz es identificar los activos de información y las amenazas a esos bienes. Junta Directores Administración Depto. Tecnología Responsable Responsable 148 Curso de Acción Institucional Seguridad de la Información Desarrollo de la Política de Seguridad • Considerar el impacto de un incidente de seguridad en la credibilidad, la reputación y las relaciones con los principales interesados. Junta Directores Administración Depto. Tecnología Consultado Responsable Consultado 149 Curso de Acción Institucional Seguridad de la Información Desarrollo de la Política de Seguridad • Conducir un análisis de riesgo. • Al medir la seguridad frente a la exposición, esta evaluación permite decidir si la información está desprotegida, sobreprotegida o protegida adecuadamente. • El objetivo de esta evaluación de riesgos debe ser reducir al mínimo los gastos sin exponer a la organización a un riesgo innecesario. Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 150 Curso de Acción Institucional Seguridad de la Información Desarrollo de la Política de Seguridad • Esta evaluación ayudará a determinar la asignación adecuada de los recursos. • Dado a que la política de seguridad de la información tendrá un efecto a lo largo de la organización, un equipo de trabajo debe asumir la responsabilidad de su elaboración. 151 Curso de Acción Institucional Seguridad de la Información Desarrollo de la Política de Seguridad • Equipo de trabajo / áreas participantes en el desarrollo de la política de seguridad: – – – – – – Junta de Directores Administración Tecnología Informática Seguridad de la información Recursos humanos Asesores legales 152 Curso de Acción Institucional Seguridad de la Información Política de Seguridad • Tradicionalmente una política de seguridad de la información se refiere comúnmente en el singular • Una política real incluye un conjunto de documentos vivos : el documento de política de seguridad, documentos de estándares y procedimientos. 153 Curso de Acción Institucional Seguridad de la Información El documento de Política de Seguridad • Declaración sobre la necesidad e importancia de la política de seguridad de la información en la organización • Objetivos • Responsabilidades y directrices • Consecuencias de la falta de adherencia. Junta Directores Administración Depto. Tecnología Responsable Responsable Responsable 154 Curso de Acción Institucional Seguridad de la Información El documento de Política de Seguridad • Una vez este documento está terminado, debe ser aprobado por la Junta de Directores y distribuirlo a todo el personal Junta Directores Administración Depto. Tecnología Responsable Informado Informado 155 Curso de Acción Institucional Seguridad de la Información Estándares y Procedimientos de Seguridad • Definen lo que hay que hacer para implementar la seguridad, descripción de controles de seguridad necesarios y cómo esos controles se aplican. Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 156 Curso de Acción Institucional Seguridad de la Información Estándares y Procedimientos de Seguridad Debe abordar aspectos de seguridad, incluyendo, pero no limitado a: • Control de Código Malicioso / Virus • Controles de Acceso Lógico (redes, plataformas/sistemas operativos, aplicaciones, bases de datos) • Controles de Acceso Físico • Administración de Seguridad en las Redes 157 Curso de Acción Institucional Seguridad de la Información Estándares y Procedimientos de Seguridad • Recuperación de desastres y continuidad de negocio • Evaluación y administración de riesgos de la seguridad de la información • Configuración de seguridad de dispositivos (“Routers", "Switches", “Firewalls") • Controles en la arquitectura de la seguridad de la red • Controles de acceso remoto • Controles de redes inalámbricas 158 Curso de Acción Institucional Seguridad de la Información Estándares y Procedimientos de Seguridad • Controles de detección / prevención de intrusión • Monitoreo activo para proteger de ataques los dispositivos y componentes de la red • Evaluaciones periódicas de seguridad de la red, incluyendo pruebas de penetración externas, evaluaciones internas de seguridad y revisiones de políticas y procedimientos • Campañas regulares educativas al personal sobre seguridad 159 Curso de Acción Institucional Seguridad de la Información Estándares y Procedimientos de Seguridad • Funciones y responsabilidades del personal de seguridad • Las responsabilidades de los usuarios / uso adecuado de los recursos tecnológicos • Aspectos de cumplimiento de leyes y regulaciones gubernamentales • Cumplimiento de estándares de la industria 160 Curso de Acción Institucional Seguridad de la Información Estándares y Procedimientos de Seguridad • Manejo de Incidentes. • Administración de información sensitiva, restringida o confidencial. • Disposición de datos • Administración de servicios de terceros 161 Curso de Acción Institucional Seguridad de la Información Implantación de la Política de Seguridad Un programa de cumplimiento y/o evaluación pueden ser fundamentales para apoyar a las iniciativas de la organización con respecto a la implantación de la política de seguridad de la información. Junta Directores Administración Depto. Tecnología Informado Responsable Responsable 162 Curso de Acción Institucional Seguridad de la Información Implantación de la Política de Seguridad Los exámenes del cumplimiento de la política y las evaluaciones de vulnerabilidad son las tácticas de primera línea críticos para defender proactivamente de las crecientes amenazas de seguridad. 163 Curso de Acción Institucional Seguridad de la Información Implantación de la Política de Seguridad Revisiones de cumplimiento : • Aseguran que se cumplen los objetivos de la política Junta Directores Administración Depto. Tecnología Informado Responsable Responsable Evaluaciones de vulnerabilidad • Contribuyen a las medidas para identificar vulnerabilidades. Junta Directores Administración Depto. Tecnología Informado Autoriza Responsable 164 Eduardo Cardín, CISA, CISM [email protected] 787.444.1166