1150123 - Seguridad Informatica

Anuncio

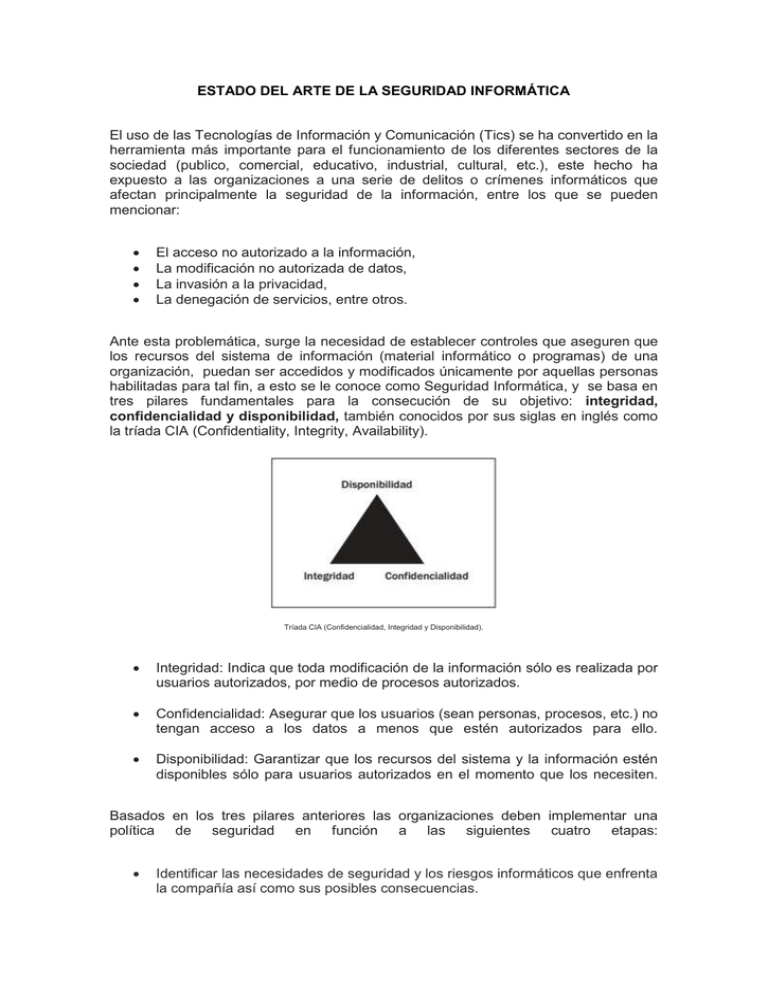

ESTADO DEL ARTE DE LA SEGURIDAD INFORMÁTICA El uso de las Tecnologías de Información y Comunicación (Tics) se ha convertido en la herramienta más importante para el funcionamiento de los diferentes sectores de la sociedad (publico, comercial, educativo, industrial, cultural, etc.), este hecho ha expuesto a las organizaciones a una serie de delitos o crímenes informáticos que afectan principalmente la seguridad de la información, entre los que se pueden mencionar: El acceso no autorizado a la información, La modificación no autorizada de datos, La invasión a la privacidad, La denegación de servicios, entre otros. Ante esta problemática, surge la necesidad de establecer controles que aseguren que los recursos del sistema de información (material informático o programas) de una organización, puedan ser accedidos y modificados únicamente por aquellas personas habilitadas para tal fin, a esto se le conoce como Seguridad Informática, y se basa en tres pilares fundamentales para la consecución de su objetivo: integridad, confidencialidad y disponibilidad, también conocidos por sus siglas en inglés como la tríada CIA (Confidentiality, Integrity, Availability). Tríada CIA (Confidencialidad, Integridad y Disponibilidad). Integridad: Indica que toda modificación de la información sólo es realizada por usuarios autorizados, por medio de procesos autorizados. Confidencialidad: Asegurar que los usuarios (sean personas, procesos, etc.) no tengan acceso a los datos a menos que estén autorizados para ello. Disponibilidad: Garantizar que los recursos del sistema y la información estén disponibles sólo para usuarios autorizados en el momento que los necesiten. Basados en los tres pilares anteriores las organizaciones deben implementar una política de seguridad en función a las siguientes cuatro etapas: Identificar las necesidades de seguridad y los riesgos informáticos que enfrenta la compañía así como sus posibles consecuencias. Proporcionar una perspectiva general de las reglas y los procedimientos que deben implementarse para afrontar los riesgos identificados en los diferentes departamentos de la organización. Controlar y detectar las vulnerabilidades del sistema de información, y mantenerse informado acerca de las falencias en las aplicaciones y en los materiales que se usan. Definir las acciones a realizar y las personas a contactar en caso de detectar una amenaza. Sin embargo es importante recalcar, que a pesar de los esfuerzos que se realicen siguiendo el marco anteriormente descrito, no es posible hablar de una seguridad informática total, ya que la protección de la información no depende simplemente de arreglar los errores o eliminar las fallas técnicas de seguridad, el problema es mas profundo, en gran parte por que no se trata solamente de ciberdelincuentes que a través de internet logran acceder a los servidores de una empresa. La situación real es que a pesar de todo tipo de protección informática que pueda instalarse en servidores y estaciones de trabajo, se pueden presentar incidentes dentro de las organizaciones, por parte de empleados deshonestos, desatentos o no comprometidos, en los cuales se pone en riesgo determinados recursos. Es por esto que la responsabilidad sobre la seguridad informática no es un asunto que solo compete al personal especializado, todos los usuarios deben ser consientes y velar por la protección y el resguardo de los bienes (físicos y lógicos) que maneja. Por tanto, es necesario que dentro del establecimiento de políticas de seguridad informática, se haga activa la participación de todos los empleados (usuarios), pues el éxito de la implementación de las mismas reside en inculcar a los involucrados una cultura de trabajo seguro dentro de la organización. Con lo anteriormente expuesto queda claro que la seguridad informática no es un problema tecnológico, si no cultural, que puede ser minimizado a través de buenas practicas en cuanto a la administración de la información que esta a disposición. Por otro lado, no hay que olvidar que el tema de seguridad informática es bastante dinámico, por lo que requiere inevitablemente de un monitoreo y mantenimiento permanente de las políticas establecidas. No hay que cometer el error de dejar dichos controles en una especie de “piloto automático” y esperar a sufrir algún ataque para evaluar posibles mejoras. Para finalizar, es bueno dar a conocer, que aunque el problema de la vulnerabilidad informática es claro y grave para las organizaciones, en este país se le ha otorgado una “importancia moderada” por parte de las mismas. En una evaluación realizada por CISCO sobre el índice de seguridad (un punto de referencia sobre como las empresas de la región evalúan su seguridad informática), Colombia se ubico por debajo del promedio de Latinoamérica (64), al contar con un puntaje de 62. La evaluación dejo ver que en este país solo el 35% de las empresas evaluadas reconoce la seguridad de la información como aspecto estratégico, al implantar políticas con el fin de proteger sus sistemas de información. Esto indica que aparentemente no se ha reaccionado de forma adecuada ante los problemas de seguridad informática por lo tanto, en Colombia hay mucho para mejorar respecto a este tema, empezando por concientizar a las organizaciones para que inviertan o incrementen la inversión, sea el caso, en el desarrollo de técnicas de seguridad informática y en el sostenimiento de políticas de seguridad. BIBLIOGRAFIA http://www.youtube.com/watch?v=WeszzppbYoE&feature=player_embedded#! http://materias.fi.uba.ar/7500/bisogno-tesisdegradoingenieriainformatica.pdf http://es.kioskea.net/contents/secu/secuintro.php3#q=La+seguridad+informatica&cur=1 &url=%2F http://www.dinero.com/negocios/tecnologia/articulo/colombia-tiene-mejorar-seguridadinformatica/65807 http://www.slideshare.net/astu1230/seguridad-informatica-y-legislacion-colombiana-deedocs http://img.redusers.com/imagenes/libros/lpcu173/capitulogratis.pdf