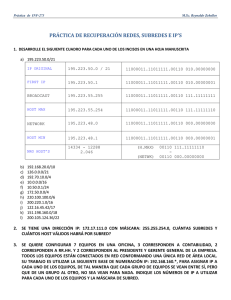

Seguridad en Redes de Datos

Anuncio