Nuevo concepto de seguridad para entornos virtuales

Anuncio

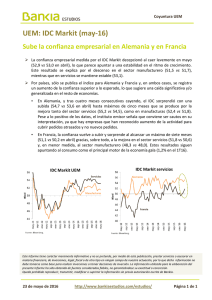

I D C T E C H N O L O G Y S P O T L I G H T Nuevo concepto de seguridad para entornos virtuales Abril de 2012 Adaptado de Perspectiva de análisis de mercado: Software de virtualización empresarial – Adopción generalizada de la virtualización para la nube y movilidad, de 2011 en adelante, de Gary Chen, N. º de IDC 227532 Patrocinado por Kaspersky Lab Este número de Technology Spotlight explora las ventajas del uso de un sistema sin agentes y basado en hipervisores para la seguridad de puntos finales y explica qué puede hacer Kaspersky Security for Virtualization para aumentar la seguridad en la plataforma VMware. Introducción La primera fase de la virtualización se centró en las pruebas y la unificación de cargas de trabajo de desarrollo usando varias máquinas virtuales (Virtual Machines, VM) por cada servidor físico. Esa actividad se inició con fuerza en 2005 y se ha ido agilizando a medida que maduraba la tecnología de virtualización. Hacia 2008 surgió la segunda generación, Virtualización 2.0, con el objetivo de agrupar aplicaciones de producción. El sector asistió también a la aparición de funciones dinámicas, como la migración en vivo, y a ejemplos de uso amplio de la virtualización para aumentar la disponibilidad, por ejemplo. El uso se ha ampliado también a sistemas de escritorio con la tecnología VDI (por sus siglas en inglés para Infraestructura de escritorio virtual), que agrupa escritorios en servidores que funcionan como VM. Actualmente, las organizaciones de TI están evolucionando hacia la tercera era, Virtualización 3.0, con propiedades similares a las de la nube (cloud) para sistemas internos con gestión automática y un alto grado de virtualización. Virtualización 3.0 extiende la virtualización más allá de los hipervisores y servidores. La virtualización de servidores ha sido el catalizador para la generación 3.0 y ha impulsado cambios en todos los aspectos del centro de datos, como el almacenamiento, la red, la seguridad y la administración. Hoy en día, el éxito de la virtualización requiere un enfoque y una visión integrales. Está claro que la virtualización es el nuevo estándar. Los datos de IDC indican que la virtualización se utiliza hoy en la mayor parte de los servidores: La virtualización ha dejado muy atrás a los servidores físicos, a los que superó a finales de 2009. IDC prevé que el número de VM doble al de servidores físicos para el año 2014 (véase la Figura 1). Por lo que se refiere a la carga de trabajo, más de la mitad de todas las cargas de trabajo instaladas llevan virtualizadas desde finales de 2010 y, según las previsiones de IDC, para 2013 lo estarán más de dos tercios. Más del 75% de los clientes de virtualización siguen una política que da prioridad a la virtualización. IDC 1275 Figura 1 Virtualizaciones de servidores previstas 2005 -2014 1,4 mill. de VM 18,4 mill. de VM 20,000,000 18,000,000 16,000,000 Dominio de VM 14,000,000 12,000,000 VMs VM 10,000,000 Servidores independientes standalone servers Hosts físicos physical hosts 8,000,000 6,000,000 4,000,000 2,000,000 0 2005 2006 2007 2008 2009 2010 2011 2012 2013 2014 Fuente: Virtualización de servidores, MCS 2010 La virtualización afecta a todos los aspectos de un centro de datos Los efectos de la virtualización se dejan sentir de algún modo en todos los aspectos de un centro de datos, cambiando de forma radical el paradigma de la capa informática subyacente: La unificación de cargas de trabajo significa que éstas comparten los recursos, pero también genera problemas de priorización y gestión de niveles de servicio. Las VM son objetos de software que se pueden crear y destruir con facilidad, lo que hace posibles funciones avanzadas como el escalamiento flexible, pero también puede generar problemas de proliferación de VM si los procesos de TI no están bien diseñados. Las VM también se pueden trasladar de forma dinámica de un servidor a otro y de un sistema de almacenamiento a otro, sobre la marcha y sin pérdida de tiempo productivo. Esto crea un entorno dinámico para el que no están preparadas muchas de las soluciones actuales. Las VM no se instalan como hardware en un disco/servidor, sino que se guardan como archivos en disco, lo que permite gestionarlas con facilidad usando herramientas normales de administración de archivos, pero también significa que se pueden quedar en el disco indefinidamente sin que se les apliquen parches y actualizaciones de software. Los escritorios virtualizados cambian por completo el modelo informático de lo que es un escritorio. Hoy en día los escritorios se ejecutan en servidores de centros de datos y se guardan en VM agrupadas en un hipervisor. Los puntos finales no necesitan más que la funcionalidad limitada de un cliente delgado (thin client) para establecer conexión con la VM en el servidor. Los escritorios desplegados de esta forma sufrirán los mismos problemas descritos anteriormente para cualquier imagen basada en servidor, pero también tendrán nuevos problemas debidos a la gran diferencia entre las cargas de trabajo de escritorio y las de servidor (por ejemplo, los 2 ©2012 IDC arranques simultáneos o boot storms cuando los empleados encienden sus sistemas al mismo tiempo). Las áreas que se vieron más afectadas inicialmente por la virtualización fueron el almacenamiento y la administración de sistemas. La entrada en la era 3.0 de la nube está afectando también a otras disciplinas, como la conexión de redes y la seguridad. Problemas de seguridad en un mundo virtual Las ventajas de la virtualización ocultan a veces problemas de seguridad. La unificación de servidores puede crear un punto de riesgo ante el software malintencionado. Teniendo en cuenta la escala de estos entornos, es fundamental que la seguridad virtualizada esté perfectamente integrada en la gestión de servidores y puntos finales. IDC es de la opinión de que no se puede gestionar ni proteger lo que no se ve. Por eso recomienda a las empresas el uso de una plataforma unificada de gestión y seguridad en todos sus entornos virtuales, físicos y móviles con el fin de controlar los riesgos y unificar la administración. A un nivel más profundo, el cambio de concepto básico introducido por la virtualización presenta varios de los siguientes efectos significativos sobre la seguridad si se utiliza el método clásico de protección basada en agentes contra software malintencionado: El efecto unificador de la virtualización hace que el agente se duplique en cada VM del servidor host, lo que causa un uso ineficaz de los recursos. Cada agente se ejecuta de forma independiente, por lo que no existe coordinación entre ellos. Esto puede llevar a situaciones en las que varios agentes en un servidor host inicien al mismo tiempo actualizaciones de firmas o análisis antivirus (anti-virus, AV), consumiendo recursos y afectando al funcionamiento de otras VM en el host (lo que se suele llamar “tormentas AV"). Las VM reciben con frecuencia datos a través de plantillas sobre cuya creación no se suele tener mucho control, lo que causa problemas de proliferación de plantillas. Es necesario introducir agentes en cada plantilla, por lo que el departamento de TI tiene que definir normas de inclusión de agentes en el proceso de creación de plantillas. La dificultad para controlar este proceso hace que las VM no estén protegidas debido a que no se instala el agente. El agente se debe instalar más adelante en las VM que por algún motivo se han creado sin agente. Esto obliga a identificar las VM sin agente (y las que estén off-line) para proceder a su instalación, lo que puede resultar un proceso complicado. Suponiendo que tengan agente, las VM off-line no se pueden actualizar, lo que puede hacer que el agente o las firmas AV se queden obsoletos. Cuando estas VM vuelvan a estar on-line, funcionarán durante un cierto tiempo con una protección insuficiente. La virtualización y los portales de autoservicio permiten crear VM de una forma rápida y sencilla. Esto permite ejecutar un enorme número de servidores lógicos, pero también causa una gran proliferación de objetos de software (incluidos agentes de seguridad) que hay que administrar. Ventajas de un sistema sin agentes VMware fue el primero en introducir el concepto de seguridad sin agentes y basado en hipervisores con las API de VMSafe, que se incorporaron a vSphere 4 en 2009. Las API de VMSafe aún se pueden utilizar en la última versión de vSphere 5, aunque en la actualidad se prefieren las API de vShield. Existen tres variantes de las API de vShield: EndPoint, Edge y App, cada una de ellas con ©2012 IDC 3 distintas características de seguridad. En este documento nos centraremos en el producto y la API de vShield EndPoint. El concepto básico de vShield EndPoint consiste en separar el análisis de software malintencionado de los agentes que se ejecutan en cada VM para unificarlo en una sola VM que se ejecuta junto a las demás VM en el host. Esta VM de seguridad se instala como un sistema virtual y, a través de las API de vShield del hipervisor, puede inspeccionar las demás VM que se ejecutan en el servidor, como los archivos y la memoria. La adopción de este sistema sin agentes y basado en hipervisores resuelve los siguientes problemas de seguridad en entornos virtuales: Las VM que se ejecutan en el host siempre están protegidas. No es necesario integrar los agentes en la VM ni en el proceso de creación de plantillas ni tampoco hay que instalarlos más adelante. Se hace un uso más eficaz de los recursos. El análisis de software malintencionado sólo se realiza una vez en cada servidor y protege a todas las VM del servidor, sin necesidad de duplicar agentes en cada VM. Las VM off-line siempre están protegidas cuando vuelven a estar on-line. El sistema virtual de seguridad siempre está on-line y actualizado, y esta protección se extiende inmediatamente a todas las VM sin necesidad de esperar actualizaciones de firmas o agentes. Se eliminan las “tormentas AV”. Todas las actividades de análisis y actualización están unificadas y se realizan una sola vez en cada host de virtualización. Uso de Kaspersky Security for Virtualization Kaspersky Security for Virtualization es un sistema sin agentes de protección contra software malintencionado que ha sido diseñado especialmente para entornos virtuales mediante su integración en vShield EndPoint. Sus principales características son las siguientes: Se integra en vShield EndPoint de VMware para ofrecer una protección unificada y sin agentes de todas las VM en un host de vSphere o View, protegiendo tanto al servidor como a las VM de escritorio. Utiliza el motor AV de Kaspersky y actualizaciones frecuentes de firmas para garantizar una detección eficaz. El motor de Kaspersky destaca también por su pequeño tamaño y los pocos recursos que requiere. Un proceso de corrección puede bloquear y eliminar el software malintencionado y avisa a los administradores. Realiza análisis manuales o a petición de las VM, pero los administradores también pueden programar los análisis. El caché de memoria evita que se repitan análisis de archivos, por lo que el proceso es más eficiente. Kaspersky Security for Virtualization ofrece también las siguientes funciones de despliegue, administración e integración de VMware en entornos empresariales: Funciona como un sistema virtual para facilitar el despliegue sin necesidad de instalar un sistema operativo ni aplicaciones. La consola de administración centralizada utiliza Kaspersky Security Center 9.0 para ofrecer una única vista de entornos virtuales, físicos y móviles así como la posibilidad de generar informes. 4 ©2012 IDC Se integra en vCenter para presentar información usando los clústeres y fondos de recursos de VMware. Permite definir diferentes perfiles de seguridad para distintos grupos de VM; las políticas están asociadas a una VM incluso en el caso de vMotion. Retos para la seguridad en entornos virtuales Aunque la virtualización es ya la tecnología dominante, los clientes todavía tienen dudas a la hora de adaptar la seguridad a entornos virtuales. Tecnologías como vShield EndPoint son aún nuevas y muchos clientes no saben que disponen de un método distinto o desconocen las desventajas de sus soluciones de seguridad preexistentes. Las API de vShield siguen evolucionando y Kaspersky (o cualquier otro socio de vShield) está limitado por lo que ofrecen las API de VMware. Kaspersky dispone de muchas otras tecnologías de seguridad, como técnicas contra el registro de pulsaciones y protección web, que no se pueden integrar debido a las actuales limitaciones de las API de vShield. VMware está colaborando con empresas de seguridad para aumentar la funcionalidad de sus API. vShield EndPoint sólo se puede utilizar por el momento en VM Windows, por lo que otros sistemas operativos requieren un método basado en agentes. Conclusión La seguridad es un campo al que con frecuencia no se presta la debida atención en el proceso de virtualización. No obstante, las tendencias del mercado indican claramente que la virtualización impulsa cambios en todos los aspectos del centro de datos (incluido el escritorio), algo que también afecta a la seguridad. Las nuevas API de vShield basadas en hipervisores, que ofrecen protección contra software malintencionado sin necesidad de agentes usando productos como Kaspersky Security for Virtualization, resuelven muchos de los problemas que aparecen con creciente frecuencia cuando se intenta usar soluciones tradicionales basadas en agentes en entornos virtuales. A medida que aumentan la escala y la complejidad de las virtualizaciones, hasta formar parte de iniciativas de virtualización de escritorio y grandes nubes públicas y privadas, es necesario replantearse las arquitecturas de seguridad y buscar nuevas formas de adaptarlas a centros de datos cada vez más dinámicos y virtuales. También es importante la capacidad de gestionar todos los puntos finales protegidos (físicos, virtuales y móviles) desde una sola vista. Kaspersky Security Center 9.0 ofrece la visibilidad necesaria y refuerza la posición de Kaspersky en el mercado actual. A C E R C A D E E S T A P U B L I C A C I Ó N Ésta es una publicación de IDC Go-to-Market Services. Las opiniones, análisis y resultados de investigaciones aquí presentados provienen de investigaciones y análisis más detallados realizados y publicados por IDC, salvo que se mencione el patrocinio de una empresa específica. IDC Go-to-Market Services ofrece el contenido de IDC en una amplia gama de formatos para que varias empresas lo distribuyan. Una licencia para distribuir contenido de IDC no implica necesariamente una recomendación del licenciatario ni una opinión sobre él. C O P Y R I G H T Y R E S T R I C C I O N E S El uso de cualquier información de IDC o que haga referencia a IDC en publicidad, comunicados de prensa o material de promoción requiere la previa autorización por escrito de IDC. Si desea pedir autorización, póngase en contacto con la línea de ©2012 IDC 5 información de GMS en el número 508-988-7610 o escriba a [email protected]. La traducción y/o localización de este documento requiere una licencia adicional de IDC. Visite www.idc.com si desea más información sobre IDC. Para obtener más información sobre IDC GMS, visite www.idc.com/gms. Sede central internacional: 5 Speen Street Framingham, MA 01701 (Estados Unidos); Tel. 508.872.8200, Fax 508.935.4015, www.idc.com 6 ©2012 IDC