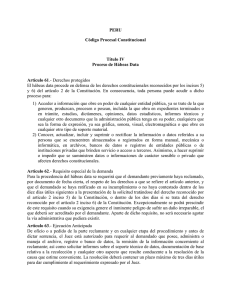

protección de la privacidad y de los datos personales hábeas data

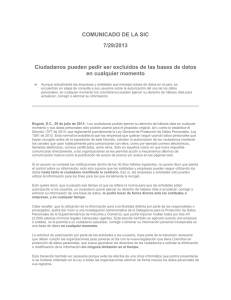

Anuncio