Cómo vender la seguridad informática a la alta gerencia

Anuncio

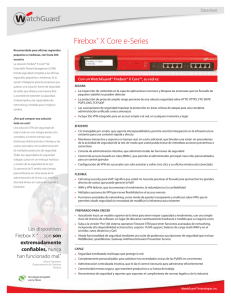

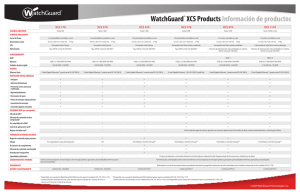

Cómo vender la seguridad informática a la alta gerencia Un libro interactivo para estructurar su caso y conseguir el presupuesto Infosec Cómo vender la seguridad informática a la alta gerencia Necesita el apoyo de todo su equipo para mantener su empresa en funcionamiento. Pero a veces los gerentes de TI pueden sentirse bastante solos en la zona de defensa. Piense en la seguridad de red. Su empresa no puede permitirse el tipo de ataque que golpeó a las tiendas Target y Home Depot. Estableció la mejor defensa posible, pero ahora necesita más dinero, más herramientas y más soporte. Este libro interactivo sirve precisamente para eso. Le mostraremos los pasos necesarios para analizar su situación, preparar un caso empresarial y presentarlo debidamente ante la alta gerencia. Y como no siempre se llega en primer lugar, también le daremos un plan secundario. Comencemos. Mi GRAN plan de seguridad 2 Cómo vender la seguridad informática a la alta gerencia Paso 1. Informe preliminar Antes de salir del vestuario, necesita saber a qué se enfrenta. Un análisis del impacto empresarial le ayuda a entender qué es importante para mantener su empresa en funcionamiento, así sabrá lo que está en riesgo. Lista de comproba ción a Hable con los geren departamento. ¿Q tes de ué necesitan para alca recursos de red nzar sus metas? a ¿ Cuál sería el imp ac empresariales per to si las unidades dieran los recursos de red? a ¿ Cuáles son los co (costos reales y lu stos directos cr acceso ilegal a los o cesante) por un sistemas críticos? a T ambién deben ca indirectos (golpes lcularse los costos marca y a la satisfaa la reputación, a la cción del cliente). a A proveche esta op evangelizar sus p ortunidad para la para que sus com nes de seguridad y pañeros se suban bordo. a 3 Cómo vender la seguridad informática a la alta gerencia Paso 2. Día de entrenamiento Ya dejó en claro el riesgo en caso de que la empresa pierda el acceso a los sistemas críticos debido a un incidente de seguridad. Este es el momento de auditar las vulnerabilidades de seguridad. Puede hacer esto usted mismo o pedir ayuda de expertos. Lista de comprobación a Busque agencias externas y aplicaciones en línea para realizar una auditoría de seguridad. a Genere una política de seguridad informática: incluya todo, desde la frecuencia con la que deben cambiarse las contraseñas, hasta la forma en que los empleados tienen acceso remoto a los recursos de la compañía. a L ogre un consenso sobre la política con otros departamentos de modo que ellos puedan ayudar a asegurar los activos de forma proactiva. Revise y actualice las políticas cada año, incluya en este proceso la seguridad informática, los a acuerdos de confidencialidad, las políticas de uso aceptable, etc. a M antenga su empresa en marcha. Pida aprobación antes de abordar algún asunto. a P lanifique la manera en que convertirá los resultados de la auditoría en información factible y comprensible. 4 Cómo vender la seguridad informática a la alta gerencia Lectura obligatoria para el equipo Manténgase actualizado sobre los riesgos y las soluciones. Suscríbase a foros e informes de seguridad, y consúltelos periódicamente. Cómo encontrar recursos de auditoría: InformationWeek’s DarkReading http://www.darkreading.com Internet Storm Center https://isc.sans.edu KrebsonSecurity krebsonsecurity.com a C onverse con el auditor externo sobre su preparación para la seguridad cibernética. a C onsiga referencias de la comunidad de seguridad y de socios de tecnología actuales. a P regunte en boletines técnicos por correo electrónico y en sitios de redes sociales, como LinkedIn. a B usque en línea “servicios de evaluación de vulnerabilidades”, “servicios de evaluación de seguridad”, “servicios de pruebas de penetración”, “servicios de detección y respuesta ante incidentes” o “administración de exposición a amenazas”. Naked Security https://nakedsecurity.sophos.com Reading Room http://www.sans.org/reading-room Schneier on Security https://www.schneier.com WatchGuard Security Center http://watchguardsecuritycenter.com 5 Cómo vender la seguridad informática a la alta gerencia Paso 3. Haga el recorrido Aquí es cuando pone a prueba exhaustiva su programa de seguridad mediante análisis de seguridad. Hasta los mejores programas de seguridad tienen problemas, así que si no encuentra nada, es muy probable que haya un error en su metodología. Lista de comprobación a a a a a ble con expertos para Haga la investigación. Lea y ha de análisis necesita. saber qué tipos de herramientas cutar cualquier análisis. olicite aprobación antes de eje S las herramientas y el segúrese de comprender bien A empresa. efecto que puedan tener en su intensidad de análisis Analice el tamaño de la red y la (de unas cuantas horas para estimar el tiempo necesario a semanas). el tiempo de jecute los análisis y programe E . mantenimiento en caso necesario 6 Cómo vender la seguridad informática a la alta gerencia Soluciones de muestra Existen herramientas de análisis de seguridad de código abierto y de alta calidad disponibles en línea y sin costo. Comience con una herramienta de uso general y avance hacia los análisis especializados cuando sea necesario. Herramientas generales NMAP es un software de topología de red y toma de huellas digitales http://nmap.org OpenVAS es un analizador de vulnerabilidades http://www.openvas.org Herramientas especializadas Zed Attack Proxy (ZAP) es una herramienta para encontrar vulnerabilidades en aplicaciones web https://www.owasp.org/index.php/OWASP_Zed_Attack_Proxy_Project Sqlmap es una herramienta de pruebas de penetración que automatiza el proceso de detección y explotación de fallas de inyección SQL http://sqlmap.org 7 Cómo vender la seguridad informática a la alta gerencia Paso 4. Marque el campo Ahora que descubrió dónde se encuentran los problemas, es el momento de solucionarlos. Las decisiones sobre qué reparar (o no) deben basarse en la gravedad de la vulnerabilidad, la oportunidad de explotarla y la exposición que podría causar. Lista de comproba ción a R ev ise la auditoría de análisis. Clasifiqy los informes problemas por ord ue los según la importancen de prioridad probabilidad de ex ia del activo y la plotar el vector de ataque. a U se el análisis de empresarial para climpacto riesgos de forma adasificar los vulnerabilidad de ecuada. Una un sitio de pruebasalto nivel en menos importante podría ser moderado en un si que un riesgo stema crítico. a Identifique qué elem requieren poco es entos para mitigarlos. fuerzo o recursos a D esarrolle un plan junto a las partes inde reparación a partir del análisis teresadas de impacto empresarial. 8 Cómo vender la seguridad informática a la alta gerencia Paso 5. Póngase su cara de reto Es hora de poner su entrenamiento a prueba. Presentar su caso ante la alta gerencia puede ser como ir a las grandes ligas, pero este es su campo de juego. Si los altos ejecutivos no comprenden los riesgos, es su tarea educarlos. Lista de comprobación Lo que tenemos, no funciona. Debemos corregirlo AHORA. nuncia. tudes de seguridad que de uie inq las s ya su a ag H a Tengo un rminos que los ejecutivos resente los riesgos en té pecíficos para la empresa. a P plan. comprendan y que sean es táctica para asustar. o m co s sa ño ga en s ca sti a No use estadí respecto a lo que ya hizo. a Sea transparente con para lograr resultados. a sit ce ne e qu lo y s ale tu los recursos ac a Explique cómo agotó r de las reuniones con los rti pa a es or ot om pr y as s interesad a Identifique a las parte es de negocios. gerentes de las unidad a. eguir el apoyo que necesit ns co sta ha s to en m gu ar a Sea insistente en sus 9 Cómo vender la seguridad informática a la alta gerencia Informes y estadísticas Actualice y distribuya periódicamente los informes que incluyan resúmenes ejecutivos concisos y con enfoque empresarial. éxito l e a r a ias p esar. c c n o r e p r e n Sug mes sipara ayudars íe infor o env text der a No lique el con a compren Ap ntes la ere a los giones. saciónad r decis e v n o c id dre laos de segurc a u c n tor E t i e s s i u u a q s e con r onados con sas con relaci para empresa, HIPAA (SOC ción en bol salud, PCI cotiza tención de tas, etc.). para a ara minoris s DSS p nformeada i r a e r c c nse enizados para. e i P a s al persond de negocio unida Documente el proceso Metodología de análisis /a Cuándo se re Participación Pasos de rep Explique ca uditoría alizó de los intere aración Si el riesgo e Cómo mitiga sados da riesgo Qué pasa si s aceptable o no rlo no lo hacen Costos y esfu erzos estima dos 10 Cómo vender la seguridad informática a la alta gerencia Paso 6. La temporada no se acaba hasta que se acaba ción Lista de comproba izados informes actual s su a ng te an M a listo cuando lo para estar siempre llamen. ientas gratuitas y jecute las herramroblemas que pueda. a E repare todos los p los es de reparación a ente. on ci ac ue g re g A a ibuya periódicam informes que distr que a mostrar el avancen. ar p e es ár p re P a a presentació logró desde la últim onar un problema, ci lu so e d ue p no i a S eptar el riesgo, brinde opciones: acquitar la conexión a asignar recursos o o. los activos en riesg La seguridad es importante, pero la alta gerencia tiene que equilibrar iniciativas empresariales, retos y gastos que compiten entre sí. Es posible que no consiga todo lo que solicite de inmediato, pero siempre estará a un incidente de seguridad de conseguir los recursos. Esté preparado. AMBOS GANAMOS 11 Cómo vender la seguridad informática a la alta gerencia Paso 7. Ofrezca su equipo “A” y no menos Una vez que esté preparado para implementar los servicios de seguridad, asegúrese que su equipo tenga las herramientas necesarias para afrontar el reto. WatchGuard puede ayudar con un conjunto de aplicaciones de productos de seguridad y de alto rendimiento para cumplir con las necesidades de empresas de todos los tamaños. XTM 2520 XTM series 800 y 1500 Grandes empresas y centros de datos corporativos* Grandes empresas distribuidas XTM serie 5 Medianas empresas y empresas distribuidas Firebox M400 y M500 Firebox M440 Opción de varios puertos Medianas empresas y empresas distribuidas XTM series 2 y 3 Oficinas pequeñas, sucursales y puntos de acceso inalámbrico Firebox® T10 Oficina pequeña/oficina en casa y entornos minoristas pequeños *XTM 2520: El firewall UTM de 1 unidad en rack más rápido y más ecológico del mundo 12 Cómo vender la seguridad informática a la alta gerencia Acerca de WatchGuard 505 Fifth Avenue South Suite 500 Seattle, WA 98104 www.watchguard.com Ventas en América del Norte +1 800 734 9905 Ventas internacionales +1 206 613 0895 WatchGuard® Technologies, Inc. es un líder mundial en el sector de las soluciones integradas de seguridad empresarial multifunción, que combinan hábilmente el hardware estándar del sector, las mejores funciones de seguridad y herramientas de administración basadas en políticas. WatchGuard proporciona protección sencilla, pero de alta calidad, a cientos de miles de empresas de todo el mundo. Los productos de WatchGuard están respaldados por el servicio WatchGuard LiveSecurity®, un innovador programa de soporte técnico. WatchGuard tiene su sede central en Seattle, Washington, con oficinas distribuidas por América del Norte, Europa, Asia-Pacífico y América Latina. Para obtener más información, visite WatchGuard.com. En el presente documento no se proporciona ninguna garantía explícita o implícita. Todas las especificaciones están sujetas a cambios y todos los productos, las características o las funcionalidades previstos para el futuro se proporcionarán según las bases disponibles, si las hay y cuando las haya. ©2015 WatchGuard Technologies, Inc. Todos los derechos reservados. WatchGuard, el logotipo de WatchGuard y Firebox son marcas comerciales registradas de WatchGuard Technologies, Inc. en Estados Unidos y/o en otros países. Todos los demás nombres comerciales y marcas comerciales pertenecen a sus respectivos propietarios. 13