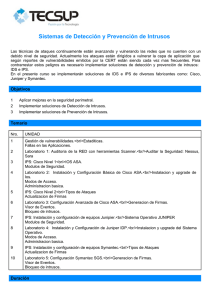

MAPA DE DIRECCIONAMIENTO Y MECANISMOS DE CONTROL

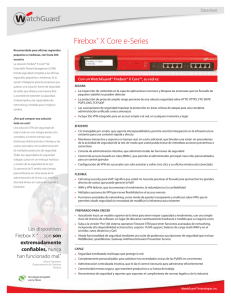

Anuncio

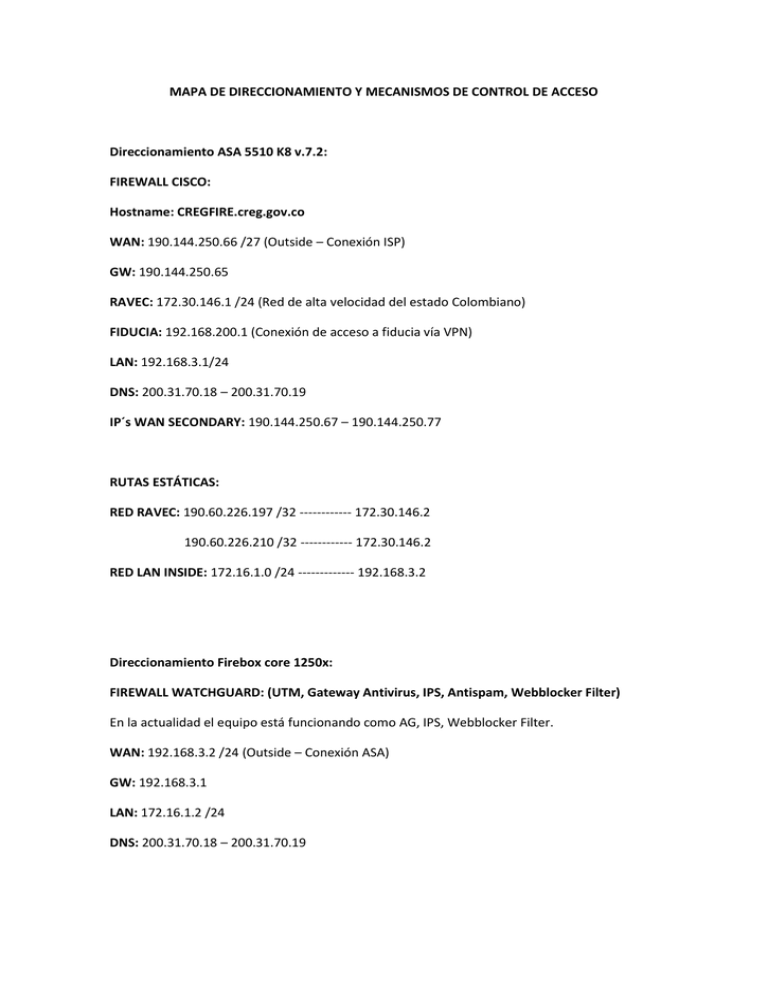

MAPA DE DIRECCIONAMIENTO Y MECANISMOS DE CONTROL DE ACCESO Direccionamiento ASA 5510 K8 v.7.2: FIREWALL CISCO: Hostname: CREGFIRE.creg.gov.co WAN: 190.144.250.66 /27 (Outside – Conexión ISP) GW: 190.144.250.65 RAVEC: 172.30.146.1 /24 (Red de alta velocidad del estado Colombiano) FIDUCIA: 192.168.200.1 (Conexión de acceso a fiducia vía VPN) LAN: 192.168.3.1/24 DNS: 200.31.70.18 – 200.31.70.19 IP´s WAN SECONDARY: 190.144.250.67 – 190.144.250.77 RUTAS ESTÁTICAS: RED RAVEC: 190.60.226.197 /32 ------------ 172.30.146.2 190.60.226.210 /32 ------------ 172.30.146.2 RED LAN INSIDE: 172.16.1.0 /24 ------------- 192.168.3.2 Direccionamiento Firebox core 1250x: FIREWALL WATCHGUARD: (UTM, Gateway Antivirus, IPS, Antispam, Webblocker Filter) En la actualidad el equipo está funcionando como AG, IPS, Webblocker Filter. WAN: 192.168.3.2 /24 (Outside – Conexión ASA) GW: 192.168.3.1 LAN: 172.16.1.2 /24 DNS: 200.31.70.18 – 200.31.70.19 RUTAS ESTÀTICAS: RED LAN OUTSIDE: 172.16.0.0 /16 ------------- 192.168.3.1 SUBREDES DATOS: 1. 2. 3. 4. 172.16.1.0 / 24 RED LAN 192.168.3.0 /24 RED INSIDE ASA CISCO – WATCHGUARD 172.30.146.2 /24 RED RAVEC 192.168.200.100 RED ACCESO VPN FIDUCIA SERVICIOS PUBLICADOS: 1. 2. 3. 4. 5. 6. 7. 8. SMTP----192.168.3.9---172.16.1.9---190.144.250.69 SQLNET(1510)---192.168.3.12---172.16.1.12 ---190.155.250.77 8090----192.168.3.98----172.16.1.98----190.144.250.69 SSH----192.168.3.9----172.16.1.9----190.144.250.69 HTTP----192.168.3.16----172.16.1.16----190.144.250.70 995----192.168.3.16----172.16.1.16----190.144.250.73 SMTP----192.168.3.16----172.16.1.16----190.144.250.70 90----192.168.3.98----172.16.3.98----190.144.250.70 En cada una de los servicios publicados esta un nat 1 to 1 para la red entre el CISCO ASA (192.168.3.0 /24) y el Watchguard (172.16.1.0 /24). SISTEMA DE ACCESO A REDES Y CONTROL DE DETECCION DE INTRUSOS: Para acceder a cada una de las redes y servicios por parte de usuarios dentro de la red de la CREG, se cuenta con unas reglas de acceso a través de VPN (Virtual Private Network) a través de reglas generadas dentro del ASA CISCO con VPN client CISCO. VPN IPSEC, validación y registro de acceso en logs sobre el CISCO (User y password, generado por grupo de acceso y usuarios.). Las políticas de acceso se encuentran generadas dentro del policy del ASA. La CREG en la actualidad no cuente con un sistema de IDS, cuenta con un sistema de IPS (Sistema de prevención de intrusos), el cual detiene ataques en la red realizando la inspección del contenido de la capa de aplicación de la red, protegiendo contra ataques en la red como spoofing, congestiones y negación de servicio. El Servicio de prevención de intrusiones añade otra capa de protección con la detección de intrusiones en la red basada en firmas. Las intrusiones en la red se identifican y se bloquean; El sistema ofrece a la CREG protección global contra una amplia variedad de conocidas vulnerabilidades de seguridad de la información y exposiciones en aplicaciones, bases de datos y sistemas operativos. Más de 15,000 firmas que cubren una gran diversidad de amenazas, entre ellas inyecciones de SQL, script entre sitios (XSS), saturaciones de la memoria intermedia, negación de servicio e inclusiones de archivos remotos. La base de datos de firmas continuamente actualizada asegura una cobertura oportuna y de largo alcance. A medida que surgen nuevas amenazas, se generan nuevas firmas. Analiza todos los protocolos principales, incluidos HTTP, HTTPS, FTP, TCP, UDP, DNS, SMTP y POP3 para bloquear ataques a la red, a las aplicaciones y otros ataques basados en protocolos. Mantiene la red libre de spyware al bloquear el drive-by spyware durante la navegación por Internet y al identificar spyware que intenta contactar al host. La CREG tiene un control granular sobre amenazas en la red asignando acciones específicas a seguir, según el nivel de la amenaza. Cada firma tiene asignada una severidad; las direcciones IP identificadas como origen de un ataque pueden bloquearse automáticamente para impedir que el tráfico malicioso siga ingresando en la red. La lista de sitios bloqueados asegura que una vez que se identifica definitivamente a una dirección IP como origen de un ataque, los futuros ataques provenientes de esa dirección se bloqueen de manera dinámica. Pueden excluirse firmas específicas, y se proveen nombres de vulnerabilidades y exposiciones comunes (CVE) cuando existen, lo cual facilita la posibilidad de compartir datos a través de herramientas de seguridad de red separadas en este caso entre el ASA y el Watchguard.