Clientless SSL VPN (WebVPN) en el ejemplo de configuración ASA

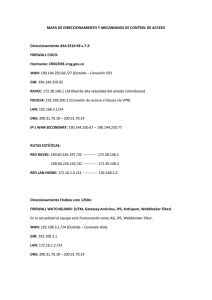

Anuncio

Clientless SSL VPN (WebVPN) en el ejemplo de configuración ASA Contenido Introducción prerrequisitos Requisitos Componentes Utilizados Convenciones Configurar Diagrama de la red Procedimiento Configuración Sustituciones Macro de Clientless SSL VPN (WEBVPN) Verificación Troubleshooting Procedimientos Usados para Troubleshooting Comandos Usados para Troubleshooting Problema - No se puede Conectar a Más de Tres usuarios de VPN WEB con PIX/ASA Problema - Los clientes de VPNsWEB No Pueden Ejecutar los Marcadores y están Atenuados Problema - Conexión del Citrix con el WEBVPN Problema: Cómo evitar la necesidad de una segunda autenticación para los usuarios Información Relacionada Introducción Clientless SSL VPN (WebVPN) permite acceso seguro limitado pero valioso a la red corporativa desde cualquier ubicación. Los usuarios pueden alcanzar el acceso basado en buscador seguro a los recursos corporativos en cualquier momento. Este documento proporciona una configuración directa para que Cisco Adaptive Security Appliance 5500 series (ASA) permita el acceso de Clientless SSL VPN a los recursos de red interna. La tecnología VPN SSL se puede utilizar de tres maneras: Clientless SSL VPN, Thin-Client SSL VPN (Port Forwarding), y SSL VPN Client (SVC Tunnel Mode). Cada una tiene sus propias ventajas y acceso único a los recursos. 1. Clientless SSL VPN Un cliente remoto necesita solamente un buscador Web habilitado por SSL para acceder a los servidores Web http o https en la LAN corporativa. El acceso está también disponible para buscar archivos de Windows con el sistema Común de Archivos de Internet (CIFS). Un buen ejemplo del acceso http es el cliente de Outlook Web Access (OWA). 2. Cliente liviano SSL VPN (expedición del puerto) Un cliente remoto debe descargar un pequeño subprograma Java para el acceso seguro de las aplicaciones TCP que utilizan los números del puerto estático. El UDP no se soporta. Los ejemplos incluyen el acceso a POP3, S TP, IMAP, SSH, y a Telnet. El usuario necesita privilegios administrativos locales porque los cambios se realizan a los archivos en el equipo local. Este método de SSL VPN no funciona con las aplicaciones que utilizan las asignaciones de puerto dinámico, por ejemplo, varias aplicaciones FTP. Consulte Ejemplo de Configuración de Thin-Client SSL VPN (WebVPN) en ASA con ASDM para obtener más información sobre Thin-Client SSL VPN. 3. Cliente VPN SSL (modo del SVC-túnel) El SSL VPN Client descarga a un pequeño cliente a la estación de trabajo remota y permite por completo, acceso seguro a los recursos en la red corporativa interna. El SVC se puede descargar permanentemente a la estación remota, o puede ser quitado una vez que finaliza la sesión segura. El clientless SSL VPN se puede configurar en el Concentrador VPN de Cisco 3000 y el Routers específico del del Cisco IOS con la versión 12.4(6)T y posterior. El acceso de Clientless SSL VPN también se puede configurar en Cisco ASA en la interfaz de línea de comando (CLI) o con el Adaptive Security Device Manager (ASDM). El uso de ASDM hace que las configuraciones sean más directas. Clientless SSL VPN y ASDM no deben habilitarse en la misma interfaz ASA . Es posible que las dos tecnologías coexistan en la misma interfaz si los cambios se realizan a los números del puerto. Se recomienda encarecidamente que el ASDM esté habilitado en la interfaz interior, así que el WebVPN se puede habilitar en la interfaz exterior. Consulte el Ejemplo de Configuración de SSL VPN Client (SVC) en ASA Using ASDM para obtener más información sobre SSL VPN Client. El Clientless SSL VPN habilita el acceso seguro a estos recursos en la LAN corporativa: OWA/Exchange HTTP y HTTPS a servidores Web internos Acceso a archivos y Búsqueda en Windows Servidores Citrix con el cliente thin de Citrix El Cisco ASA adopta la función de un proxy seguro para equipos de clientes que pueden acceder a recursos preseleccionados en la LAN corporativa. Este documento demuestra una configuración simple con el ASDM para habilitar el uso del Clientless SSL VPN en el Cisco ASA. La configuración del cliente no es necesaria si el cliente tiene ya un buscador Web con SS habilitado. La mayoría de los buscadores Web ya tiene la capacidad de invocar las sesiones SSL/TLS. Las líneas de comando resultantes de Cisco ASA también se muestran en este documento. prerrequisitos Requisitos Asegúrese de cumplir estos requisitos antes de intentar esta configuración: Buscador con Client-SSL habilitado, por ejemplo, Internet Explorer, Netscape, y Mozilla ASA con la versión 7.1 o posterior Puerto TCP 443, que no se debe bloquear a lo largo de la trayectoria del cliente al ASA Componentes Utilizados La información que contiene este documento se basa en las siguientes versiones de software y hardware. Cisco ASA Software Version 7.2(1) Cisco ASDM 5.2(1) Nota: Consulte Cómo Permitir el Acceso HTTPS para el ASDM para que el ASA sea configurado por el ASDM. Cisco ASA 5510 series La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos usados en este documento comenzaron con una configuración despejada (predeterminada). Si la red está funcionando, asegúrese de haber comprendido el impacto que puede tener cualquier comando. Convenciones Consulte Convenciones de Consejos Técnicos de Cisco para obtener más información sobre las convenciones sobre documentos. Configurar En esta etapa, puede ejecutar https://inside _IP Address buscador Web para acceder a la aplicación ASDM. Una vez cargado ASDM, comienza la configuración para el WebVPN. Esta sección contiene la información necesaria para configurar las características descritas dentro de este documento. Nota: Use la Command Lookup Tool (clientes registrados solamente) para obtener más información sobre los comandos usados en esta sección. Diagrama de la red En este documento, se utiliza esta configuración de red: Procedimiento Configure la el WebVPN en el ASA con cuatro pasos principales: Habilite el WebVPN en una interfaz ASA. Cree una lista de servidores o de URL para el acceso del WebVPN. Cree una política de grupo para los usuarios de WebVPN. Aplique la nueva política del grupo a un grupo de túnel. 1. En ASDM, elija Configuration > VPN > WebVPN > WebVPN Access. Elija la interfaz para cerrar usuarios WebVPN > Enable > Apply. 2. Elija Servers y URLs > Add. Ingrese un nombre para la lista de servidores accesibles por el WebVPN. ‘Haga clic en el botón Add (Agregar).’ Se muestra el cuadro de diálogo Agregar Servidor o URL . Ingrese el nombre de cada servidor. Éste es el nombre que el cliente ve. Elija el menú desplegable URL para cada servidor y elija el protocolo apropiado. Agregue los servidores a su lista del cuadro de diálogo Agregar Servidor o URL y haga clic en Aceptar. Haga clic en Apply > Save. 3. Expanda General en el menú izquierdo de ASDM. Elija Group Policy > Add. Elija Agregar Política de Grupo Interna. Desmarque los Tunneling Protocols: Desmarque la casilla de verificación Inherit. Active la casilla de verificación WebVPN. Elija la pestaña WebVPN. Desmarque la casilla de verificación Inherit. Elija de la lista de funciones. Haga clic en OK> Apply. 4. Elija al Grupo de Túnel en la columna izquierda. Haga clic en el botón Editar. Haga clic en el menú desplegable Política de Grupo. Elija la política creada en el paso 3. Es importante observar que si no se crean las nuevas Políticas de Grupos y los Grupos de Túnel, los valores predeterminados son GroupPolicy 1 y DefaultWEBVPNGroup. Haga clic en la pestaña WebVPN. Elija los Servidores de NetBIOS. ‘Haga clic en el botón Add (Agregar).’ Complete la dirección IP del servidor WINS/NBNS. Haga clic en OK > ACEPTABLE. Siga los prompts Apply > Save > Yes para escribir la configuración. Configuración Esta configuración refleja los cambios realizados en ASDM para habilitar el WebVPN: Ciscoasa ciscoasa#show running-config Building configuration... ASA Version 7.2(1) hostname ciscoasa domain-name cisco.com enable password 9jNfZuG3TC5tCVH0 encrypted names dns-guard interface Ethernet0/0 nameif outside security-level 0 ip address 172.22.1.160 255.255.255.0 interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.1 255.255.255.0 interface Ethernet0/2 nameif DMZ1 security-level 50 no ip address interface Management0/0 description For Mgt only shutdown nameif Mgt security-level 0 ip address 10.10.10.1 255.255.255.0 management-only passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name cisco.com pager lines 24 logging enable logging asdm informational mtu outside 1500 mtu inside 1500 mtu DMZ1 1500 mtu Mgt 1500 icmp permit any outside asdm image disk0:/asdm521.bin no asdm history enable arp timeout 14400 global (outside) 1 interface nat (inside) 1 10.2.2.0 255.255.255.0 route outside 0.0.0.0 0.0.0.0 172.22.1.1 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute ! !--- group policy configurations ! group-policy GroupPolicy1 internal group-policy GroupPolicy1 attributes vpn-tunnel-protocol IPSec l2tp-ipsec webvpn webvpn functions url-entry file-access file-entry file-browsing mapi port-forward filter http-proxy auto-download citrix username cisco password 53QNetqK.Kqqfshe encrypted ! !--- asdm configurations ! http server enable http 10.2.2.0 255.255.255.0 inside ! no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart ! !--- tunnel group configurations ! tunnel-group DefaultWEBVPNGroup general-attributes default-group-policy GroupPolicy1 tunnel-group DefaultWEBVPNGroup webvpn-attributes nbns-server 10.2.2.2 master timeout 2 retry 2 ! telnet timeout 5 ssh 172.22.1.0 255.255.255.0 outside ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp ! service-policy global_policy global ! !--- webvpn configurations ! webvpn enable outside url-list ServerList "WSHAWLAP" cifs://10.2.2.2 1 url-list ServerList "FOCUS_SRV_1" https://10.2.2.3 2 url-list ServerList "FOCUS_SRV_2" http://10.2.2.4 3 ! prompt hostname context ! end Sustituciones Macro de Clientless SSL VPN (WEBVPN) Las substituciones macro de Clientless SSL VPN le permiten configurar los usuarios para el acceso a los recursos personalizados que contienen la identificación del usuario y la contraseña u otros parámetros de entrada. Los ejemplos de tales recursos incluyen las entradas de la dirección de Internet, las listas url, y las partes de archivos. Nota: Por razones de seguridad, las substituciones de la contraseña se inhabilitan para el acceso al archivo URL (cifs://). Nota: También por motivos de seguridad, tenga cuidado cuando ingresa la contraseña de las sustituciones para links Web, especialmente para instancias que no pertenecen a SSL. Se soportan estas substituciones macro: CSCO_WEBVPN_USERNAME - ID de inicio de sesión de usuario de SSL VPN CSCO_WEBVPN_PASSWORD - Contraseña de inicio de sesión del usuario de VPN SSL CSCO_WEBVPN_INTERNAL_PASSWORD - Contraseña de los recursos internos del usuario de VPN SSL CSCO_WEBVPN_CONNECTION_PROFILE - Descenso-abajo del grupo del login del usuario de VPN SSL, un grupo alias dentro del perfil de la conexión 5. CSCO_WEBVPN_MACRO1 - Fije con el atributo específico del proveedor RADIUS/LDAP 6. CSCO_WEBVPN_MACRO2 - Fije con el atributo específico del proveedor RADIUS/LDAP 1. 2. 3. 4. Para conocer más sobre las substituciones macro, consulte substituciones macro de Clientless SSL VPN. Verificación Use esta sección para confirmar que su configuración funciona correctamente. Establezca una conexión a su dispositivo ASA de un cliente exterior para probar esto: https://ASA_outside_IP_Address El cliente recibe una página de Cisco WebVPN que permite el acceso a la LAN corporativa en una manera segura. El cliente solamente cuenta con el acceso que se enumera en la política creada recientemente del grupo. Autenticación: Un simple inicio de sesión y contraseña fueron creados en el ASA para esta prueba de concepto del laboratorio. Si un prefiere un sencillo inicio de sesión continuo al dominio para los usuarios de WebVPN, consulte esta URL: Ejemplo de Configuración de ASA con WebVPN y Single Sign-on con ASDM y NTLMv1 Troubleshooting En esta sección encontrará información que puede utilizar para solucionar problemas de configuración. Nota: No interrumpa el comando Copy File to Server ni pase a otra pantalla cuando el proceso de copiado está en curso. Si se interrumpe la operación, puede hacer que se guarde un archivo incompleto en el servidor. Nota: Los usuarios pueden cargar y descargar los nuevos archivos con el cliente del WEBVPN, pero no se permite al usuario sobregrabar los archivos en CIFS en el WEB VPN con el comando Copy de la copia al File to Server. Cuando el usuario intenta substituir un archivo en el servidor, el usuario recibe este mensaje: “No fue posible añadir el archivo.” Procedimientos Usados para Troubleshooting Sigue estas instrucciones de resolver problemas su configuración. 1. En ASDM, elija Monitoring > Logging > Real-time Log Viewer > View. Cuando un cliente conecta con el ASA, observe el establecimiento y el fin de sesión de SSL y TLS en los registros en tiempo real. 2. En ASDM, elija Monitoring > VPN > VPN Statistics > Sessions. Busque la nueva sesión WebVPN. Asegúrese de elegir el filtro de WebVPN y haga clic enFiltro. Si ocurre un problema, desvíe temporalmente el dispositivo ASA para asegurarse de que los clientes pueden acceder a los recursos de red deseados. Revisa los pasos para la configuración enumerados en este documento. Comandos Usados para Troubleshooting La herramienta Output Interpreter Tool (clientes registrados solamente) (OIT) soporta ciertos comandos show. Utilice la OIT para ver un análisis del resultado del comando show. Nota: Consulte información importante en los comandos del debug antes del uso de los comandos del debug. ¿muestra el webvpn? - Hay muchos comandos show asociados al WebVPN. Para ver el uso de los comandos show detalladamente, consulte la sección de referencia de comandos de la aplicación del Cisco Security. ¿haga el debug del webvpn? — El uso de los comandos debug puede afectar al contrario el ASA. Para ver el uso de los comandos debug más detalladamente, consulte la sección de referencia de comandos de la aplicación del Cisco Security. Problema - No se puede Conectar a Más de Tres usuarios de VPN WEB con PIX/ASA Problema: Solamente tres clientes VPN del WEB pueden conectar con ASA/PIX; la conexión para el cuarto cliente falla. Solución: En la mayoría de los casos, este problema se relaciona con una configuración simultánea del login dentro de la política del grupo. Utiliza este ejemplo para configurar el número deseado de inicios de sesión simultáneos. En este ejemplo, el valor deseado era 20. ciscoasa(config)# group-policy Bryan attributes ciscoasa(config-group-policy)# vpn-simultaneous-logins 20 Problema - Los clientes de VPNsWEB No Pueden Ejecutar los Marcadores y están Atenuados Problema: Si estas direcciones de Internet fueron configuradas para que a los usuarios firmen dentro de VPN sin cliente, pero, en la pantalla principal bajo “aplicaciones de Web” aparecen atenuados, ¿ cómo puedo habilitar estas conexiones HTTP de modo que los usuarios puedan hacer clic y entrar el URL determinado? Solución: Primero debe asegurarse de que el ASA pueda resolver los sitios Web con DNS. Intente hacer ping en los sitios web por nombre. Si el ASA no puede resolver el nombre, la conexión se atenuará. Si los servidores DNS son internos a su red, configure la interfaz privada de dominio de búsqueda DNS. Problema - Conexión del Citrix con el WEBVPN Problema Aparece el mensaje de error “ the ica client received a corrupt icafile.” para el Citrix en WEBVPN. Solución Si utiliza el modo seguro de gateway para la conexión del Citrix con WebVPN, el archivo ICA puede dañarse. Como el ASA no es compatible con este modo de operación, cree un nuevo archivo ICA en el modo directo (modo NON-seguro). Problema: Cómo evitar la necesidad de una segunda autenticación para los usuarios Problema Cuando acceder CIFS conecta en el portal del WebVPN del clientless, los usuarios se indica para las credenciales después de hacer clic el marcador. El LDAP se utiliza para autenticar los recursos y los usuarios han ingresado ya las credenciales del LDAP para iniciar sesión a la sesión de VPN. Solución Usted puede utilizar la característica del auto-anuncio del comienzo de las emisiones en este caso. Bajo grupo-directiva específica que es utilizada y bajo sus atributos del WebVPN, configure esto: auto-signon allow uri cifs://X.X.X.X/* auth-type all donde X.X.X.X=IP del servidor y del *=restof CIFS la trayectoria para alcanzar el archivo/la carpeta de la parte en la pregunta. Un snippet del ejemplo de configuración se muestra aquí: hostname(config)# group-policy ExamplePolicy attributes hostname(config-group-policy)# webvpn hostname(config-group-webvpn)# auto-signon allow uri https://*.example.com/* auth-type all Para más información sobre esto, refiera a configurar el SSO con el HTTP básico o la autenticación NTLM. Información Relacionada Ejemplos de Configuración y Lista de Notas Técnicas © 1992-2015 Cisco Systems Inc. Todos los Derechos Reservados. Fecha de Generación del PDF: 18 Octubre 2015 http://www.cisco.com/cisco/web/support/LA/103/1030/1030113_webvpnasa.html