Detección Híbrida de Intrusiones en Red y Esquemas de Respuesta

Anuncio

Detección Híbrida de Intrusiones en Red y

Esquemas de Respuesta Activa1

Pedro García-Teodoro; Jesús E. Díaz-Verdejo; Gabriel Maciá-Fernández;

Francisco J. de Toro-Negro; Carlos Antas-Vilanova

Departamento de Teoría de la Señal, Telemática y Comunicaciones. Universidad de Granada

ETS de Ingenierías Informática y de Telecomunicación. C/ Periodista Daniel Saucedo Aranda, s/n

18071 – Granada (Granada)

Teléfono: 958 24 23 05 Fax: 958 24 08 31

E-mail: {pgteodor, jedv, gmacia, ftoro}@ugr.es

$EVWUDFW 7KLV SDSHU SUHVHQWV VRPH SURSRVDOV DQG FRQWULEXWLRQV LQ QHWZRUNEDVHG LQWUXVLRQUHODWHG

WHFKQRORJLHV 7ZR NH\ SRLQWV DUH GLVFXVVHG LQ WKLV OLQH K\EULGEDVHG LQWUXVLRQ GHWHFWLRQ DQG DFWLYH

UHVSRQVH PHFKDQLVPV %RWK RI WKH DVSHFWV GHWHFWLRQ DQG UHVSRQVH ZLOO EH VWXGLHG DV SDUWLFXODU

IXQFWLRQDOPRGXOHVZLWKLQDVLQJOHLQWUXVLRQSODWIRUP

,QWURGXFFLyQ

La existencia de diversas herramientas ideadas para

dar respuesta a uno o más de los numerosos aspectos

que tradicionalmente conforman la seguridad

(confidencialidad,

autenticación,

privacidad,

disponibilidad, etc.) debe entenderse en el contexto

de la provisión de un conjunto de “servicios de

seguridad” que permitan un cierto grado de confianza

de los usuarios en las TIC. Una de las tecnologías de

seguridad de más amplio uso para la monitorización y

gestión de redes y entornos de comunicación, es la

referente a los denominados sistemas de detección de

intrusiones, o IDS (“Intrusion Detection Systems”). A

pesar de las más de dos décadas de existencia de este

tipo de sistemas [1], son varias aún las limitaciones y

potenciales mejoras (directas y/o complementarias)

susceptibles de ser abordadas con objeto de

incrementar las prestaciones en la actualidad

conseguidas.

De manera resumida, dos son las principales

clasificaciones aceptadas para los IDS: la primera,

atendiendo al origen de la información considerada

en el proceso de detección; y, una segunda, en

función del propio proceso de análisis que sustenta la

detección. De acuerdo con el primer criterio, un IDS

puede ser GHUHG o GHKRVW (“Network-based IDS” YV

“Host-based IDS”). Por su parte, el tipo de análisis

llevado a cabo también conduce a la aceptación de

dos tipos de IDS: basados en firmas (S-IDS,

“Signature-based IDS”) y basados en anomalías (AIDS, “Anomaly-based IDS”).

Como complemento de los IDS surgen los IRS

(“Intrusion Response Systems”) o IPS (“Intrusion

Prevention Systems”) [2], sistemas orientados a la

adopción de “acciones” ante la potencial ocurrencia

de una alarma de intrusión. En este contexto de

detección y respuesta a intrusiones, el presente

trabajo aborda la consideración de mecanismos de

respuesta automática pro-activa en el marco de las

tecnologías IDS de red basadas en anomalías (ANIDS). El planteamiento aquí discutido se sustenta en

la siguiente pregunta: ¿qué mecanismos de respuesta

resultan oportunos a considerar para los A-IDS?

%DFNJURXQGHQ1,'6

Aunque son los NIDS basados en firmas (S-NIDS)

los que copan la práctica totalidad de los sistemas

actualmente disponibles en este campo de trabajo, la

principal limitación de éstos se refiere a su excesiva

“rigidez”, por cuanto que son incapaces de detectar

eventos de ataque (aun cuando sólo se trate de ligeras

variantes de otros ya conocidos) no contemplados en

las bases de datos de firmas utilizadas.

Por su parte, los A-NIDS (NIDS basados en

anomalías) presentan como principal bondad, frente a

los S-NIDS, su capacidad teórica para la detección

de eventos intrusivos no reportados (y,

consecuentemente, no conocidos) como tales. Sin

embargo, esta “virtud” no pasa de ser una utopía en la

actualidad; y ello debido a la inexistencia de una

propuesta operativa de cara a la consecución de un

modelado

realmente

representativo

del

comportamiento “normal” y/o “anómalo” del sistema

a proteger, lo cual deriva habitualmente en la

disposición de modelos excesivamente genéricos y,

consecuentemente, una alta tasa de “falsas alarmas”

(eventos detectados como intrusivos sin serlo en

realidad) en el proceso de detección.

1,'6KtEULGRV

Es desde la perspectiva anterior que los autores

vienen trabajando en el estudio e integración conjunta

de S-NIDS y A-NIDS. Denominados 1,'6 KtEULGRV

(h-NIDS en adelante), e ideados para aunar la cierta

complementariedad

existente

entre

ambas

aproximaciones, es de destacar su desarrollo en dos

pasos consecutivos [3]. En una primera etapa, el

610

VI Jornadas de Ingeniería Telemática. JITEL 2007

tráfico capturado de la red es analizado por un

módulo S-NIDS, generándose una alarma de ataque

(en la forma prevista para ello) si se determina la

existencia de un patrón de ataque conocido. En

cambio, si el tráfico es “limpio” según el S-NIDS,

éste será procesado en una segunda etapa por un

módulo A-NIDS dispuesto a tal fin. Este segundo

paso de detección permitirá, llegado el caso, la

generación de una alarma de “anomalía”.

Por tanto, el sistema h-NIDS planteado se

caracterizará por los siguientes tres hechos

principales: (a) aprovechamiento de la disposición de

patrones de ataque conocidos, (b) capacidad (teórica)

de detección de eventos intrusivos no conocidos, y

(c) reducción de la tasa de falsas alarmas como

consecuencia de una posible menor rigidez en el

proceso de detección A-NIDS correspondiente,

habida cuenta de su complementación con una etapa

(previa) de detección basada en firmas. En relación al

punto (c), es oportuno recordar que la tasa de falsas

alarmas está principalmente relacionada con la

efectividad del proceso A-NIDS implementado. A

continuación se detalla el trabajo desarrollado por los

autores en esta dirección.

$1,'6

Como se ha apuntado, el desarrollo de NIDS basados

en anomalías continúa siendo un campo de trabajo

con importantes retos abiertos. Uno de los más

relevantes, si no el que más, se refiere a la concreción

de un modelo realmente representativo que recoja

adecuadamente las características diferenciadoras del

tráfico objeto de análisis. El trabajo llevado a cabo

por los autores en esta área es esencialmente distinto,

tomando como premisas de partida las dos siguientes:

− Ya en la propia definición del modelo OSI se

plantea una estructura de seguridad en capas,

análoga a la funcional [4].

− Hasta la presente no se ha reportado ningún

ataque conocido que sea tal en base a la

afectación simultánea de más de una capa.

Con ello en mente, se pretende el desarrollo

particular de un A-NIDS con las siguientes

características [5]:

1. División del problema de detección en dos

niveles. En uno primero se persigue la detección

individualiza por capa o, más específicamente,

por protocolo: IP, TCP, HTTP, etc. Esta

aproximación ha sido bautizada con el acrónimo

LAND, de “LAyered-based Network intrusion

Detection”.

En un segundo nivel, y con carácter opcional, se

puede plantear un análisis de correlación más o

menos

complejo

entre

los

realizados

individualmente en las distintas capas o

protocolos.

2. La metodología que sustenta los procedimientos

A-NIDS individuales consiste en el modelado

del comportamiento normal de cada protocolo

abordado. Para la obtención de cada modelo se

contemplan dos aspectos fundamentales:

a. Consideración de las especificaciones

formales del protocolo particular.

b. A partir de ellas, se deriva un modelo

estocástico basado en la teoría de las cadenas

y modelos de Markov. Para ello, las

observaciones consideradas son cadenas de

caracteres componentes de la cabecera de las

PDU correspondientes al protocolo [6].

El trabajo descrito acerca de A-NIDS es primordial

en el marco del presente trabajo, fundamentalmente

por las implicaciones derivadas de la naturaleza de

las alarmas generadas. En esta dirección se encuadran

los siguientes apartados.

5HVSXHVWDD,QWUXVLRQHV

Más allá de la idoneidad de su integración o no

dentro de un sistema IDS, los mecanismos de

respuesta a intrusiones (IRS, “Intrusion Response

Systems”) constituyen un elemento fundamental a

tener en consideración a la hora de mejorar la gestión

de la seguridad de los entornos de redes y

comunicaciones. En [7] y [8] pueden consultarse

diversos requisitos que debe cumplir un IRS para una

adecuada funcionalidad.

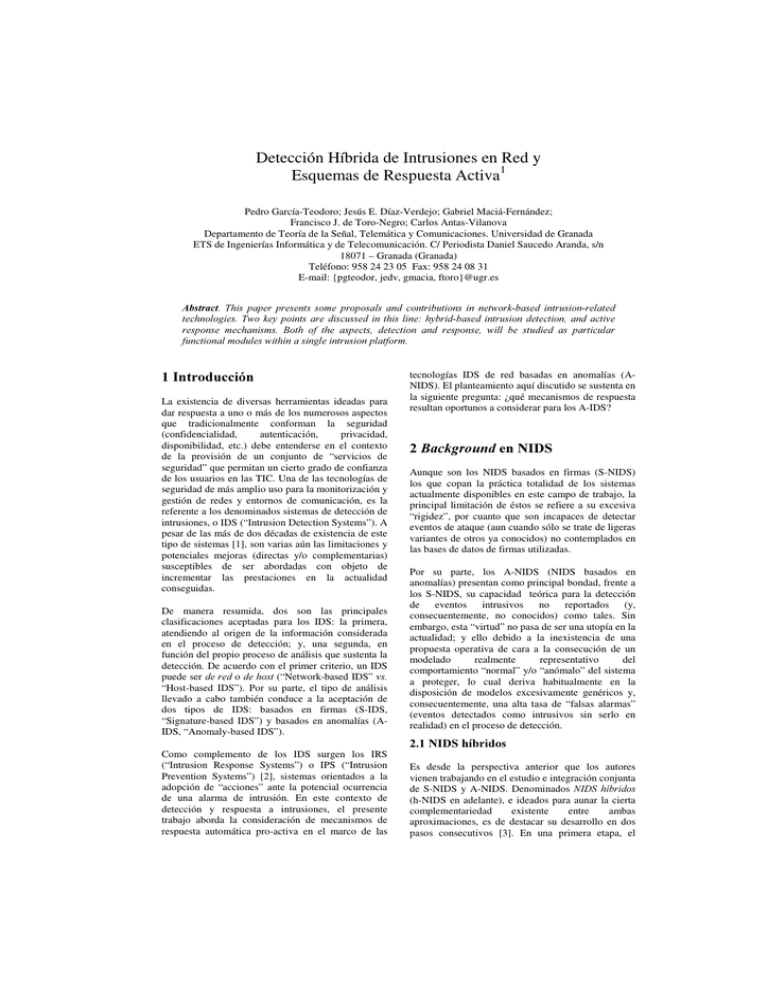

El planteamiento global correspondiente a un sistema

detección+respuesta es el mostrado en la Fig. 1, en la

cual se muestran varias etapas funcionales: análisis y

GHWHFFLyQ, generación de DODUPDV, FODVLILFDFLyQ de

éstas, toma de GHFLVLyQ (UHVSXHVWD) y HYDOXDFLyQ.

A pesar del marco planteado por lo que respecta a los

esquemas de detección+respuesta, la realidad suele

ser bastante diferente del ideal perseguido,

evidenciándose aún numerosas limitaciones y retos.

Así, la práctica totalidad de los mecanismos de

generación de alarmas de intrusiones consisten en la

notificación, vía email por ejemplo, de tal

eventualidad al personal administrador del entorno

objeto de vigilancia. Por parte de éste se llevará a

cabo una actuación manual posterior, lo que resulta

Red

Modelo

decisión

Evaluación

IDS

Clasificación

)LJXUD)DVHVGHXQHVTXHPDGHUHVSXHVWD

HQPDUFDGRHQXQHQWRUQRJHQHUDO,'6

VI Jornadas de Ingeniería Telemática. JITEL 2007

611

en un procedimiento de respuesta a todas luces

inadecuado, cuando no totalmente inútil, debido, por

ejemplo, al ingente volumen de tráfico propio de las

redes actuales [9].

6LVWHPDV7UDPSD

Como establece Spitzner en [10], los VLVWHPDVWUDPSD

(“honeysystems” en inglés) constituyen un entorno

ideado específicamente para atraer la atención de

atacantes, a fin de aprender metodologías y

procedimientos de actuaciones ilícitas para robustecer

la seguridad de los sistemas. Dentro del término

genérico “honeysystem” existen dos variantes:

KRQH\QHWV y KRQH\SRWV, siendo la primera una

generalización de la segunda, o la segunda una

particularización de la primera.

La primera idea sobre VLVWHPDVWUDPSDGLQiPLFRV fue

introducida también por Lance Spitzner en

Securityfocus (http://www.securityfocus.com), donde

se establece su “capacidad de cambiar y adaptarse al

entorno”. Spitzner propone el uso de dos conocidas

tecnologías para dar solución a la configuración e

implementación de sistemas trampa dinámicos: 3I

(http://lcamtuf.coredump.cx/ p0f.shtml), usada para

proteger sistemas a través de “huellas digitales” o

ILQJHUSULQWLQJ; y +RQH\G (http://www.honeynet.org),

la cual permite crear y desplegar VLVWHPDV WUDPSD

YLUWXDOHV

+RQH\V\VWHPVFRPR,56HQ5HGHV

Ya desde el inicio del presente apartado sobre

KRQH\V\VWHPV se dejó patente que el objetivo

principal de su uso es el aprendizaje de

procedimientos y metodologías habitualmente

desarrollados en actuaciones de red ilícitas. Este

aspecto resulta crucial en el contexto IDS+IRS en

redes planteado a todo lo largo del presente trabajo,

Modelo

decisión

+

,.- Evaluación

Clasificación

'

% &

! ( #$"

S-NIDS

! (

Para finalizar este apartado sobre IRS es de reseñar

una cuestión fundamental que no puede obviarse.

Dado que un A-NIDS genera alarmas de

“anomalías”, ¿hasta qué punto un IRS orientado a dar

solución a un evento intrusivo conocido y aceptado

como “ataque” (S-NIDS), es válido también de cara a

su uso en sistemas A-NIDS? Dicho de otro modo y

de forma más expedita: ¿en qué términos se puede

equiparar un “ataque” a una “anomalía”? La

respuesta

no

deja

lugar

a

dudas:

la

traducción/conversión anomalía→ataque debe pasar

obligatoriamente por una fase de análisis en la que,

tras un estudio detallado de las características del

evento en cuestión, así como del entorno en que éste

se desarrolla y las implicaciones del mismo, se pueda

concluir

definitivamente

su

naturaleza

malintencionada. En lo que sigue se establece un

marco de actuación en este sentido.

Red

! ) * *

! dinámico

A-NIDS

)LJXUD8VRGHVLVWHPDVWUDPSDFRPRUHVSXHVWDD

DODUPDV$1,'6HQHOFRQWH[WRK1,'6,56

de modo que la conversión o traducción

“anomalía→ataque” debiera constituirse en una fase

adicional del sistema de respuesta ya descrito a través

en la Fig. 1. Esta nueva etapa, la última de todas,

supondría el DSUHQGL]DMH del h-NIDS a partir del

tráfico analizado y, llegado el caso, la creación

automática de una nueva firma de ataque a ser

incluida en el módulo S-NIDS.

El esquema completo de nuestro entorno/plataforma

de trabajo (h-N)IDS+IRS es el mostrado en la Fig. 2.

Tomando como punto de partida la Fig. 1, en ella se

observa la incorporación de la etapa de aprendizaje a

partir de la determinación de ocurrencia de anomalías

y, desde ella, al menos bajo una perspectiva teóricoconceptual, la generación de la hipotética firma

asociada y la actualización pertinente de la base de

datos de firmas correspondiente.

3URSXHVWDVGH'LVHxR

Llegados a este punto, en este apartado se describe la

implementación funcional propuesta por los autores

para el entorno h-NIDS hasta aquí discutido,

indicándose algunas alternativas al respecto. Aunque

no excesivamente amplia, sí hay que señalar la

existencia de sistemas trampa en el contexto de la

detección y respuesta a intrusiones en la literatura

especializada. Por nombrar algunos de ellos, hemos

de mencionar ,76 (“Intrusion Trap System”) [11] y

&ROODSVDU [12]. Las plataformas de virtualización

generalmente consideradas son dos: VMware

("Virtual Machines ware”; http://www.vmware.com)

y UML (“User-Mode Linux”; http://user-modelinux.sourceforge.net), ambas con la capacidad de

emular SO y servicios diferentes de modo

transparente.

Como propuesta propia de implementación de los

autores, se prevé sustentar el IDS+IRS global sobre

6QRUW (http://www.snort.org), un NIDS de libre

distribución y ampliamente adoptado por los equipos

de administración de red. Algunas de las

características principales que hacen atractivo Snort

son: captura sencilla de tráfico, alta disponibilidad y

612

actualización de las bases de datos correspondientes a

reglas/firmas de ataques conocidos, y de desarrollo

abierto. A partir de estas capacidades, y de acuerdo

con lo expuesto en los Apartados 2, 3 y 4, los autores

persiguen una implementación IDS+IRS con los

siguientes aspectos específicos destacables:

1. Objetivo del análisis: tráfico HTTP, bajo la

aproximación LAND por capas/protocolos.

2. NIDS híbrido: funcionalidad S-NIDS + A-NIDS,

secuencial en el tiempo.

3. Metodología A-NIDS: especificación formal de

protocolos más modelado estocástico del

comportamiento basado en la teoría de los

modelos de Markov.

4. Mecanismos de respuesta: reglas de cortafuegos

y ACL para S-NIDS, y consideración de

KRQH\SRWVdinámicos para A-NIDS.

5. Aprendizaje: el empleo de KRQH\SRWV dinámicos

se prevé adicionalmente como elemento para la

derivación automática de nuevas firmas de

ataque a considerar en el módulo S-NIDS.

De estos cinco objetivos, los tres primeros se

encuentran plenamente desarrollados y operativos en

el momento actual. Por contra, la adopción de

mecanismos de respuesta automática está en una fase

incipiente. En esta línea, el grupo está trabajando en

la implantación y evaluación de varios esquemas,

principalmente relacionados con la respuesta a

anomalías: sistemas trampa en las últimas versiones

de Snort, así como la posible incorporación de

módulos propios basados en herramientas ya

comentadas, como Honeyd o VMware.

&RQFOXVLRQHV

El trabajo presentado versa sobre todo un entorno

integral de detección y respuesta a intrusiones en red.

De él cabe señalar la consideración de un proceso de

detección híbrido, a partir de la disposición de un

modelo estocástico de normalidad en base al cual se

realiza la detección de anomalías, complementaria a

la de firmas. Las alarmas generadas en este sentido

serán analizadas más pormenorizadamente antes de

poder concluir que se trata, o no, de un ataque. Para

ello, se contempla el uso de sistemas trampa

dinámicos, los cuales permitirán, previsiblemente, la

generación automática de firmas para su

incorporación al módulo S-NIDS.

5HIHUHQFLDV

[1] E.D. Denning. “An Intrusion-Detection Model”

IEEE Transactions on Software Engineering,

vol. 13-2, pp. 222-232 (1987).

VI Jornadas de Ingeniería Telemática. JITEL 2007

[2] M. Rash, A. Orebaugh, G. Clark, B. Pinkard, J.

Babbin. ,QWUXVLRQ 3UHYHQWLRQ DQG $FWLYH

5HVSRQVHSyngress Publishing, Inc. (2005).

[3] M. Bermúdez-Edo, R. Salazar-Hernández, J.E.

Díaz-Verdejo, P. García-Teodoro. “Proposals on

Assessment Environments for Anomaly-based

Network Intrusion Detection Systems” Lecture

Notes on Computer Science, vol. 4347, pp. 210221 (2006).

[4] ISO. “Open Systems Interconnection-basic

Reference Model Part 2: Security Architecture”

International Standards Institute, 7498-2 (1989).

[5] J.M.

Estévez-Tapiador.

“Detección

de

Intrusiones en Redes Basada en Anomalías

Mediante

Técnicas

de

Modelado

de

Protocolos”Tesis Doctoral; Dpto. de Teoría de

la Señal, Telemática y Comunicaciones.

Universidad de Granada (2004).

[6] J.M. Estévez-Tapiador, P. García-Teodoro, J.E.

Díaz-Verdejo. “Detection of Web-based Attacks

through Markovian Protocol Parsing” 10th

IEEE Symposium on Computers and

Communications (ISCC), vol. 5-2, pp. 457-462,

Cartagena (2005).

[7] T. Toth, C. Kruegel. “Evaluating the Impact of

Automated Intrusion Response Mechanisms”

Proceedings of the 18th Annual IEEE Computer

Security Applications Conference (2002).

[8] S. Caltagirone, D. Frincke. “The Response

Continuum”. Proceedings of the IEEE

Workshop on Information Assurance and

Security, United States Military Academy, West

Point, NY, 15-17 (2005).

[9] C.A. Carver Jr.. “Intrusion Response Systems: a

Survey” Technical Report, Department of

Computer Science, Texas A&M University,

College Station (2001).

[10] L. Spitzner. +RQH\SRWV 7UDFNLQJ +DFNHUV.

Addison Wesley (2002).

[11] K. Takemori, K. Rikitake, Y. Miyake, K. Nakao.

“Intrusion Trap System: An Efficient Platform

for Gathering Intrusion-related Information´.

10th IEEE International Conference on

Telecommunications, vol.1, pp. 614-619 (2003).

[12] X. Jiang, D. Xu. “Collapsar: A VM-Based

Architecture for Network Attack Detection

Center´. Proceedings of the 13th USENIX

Security Symposium, San Diego, CA (2004).

1

Este trabajo ha sido parcialmente financiado por el Programa

Nacional de I+D+I (2004-2007) del MEC (proyecto TSI200508145-C02-02; 70% fondos FEDER).