REDES y COMUNICACIONES I Módulo 06: Control del Enlace de

Anuncio

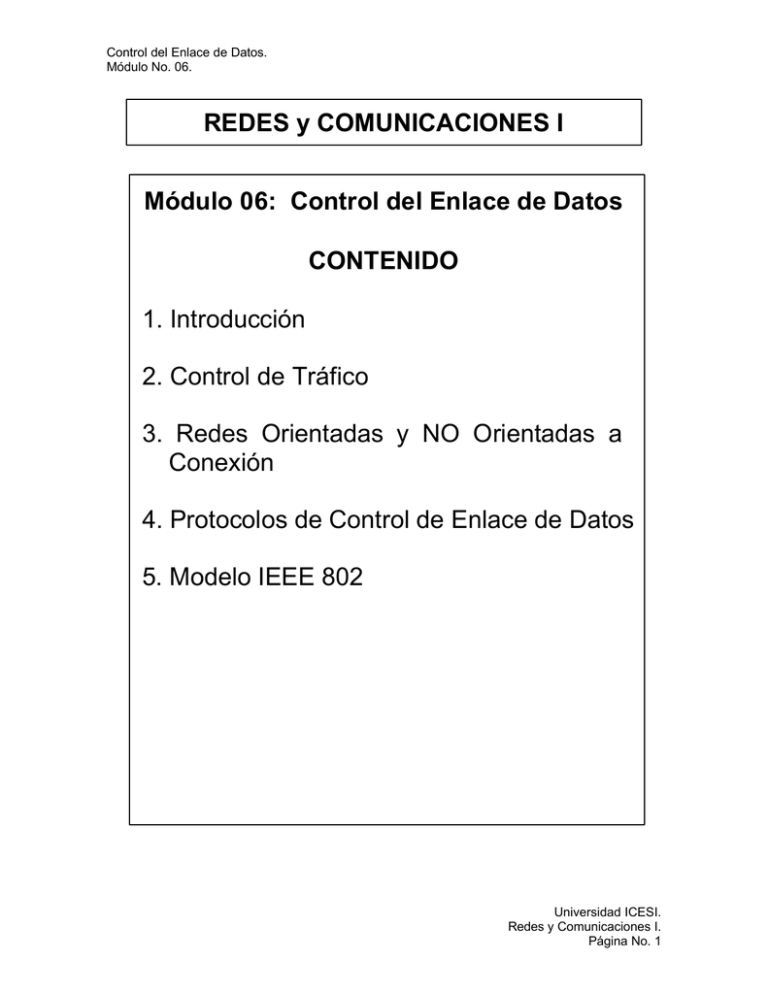

Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo 06: Control del Enlace de Datos CONTENIDO 1. Introducción 2. Control de Tráfico 3. Redes Orientadas y NO Orientadas a Conexión 4. Protocolos de Control de Enlace de Datos 5. Modelo IEEE 802 Universidad ICESI. Redes y Comunicaciones I. Página No. 1 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo 07: Control del Enlace de Datos OBJETIVOS • IDENTIFICAR las características que deben ser consideradas para tomar control del Medio Físico. • IDENTIFICAR las características más relevantes de los protocolos de Control del Enlace de Datos. • ESTUDIAR los protocolos CSMA/CD. • ESTUDIAR los protocolos de Paso de Testigo. • ESTUDIAR el protocolo FDDI. • ESTUDIAR el Modelo IEEE 802. • EXPLICAR el proceso de instalación de una tarjeta. • IDENTIFICAR los parámetros de configuración de una tarjeta. Universidad ICESI. Redes y Comunicaciones I. Página No. 2 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Introducción CONTROL DEL ENLACE DE DATOS 1. INTRODUCCION • Hasta ahora: Hemos descrito los elementos que permiten el intercambio de información entre A y B. Hemos estudiado algunos físicos y sus características. • medios En discusiones previas se hablaba del: Envío de señales sobre un enlace de transmisión y se lo consideraba un hecho cumplido. Universidad ICESI. Redes y Comunicaciones I. Página No. 3 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Introducción Vamos a estudiar ahora: La “forma” como se lleva a cabo este intercambio. • En este módulo nos concentraremos en explicar CÓMO se implementa este aspecto. • Cuando se habla de la “forma” se hace referencia a: Procedimientos y Lógica de control que permiten que el intercambio tenga lugar. Universidad ICESI. Redes y Comunicaciones I. Página No. 4 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Introducción • Necesitamos poder controlar el Envío/Recepción de información sobre el medio. • Para lograrlo, debemos adicionar un nivel lógico al comportamiento del nivel físico. • Esta lógica es referida como Control del Enlace de Datos. • Para que la transferencia de datos tenga lugar resulta necesario el (la): Sincronización de tramas: Los datos se envían en bloques llamados tramas Debe reconocerse el principio (y fin) de cada trama. Universidad ICESI. Redes y Comunicaciones I. Página No. 5 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Introducción Control de Flujo Es una técnica que permite asegurar que el transmisor no envía tramas a una tasa mayor a aquella que el receptor está en capacidad de procesar. Control de Errores Direccionamiento En una línea multipunto (tal como una LAN), la identidad de las dos estaciones involucradas en la transmisión debe ser especificada. Universidad ICESI. Redes y Comunicaciones I. Página No. 6 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Control de Tráfico Envío de datos e información de control sobre el mismo enlace No resulta deseable tener un camino físico separado para transmitir la información de control. El receptor debe estar en capacidad de distinguir la información de control de los datos. Administración del Enlace La inicialización, mantenimiento y terminación del intertambio de información requiere de una cantidad de coordinación y cooperación entre las estaciones. Procedimientos para la administración de este intercambio son requeridos. Universidad ICESI. Redes y Comunicaciones I. Página No. 7 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Control de Tráfico 2. CONTROL DE TRAFICO PREGUNTA: Cómo garantizar que el destino está recibiendo correctamente los datos que se le envían ? Supongamos que deseamos enviar información del ETD_X al ETD_Z utilizando al ETD_Y como nodo intermediario. ETD_X ETD_Y ETD_Z Universidad ICESI. Redes y Comunicaciones I. Página No. 8 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Control de Tráfico Secuencia de envío: Envío de los datos de X a Y. ETD_X ETD_Y ETD_Z Universidad ICESI. Redes y Comunicaciones I. Página No. 9 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Control de Tráfico Recepción en Y, verificación en Y y confirmación a X ETD_X • ETD_Y ETD_Z En comunicación de datos: “confirmación”: Positivo Negativo Reconocimiento. ACK- Acknowledge NACK- Negative ACK (Implica Retransmisión) Universidad ICESI. Redes y Comunicaciones I. Página No. 10 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Control de Tráfico Envío de datos de Y a Z. ETD_X ETD_Y ETD_Z Recepción en Z, Verificación en Z y reconocimiento a Y. ETD_X ETD_Y ETD_Z Hasta aquí SOLO se puede tener certeza de: El envío de información de X a Y El envío de información de Y a Z Universidad ICESI. Redes y Comunicaciones I. Página No. 11 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Control de Tráfico Si quisieramos tener un RECONOCIMIENTO DE EXTREMO A EXTREMO: Reconocimiento de X por parte de Y de la llegada de datos a Z. ETD_X ETD_Y ETD_Z Universidad ICESI. Redes y Comunicaciones I. Página No. 12 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos OAC y NOAC 3. REDES ORIENTADAS A CONEXIÓN y REDES NO ORIENTADAS A CONEXION OAC NOAC • : : Orientado A Conexión. No Orientado A Conexión. Comunicación Telefónica. Esquema Orientado a Conexión CT CT Red Telefónica Universidad ICESI. Redes y Comunicaciones I. Página No. 13 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos OAC y NOAC Esquema de una Red OAC: Estado Libre Fase de Establecimiento de la LLamada Fase de Terminación de Llamada Fase de Transmisión de Información Universidad ICESI. Redes y Comunicaciones I. Página No. 14 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos OAC y NOAC Comunicación Postal. Esquema NO orientado a conexión (Redes de Datagramas) RED BUZON • BUZON Las unidades de información que se intercambian: DATAGRAMAS. Estado Libre Estado de Transmisión de Información Universidad ICESI. Redes y Comunicaciones I. Página No. 15 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos OAC y NOAC Esquema OAC: Responsabilidad de la Red: Control de Flujo Detección de errores Secuenciación • Esquema NOAC NO es responsabilidad de la Red: Control de Flujo Detección de errores Secuenciación Universidad ICESI. Redes y Comunicaciones I. Página No. 16 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos OAC y NOAC Conclusión: La diferencia entre un Esquema Orientado a Conexión y un Esquema NO Orientado a Conexión radica en DONDE deseamos ejercer el control: dentro (OAC) o fuera (NOAC) de la red. Universidad ICESI. Redes y Comunicaciones I. Página No. 17 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 4. PROTOCOLOS DE NIVEL 2 Parada y Espera SIN SONDEO Envío Continuo PRIMARIO SECUNDARIO RTS/CTS CON SONDEO XON/XOFF TDMA TDM Escucha de Portadora DE IGUAL A IGUAL SIN PRIORIDAD ALOHA CSMA/CD Paso de Testigo Bus Anillo CON PRIORIDAD Universidad ICESI. Redes y Comunicaciones I. Página No. 18 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Protocolos de Nivel 2 En un protocolo SECUNDARIO: PRIMARIO- Una estación controla las estaciones restantes y determina CUANDO y CUANTO puede transmitir. • En un protocolo de IGUAL A IGUAL: Las estaciones pueden usar el canal con los mismos derechos. Universidad ICESI. Redes y Comunicaciones I. Página No. 19 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 4.1. Protocolos Primario-Secundario • Protocolos con SONDEO y SELECCION • Se estructuran alrededor de dos (2) órdenes: SONDEAR: Permite la transmisión de datos HACIA el computador primario. SONDEO PRIMARIO Tienes datos por SECUNDARIO enviar ? Datos/NACK ACK/NACK (Datos) Universidad ICESI. Redes y Comunicaciones I. Página No. 20 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 SELECCIONAR: Permite la transmisión de datos DESDE el computador primario SELECCION PRIMARIO Tengo datos por SECUNDARIO enviar ? ACK/NACK Si el reconocimiento es positivo: datos PRIMARIO SECUNDARIO ACK/NACK Universidad ICESI. Redes y Comunicaciones I. Página No. 21 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 • Cómo se comunican secundarios ? • Tipos de Sondeo: Selectivo estudiar) (el que dos ETD´s acabamos de De Grupo: Efectuar un sondeo sobre un grupo particular de estaciones. Sondeo-Selección con parada y espera. Universidad ICESI. Redes y Comunicaciones I. Página No. 22 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Protocolos de Nivel 2 Sondeo de Parada y Espera EMISOR RECEPTOR Datos ACK ∆t Datos PROBLEMA: El canal permanece ocioso un ∆t, EMISOR RECEPTOR PERDIDA !!!! Datos t1 ACK time_out t2 Datos RETRANSMISION PROBLEMA: Pérdida de Información. Universidad ICESI. Redes y Comunicaciones I. Página No. 23 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : EMISOR Control del Enlace de Datos Protocolos de Nivel 2 RECEPTOR Datos t1 ACK (Pérdida) time_out t2 Datos RETRANSMISION PROBLEMA: Pérdida del Reconocimiento En este caso para evitar la duplicidad en las tramas (datos) se adicionan números de secuencia. Universidad ICESI. Redes y Comunicaciones I. Página No. 24 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Protocolos de Nivel 2 Protocolo de Ventanas Deslizantes (SLIDING WINDOWS) Cuando A y B desean comunicarse una de las cosas que deben hacer es asignar recursos de almacenamiento para que la comunicación tenga lugar. • Existen dos ventanas: Una de Transmisión y otra de Recepción (recursos de almacenamiento) y con ellas asociadas dos variables: V[s]: Contiene el número de la próxima trama por enviar. V[r]: Contiene el número de la próxima trama por recibir. Universidad ICESI. Redes y Comunicaciones I. Página No. 25 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : A Control del Enlace de Datos Protocolos de Nivel 2 B 5a 4a 3a Envío 1b 2b 4b 6b VB(s) = 4 Envío 3b 2a Recepción • 5b 1a VB(r) = 3 Recepción Tamaño de la Ventana: Número máximo de tramas que pueden enviarse sin recibir reconocimiento. Tamaño de Ventana: 3 Universidad ICESI. Redes y Comunicaciones I. Página No. 26 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 EMISOR RECEPTOR V(s):1 Datos:1 V(s):2 Datos:2 V(s):3 Datos:3 V(s):4 ack:1 V(s):5 BENEFICIO: Se cierra la Ventana de transmisión Datos:4 Mejora en el tiempo ocioso. Universidad ICESI. Redes y Comunicaciones I. Página No. 27 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Protocolos de Nivel 2 Mejoras EN EL PROTOCOLO: Reconocimiento inclusivo: ACK n implica ACK n ACK (n-1) ACK (n-2) Manejo de errores: Existen dos alternativas: Rechazo Selectivo Rechazo NO Selectivo ? (Tamaño Ventana:4) = ? Universidad ICESI. Redes y Comunicaciones I. Página No. 28 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 Rechazo Selectivo =? Se retienen las tramas que han llegado y se solicita la retransmisión de la que falta. Rechazo NO Selectivo =? Basura Es menos eficiente computacionalmente. pero es más sencillo Universidad ICESI. Redes y Comunicaciones I. Página No. 29 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 4.2. Protocolos sin sondeo • RTS/CTS Protocolo de bajo nivel dependiente de la especificación RS/232C (control por hardware) A B RTS (Datos por enviar) CTS (Confirmación) Datos Inactividad Universidad ICESI. Redes y Comunicaciones I. Página No. 30 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Protocolos de Nivel 2 XON/XOFF Protocolo de Bajo Nivel A B XON Datos XOFF Cesa la Transmisión XON Datos Universidad ICESI. Redes y Comunicaciones I. Página No. 31 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 • TDMA (Acceso Múltiple pro división temporal) • Es un caso especial de TDM. • El tiempo se divide en “ranuras” Ranura_1 Ranura_2 Ranura_3 • Una estación “SOLO” puede hablar durante la ranura que le corresponde. • Para decidir acerca de la(s) estación(es) que habla(n) es necesario contar con una ESTACION DE REFERENCIA que se encarga de resolver la contienda por el uso del canal. Universidad ICESI. Redes y Comunicaciones I. Página No. 32 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 RANURA_DE TIEMPO ESTACION_DE REFERENCIA DATOS REQ DATOS: A una estación REQ: Requerimientos a la estación de Referencia • RANURA ESTACION DE REFERENCIA Decide QUIEN, CUANDO y CUANTO transmistir, de acuerdo con los requerimientos de las estaciones. Ej: Aplicación Satelital. Universidad ICESI. Redes y Comunicaciones I. Página No. 33 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 4.3. Protocolos de Igual a Igual 4.3.1. • Protocolo Portadora con Escucha de Conocido tambien como protocolos CSMA/CD, esto es, Carrier Sense Method Access/Collision Detect Es decir, Método de Acceso con Análisis de Portadora y Detección de Colisiones. • Esquema muy utilizado en redes locales. • En una red con protocolos de este tipo: TODAS las estaciones son iguales. TODAS pugnan por el canal con los mismos derechos. Universidad ICESI. Redes y Comunicaciones I. Página No. 34 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 Las estaciones se conectan al canal a través de una Unidad de Interfaz al Bus (BIU- Bus Interface Unit). BIU Universidad ICESI. Redes y Comunicaciones I. Página No. 35 Control del Enlace de Datos. Módulo No. 06. • Cuando una estación dese transmitir: Inicio Escucha el Canal Carrier Sense Rutina de Espera no Está libre el Canal? si Inicio de la Transmisión Colisión? Continua la Transmisión Cesa la Transmisión Resolución de Contienda FIN Universidad ICESI. Redes y Comunicaciones I. Página No. 36 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Protocolos de Nivel 2 Alternativas para resolver la contienda: Método NO persistente Método p-persistente Método 1-persistente • Método NO persistente Implica que la estación: Se retira de escuchar el canal Genera una rutina de espera aleatoria Se vuelva transmisión a iniciar la rutina de Universidad ICESI. Redes y Comunicaciones I. Página No. 37 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Método p-persistente p hace referencia a una probabilidad (la probabilidad de que la estación transmita). Implica que la estación: NO se retira de escuchar el canal Se genera una rutina de espera aleatoria. Se vuelve a sensar el canal: Si canal libre: Se genera un número aleatorio K Si k<=p se transmite, sino NO se transmite. • Método 1-persistente Tiene el mismo comportamiento de ppersistente con p=1, de esta forma trabaja Ethernet. Universidad ICESI. Redes y Comunicaciones I. Página No. 38 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 4.3.2. Paso de Testigo en Anillo • Esquema muy usado en redes locales (IBM) • Las estaciones se conectan al medio físico a través de una Unidad de Interfaz al Anillo (RIU- Ring Interface Unit) ANILLO Universidad ICESI. Redes y Comunicaciones I. Página No. 39 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 • Dado que todas las estaciones son iguales se presenta el problema de QUIEN utiliza el anillo. • Solucion: Usar una trama especial denominada TESTIGO (token) cuya propiedad otorga el derecho de hacer uso del canal. • Al principio: B Datos para C A token C D Universidad ICESI. Redes y Comunicaciones I. Página No. 40 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Protocolos de Nivel 2 La estación A: Declara el token ocupado Le adiciona los datos Lo envía a B • La estación B: Recibe los datos Copia los datos Regenera el token transmisión a C. • y realiza la Con base en lo anterior: TODAS las estaciones escuchan la transmisión. CADA estación procesa los datos: Universidad ICESI. Redes y Comunicaciones I. Página No. 41 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 Ej: B procesa los datos de la siguiente forma El destino de los datos es B ? SI : Toma los datos NO : Desecha los datos • La estación C: Similar comportamiento que B • La estación A: Recibe los datos Copia los datos Verifica los datos Datos_Originales = Datos_Token ? SI : Transmisión Correcta NO : Transmisión Incorrecta Si transmisión correcta: Declara el Token Vacío Entrega el token a la próxima estación Universidad ICESI. Redes y Comunicaciones I. Página No. 42 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 Problemas: • Inicialmente (al principio de la operación), QUIEN o COMO se genera el token? Respuesta: Existe una estación responsable por generar el token (si existen varias, se “negocia” quien lo hace). • Qué pasa si el token se corrompe? Respuesta: Alguna estación debe regenerar el token (Existe una estación lider, en su defecto una estación auxiliar o una “negociación”). Universidad ICESI. Redes y Comunicaciones I. Página No. 43 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema • : : Control del Enlace de Datos Protocolos de Nivel 2 Qué pasa si la estación propietaria del token colapsa ? Respuesta: Si transcurrido un tiempo t NO se detecta actividad en el anillo se debe regenerar el token • Comparación Token_Ring vs. CSMA/CD en Alto y Bajo Tráfico. Universidad ICESI. Redes y Comunicaciones I. Página No. 44 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Protocolos de Nivel 2 4.3.3. Paso de Testigo en Bus • Permite acceder a una red físicamente en bus como si se tratara de un anillo. • El protocolo: Elimina colisiones Utiliza una trama de control: Testigo de Acceso, que confiere el uso exclusivo del canal. A,sig=B B,sig=C C,sig=A Universidad ICESI. Redes y Comunicaciones I. Página No. 45 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control de Enlace de Datos Modelo IEEE 802 5. MODELO IEEE 802 • El Modelo OSI fue concebido para normalizar redes de cobertura amplia (WAN). • Cuando se intentó aplicarlo a redes locales (LAN´s) surgieron dificultades: En los niveles 1 y 2 habían sido generados múltiples estándares (de hecho). • En 1980 el IEEE comenzó a establecer estándares para normalizar las funciones de los dos niveles inferiores de Modelo OSI. • El trabajo fue desarrollado por un comité denominado IEEE_802 y todos sus estándares son referidos como ESTANDARES 802. • Estos estándares de LAN para velocidades de transmisión por debajo de 40 Mbps son ocho conjuntos de protocolos. • La estructura interna de los niveles del Modelo IEEE 802 NO corresponde con la de los niveles inferiores del Modelo OSI. Universidad ICESI. Redes y Comunicaciones I. Página No. 46 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control de Enlace de Datos Modelo IEEE 802 • El Modelo IEEE 802 considera tres niveles: Nivel de Control del Enlace Lógico (LLC- Logical Link Control) Nivel de Control de Acceso al Medio (MACMedium Access Control). Nivel Físico • El Subnivel de Control del Enlace Lógico (LLC): CONTROLA el intercambio de unidades de información entre dos dispositivos de red desde el punto de vista lógico. • El Subnivel de Control de Acceso al Medio (MAC) Reconoce la Dirección de la Tarjeta de Red. Copia Unidades de Mensajes al Medio Físico Reconoce el tipo de unidad de mensaje y el formato. Administra el método de acceso al medio. Universidad ICESI. Redes y Comunicaciones I. Página No. 47 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control de Enlace de Datos Modelo IEEE 802 • Los estándares del proyecto 802 son: IEEE 802.1. Estándar para Redes de Area Local y Urbana. Generalidades y Arquitecturas. Direccionamiento, Funcionamiento Gestión de Redes de Area Local. Interno y IEEE 802.2. Estándar para redes de Area Local, Control del Enlace Lógico. IEEE 802.3. CSMA/CD. Método de Acceso y Especificación del Nivel Físico. IEEE 802.4. Paso de Testigo en Bus (TOKEN BUS). Método de Acceso y Especificación del Nivel Físico. Universidad ICESI. Redes y Comunicaciones I. Página No. 48 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control de Enlace de Datos Modelo IEEE 802 IEEE 802.5. Paso de Testigo en Anillo )TOKEN RING). Método de Acceso y Especificación del Nivel Físico. IEEE 802.6. Estándares para Redes de Area Metropolitana. IEEE 802.7. Estándares para Redes Locales de Banda Ancha. IEEE 802.8. Estándares para Fibra Optica. Universidad ICESI. Redes y Comunicaciones I. Página No. 49 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control de Enlace de Datos Modelo IEEE 802 CONTROL LOGICO DEL ENLACE (LLC) IEEE 802.2 CONTROL DE ACCESO AL MEDIO (MAC) IEEE 802.3,802.4,802.5 FISICO Modelo IEEE NIVEL DE ENLACE DE DATOS FISICO Modelo OSI Universidad ICESI. Redes y Comunicaciones I. Página No. 50 Control del Enlace de Datos. Módulo No. 06. REDES y COMUNICACIONES I Módulo Tema : : Control del Enlace de Datos Bibliografía Bibliografía “Computer Networks”. Tanenbaum, Andrew. Editorial Prentice Hall. Referencia Biblioteca: 6934. “Computer Networks”. Black, Uyless. Editorial Prentice Hall. Referencia Biblioteca: 6961. “Data and Computer Communications”. Stallings, William. Editorial Prentice Hall. Referencia Biblioteca: 10982. “Purchasing and Installing an Ethernet Card for an IBM PC or Compatible”. http://tampico.cso.uiuc.edu. “Packet Drivers for IBM PCs and Clones” http://tampico.cso.uiuc.edu. Universidad ICESI. Redes y Comunicaciones I. Página No. 51