Instructivo de Instalación y Configuración de Windows 2000 Server

Anuncio

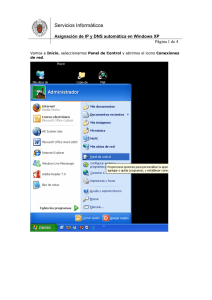

Componentes de Red y Comunicaciones Información Detallada Routing and Remote Access Service Servicio de Enrutamiento y Acceso Remoto El enrutamiento de Microsoft Windows 2000 Server proporciona servicios de enrutamiento de multiprotocolo LAN a LAN, LAN a WAN, red privada virtual (VPN) y de traducción de direcciones de red (NAT). El enrutamiento de Windows 2000 Server esta destinado a administradores del sistema que ya estén familiarizados con protocolos y servicios de enrutamiento, y con protocolos enrutables como TCP/IP, IPX y AppleTalk. La característica de acceso remoto de Microsoft Windows 2000 Server permite a los usuarios móviles o remotos que utilizan vínculos de comunicaciones de acceso telefónico tener acceso a las redes corporativas como si estuvieran conectados directamente. El acceso remoto proporciona también servicios de red privada virtual (VPN) de forma que los usuarios pueden obtener acceso a las redes corporativas a través de Internet. El servicio de enrutamiento y acceso remoto para Microsoft Windows 2000 Server es un enrutador de software provisto de toda clase de características y una plataforma abierta para el enrutamiento e interconexión de redes. Ofrece servicios de enrutamiento a empresas en entornos de red de área local (LAN) y extensa (WAN) o a través de Internet mediante conexiones seguras de red privada virtual (VPN). El servicio de enrutamiento y acceso remoto combina e integra los servicios independientes de enrutamiento y acceso remoto de Windows NT 4.0 y supone una mejora del servicio de enrutamiento y acceso remoto (denominado también RRAS) de Windows NT 4.0. Una ventaja del servicio de enrutamiento y acceso remoto es la integración con el sistema operativo Windows 2000 Server. Este servicio proporciona muchas características de gran rentabilidad y funciona con una gran variedad de plataformas de hardware y numerosos adaptadores de red. Puede ampliarse mediante las interfaces de programación de aplicaciones (API) que pueden utilizar los programadores para crear soluciones personalizadas de conexión por red, así como los nuevos fabricantes para participar en el negocio cada vez mayor de interconexión de redes abiertas. Nota. En lo sucesivo, se denomina enrutador de Windows 2000 al equipo que ejecuta Windows 2000 Server y el servicio de enrutamiento y acceso remoto, que suministra servicios de enrutamiento LAN y WAN. El enrutador de Windows 2000 está diseñado para ser usado por administradores de sistema familiarizados con los protocolos y servicios de enrutamiento. Mediante el enrutamiento y acceso remoto, los administradores pueden ver y administrar enrutadores y servidores de acceso remoto en sus redes. El enrutador de Windows 2000 incluye las características siguientes: Enrutamiento de unidifusión multiprotocolo para el Protocolo Internet (IP), Intercambio de paquetes entre redes (IPX) y AppleTalk. Enrutamiento de unidifusión El enrutamiento de unidifusión es el reenvío de tráfico destinado a una única ubicación de una interconexión de redes desde un host origen a un host de destino mediante enrutadores. Una interconexión de redes está compuesta de, como mínimo, dos redes que se conectan mediante enrutadores. Un enrutador es un sistema intermedio de nivel de red que se utiliza para conectar redes en función de un protocolo de nivel de red común como TCP/IP o IPX. Una red es una parte de la infraestructura de red (repetidores, concentradores y puentes o conmutadores de nivel 2) que está delimitada por enrutadores y asociada con la misma dirección de nivel de red conocida como dirección de red o identificador de red. Un enrutador típico está conectado a dos o más redes a través de un medio LAN o WAN. Los equipos de una red pueden enviar paquetes a equipos de otras redes mediante el reenvío de dichos paquetes al enrutador. El enrutador examina el paquete y utiliza la dirección de red de destino del encabezado del paquete para decidir qué interfaz utilizará para reenviarlo. Mediante los protocolos de enrutamiento (OSPF, RIP, etc.), un enrutador aprende información de red (como direcciones de redes) de los enrutadores vecinos y, a continuación, la propaga a enrutadores de otras redes para habilitar la conectividad entre todos los equipos de todas las redes. El enrutador de Windows 2000 puede enrutar tráfico IP, IPX y AppleTalk. Enrutamiento IP El protocolo de red IP es parte de un conjunto de protocolos de Internet conocidos como Protocolo de control de transporte/Protocolo Internet ( TCP/IP, Transmission Control Protocol/Internet Protocol). IP se utiliza para la comunicación a través de cualquier conjunto de redes IP interconectadas. Los enrutadores son estáticos (la rutas las establece un administrador y no cambian hasta que éste las cambie) o dinámicos (las rutas se actualizan dinámicamente mediante protocolos de enrutamiento). El enrutamiento IP es el reenvío de tráfico IP desde un host de origen a un host de destino a través de enrutadores IP. En cada enrutador, el siguiente salto se determina al hacer coincidir la dirección IP de destino del paquete con la mejor ruta de la tabla de enrutamiento. El enrutador de Windows 2000 incluye soporte para dos protocolos de enrutamiento de unidifusión IP: 1. Protocolo de información de enrutamiento (RIP, Routing Information Protocol) para IP 2. Abrir la ruta de acceso más corta primero (OSPF, Open Shortest Path First) El enrutador de Windows 2000 no admite únicamente RIP para IP y OSPF. Este enrutador es una plataforma ampliable: otros fabricantes pueden crear protocolos de enrutamiento IP adicionales, como el Protocolo de enrutamiento de puerta de enlace interior (IGRP, Interior Gateway Routing Protocol) y el Protocolo de puerta de enlace de borde (BGP, Border Gateway Protocol). Enrutamiento IPX El protocolo Intercambio de paquetes entre redes (IPX, Internetwork Packet Exchange) se utiliza principalmente en entornos Novell NetWare, pero también se utiliza para redes basadas en Microsoft Windows. El enrutador de Windows 2000 incluye soporte para dos protocolos de enrutamiento IPX: RIP para IPX, que se utiliza para propagar la información de enrutamiento IPX. Protocolo de anuncio de servicios (SAP, Service Advertising Protocol) para IPX, que se utiliza para propagar la información de la ubicación de servicios. La implementación de IPX, RIP y SAP en un equipo donde se ejecuta Windows 2000 Server (mediante el Protocolo de transporte compatible con NWLink IPX/SPX/NetBIOS, conocido también como NWLink) cumple las especificaciones de los enrutadores IPX de Novell. Enrutamiento AppleTalk AppleTalk se utiliza principalmente en entornos Apple de Macintosh. El enrutador de Windows 2000 incluye soporte para el Protocolo de mantenimiento de tablas de enrutamiento (RTMP, Routing Table Maintenance Protocol). Protocolos estándar de enrutamiento IP de unidifusión del sector: Abrir la ruta de acceso más corta primero (OSPF, Open Shortest Path First) y Protocolo de información de enrutamiento (RIP, Routing Information Protocol) versiones 1 y 2. Para mayor información ver enrutamiento de unidifusión. Servicios y protocolos estándar de enrutamiento IPX del sector: RIP para IPX y Protocolo de anuncio de servicios (SAP, Service Advertising Protocol) para IPX. Para mayor información ver enrutamiento de unidifusión. Servicios de multidifusión IP (Protocolo de administración de grupos de Internet (IGMP, Internet Group Management Protocol) en modo de enrutador y proxy IGMP) para habilitar el reenvío de tráfico de multidifusión IP. Enrutamiento y reenvío de multidifusión La unidifusión es el envío de tráfico de red a un extremo especificado. La multidifusión es el envío de tráfico de red a un grupo de extremos. Únicamente aquellos miembros del grupo de extremos que estén escuchando el tráfico de multidifusión (el grupo de multidifusión) procesarán dicho tráfico. Los demás nodos pasarán por alto el tráfico de multidifusión. Puede utilizar el tráfico de multidifusión para: 1. Descubrir recursos en la interconexión de redes. 2. Admitir aplicaciones de transmisión de datos como la distribución de archivos o la sincronización de bases de datos. 3. Admitir aplicaciones multimedia de multidifusión como vídeo y audio digitalizado. El reenvío de multidifusión es el reenvío inteligente de tráfico de multidifusión. El enrutamiento de multidifusión es la propagación de información de escucha de grupos de multidifusión. Windows 2000 Server admite el reenvío de multidifusión y el enrutamiento de multidifusión limitado. Con el reenvío de multidifusión, un enrutador reenvía tráfico de multidifusión a redes o direcciones donde los nodos están atendiendo. El reenvío de multidifusión evita el reenvío de tráfico de multidifusión a redes donde ningún nodo atiende. Enrutamiento de multidifusión Con el enrutamiento de multidifusión, los enrutadores que admiten la multidifusión se comunican entre sí información de pertenencia a grupos de multidifusión, de manera que en la interconexión de redes se toman decisiones acerca del reenvío de multidifusión de forma inteligente. Los enrutadores de multidifusión utilizan protocolos de enrutamiento de multidifusión para comunicarse entre sí información de grupos de multidifusión. Entre los ejemplos de protocolos de enrutamiento de multidifusión se incluye el Protocolo de enrutamiento de multidifusión de vectores de distancia (DVMRP, Distance Vector Multicast Routing Protocol), Extensiones de multidifusión de OSPF (MOSPF, Multicast Extensions to OSPF), Multidifusión independiente de protocolo: modo disperso (PIM-SM, Protocol-Independent Multicast-Sparse Mode) y Multidifusión independiente de protocolo: modo denso (PIM-DM, Protocol Independent Multicast-Dense Mode). Windows 2000 Server no incluye ningún protocolo de enrutamiento de multidifusión. No obstante, el enrutador de Windows 2000 es una plataforma ampliable: otros distribuidores pueden crear protocolos de enrutamiento de multidifusión. Servicios de traducción de direcciones de red (NAT) IP para simplificar la interconexión de redes domésticas y la conexión de redes de una oficina doméstica o pequeña (SOHO, Small Office or Home Office) a Internet. Para obtener más información, consulte Compartiendo Conexión a Internet. Filtrado de paquetes IP e IPX para seguridad y rendimiento. Filtrado de paquetes El enrutador de Windows 2000 admite el filtrado de paquetes IP e IPX, que especifica qué tipo de tráfico se permite entrar y salir del enrutador. La característica de filtrado de paquetes del enrutador de Windows 2000 está basada en excepciones. Puede establecer filtros de paquetes por interfaz y configurarlos para: 1. Dejar pasar todo el tráfico excepto los paquetes prohibidos por filtros. 2. Descartar todo el tráfico excepto los paquetes permitidos por filtros. Enrutamiento de marcado a petición a través de vínculos WAN de acceso telefónico. Enrutamiento de marcado a petición El enrutador de Windows 2000 también incluye compatibilidad con el enrutamiento de marcado a petición. Mediante la interfaz de marcado a petición, el enrutador puede iniciar una conexión con un sitio remoto cuando reciba el paquete que se va a distribuir. La conexión pasará a estar activa únicamente cuando los datos se envíen al sitio remoto. Cuando no se haya enviado ningún dato a través del vínculo durante un período especificado, dicho vínculo se desconectará. Mediante la creación de una conexión de marcado a petición, puede utilizar las líneas de acceso telefónico existentes en vez de líneas cedidas para situaciones de poco tráfico. El enrutamiento de marcado a petición puede reducir de manera significativa los costos de conexión. El enrutador de Windows 2000 también incluye compatibilidad con los filtros de marcado a petición y horas de acceso telefónico. Puede utilizar filtros de marcado a petición para especificar a qué tipo de tráfico se le permite establecer la conexión. Los filtros de marcado a petición son independientes de los filtros de paquetes IP, que el usuario configura para especificar qué tráfico se permite entrar y salir de una interfaz una vez establecida la conexión. Puede establecer horas de acceso telefónico con el fin de especificar las horas a las que se permite que un enrutador tenga acceso telefónico para establecer conexiones de marcado a petición. Puede configurar cuándo aceptará el enrutador conexiones entrantes a través de directivas de acceso a red. Compatibilidad de la red privada virtual (VPN) con el Protocolo de túnel punto a punto (PPTP) y el Protocolo de túnel de capa 2 (L2TP) a través de la Seguridad de protocolos de Internet (IPSec). Enrutar a través de conexiones VPN El enrutamiento convencional se lleva a cabo entre enrutadores sobre tecnologías de acceso compartido basadas en LAN, como Ethernet o Token Ring, o bien, tecnologías punto a punto basadas en WAN, como T1 o Frame Relay. Con las tecnologías WAN convencionales, los paquetes IP se reenvían entre dos enrutadores a través de una conexión punto a punto física o lógica. Esta conexión está dedicada al cliente en una red privada de datos que proporciona el proveedor de servicios WAN. Con la llegada de Internet, ahora es posible enrutar paquetes entre enrutadores conectados a Internet a través de una conexión virtual que emula las propiedades de una conexión punto a punto dedicada y privada. Este tipo de conexión se conoce como conexión de red privada virtual (VPN, virtual private network) enrutador a enrutador. Mediante las conexiones VPN enrutador a enrutador, puede reemplazar los caros vínculos WAN de largo alcance con vínculos WAN de corto alcance al proveedor de servicios Internet (ISP, Internet service provider) local. Para emular una conexión punto a punto privada, el paquete reenviado entre enrutadores se encapsula, o empaqueta, con un encabezado adicional que proporciona la información de enrutamiento necesaria para alcanzar el extremo. Los extremos de la conexión son los enrutadores. La parte de la conexión de red privada virtual en la que se encapsulan los datos se denomina el túnel. Para asegurar las conexiones VPN, los paquetes se cifran antes de la encapsulación. Los paquetes interceptados son indescifrables sin las claves de cifrado. La parte de la conexión de red privada virtual en la que se cifran los datos se denomina conexión de red privada virtual (VPN). En las conexiones VPN enrutador a enrutador, el túnel y la conexión VPN coinciden. Compatibilidad estándar del sector con el Agente relé del Protocolo de configuración dinámica de host (DHCP) para IP. Para obtener más información, consulte Agente relé DHCP. Agente Relé BOOTP/DHCP Programa agente o componente responsable de emitir mensajes de difusión DHCP y BOOTP entre un servidor DHCP y un cliente a través de un enrutador IP. Un agente relé DHCP admite transmisión de mensajes BOOTP/DHCP como se define en las RFC 1541 y 2131. En Windows 2000 Server, el servicio Agente relé de DHCP se administra mediante los Servicios de enrutamiento y acceso remoto. El componente Agente relé DHCP proporcionado con el enrutador de Windows 2000 es un agente relé con protocolo Bootstrap (BOOTP) que transmite mensajes en Protocolo de configuración dinámica de host (DHCP, Dynamic Host Configuration Protocol) entre los clientes DHCP y los servidores DHCP en distintas redes IP. El Agente relé DHCP cumple con la especificación RFC 1542, "Clarifications and Extensions for the Bootstrap Protocol". En los segmentos de red IP que contienen clientes DHCP, se requiere un servidor DHCP o un equipo que funcione como Agente relé DHCP. Compatibilidad estándar del sector con el anuncio del enrutador mediante el descubrimiento del enrutador del Protocolo de mensajes de control de Internet (ICMP, Internet Control Message Protocol). Para obtener más información, consulte Descubrimiento de enrutadores ICMP. Descubrimiento de enrutadores ICMP Para configurar hosts IP con las direcciones IP de enrutadores locales y proporcionar una manera de que los hosts detecten los enrutadores que estén inactivos, puede utilizar los mensajes del Protocolo de mensajes de control de Internet (ICMP) correspondientes a las solicitudes y anuncios del enrutador (como se describe en la RFC 1256, "Mensajes de descubrimiento del enrutador ICMP"): 1. Los hosts envían las solicitudes del enrutador para descubrir los enrutadores de sus redes. 2. Los enrutadores envían los anuncios de enrutador en respuesta a una solicitud de enrutador y para notificar periódicamente a los hosts de la red que el enrutador aún se encuentra disponible. El protocolo TCP/IP para Windows 2000 admite solicitudes de enrutadores ICMP. El enrutador de Windows 2000 admite anuncios de enrutadores ICMP. Compatibilidad con la creación de túneles mediante túneles IP en IP. Para obtener más información, consulte Interfaces IP en IP. Interfaces IP en IP Una interfaz IP en IP es una interfaz lógica que envía paquetes IP con túneles. Los paquetes IP que normalmente no atraviesan una intranet o Internet se encapsulan con un encabezado IP adicional. Los paquetes IP encapsulados pueden atravesar una intranet o Internet. Un uso típico de las interfaces IP en IP es el reenvío de tráfico de multidifusión IP de un área de la intranet a otra, a través de una parte de la intranet que no admite enrutamiento ni reenvío de multidifusión. Una vez creadas las interfaces IP en IP, puede configurarlas de la misma manera que si se tratara de cualquier otra interfaz IP, incluso puede configurar filtros de paquetes para limitar el tráfico que se permite entrar y salir de la interfaz. Una interfaz gráfica de usuario para la configuración y supervisión remotas. Herramientas de administración El enrutador de Windows 2000 incluye las siguientes herramientas de administración: 1. Enrutamiento y acceso remoto La herramienta principal de administración para configurar el enrutador de acceso remoto de Windows 2000 es el Enrutamiento y acceso remoto (disponible en la carpeta Herramientas administrativas del Panel de control). Con el Enrutamiento y acceso remoto, podrá: a) Configurar, habilitar, deshabilitar, iniciar y detener el servicio de enrutamiento y acceso remoto. b) Administrar enrutadores remotos y locales. c) Configurar el comportamiento y los protocolos de enrutamiento. d) Configurar el comportamiento del enrutamiento de marcado a petición. e) Configurar las directivas de acceso a red. f) Supervisar conexiones activas. g) Guardar la configuración de enrutamiento actual en un archivo y cargar configuraciones anteriores de un archivo. Las cuentas del operador de servidores y del administrador local pueden utilizar el Enrutamiento y acceso remoto. Si el equipo es miembro de un dominio, las cuentas del operador de servidores y del administrador del dominio pueden utilizar el Enrutamiento y acceso remoto. 2. La utilidad de línea de comandos Netsh Puede utilizar la utilidad de línea de comandos Netsh para configurar localmente los enrutadores de acceso remoto de Windows 2000 desde el símbolo del sistema de Windows 2000. La utilidad Netsh puede utilizar archivos de comandos para automatizar las tareas de configuración. Nota No todas las funciones de las herramientas administrativas de Windows 2000 funcionan cuando se administra un enrutador de Enrutamiento y acceso remoto (RRAS) de Windows NT 4.0 o un servidor de Servicio de acceso remoto (RAS) de Windows NT 4.0. No es posible configurar de forma remota propiedades de enrutamiento de AppleTalk con el Enrutamiento y acceso remoto. Una interfaz de línea de comandos para secuencias de comandos en ejecución, configuración automatizada y supervisión remota. Para obtener más información, consulte Herramientas de administración. Compatibilidad con funciones de administración de energía de Windows 2000. Para obtener más información, consulte Compatibilidad con la administración de energía. Compatibilidad con la administración de energía La compatibilidad con la administración de energía correspondiente al Enrutamiento y acceso remoto de Windows 2000 aparece en la tabla siguiente. La primera columna indica la configuración del enrutador de acceso remoto de Windows 2000, la segunda columna indica si el equipo pasa al modo de suspensión en función de una solicitud del modo de suspensión iniciada por la Configuración avanzada e interfaz de energía (ACPI, Advanced Configuration and Power Interface) o la Administración avanzada de energía (APM, Advanced Power Management), y la última columna indica si el equipo pasa al modo de suspensión en función de una solicitud de modo de suspensión iniciada por el usuario. Configuración del enrutador de acceso remoto Modo de suspensión iniciado por ACPI/APM Modo de suspensión iniciado por el usuario Enrutador LAN y WAN No Sí Enrutador de LAN solamente No No Enrutador con una conexión VPN activa No Sí Enrutador con traducción de direcciones de red activa No Sí Servidor de acceso remoto No Sí Servidor de acceso remoto con una No conexión activa de acceso telefónico Sí Servidor de acceso remoto con una conexión VPN activa No Sí Nota Si hay conexiones activas cuando se realiza la petición de modo de suspensión iniciada por el usuario, no se le informará. Las conexiones activas se interrumpen. Capacidades de administración del Protocolo simple de administración de redes (SNMP) con compatibilidad con bases de datos de información de administración (MIB). Definición de SNMP El protocolo simple de administración de redes (SNMP) es un estándar de administración de redes utilizado en redes TCP/IP y, más recientemente, en redes de Intercambio de paquetes entre redes (IPX). SNMP proporciona un método de administración de hosts de redes como concentradores, puentes, enrutadores y equipos de servidor o estaciones de trabajo desde un equipo central que ejecuta un software de administración de redes. SNMP realiza servicios de administración mediante una arquitectura distribuida de sistemas de administración y agentes. Puesto que la administración de redes es fundamental para la administración de recursos y auditoría, SNMP puede utilizarse para: 1. Configurar dispositivos remotos. La información de configuración puede enviarse a cada host conectado a la red desde el sistema de administración. 2. Supervisar el rendimiento de la red. Puede hacer un seguimiento de la velocidad de procesamiento y el rendimiento de la red, y recopilar información acerca de las transmisiones de datos. 3. Detectar errores en la red o accesos inadecuados. Puede configurar las alarmas que se desencadenarán en los dispositivos de red cuando se produzcan ciertos sucesos. Cuando se dispara una alarma, el dispositivo envía un mensaje de suceso al sistema de administración. Entre las causas más frecuentes de alarma se incluye un dispositivo que se cierra y se reinicia, un error de un vínculo detectado en un enrutador y un acceso inadecuado. 4. Auditar el uso de la red. Puede supervisar el uso general de la red para identificar el acceso de un grupo o usuario, y los tipos de uso de servicios y dispositivos de la red. Puede utilizar esta información para generar una facturación directa de las cuentas o para justificar los costos actuales de la red y los gastos planeados. Compatibilidad ampliable con medios, incluidos Ethernet, Token Ring, Interfaz de datos distribuidos por fibra (FDDI, Fiber Distributed Data Interface), modo de transferencia asincrónica (ATM), Red digital de servicios integrados (ISDN), Portadora-T (T-Carrier), Relé de trama, xDSL, módems por cable, X.25 y módems analógicos. API para protocolos de enrutamiento, administración y la interfaz de usuario para habilitar el desarrollo de valor agregado en la plataforma del enrutador de Windows 2000. Virtual Private Networks (VPN) Redes Privadas Virtuales Una red privada virtual (VPN, Virtual Private Network) es la extensión de una red privada que incluye vínculos de redes compartidas o públicas como Internet. Con una red privada virtual, puede enviar datos entre dos equipos a través de una red compartida o pública de forma que emula un vínculo privado punto a punto. Las funciones de red privada virtual consisten en crear y configurar una red privada virtual. Para emular un vínculo punto a punto, los datos se encapsulan o empaquetan con un encabezado que proporciona la información de enrutamiento que permite a los datos recorrer la red compartida o pública hasta alcanzar su destino. Para emular un vínculo privado, los datos se cifran para asegurar la confidencialidad. Los paquetes interceptados en la red compartida o pública no se pueden descifrar si no se dispone de las claves de cifrado. El vínculo en el que se encapsulan y cifran los datos privados es una conexión de red privada virtual (VPN). La siguiente ilustración muestra el equivalente lógico de una conexión VPN. Los usuarios que trabajan en casa o que están de viaje pueden usar conexiones VPN para establecer una conexión de acceso remoto al servidor de una organización mediante la infraestructura que proporciona una red pública como Internet. Desde la perspectiva del usuario, la red privada virtual es una conexión punto a punto entre el equipo (el cliente VPN) y el servidor de la organización (el servidor VPN). La infraestructura exacta de la red compartida o pública es irrelevante dado que lógicamente parece como si los datos se enviaran a través de un vínculo privado dedicado. Las organizaciones también pueden utilizar conexiones VPN para establecer conexiones enrutadas con oficinas alejadas geográficamente o con otras organizaciones a través de una red pública como Internet al mismo tiempo que realizan comunicaciones seguras. Una conexión VPN enrutada a través de Internet funciona lógicamente como un vínculo de WAN dedicado. Gracias al acceso remoto y a las conexiones enrutadas, una organización puede utilizar conexiones VPN para realizar conexiones a larga distancia, o líneas concedidas para conexiones locales o con un Proveedor de servicios Internet (ISP). Hay dos tipos de tecnología VPN en Windows 2000: 1. Protocolo de túnel punto a punto (PPTP, Point-to-Point Tunneling Protocol) PPTP utiliza métodos de autenticación de Protocolo punto a punto (PPP) de nivel de usuario y Cifrado punto a punto de Microsoft (MPPE) para cifrar los datos. 2. Protocolo de túnel de capa 2 (L2TP) con seguridad de protocolo Internet (IPSec) L2TP utiliza métodos de autenticación de PPP de nivel de usuario y certificados de nivel de equipo con IPSec para cifrar los datos. Conexiones VPN Crear una conexión de red privada virtual (VPN) es muy similar a establecer una conexión punto a punto mediante conexiones de acceso telefónico y enrutamiento de marcado a petición. Hay dos tipos de conexiones VPN: Conexión VPN de acceso remoto Un cliente de acceso remoto (el equipo de un usuario) realiza una conexión VPN de acceso remoto que conecta a una red privada. El servidor VPN proporciona acceso a los recursos del servidor VPN o a toda la red a la que está conectado el servidor VPN. Los paquetes enviados desde el cliente remoto a través de la conexión VPN se originan en el equipo cliente de acceso remoto. El cliente de acceso remoto (el cliente VPN) se autentica ante el servidor de acceso remoto (el servidor VPN) y, para realizar la autenticación mutua, el servidor se autentica ante el cliente. Los equipos que ejecutan Windows 2000, Windows NT versión 4.0, Windows 95 y Windows 98 pueden crear conexiones VPN de acceso remoto a un servidor VPN que ejecuta Windows 2000. Los clientes VPN también pueden ser un cliente de Protocolo de túnel punto a punto (PTPP) o un cliente de Protocolo de túnel de capa 2 (L2TP) con IPSec que no sean de Microsoft. Conexión VPN de enrutador a enrutador Un enrutador realiza una conexión VPN de enrutador a enrutador que conecta dos partes de una red privada. El servidor VPN proporciona una conexión enrutada a la red a la que está conectado el servidor VPN. En una conexión VPN de enrutador a enrutador, los paquetes enviados desde uno de los enrutadores a través de la conexión VPN normalmente no se originan en los enrutadores. El enrutador de llamada (el cliente VPN) se autentica ante el enrutador de respuesta (el servidor VPN) y, para realizar la autenticación mutua, el enrutador de respuesta se autentica ante el enrutador de llamada. Los equipos que ejecutan Windows 2000 Server y Windows NT Server 4.0 con los servicios de enrutamiento y acceso remoto (RRAS) pueden crear conexiones VPN de enrutador a enrutador. Los clientes VPN también pueden ser un cliente de Protocolo de túnel punto a punto (PPTP) o un cliente de Protocolo de túnel de capa 2 (L2TP) con IPSec que no sean de Microsoft. Tipos de redes privadas virtuales Puede utilizar conexiones de red privada virtual (VPN) cuando necesite una conexión punto a punto segura para conectar usuarios o redes. Las conexiones VPN típicas se basan en Internet o en una intranet. Esta sección trata: Redes privadas virtuales basadas en Internet Mediante una conexión de red privada virtual (VPN) basada en Internet, puede ahorrar los gastos de llamadas telefónicas a larga distancia y aprovechar la disponibilidad de Internet. Acceso remoto a través de Internet En lugar de realizar una llamada de larga distancia para conectar con un servidor de acceso a la red (NAS, Network Access Server) de la compañía o externo, los clientes de acceso remoto pueden llamar a un ISP local. Mediante la conexión física establecida con el ISP local, el cliente de acceso remoto inicia una conexión VPN a través de Internet con el servidor VPN de la organización. Una vez creada la conexión VPN, el cliente de acceso remoto puede tener acceso a los recursos de la intranet privada. La ilustración siguiente muestra el acceso remoto a través de Internet. Conectar redes a través de Internet Cuando las redes están conectadas a través de Internet, un enrutador reenvía paquetes a otro enrutador a través de una conexión VPN. Para los enrutadores, la red privada virtual funciona como un vínculo de la capa de vínculo de datos. La ilustración siguiente muestra la conexión de redes a través de Internet. Usar vínculos WAN dedicados En lugar de utilizar un vínculo WAN dedicado de larga distancia y caro entre las distintas oficinas de la compañía, los enrutadores de las oficinas se conectan a Internet mediante vínculos WAN dedicados locales con un ISP local. Así, cualquiera de los enrutadores inicia una conexión VPN de enrutador a enrutador a través de Internet. Una vez conectados, los enrutadores pueden reenviarse entre sí transmisiones de protocolos enrutadas o directas mediante la conexión VPN. Usar vínculos WAN de acceso telefónico En lugar de realizar una llamada de larga distancia para conectar con un NAS de la compañía o externo, el enrutador de una oficina puede llamar a un ISP local. Mediante la conexión establecida con el ISP local, el enrutador de la sucursal inicia una conexión VPN de enrutador a enrutador con el enrutador de la oficina central a través de Internet. El enrutador de la oficina central actúa como un servidor VPN y debe estar conectado a un ISP local mediante un vínculo WAN dedicado. Es posible mantener conectadas ambas oficinas a Internet mediante un vínculo WAN de acceso telefónico. Sin embargo, esto sólo es posible si el ISP admite el enrutamiento a clientes mediante marcado a petición; es decir, el ISP llama al enrutador del cliente cuando hay que entregar un datagrama IP al cliente. Muchos ISP no admiten el enrutamiento de marcado a petición para clientes. Redes privadas virtuales basadas en intranet Las conexiones de red privada virtual (VPN) basadas en intranet aprovechan la conectividad IP en la intranet de una organización. Acceso remoto a través de una intranet En las intranets de algunas organizaciones, los datos de un departamento, por ejemplo, el departamento de recursos humanos, son tan confidenciales que la red del departamento está físicamente desconectada de la intranet del resto de la organización. Aunque así se protegen los datos del departamento, se crea un problema de acceso a la información por parte de aquellos usuarios que no están físicamente conectados a la red independiente. Mediante una conexión VPN, la red del departamento está físicamente conectada a la intranet de la organización pero se mantiene separada gracias a un servidor VPN. El servidor VPN no proporciona una conexión enrutada directa entre la intranet de la organización y la red del departamento. Los usuarios de la intranet de la organización que disponen de los permisos apropiados pueden establecer una conexión VPN de acceso remoto con el servidor VPN y tener acceso a los recursos protegidos de la red confidencial del departamento. Adicionalmente, para mantener la confidencialidad de los datos, se cifran todas las comunicaciones realizadas a través de la conexión VPN. Para aquellos usuarios que no tienen permisos para establecer una conexión VPN, la red del departamento está oculta a la vista. La ilustración siguiente muestra el acceso remoto a través de una intranet. Conectar redes a través de una intranet También puede conectar dos redes a través de una intranet mediante una conexión VPN de enrutador a enrutador. Las organizaciones que tienen departamentos en diferentes ubicaciones, cuyos datos son altamente confidenciales, pueden utilizar una conexión VPN de enrutador a enrutador para comunicarse entre sí. Por ejemplo, el departamento financiero podría necesitar comunicarse con el departamento de recursos humanos para intercambiar información acerca de las nóminas. El departamento financiero y el departamento de recursos humanos están conectados a la intranet común con equipos que pueden actuar como clientes VPN o servidores VPN. Una vez establecida la conexión VPN, los usuarios de los equipos de ambas redes pueden intercambiar datos confidenciales a través de la intranet corporativa. La ilustración siguiente muestra la conexión de redes a través de una intranet. Dynamic DNS DNS Dinámico DNS es una abreviatura para Sistema de nombres de dominio (Domain Name System), un sistema para asignar nombres a equipos y servicios de red que se organiza en una jerarquía de dominios. La asignación de nombres DNS se utiliza en las redes TCP/IP, como Internet, para localizar equipos y servicios con nombres sencillos. Cuando un usuario escriba un nombre DNS en una aplicación, los servicios DNS podrán traducir el nombre a otra información asociada con el mismo, como una dirección IP. El Sistema de nombres de dominio (DNS) es un servicio de nombres estándar para TCP/IP e Internet. El servicio DNS permite registrar y resolver los nombres de dominio DNS a los equipos cliente en la red. Estos nombres se utilizan para la búsqueda y el acceso a recursos que ofrecen otros equipos en la red o en otras redes como Internet. DNS es un servicio estándar de Internet que traduce nombres legibles de equipos host, como mipc.microsoft.com, a direcciones IP numéricas. Esto permite que los procesos que se ejecutan en equipos de redes TCP/IP puedan realizar la identificación y conexión. Los nombres de dominio de DNS están basados en una estructura jerárquica de nombres DNS que es una estructura de árbol invertida: un único dominio raíz, bajo el que puede haber dominios primarios y secundarios (ramas y hojas). Por ejemplo, un nombre de dominio de Windows 2000 como secundario.primario.microsoft.com identifica a un dominio "secundario", que depende de un dominio denominado "primario", que a su vez es un dominio secundario del dominio raíz microsoft.com. Por ejemplo, la mayoría de los usuarios prefieren un nombre fácil de utilizar como ejemplo.microsoft.com para localizar un equipo (como un servidor Web o de correo electrónico) en la red. Un nombre sencillo resulta más fácil de aprender y recordar. Sin embargo, los equipos se comunican a través de una red mediante direcciones numéricas. Para facilitar el uso de los recursos de red, los servicios de nombres como DNS proporcionan una forma de asignar estos nombres sencillos de los equipos o servicios a sus direcciones numéricas. Si utilizó alguna vez un explorador Web, también utilizó DNS. Cada equipo en un dominio DNS tiene una identificación única que consiste en su nombre completo de dominio DNS. El nombre completo de dominio de un equipo que se encuentre en el dominio secundario.primario.microsoft.com sería: nombreDeEquipo.secundario.primario.microsoft.com. El gráfico siguiente muestra un uso básico de DNS, consistente en la búsqueda de la dirección IP de un equipo basada en su nombre. En este ejemplo, un equipo cliente consulta a un servidor, preguntando la dirección IP de un equipo configurado para utilizar host-a.ejemplo.microsoft.com como nombre de dominio. Como el servidor puede utilizar la base de datos local para responder la consulta, contesta con una respuesta que contiene la información solicitada, un registro de recursos de direcciones host (A) que contiene la información de dirección IP para host-a.ejemplo.microsoft.com. El ejemplo muestra una consulta DNS sencilla entre un único cliente y un servidor. En la práctica, las consultas DNS pueden ser más complicadas que ésta e incluyen pasos adicionales que no se muestran aquí. Herramientas DNS Windows 2000 proporciona una serie de programas para administrar, supervisar y solucionar los problemas de los clientes y los servidores DNS. Entre estos programas se cuentan: La consola DNS, que forma parte de las Herramientas administrativas. Programas de línea de comandos, como Nslookup, que se pueden utilizar para solucionar problemas de DNS. Características de registro, como el registro del servidor DNS, que se pueden ver mediante el Visor de sucesos. Los registros basados en archivos se pueden usar también temporalmente como una opción de depuración avanzada para registrar y hacer un seguimiento de los sucesos del servicio seleccionados. Programas de supervisión del rendimiento, como los contadores de estadísticas para medir y supervisar la actividad del servidor DNS con el Supervisor del sistema. La consola DNS La herramienta principal de administración de los servidores DNS de Windows 2000 es la consola DNS, que encontrará en la carpeta de Herramientas administrativas, en el Panel de control. La consola DNS aparece como un complemento Microsoft Management Console (MMC), para lograr una mayor integración de la administración de DNS en la administración global de la red. Después de instalar un servidor DNS, puede utilizar la consola DNS para realizar las siguientes tareas administrativas básicas del servidor: 1. Realizar la configuración inicial de un servidor DNS nuevo. 2. Conectar y administrar un servidor DNS local en el mismo equipo o servidores DNS remotos en otros equipos. 3. Agregar y quitar las zonas de búsqueda hacia adelante y hacia atrás cuando sea necesario. 4. Agregar, quitar y actualizar los registros de recursos en las zonas. 5. Modificar la forma de almacenar y duplicar las zonas entre servidores. 6. Modificar en los servidores la forma de procesamiento de las consultas y la forma de controlar las actualizaciones dinámicas. 7. Modificar la seguridad de zonas o registros de recursos específicos. Además, también puede utilizar la consola DNS para realizar las tareas siguientes. Realizar el mantenimiento en el servidor. Puede iniciar, detener, pausar o reanudar el servidor, o actualizar manualmente los archivos de datos del servidor. Supervisar el contenido de la memoria caché del servidor y, si es necesario, borrarlo. Ajustar las opciones avanzadas del servidor. Configurar, caducar y compactar los registros de recursos antiguos almacenados por el servidor. Además, también puede utilizar la consola DNS desde un equipo que no sea un servidor para administrar de forma remota los servidores DNS de Windows 2000 (siempre que antes haya instalado en ellos el servicio del Servidor DNS). Importante. Sólo se puede utilizar la consola DNS para administrar servidores DNS de Windows 2000. Nota La consola DNS proporciona nuevas formas de realizar las tareas administrativas de DNS familiares, antes realizadas en Windows NT Server 4.0 con el Administrador de DNS. Para obtener más información, consulte Nuevas formas de realizar tareas familiares En Windows 2000 Server, la consola DNS aparecerá cuando se haya instalado el servidor DNS. Para utilizar la consola DNS de otro equipo que no sea un servidor (por ejemplo, uno que ejecute Windows 2000 Professional), debe instalar el paquete de Herramientas administrativas. Programas de línea de comandos Windows 2000 proporciona varios programas de línea de comandos. Puede utilizarlos para administrar y solucionar los problemas de clientes y servidores DNS. La tabla siguiente describe cada uno de estos programas. Puede ejecutarlos escribiendo el nombre de archivo en el símbolo del sistema o mediante un archivo de proceso por lotes. Comando Descripción Nslookup Se utiliza para realizar pruebas de consultas del espacio de nombres del dominio DNS. Para obtener más información, consulte Solucionar problemas de DNS con las herramientas de comandos Dnscmd Una interfaz de línea de comandos para administrar servidores DNS. Este programa es útil para secuencias de comandos de proceso por lotes. Ayuda a automatizar las tareas administrativas de DNS rutinarias o a realizar la configuración e instalación desatendida simple de servidores DNS nuevos en la red. Para obtener más información, consulte Automatizar la administración de servidores mediante Dnscmd Ipconfig Este comando se utiliza para ver y modificar los detalles de la configuración IP utilizada por el equipo. En Windows 2000, se incluyen con este programa opciones adicionales de línea de comandos que proporcionan ayuda para solucionar problemas y lograr la compatibilidad de clientes DNS. Para obtener más información, consulte Para vaciar y restablecer la memoria caché de un solucionador cliente mediante el comando ipconfig o Para renovar el registro de clientes DNS mediante el comando ipconfig Programas de supervisión de sucesos Windows 2000 Server incluye dos opciones para supervisar servidores DNS: Registro predeterminado de mensajes de sucesos del servidor DNS en el registro del mismo. En Windows 2000 Server, los mensajes de sucesos del servidor se separan y mantienen en su propio registro de sucesos del sistema, el registro del servidor DNS, que se puede ver mediante el Visor de sucesos. El registro del servidor DNS contiene sucesos básicos registrados por el servicio del Servidor DNS. Por ejemplo, cuando se inicia o detiene el servidor DNS, se escribe en este registro el correspondiente mensaje de suceso. También se registran aquí algunos sucesos críticos adicionales del servicio DNS. Por ejemplo, el servidor se inicia pero no encuentra los datos de inicialización, como zonas o información de inicio almacenada en el Registro de Windows 2000 o, en algunos casos, en Active Directory. Los tipos de suceso registrados por los servidores DNS de Windows 2000 están predeterminados. Para obtener más información, consulte Referencia de registros del servidor DNS También puede utilizar el Visor de sucesos para ver y supervisar los sucesos DNS relacionados con el cliente. Éstos aparecen en el registro del Sistema y los escribe el servicio Cliente DNS en cualquier equipo que ejecute Windows 2000 (cualquier versión). Opciones de depuración opcionales para registrar en el equipo servidor DNS el seguimiento en un archivo de texto. También puede utilizar la consola DNS para habilitar de forma selectiva opciones de depuración adicionales para registrar temporalmente en un archivo de texto el seguimiento de la actividad del servidor DNS. El archivo que se crea y utiliza para esta característica, Dns.log, se almacena en la carpeta systemroot\System32\Dns. Programas de supervisión del rendimiento Puede supervisar el rendimiento de los servidores DNS de Windows 2000 mediante contadores adicionales específicos del servicio, que midan el rendimiento del servidor DNS. Tendrá acceso a estos contadores a través del Supervisor del sistema proporcionado en la consola Rendimiento. Cuando utiliza el Supervisor del sistema, puede crear gráficos de las tendencias de rendimiento del servidor a lo largo del tiempo para cualquiera de los servidores DNS de Windows 2000. Los podrá estudiar y analizar de forma más detallada para determinar si es necesario un ajuste adicional del servidor. Midiendo y revisando los datos del servidor durante un período de tiempo podrá determinar puntos de referencia del rendimiento y decidir si debe realizar más ajustes para optimizar el sistema. Nota Si utilizó anteriormente servidores DNS de Windows, la consola DNS reemplaza el Administrador de DNS que se utilizaba en Windows NT Server 4.0. Internet Connection Sharing Compartiendo Conexión a Internet Con la característica Compartir conexión a Internet de Conexiones de red y de acceso telefónico, puede utilizar Windows 2000 para conectar una red local pequeña a Internet. Por ejemplo, puede tener una red doméstica que conecte a Internet a través de una conexión de acceso telefónico. Al habilitar la conexión compartida a Internet en el equipo que utiliza la conexión de acceso telefónico, proporciona servicios de traducción de direcciones de red, direccionamiento y servicios de nombres a todos los equipos de la red doméstica. Después de que se habilite Conexión compartida a Internet y de que los usuarios comprueben las opciones de red e Internet, los usuarios de redes domésticas o de oficinas pequeñas pueden utilizar aplicaciones tales como Internet Explorer y Outlook Express como si ya estuvieran conectados al Proveedor de servicios Internet (ISP). El equipo que comparte la conexión a Internet marca el número del ISP y crea la conexión para que el usuario pueda tener acceso al recurso o a la dirección Web especificados. Para utilizar la Conexión compartida a Internet, los usuarios de la red de la pequeña oficina o de la oficina doméstica deberán configurar TCP/IP en su conexión de área local para obtener automáticamente una dirección IP. Para obtener más información, consulte Para configurar TCP/IP Asimismo, los usuarios de redes domésticas o de oficinas pequeñas deberán configurar opciones de Internet para compartir la Conexión compartida a Internet. La característica de conexión compartida a Internet está diseñada para su uso en oficinas pequeñas o redes domésticas en las que la configuración de la red y la conexión a Internet se administran en el equipo con Windows 2000 en el que reside la conexión compartida. Se asume que en su red, ese equipo es la única conexión a Internet, la única puerta de enlace a Internet y que configura todas las direcciones de red internas. Es posible que tenga que configurar aplicaciones y servicios en el equipo con la Conexión compartida a Internet para que funcionen correctamente en Internet. Por ejemplo, si los usuarios de la red doméstica quieren jugar a Diablo con otros usuarios de Internet, deberá configurar la aplicación Diablo en la conexión en la que está habilitada la conexión compartida a Internet. Recíprocamente, los servicios que usted proporcione deben estar configurados para que los usuarios de Internet puedan tener acceso a ellos. Por ejemplo, si va a albergar un servidor Web en su red doméstica y desea que los usuarios de Internet puedan conectarse a él, deberá configurar el servicio de servidor Web en el equipo con la Conexión compartida a Internet. Para obtener más información, consulte Para configurar Conexión compartida a Internet para aplicaciones y servicios Importante Para configurar la conexión compartida a Internet, debe ser miembro del grupo Administradores. No debe utilizar esta característica en redes existentes que tengan otros controladores de dominio de Windows 2000 Server, servidores DNS, puertas de enlace, servidores DHCP ni sistemas configurados con direcciones IP estáticas. Si utiliza Windows 2000 Server y existe al menos uno de estos componentes, debe utilizar la traducción de direcciones de red para conseguir el mismo resultado. Para obtener más información, consulte Distribuir la traducción de direcciones de red Un equipo que comparte la conexión a Internet necesita dos conexiones. Una conexión, normalmente un adaptador de LAN, se conecta a los equipos de la red doméstica. La otra conexión conecta la red doméstica a Internet. Debe asegurarse de que esté habilitada la conexión compartida a Internet en la conexión que conecta la red local a Internet. De esta forma, la conexión de la red local asigna correctamente las direcciones TCP/IP a sus propios usuarios, la conexión compartida puede conectar la red local a Internet y los usuarios externos a la red local no corren el riego de recibir direcciones IP no apropiadas desde su red. Al habilitar la conexión compartida a Internet en una conexión, el equipo con la Conexión compartida a Internet pasa a ser el asignador DHCP en la red doméstica. DHCP distribuye direcciones TCP/IP a los usuarios cuando inician los equipos. Si la Conexión compartida a Internet se activa en un adaptador de red erróneo, los usuarios externos a la red doméstica pueden recibir direcciones TCP/IP desde el asignador DHCP de dicha red, lo que causaría problemas en sus propias redes. Cuando se activa la conexión compartida a Internet, el adaptador de red conectado a la red doméstica o de la pequeña compañía recibe una nueva configuración de dirección IP estática. En consecuencia, las conexiones TCP/IP establecidas entre cualquier equipo de la pequeña red local y el equipo que comparte la conexión a Internet se pierden en el momento de habilitar la conexión compartida a Internet y tienen que volver a establecerse. Nota No se puede modificar la configuración predeterminada de la conexión compartida a Internet. Esto incluye acciones tales como deshabilitar el asignador DHCP o modificar el intervalo de direcciones IP privadas que se distribuyen, deshabilitar el proxy DNS, configurar un intervalo de direcciones IP públicas o configurar las asignaciones entrantes. Si desea modificar alguno de estos elementos, debe utilizar la traducción de direcciones de red. Si los usuarios de su oficina doméstica necesitan tener acceso a una red corporativa que está conectada a Internet a través de un servidor de túnel desde una red con conexión compartida a Internet, deben crear una conexión de red privada virtual (VPN) desde el equipo de la red con la conexión compartida a Internet hasta el servidor de túnel corporativo de Internet. La conexión VPN queda autenticada y protegida, y la creación de la conexión mediante el túnel asigna las direcciones IP, direcciones de servidores DNS y de servidores WINS apropiadas para la red corporativa. Networking Redes Las conexiones de red y de acceso telefónico permiten a su equipo conectarse a Internet, a una red o a otro equipo. Con Conexiones de red y de acceso telefónico, puede tener acceso a recursos y funciones de redes, ya se encuentre físicamente en la ubicación de la red o en una ubicación remota. Las conexiones se crean, configuran, almacenan y supervisan desde la carpeta Conexiones de red y de acceso telefónico. Todas las conexiones de la carpeta Conexiones de red y de acceso telefónico contienen un conjunto de características que se pueden utilizar para crear un vínculo entre su equipo y otro equipo de la red. Las conexiones salientes se ponen en contacto con un servidor de acceso remoto mediante un método de acceso configurado (LAN, módem, línea ISDN (RDSI), etc.) para establecer la conexión con la red. A la inversa, una conexión entrante habilita a un equipo que ejecuta Windows 2000 Professional o Windows 2000 Server independiente para que otros equipos se pongan en contacto con él. Es decir, su PC puede funcionar como servidor de acceso remoto. Ya esté conectado de forma local (LAN), remota (acceso telefónico, ISDN(RDSI), etc.) o ambas, se puede configurar cualquier conexión de forma que pueda ejecutar cualquier función de red necesaria. Por ejemplo, puede imprimir en impresoras de la red, tener acceso a unidades y archivos, examinar otras redes o tener acceso a Internet. Como todos los servicios y los métodos de comunicación están configurados en la propia conexión, no necesita utilizar herramientas de administración externas para configurar las conexiones. Por ejemplo, la configuración de una conexión de acceso telefónico incluye características utilizadas antes, durante y después de la conexión. Entre ellas se encuentran el módem con el que marca, el tipo de cifrado de contraseñas que desea utilizar al conectar y los protocolos de red que va a utilizar después de conectar. El estado de la conexión, que incluye la duración y la velocidad de la conexión, se puede ver desde la misma conexión; no hay que utilizar una herramienta de supervisión externa. La seguridad de inicio de sesión y de dominio de Windows 2000, la compatibilidad con hosts de seguridad, el cifrado de datos, la autenticación y la devolución de llamada proporcionan acceso seguro a las conexiones de red y de acceso telefónico.