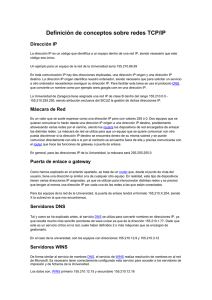

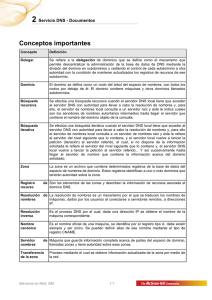

DNS y Microsoft Windows NT 4.0

Anuncio