IAP 1008 - EVALUACIÓN DEL RIESGO Y ASPECTOS DE

Anuncio

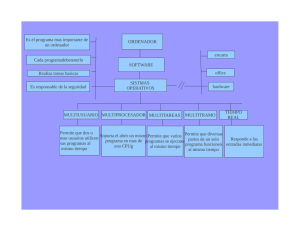

IAP 1008 - EVALUACIÓN DEL RIESGO Y ASPECTOS DE CONTROL INTERNO EN UN ENTORNO INFORMATIZADO Introducción 1. La Norma Internacional de Auditoría núm. 401, "Auditoría en un contexto informatizado" ( 1 ) , define de la siguiente manera tal concepto: "Para los propósitos de las Normas Internacionales de Auditoría existe un contexto informatizado cuando la entidad, al procesar la información financiera significativa para la auditoría, emplea un ordenador, de cualquier tipo o tamaño, ya sea operado por la propia entidad o por un tercero." La introducción de todos los controles deseados en el contexto informatizado puede no ser practicable cuando el tamaño de la entidad sea pequeño o cuando, independientemente del mismo, se utilicen ordenadores personales. Al mismo tiempo, cuando los datos son procesados por terceros ajenos a la empresa, la consideración de las características del entorno informatizado pueden variar dependiendo del grado de acceso que se tenga sobre aquel tercero. Como complemento del párrafo anteriormente trascrito se han publicado diferentes Declaraciones Complementarias de Auditoría, que describen varios tipos de entonos informatizados, así como su efecto tanto en los sistemas contable y de control interno como en los procedimientos de auditoría. Estructura organizativa 2. En un contexto informatizado, la entidad establecerá una estructura organizativa y arbitrará los procedimientos de gestión de las actividades informáticas. Entre las características de una estructura organizativa informatizada se encuentran: A) Concentración defunciones y conocimientos Aunque la mayoría de los sistemas que emplean métodos informatizados incluyen algunas operaciones manuales, por lo general el número de personas encargadas del procesamiento de la información es significativamente reducido. Además, algunas de las ocupadas en el tratamiento de los datos pueden ser las únicas que posean conocimiento detallado de las interrelaciones entre las entradas de datos, de la forma como éstos se procesan y de la distribución final y del uso de los datos procesados. Es también posible que conozcan los puntos débiles del control interno y, por tanto, puedan estar en disposición de alterar los programas o los datos mientras se procesan o almacenan. Además, pueden no existir muchos de los controles convencionales basados en la adecuada separación de funciones incompatibles, o bien, en ausencia de controles de acceso u otros, aquéllos controles pueden ser menos efectivos. B) Concentración de programas y datos Los datos de los archivos centrales y los de transacciones están a menudo concentrados, por lo general, en formatos legibles sólo por el ordenador, bien en el emplazamiento central del mismo, bien en varios emplazamientos distribuidos por toda la entidad. Es probable que los programas de ordenador que permiten el acceso y la alteración de tales datos se encuentren almacenados en el mismo lugar que los propios datos. Por tanto, en ausencia de los controles adecuados, existe un mayor peligro potencial de accesos no autorizados o de alteración de programas y datos. Naturaleza del proceso de datos 3. El uso de ordenadores puede llevar al diseño de sistemas que suministran evidencias menos visibles que las obtenidas siguiendo procedimientos manuales. Además, estos últimos sistemas pueden ser accesibles para un mayor número de personas. Las características del sistema derivadas de la naturaleza del procesamiento informático pueden incluir, entre otras, las siguientes: A) Ausencia de documentos de entrada Los datos pueden ser introducidos directamente en el ordenador, sin documentos de soporte. En algunos sistemas de registro de transacciones en tiempo real, la evidencia escrita sobre las autorizaciones de entrada de datos individuales (por ejemplo, aprobación de la orden de entrada), pueden reemplazarse por otros procedimientos, tales como los controles de autorización contenidos en los propios programas de ordenador (por ejemplo, aprobación de límites de créditos). B) Falta de rastro visible de las transacciones Ciertos datos pueden mantenerse sólo en archivos informáticos. En sistemas manuales, normalmente es posible seguir una transacción a través del sistema examinando documentos originales, libros de cuentas, registros, archivos e informes. Sin embargo, en un contexto informatizado, el rastro de las transacciones puede encontrarse parcialmente en forma legible sólo por el ordenador, y además puede existir sólo por un período de tiempo limitado. C) Falta de salidas visibles Ciertas operaciones o resultados del procesamiento pueden no ser nunca impresos. En sistemas manuales, y en algunos informáticos, normalmente es posible examinar visualmente los resultados del proceso. En algunos sistemas informáticos, sin embargo, tales resultados pueden no quedar impresos, o solamente imprimirse resúmenes de los datos. De esta forma, la falta de salidas visibles puede ocasionar que el acceso a datos legibles sea posible únicamente por medio del ordenador. D) Facilidad de acceso a los datos y programas del ordenador Puede ser posible acceder a los datos y programas del ordenador y alterarlos en el propio emplazamiento de la máquina o bien, a través de la manipulación del equipo, en emplazamientos distintos. Por tanto, en ausencia de los controles apropiados, existe un mayor peligro potencial de accesos no autorizados y de alteración de datos y programas, por parte de personas de la entidad o ajenas a la misma. Aspectos de diseño y procedimiento 4. El desarrollo de sistemas informáticos lleva, generalmente, a unas características de diseño y procedimiento diferentes de las típicas de los sistemas manuales. Entre los aspectos diferentes del diseño y procedimiento de los sistemas informáticos se incluyen los siguientes: A) Consistencia en la ejecución Los sistemas informáticos ejecutan sus funciones exactamente como se les programa, y son potencialmente más fiables que los sistemas manuales, siempre que se garantice que todos los tipos de operaciones y condiciones que puedan ocurrir han sido anticipadas y están incorporadas al sistema. Por otra parte, un programa de ordenador que no haya sido realizado o probado puede, en consecuencia, procesar erróneamente las operaciones y demás datos. B) Procedimientos de control programados. La naturaleza del procesamiento en el ordenador permite el diseño de procedimientos de control en los programas del mismo. Tales procedimientos pueden estar diseñados para suministrar controles de visibilidad limitada, por ejemplo, la protección de los datos contra el acceso no autorizado puede conseguirse empleando claves de acceso. También pueden diseñarse procedimientos para usar con intervenciones manuales, tales como revisión de informes impresos por excepción e informes de errores, o bien examinar la razonabilidad y hacer comprobaciones limitadas de datos. C) Actualización, mediante una única transacción, de múltiples archivos o bases de datos Una simple entrada en el sistema contable puede actualizar todos los registros asociados a la transacción. Por ejemplo, con los documentos de expedición de mercancías se pueden actualizar simultáneamente los archivos de las cuentas de ventas y de clientes, así como los archivos de existencias. De esta forma, una entrada errónea en tal sistema puede producir errores en varios saldos financieros. D) Operaciones generadas por el sistema Ciertas operaciones pueden ser iniciadas por el propio sistema informático sin necesidad de documentos de entrada. La autorización correspondiente a tales operaciones puede no ser evidente a través de documentación de entrada visible o legible, ni documentada de la misma manera qué las operaciones iniciadas fuera del sistema informático. Por ejemplo, los intereses pueden ser calculados y cargados automáticamente en las cuentas de los clientes, en base a los términos de autorizaciones previas contenidas en un programa de ordenador. E) Vulnerabilidad de los medios de alm acenamiento de datos y programas Importantes cantidades de datos y los programas de ordenador utilizados para procesarlos pueden ser almacenados utilizando medios fijos o portátiles, tales como discos o cintas magnéticas. Esos medios son vulnerables al robo, pérdida o destrucción, ya sea intencionado o accidental. Controles internos en un contexto informatizado 5. Los controles internos sobre el proceso informático, que ayudan a cumplir los objetivos globales del sistema de control interno, comprenden tanto procedimientos manuales como otros diseñados para utilizarse en los programas de ordenador. Tales procedimientos manuales e informáticos incluyen los controles de tipo general sobre el sistema informático (controles informáticos generales) y los controle s específicos sobre las aplicaciones contables (controles informáticos de aplicaciones). Controles informáticos generales 6. El propósito de los controles informáticos de tipo general es establecer un marco de control global sobre las actividades informáticas, así como suministrar un nivel de seguridad razonable de que los objetivos globales del control interno se cumplen. Entre los controles informáticos generales se incluyen: A) Controles de organización y gestión. Diseñados para establecer un marco organizativo sobre las actividades informáticas, entre los que se encuentran: - Las políticas y procedimientos relativos a las funciones de control. - La segregación apropiada de funciones incompatibles (por ejemplo, las de preparación de las operaciones de entrada, programación y procesamiento en el ordenador). B) Controles de desarrollo y mantenimiento de sistemas de aplicación Diseñados para suministrar una razonable seguridad de que los sistemas se desarrollan y mantienen de una forma autorizada y eficie nte. También se diseñan para establecer controles sobre: - Comprobaciones, conversión, implantación y documentación de sistemas nuevos o revisados. - Cambios de los sistemas de aplicación. - Adquisición de sistemas de aplicación a terceros. C) Controles de operación del ordenador. Diseñados para controlar la operatoria de los sistemas y para suministrar una razonable seguridad de que: - Los sistemas se usan únicamente para propósitos autorizados. - El acceso a las operaciones del ordenador queda restringido solamente al personal autorizado. - Sólo se usan programas autorizados. - Los errores de procesamiento se detectan y corrigen adecuadamente. D) Controles de los paquetes de programas Diseñados para suministrar una razonable seguridad de que cada paquete de programas se adquiere o desarrolla de forma autorizada y suficiente, incluyendo: - Autorización, aprobación, comprobación, implantación y documentación de los paquetes de programas, ya sean nuevos o modificados. - Restricción del acceso a los paquetes de programas y a la documentación correspondiente al personal autorizado. E) Controles sobre el programa y los datos de entrada Diseñados para suministrar razonable seguridad de que: - Se establece una estructura de autorizaciones sobre las transacciones introducidas en el sistema. - El acceso a los datos y programas está restringido al personal autorizado. 7. Existen otras formas de salvaguarda que coadyuvan a la continuidad del proceso informático. Entre ellas se incluyen: - El depósito correcto de programas y datos ya usados. - Los procedimientos de recuperación a utilizar en caso de robo, pérdida o destrucción, ya sea ésta intencionada o accidental. - Las previsiones de cara al procesamiento de datos fuera de la entidad en caso de desastre. Controles informáticos de aplicaciones 8. El propósito de los controles sobre aplicaciones informáticas es establecer procedimientos específicos de control sobre las aplicaciones contables, a fin de suministrar razonable seguridad de que todas las operaciones se han autorizado y registrado, así como de que se han procesado de forma completa, exacta y en el tiempo oportuno. Entre los controles sobre aplicaciones informáticas cabe incluir los siguientes: A) Controles sobre las entradas Diseñados para proporcionar razonable seguridad de que: - Las operaciones han sido autorizadas adecuadamente antes de procesarlas en el ordenador. - Las operaciones se han introducido con exactitud en los formatos legibles por la máquina, y se han registrado en los archiv os de datos del ordenador. - Las operaciones no se han perdido, mezclado, duplicado o cambiado inadecuadamente. - Las operaciones incorrectas se han rechazado, corregido y, si fuese necesario, reenviado en el momento oportuno. B) Controles sobre el procesamiento y los archivos del ordenador Diseñados para proporcionar razonable seguridad de que: - Las operaciones, incluyendo las generadas por el propio sistema, se procesan adecuadamente en el ordenador. - Las operaciones no se han perdido, mezclado, duplicado o cambiado inadecuadamente. - Los errores de procesamiento se identifican y corrigen en el tiempo oportuno. C) Controles sobre las salidas Diseñados para proporcionar razonable seguridad de que: - Los resultados del procesamiento son exactos. - El acceso a las salidas está restringido exclusivamente al personal autorizado. - Las salidas se ponen en manos del personal autorizado apropiado en el momento oportuno. Revisión de los controles informáticos generales 9. Los controles informáticos generales sobre los que el auditor puede desear confiar se han descrito en el párrafo 6. Con ello, deberá considerar cuáles de entre ellos afectan a las aplicaciones informáticas significativas para la auditoría. Los controles informáticos generales relacionados con algunas o todas las aplicaciones son, por lo común, controles interdependientes, cuya operatoria es a menudo esencial para la efectividad de los controles informáticos de las aplicaciones. Por tanto, puede ser más eficiente revisar el diseño de los controles de tipo general antes de hacerlo con los controles de aplicaciones. Revisión de los controles informáticos de aplicaciones 10. Los controles sobre las entradas, procesamiento, archivos de datos y salidas pueden ser llevados a cabo por el personal informático, por los usuarios del sistema, por un grupo e control independiente o pueden ser programados en los propios paquetes de la aplicación. Los controles informáticos de las aplicaciones, sobre los que el auditor espera confiar, incluyen, entre otros: A) Controles manuales ejecutados por el usuario. Siempre que los controles de tipo manual ejecutados por el usuario del sistema de aplicación sean capaces de proporcionar seguridad razonable de que las salidas del sistema son completas, exactas y corresponden a lo autorizado, el auditor puede decidir limitar las comprobaciones formales y de confianza sobre tales controles manuales. Por ejemplo, el conjunto de controles manuales ejecutados por el usuario sobre una aplicación informática para pago de nóminas del personal asalariado puede incluir un control anticipado de las entradas totales por sueldos brutos, un control de comprobación de los cálculos del sueldo neto, de la aprobación de los pagos y la transferencia de fondos, de la comparación con los importes registrados en las cuentas de sueldos y salarios, así como una reconciliación bancaria. En este caso, el auditor puede decidir confiar en el procesamiento y, por tanto, comprobar únicamente los controles manuales ejercidos por el usuario. B) Controles sobre las salidas del sistema. Si, además de los controles manuales ejecutados por el usuario, existen otros controles en los que se pretende confiar, que usan información producida por el ordenador o contenida en sus programas, puede ser posible probarlos y confiar en ellos tras examinar las salidas del sistema usando técnicas de auditoría manuales o asistidas por ordenador. Tales salidas pueden estar contenidas en medios magnéticos, en microfilm o en papel impreso. Por ejemplo, el auditor puede confiar en controles ejecutados por la entidad sobre la conciliación de los totales de los resúmenes con las cuentas de control del mayor general, y puede llevar a cabo controles manuales sobre tales conciliaciones. Alternativamente, cuando es el ordenador el que lleva a cabo la conciliación, puede desear comprobarla volviendo a ejecutar el control por medio del uso de técnicas de auditoría asistida por ordenador (ver la Declaración 1009, "Técnicas de Auditoría Asistidas por Ordenador"). C) Procedimientos de control programados. En el caso de ciertos sistemas de ordenador, el auditor puede concluir que no es posible o, en otros casos, que no es práctico examinar sólo los controles del usuario o los ejecutados sobre las salidas. Por ejemplo, en aplicaciones que no suministran salidas impresas de ciertas aprobaciones críticas o sobrepasan las instrucciones habituales, puede desear confiar en procedimientos de control contenidos dentro del programa de la aplicación. Puede considerar asimismo la necesidad de realizar comprobaciones formales usando técnicas de auditoría asistidas por ordenador, tales como pruebas sobre datos, reprocesamiento de datos sobre transacciones o, en situaciones muy especiales, examinando la codificación del programa de aplicación. Evaluación 11. Los controles informáticos generales pueden actuar al procesar transacciones en los sistemas de aplicación. Si tales controles no son efectivos, existe el riesgo de que puedan existir errores que permanezcan sin detectar en la aplicación de sistemas. Por tanto, los puntos débiles en los controles informáticos generales pueden impedir la prueba de ciertos controles informáticos de aplicación; sin embargo, las comprobaciones manuales efectuadas por los usuarios pueden suministrar control efectivo en el nivel de aplicaciones.