Soluciones IT

Anuncio

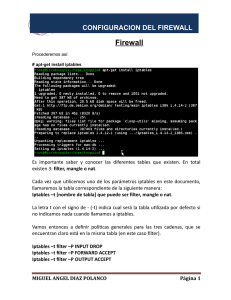

Soluciones IT FIREWALL DE WINDOWS Firewall de Windows está activado de manera predeterminada y usa estos parámetros de configuración de firewall predeterminados: El firewall está activado para todas las conexiones de red. El firewall bloquea todas las conexiones entrantes, excepto las que se hayan permitido específicamente. El firewall está activado para todos los tipos de red (privada, pública o dominio). Se pueden observar distintas acciones con el Firewall como activarlo o desactivarlo el firewall y la función de que determinados programas puedan ser activados o no a través del firewall aunque la pestaña que nos da más funciones para trabajar es la de configuración avanzada. En este apartado se trabaja las reglas que pueden crearse para el tráfico entrante o el tráfico saliente . Las reglas de entrada permiten el tráfico que intenta obtener acceso al equipo. Las reglas de salida bloquean el tráfico originado en el equipo que coincide con los criterios de la regla. Por ejemplo, puede configurar una regla para bloquear el tráfico saliente hacia un equipo específico a través del firewall, pero permitir el mismo tráfico a otros equipos. El tráfico saliente se admite de manera predeterminada, por lo que debe crear una regla de salida para bloquear el tráfico. page 1 / 5 Soluciones IT 1.En este caso crearemos una regla de entrada para abrir el puerto 80 , en la parte derecha le damos a nueva regla y seleccionamos el tipo de regla que se quiere , saldrán distintas opciones , para la apertura del puerto 80 se elige la opción Puerto. 2.Después se concreta el tipo de regla que queremos crear , elegimos la opción de Aislamiento. page 2 / 5 Soluciones IT 3.Aplicamos la regla TCP y abrimos los puertos específicos , en nuestro caso sera el 80 y 443. 4.Elegimos la opción de permitir la conexión para el puerto 80. page 3 / 5 Soluciones IT 5.Y con este paso final ya esta creada la regla de entrada para el puerto 80, en la parte derecha de la pantalla tendremos la posibilidad de eliminar esta regla o poder deshabilitarla , de una forma similar también se pueden crear reglas de salida. FIREWALL DE CentOS CentOS tiene una estructura interna de cortafuegos extremadamente poderosa, comúnmente nos referimos a ella como iptables pero más correctamente es iptables/netfilter. Iptables usa el concepto de direcciones ip, protocolos (tcp, udp) y puertos. Iptables ubica las reglas dentro de cadenas predefinidas (INPUT, OUTPUT y FORWARD) que son comprobadas contra cualquier tráfico de red (paquetes IP) relevantes para esas cadenas y qué hacer con cada paquete basado en el significado de esas reglas, por ejemplo aceptar o rechazar el paquete. Estas acciones son referidas como objetivos (targets), de las cuales las dos más usadas son DROP para rechazar un paquete o ACCEPT para permitir el paquete. Existen tres cadenas predefinidas de filtrado para las cuales tenemos reglas para procesar los paquetes IP que pasan a través de las cadenas. Estas cadenas son: INPUT - Todos los paquetes dirigidos al ordenador. OUTPUT - Todos los paquetes originados en el ordenador. FORWARD - Todos los paquetes que no son originados o dirigidos al ordenador, pero pasan a través (enrutados) de el. Iptables debe estar instalado por defecto en todas las instalaciones de CentOS 3.x, 4.x y 5.x. Puede comprobar si iptables está instalado con el siguiente comando: # rpm -q iptables 1.Ejecutando el comando vi /etc/sysconfig/iptables sabremos las reglas y puertos que tenemos abierto en el iptables. 2.Para poder abrir el puerto 80 y permite la navegación web desde los sitios web que se comunican a través de este puerto , ejecutamos el comando vi /etc/sysconfig/iptables y seguidamente pulsamos insert(i) para poder ejecutar líneas de comando e introducimos la siguiente instrucción: page 4 / 5 Soluciones IT # -A HR-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 80 -j ACCEPT Para guardar la línea de comando y salir ejecutamos (:wq). Otra de las funciones de iptables es la capacidad de bloquear la solicitud de tráfico entrante o la capacidad de bloquear la solicitud de puertos entrantes . Para eliminar todos los paquetes entrantes / enviado, pero permitir el tráfico saliente, se escriben los siguientes comandos: Para bloquear todas las solicitudes de servicio en el puerto 80, se ejecuta: Estos son solo unos ejemplos de uso de un cortafuegos tan extenso como es el iptables de centOS , pudiendo ejecutarse muchos más códigos y comandos para configurar el iptables. page 5 / 5 Powered by TCPDF (www.tcpdf.org)