CortaFuegos (Firewall) - Universidad de Antioquia

Anuncio

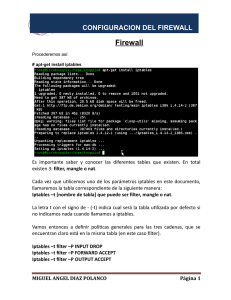

Lab 10 CortaFuegos (Firewall) Área de Telemática Seguridad de la información Universidad de Antioquia CortaFuegos (Firewall) Un Firewall o cortafuegos, consiste en una solución hardware/software que limita la exposición de un equipo (Personal Firewall) o un conjunto de estaciones (Firewall como tal) cuando estos se conectan a una red de datos privada o pública (Internet). Este componente logra restringir el acceso no autorizadas, mediante un conjunto de reglas que son programadas de acuerdo a diversos criterios: tipo de protocolo (IP, ICMP, UDP, TCP), direcciones IP origen y/o destino, puertos TCP o UDP, estados de la conexión, etc. Netfilter/iptables Netfilter es un framework disponible en el núcleo Linux el cual permite interceptar y manipular paquetes de red. El componente herramienta de más importante cortafuegos permite además de filtrar de de Netfilter espacio de es iptables, usuario que paquetes, realizar traducciones una nos de direcciones (NAT), mantener registros de log y todo esto se logra a través de reglas que son creadas por el administrador por medio de línea de comandos. Actividad 01: Firewall Personal a. Implemente la red sugerida a continuación, garantizando que las estaciones alfa, beta y gamma tengan conectividad con el servidor. Luego cree una serie de reglas que permitan tener un Firewall personal en el la estación FTP/HTTP Server que cumpla las siguientes condiciones: Sollamente Alfa puede ingresar al servicio WEB de la estación Server Solamente Beta puede ingresar al servicio FTP de la estación Server Gamma y Beta pueden verificar conectividad con la estación Server vía PING UFW (Uncomplicated Firewall) es una herramienta de configuración de Firewall por defecto de Ubuntu en línea de comandos parecida a iptables, UFW cuenta con una interfaz gráfica llamada GUFW desarrollada para facilitar la configuración básica de iptables, esto quiere decir que en algunos casos GUFW se queda corto en configuraciones. Abra GUFW en Menu > Seguridad > configuración del cortafuegos y cree graficamente las reglas que permitan las condiciones antes mencionadas para el acceso de los servicios WEB y FTP Edite el archivo /etc/ufw/before.rules agragando la siguiente regla -A ufw-before-input -s 192.168.1.3 -p icmp -icmp-type echo-request -j ACCEPT y comentando las demás reglas del apartado de ICMP Reinicie el servicio sudo /etc/init.d/ufw restart Deshabilite el firewall GUFW y cree reglas que satifagan las condiciones necesarias de la topología de red pero con IPTABLES b. Implemente ahora la siguiete topología de red, garantizando a la estación delta el acceso a Internet a través de la red universitaria. Luego, indique el procedimiento a realizar en la estación delta para garantizar las siguientes condiciones de operación: La estación delta no puede navegar en la website de www.redtube.com La estación delta no puede acceder a la aplicación Skype Actividad 02: PC como Router y Firewall Una solución que a menudo es implementada en las organizaciones, cuando no hay presupuesto para equipos de alto desempeño, es adaptar Windows aplicaciones para que solventar corren bajo plataformas determinadas Linux problemáticas o del networking. A continuación se propone implementar un escenario que ejemplifica tal situación. Para comenzar implemente la topología de red sugerida. Como usted podrá deducir del escenario anterior, la primera tarea a realizar es garantizar que exista conectividad entre los dos segmentos de red que está interconectando la estación Firewall. Es decir, debemos activar funciones de enrutamiento en dicha estación. Verifique que en enrrutamiento se encuentra activado, revisando que la línea net.ipv4.ip_forward=1 se encuentre sin el símbolo “#” en el archivo /etc/sysctl.conf c. Ilustre el procedimiento para implementar en la estación Firewall un cortafuegos que permita garantizar las siguientes condiciones de tráfico. Alfa puede acceder al servidor HTTP pero Beta no Beta puede acceder al servicio FTP pero Alfa no Los servidores pueden realizar PING a las estaciones pero no viceversa, es decir, las estaciones no pueden realizar PING a los servidores. Nota: la mediante mejor solución “Iptables” desde sin duda será la línea de implementar comandos, ya politicas que se interactua directamente con el núcleo y se tiene un panorama mayor de configuración.