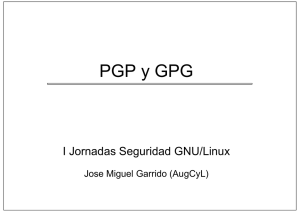

Criptografía asimétrica

Anuncio

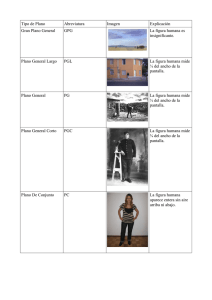

YOLANDA ALBEROLA MARTÍNEZ Crear en PDF un informe sobre la práctica que hemos realizado de criptografía asimétrica con el programa de Linux GPG. He seguido la practica tal como pone en el documento asimetrica.pdf (en la aula virtual) Criptografía asimétrica La criptografía asimétrica se basa en el uso de dos claves: la pública (que se podrá difundir sin ningún problema a todas las personas que necesiten mandarte algo cifrado) y la privada (que no debe de ser revelada nunca). Criptografía simétrica La criptografía simétrica solo utiliza una clave para cifrar y descifrar el mensaje, que tiene que conocer el emisor y el receptor previamente y este es el punto débil del sistema, la comunicación de las claves entre ambos sujetos, ya que resulta más fácil interceptar una clave que se ha transmitido sin seguridad (diciéndola en alto, mandándola por correo electrónico u ordinario o haciendo una llamada telefónica). Paginas de interés http://nibbler.es/cms/documentos/articulos/pdf/criptografia-asimetrica-con-gnupg http://www.joseberenguel.com/archivos/imrl/practicas/guion_pr10gpg.pdf http://www.asturlinux.org/archivos/jornadas2001/charla-gnupg.pdf Ejecutamos el comando “ gpg -gen-key”. (1)Mediante el parámetro --gen-key vamos a generar la pareja de claves publica/privada. Elegimos la opción (1) RSA Y RSA (predeterminado) Indicamos la longitud en nuestro caso la dejamos en 2048. Ahora le indicaremos la clave que la dejaremos por defecto a 1m (2)Dejaremos todas las opciones por defecto y la validez para 1m (un mes). Si todo es correcto le indicamos que si. Ahora nos pide información sobre nosotros. Como nombre, correo electrónico, etc.. (3)También nos pedirá información sobre nosotros, que debemos rellenar. Nos pedirá una contraseña para desecriptar los mensajes. Le indicaremos yolanda. Pedirá por segunda vez la claves y le indicaremos yolanda. Para genera la claves necesita muchos bytes al no tenerlo nos sale este mensaje para que movamos el ratón o realizamos algún trabajo en nuestra maquina para que recoja los bytes aleatorios. (4)Para la generación de las claves necesita muchos bytes aleatorios así que nos pedirá que realicemos acciones en el ordenador para que esos bytes sean variados. Cuando termina nos aparece la información de como ha generado las claves. (5)Mediante el parámetro -k listamos las claves que tenemos instaladas. Indicaremos “gpg -k” para listar claves. Intercambio de claves: 1. Primero debemos exportar nuestra clave publica para poder pasarla a las personas con las que nos queramos comunicar. Se realiza con el comando –export gpg – output clavepublica.gpg --export IDClave 2. Se enviá ese fichero .gpg a la persona con la que te quieres comunicar y esa persona la tendrá que importar: gpg --import clavepublica.gpg En mi caso al realizar la practica sola sin compañero importare las miás. “yolandaalberola.gpg”. 3. Ahora se listan las claves y tendrá que aparecer la nueva que se ha importado. “gpg -k”. Generación de certificado de revocación: En caso de que nuestra clave se vea comprometida, enviaremos un certificado de revocación a las personas a las que les enviamos la clave publica de forma que a partir de ese momento la clave deja de tener validez 1. gpg --output fichero.asc --gen-revoke IDClave Nos pedirá si ha sido comprometida indicaremos un 1 y le indicamos una descripción y una contraseña → si esta todo correcto marcamos si 1. Encriptamos el documento 1. gpg --output doc.gpg --encrypt --recipient email Documento • doc.gpg → documento que se generara encriptado • email → correo correspondiente a la clave publica con la que vamos a encriptar. • Documento → documento origen, el que vamos a encriptar. Crearemos un documento de texto para encriptarlo. Vamos a cifrar lo usaremos el comando “gpg output (el archivo que se va ha crear).gpg –encrypt— recipient (el correo del la persona que queramos mandar el archivo) y el (nombre del fichero que hemos creado) En nuestro caso al no tener compañero indicamos otro correo mio. Al decirme que clave publica no encontrada he vuelto a repetir los pasos que he realizado anteriormente. 3. Desencriptamos el documento del compañero (del que previamente tenemos la clave publica) 1. gpg --output doc --decrypt doc.gpg • doc → documento descrifrado • doc.gpg → documento cifrado El archivo .gpg que ha generado lo desciframos. Para descifrarlo usaremos el siguiente comando “gpg --output (el nombre del archivo que se va ha crear) --decrypt (nombre del archivo que vamos a desencriptar).gpg” Al no tener ningún archivo he comprobado con el mio pero me da un error. Esta practica los dos últimos puntos no han salido correctos. Puede ser que algún paso no se ha hecho correctamente. Realizamos de otra manera Lo primero que realizamos el ver la claves que se han generado con el comando “ gpg -k” Exportamos y enviamos la clave privado con el siguiente comando: “gpg –output archivo_yoli.gpg –export F5A95ACF (que es su id) Realizamos con el comando “ls” y vemos que nos ha generado el archivo archivo_yoli.gpg Ciframos la clave pública realizando lo siguiente: Le indicamos que si y mostramos con el comando “ls” los archivos documento_yoli.txt documento_yoli.txt.gpg Por ultimo desciframos el archivo con la clave privada con el siguiente comando “ gpg -d documento_yoli.txt.gpg” y vemos que nos ha descifrado nuestro archivo.