redes convergentes

Anuncio

REDES CONVERGENTES

UNIVERSIDAD TECNOLÓGICA DE JALISCO

Por: M.C. Felipe Belmont Polanco

Pág. 1

REDES CONVERGENTES

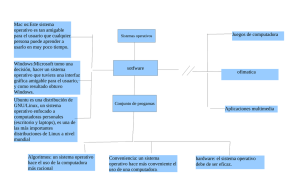

Unidades temáticas

I.- Introducción a las redes

1.1.- Topología física y lógica.

1.2.- Medios y dispositivos de redes LAN, WLAN, y WAN.

1.3.- Protocolos por sistemas operativos.

1.4.- Protocolos IGP y EGP.

1.5.- Direccionamiento IPv4 y Subredes.

1.6.- Configuración de Host Windows.

1.7.- Conexión a Routers y Switches con Hyper Terminal.

II.- Manejo de la plataforma Linux

2.1.- Distribuciones e instalación.

2.2.- Manejo de la consola y comandos básicos.

2.3.- Administración de tareas y procesos.

2.4.- Instalación de aplicaciones y desinstalación.

2.5.- Manejo de demonios.

2.6.- El entorno gráfico.

2.7.- Administración de usuarios.

2.8.- Compartir con Samba y FTP.

III.- Manejo de dispositivos activos de infraestructura

3.1.- Línea de comandos de Routers.

3.2.- Línea de comandos de Switches.

3.3.- Asignación de direcciones IP a dispositivos e interfaces.

3.4.- Identificación del Gateway.

3.5.- Acceso remoto y asignación de contraseñas.

3.6.- Protocolos de enrutamiento IGP (RIP, EIGRP).

3.7.- VLAN’S.

3.8.- Filtrado por listas de control de acceso.

IV.- Servicios de comunicación de VOIP

4.1.- Protocolos SIP, H323.

4.2.- Calidad de servicio (QOS).

4.3.- Software para Windows y Linux.

4.4.- Instalación de servidores y clientes de VOIP.

4.5.- Configuración y pruebas.

Pág. 2

REDES CONVERGENTES

Evaluación.

Examen teórico

Practicas / Tareas/ Exposición

Examen práctico

Parciales

I

30 %

70 %

II

III

70 %

30 %

100 %

Bibliografía.

Internet.

Pág. 3

REDES CONVERGENTES

I.- Introducción a las redes

En la actualidad las redes de computadoras y la globalización de Internet se ha producido más rápido

de lo que cualquiera hubiera imaginado, así como las interacciones sociales, comerciales, políticas y

personales han cambiado y evolucionado junto con esta red global.

El capítulo presenta la plataforma de las redes de datos, de las que dependen cada vez más nuestras

relaciones sociales y de negocios.

1.1.- Topología física y lógica.

La topología de red define la estructura de una red. Una parte de la definición topológica es la

topología física, que es la disposición real de los cables o medios. La otra parte es la topología lógica,

que define la forma en que los hosts acceden a los medios para enviar datos. Las topologías físicas más

comúnmente usadas son las siguientes:

Una topología de bus: usa un solo cable backbone que debe terminarse en ambos extremos.

Todos los hosts se conectan directamente a este backbone.

La topología de anillo: conecta un host con el siguiente y al último host con el primero. Esto

crea un anillo físico de cable.

La topología en estrella: conecta todos los cables con un punto central de concentración.

La topología en estrella extendida: conecta estrellas individuales entre sí mediante la conexión

de hubs o switches. Esta topología puede extender el alcance y la cobertura de la red.

La topología jerárquica: es similar a una estrella extendida. Pero en lugar de conectar los hubs

o switches entre sí, el sistema se conecta con un computador que controla el tráfico de la

topología.

La topología de malla: se implementa para proporcionar la mayor protección posible para

evitar una interrupción del servicio.

Pág. 4

REDES CONVERGENTES

La topología lógica de una red es la forma en que los hosts se comunican a través del medio. Los dos

tipos más comunes de topologías lógicas son broadcast y transmisión de tokens.

La topología broadcast: simplemente significa que cada host envía sus datos hacia todos los

demás hosts del medio de red. No existe una orden que las estaciones deban seguir para utilizar

la red. Es por orden de llegada. Ethernet funciona así, tal como se explicará en el curso más

adelante.

La topología de transmisión de tokens: La transmisión de tokens controla el acceso a la red

mediante la transmisión de un token electrónico a cada host de forma secuencial. Cuando un

host recibe el token, ese host puede enviar datos a través de la red. Si el host no tiene ningún

dato para enviar, transmite el token al siguiente host y el proceso se vuelve a repetir. Dos

ejemplos de redes que utilizan la transmisión de tokens son Token Ring y la Interfaz de datos

distribuida por fibra (FDDI). Arcnet es una variación de Token Ring y FDDI. Arcnet es la

transmisión de tokens en una topología de bus.

Pág. 5

REDES CONVERGENTES

Ethernet y su estándar

La Ethernet se diseñó para aceptar múltiples computadoras que se interconectaban en una topología de

bus compartida.

La primera versión de Ethernet incorporaba un método de acceso al medio conocido como Acceso

múltiple por detección de portadora y detección de colisiones (CSMA/CD). El CSMA/CD administraba

los problemas que se originaban cuando múltiples dispositivos intentaban comunicarse en un medio

físico compartido.

El Instituto de Ingenieros Eléctricos y Electrónicos (IEEE) quería asegurar que sus estándares fueran

compatibles con los del modelo OSI de la Organización Internacional para la Estandarización (ISO), en

1985, el comité de estándares para Redes Metropolitanas y Locales público los estándares para las

LAN, estos estándares comienzan con el número 802, y el estándar para Ethernet es el 802.3, y cubre

las necesidades de la Capa 1 y de las porciones inferiores de la Capa 2 del modelo OSI.

Ethernet separa las funciones de la capa de Enlace de datos en dos subcapas diferenciadas: la subcapa

Control de enlace lógico (Logical Link Control, LLC) y la subcapa Control de acceso al medio (Media

Access Control, MAC). Ethernet en la Capa 1 implica señales, streams de bits que se transportan en los

medios.

Modelos de comunicación OSI y TCP/IP

El modelo de referencia de interconexión de sistemas abiertos (Open System Interconnection, OSI) es

una representación abstracta en capas, creada como guía para el diseño del protocolo de red donde la

información se pasa de una capa a otra, comenzando en la capa de Aplicación en el host de transmisión,

siguiendo por la jerarquía hacia la capa Física, pasando por el canal de comunicaciones al host de

destino, donde la información vuelve a la jerarquía y termina en la capa de Aplicación.

Pág. 6

REDES CONVERGENTES

La familia de protocolos de Internet o Protocolo de Control de Transmisión (TCP) y Protocolo de

Internet (IP), que en ocasiones se le denomina conjunto de protocolos TCP/IP,es un conjunto de

protocolos de red en los que se basa Internet y que permiten la transmisión de datos entre redes de

computadoras.

El protocolo TCP/IP se desarrolló antes de la definición del modelo OSI por la Agencia de

Investigación de Proyectos Avanzados de Defensa (DARPA por sus siglas en inglés) a principios de los

70, por Robert E. Kahn, y Vint Cerf en el periodo de 1973 a 1974, se público la primera especificación

TCP (Request for Comments 675,) , y posterior mente se desarrollaron cuatro versiones diferentes:

TCP v1, TCP v2, una tercera dividida en dos TCP v3 y IP v3 y después se estabilizó la versión TCP/IP

v4, y es el protocolo estándar que todavía se emplea en Internet actualmente.

En 1975, se realizó la primera prueba de comunicación entre dos redes con protocolos TCP/IP entre la

Universidad de Stanford y la University College de Londres(UCL).

Existen tantos protocolos en este conjunto que llegan a ser más de 100 diferentes, entre ellos se

encuentra el popular HTTP (HyperText Transfer Protocol), que es el que se utiliza para acceder a las

páginas web, además de otros como el ARP (Address Resolution Protocol) para la resolución de

direcciones, el FTP (File Transfer Protocol) para transferencia de archivos, y el SMTP (Simple Mail

Transfer Protocol) y el POP (Post Office Protocol) para correo electrónico, TELNET para acceder a

equipos remotos, entre otros.

Pág. 7

REDES CONVERGENTES

1.2.-Medios y dispositivos de redes LAN, MAN, y WAN

Las mayores distancias de cableado habilitadas por el uso de cables de fibra óptica en redes basadas en

Ethernet disminuyeron las diferencias entre las LAN y las WAN, LAN es una red individual

generalmente cubre una única área geográfica como una empresa, un campus o una región, denomina

Red de área local (LAN); cuando una compañía o una organización tiene ubicaciones separadas por

grandes distancias geográficas se utiliza un proveedor de servicio de telecomunicaciones (TSP) para

interconectar las LAN y se conocen como Redes de área amplia (WAN).

La Ethernet se limitaba originalmente a sistemas de cableado LAN dentro de un mismo edificio y

después se extendió a sistemas entre edificios. Actualmente, puede aplicarse a través de toda una

ciudad mediante lo que se conoce como Red de área metropolitana (MAN).

La comunicación a través de una red es transportada por un medio. El medio proporciona el canal por

el cual viaja el mensaje desde el origen hasta el destino.

Pág. 8

REDES CONVERGENTES

Medios

En las conexiones con cables, el medio puede ser cobre, que transmite señales eléctricas, o fibra óptica,

que transmite señales de luz, en las conexiones inalámbricas, el medio es la atmósfera de la tierra y las

señales son ondas de radio o microondas.

El medio más utilizado para las comunicaciones de datos es el cableado que utiliza alambres de cobre

para señalizar bits de control y datos entre los dispositivos de red, los tipos de cableado de cobre son:

Cable coaxial: tienen un conductor simple que circula por el centro del cable envuelto por el

otro blindaje, pero está aislado de éste.

Cable de par trenzado no blindado (UTP): consiste en cuatro pares de alambres codificados

por color que han sido trenzados y cubiertos por un revestimiento de plástico flexible, los cables

se dividen en categorías según su capacidad para transportar datos de ancho de banda, Por

ejemplo, el cable de Categoría 5 (Cat5) se utiliza comúnmente en las instalaciones de

FastEthernet 100BASE-TX. Otras categorías incluyen el cable de Categoría 5 mejorado

(Cat5e), Categoría 6 (Cat6), y (Cat7) su distancia máxima es de 100 metros. Una variación es el

cable de par trenzado blindado (STP).

Pág. 9

REDES CONVERGENTES

Cableado de fibra óptica: utiliza fibras de plástico o de vidrio para guiar los impulsos de luz

desde el origen hacia el destino. La fibra óptica monomodo transporta un sólo rayo de luz,

generalmente emitido desde un láser. La fibra óptica multimodo a menudo utiliza emisores LED

que no generan una única ola de luz coherente

Medios inalámbricos: transportan señales electromagnéticas mediante frecuencias de

microondas y radiofrecuencias que representan los dígitos binarios, los estándares comunes de

medios inalámbricos son:

El estándar IEEE 802.11, denominada Wi-Fi tecnología WLAN (Red de área local

inalámbrica) que utiliza el proceso de Acceso múltiple con detección de portadora/Prevención

de colisiones (CSMA/CA). El 802.11a, ofrece velocidades de hasta 54 Mbps, 802.11b

velocidades de hasta 11 Mbps, 802.11g de hasta 54 Mbps, y el 802.11n se encuentra en

desarrollo la velocidad que se espera es de 100 a 210 Mbps con una alcance de de hasta 70

metros.

El estándar IEEE 802.15, Red de área personal inalámbrica (WPAN), denominada

"Bluetooth", utiliza el proceso de emparejamiento de dispositivos y puede comunicarse a una

distancia de 1 a 100 metros.

El estándar IEEE 802.16, conocida como WiMAX (Interoperabilidad mundial para el acceso

por microondas), utiliza una topología punto a multipunto.

El Sistema Global para comunicaciones Móviles (GSM), que incluye las especificaciones de la

capa física que habilitan la implementación del protocolo de Servicio General de Radio por

Paquetes (GPRS) de capa 2, para proporcionar la transferencia de datos a través de redes de

telefonía celular móvil.

Pág. 10

REDES CONVERGENTES

Dispositivos de red.

Muchos dispositivos de red se representan gráficamente en la parte izquierda del diagrama se muestran

algunos dispositivos que originan mensajes que constituyen nuestra comunicación. Esto incluye

diversos tipos de equipos como (íconos de una computadora de escritorio y de una portátil), servidores

y teléfonos IP. En las redes de área local, estos dispositivos generalmente se conectan a través de

medios LAN (con cables o inalámbricos). Son íconos que se utilizan para representar dispositivos.

Del lado derecho se muestran algunos de los dispositivos intermedios, utilizados para direccionar y

administrar los mensajes en la red, como así también otros símbolos comunes de interconexión de redes

como:

Switch: el dispositivo más utilizado para interconectar redes de área local.

Firewall: proporciona seguridad a las redes.

Router: ayuda a direccionar mensajes mientras viajan a través de una red.

Router inalámbrico: un tipo específico de router que generalmente se encuentra en redes

domésticas.

Nube: se utiliza para resumir un grupo de dispositivos de red, sus detalles pueden no ser

importantes en este análisis.

Enlace serial: una forma de interconexión WAN (Red de área extensa), representada por la

línea en forma de rayo.

Pág. 11

REDES CONVERGENTES

Centros de interconexión de cableado

Al planificar la red se debe considerar la colocación del/de los centro(s) de cableado, ya que es allí

donde deberá instalar la mayoría de los cables y los dispositivos de networking. La decisión más

importante es la selección del (de los) servicio(s) de distribución principal (MDF). Existen estándares

que rigen los MDF (Main Distribution Facility-unidad de distribución principal) e IDF (Intermediate

Distribution Facilities-unidades para distribución intermedia).

El estándar TIA/EIA-569 especifica que cada piso deberá tener por lo menos un centro de cableado y

que por cada 1000 m 2 se deberá agregar un centro de cableado adicional.

El estándar TIA/EIA-568-A especifica que en una LAN Ethernet, el tendido del cableado horizontal

debe estar conectado a un punto central en una topología en estrella. El punto central es el centro de

cableado y es allí donde se deben instalar el panel de conexión y el hub. El centro de cableado debe ser

lo suficientemente espacioso como para alojar todo el equipo y el cableado que allí se colocará, y se

debe incluir espacio adicional para adaptarse al futuro crecimiento.

Si el centro de cableado sirve de MDF para el edificio, entonces el punto de presencia (POP, Point of

Presence), telefónico se puede ubicar dentro de la habitación. En tal caso, el sitio POP contendrá al

PBX (Private Branch Exchange, central secundaria privada), ese el dispositivo que actúa como una

ramificación de la red primaria pública de teléfono, los usuarios no se comunican al exterior mediante

líneas telefónicas convencionales, sino que al estar el PBX directamente conectado a la RTC (red

telefónica conmutada pública), será esta misma la que enrute la llamada hasta su destino final mediante

enlaces de voz llamadas líneas troncales.

El estándar TIA/EIA-568 especifica que al realizar la conexión de centros de cableado entre sí en una

LAN Ethernet con topología en estrella extendida el cable para esto se denomina cableado backbone. A

veces, para diferenciarlo del cableado horizontal, podrá ver que el cableado backbone también se

denomina cableado vertical.

Pág. 12

REDES CONVERGENTES

A fin de determinar la ubicación de un centro de cableado, empiece dibujando un plano de piso del

edificio (a escala aproximada) y agréguele todos los dispositivos que estarán conectados a la red. A

medida que hace esto, recuerde que los computadores no serán los únicos dispositivos que se deben

conectar a la red: también hay que tener en cuenta las impresoras y los servidores de archivo.

Tipos de conexión

La Ethernet se rige por los estándares IEEE 802.3. Actualmente, se definen cuatro categorías Ethernet

estándar, Fast Ethernet, Gigabit Ethernet y 10 Gigabitpara, el funcionamiento puede ser con cables de

fibra óptica y de par trenzado.

10 Mbps - Ethernet 10Base-T

100 Mbps - Fast Ethernet

1000 Mbps - Gigabit Ethernet

10 Gbps - 10 Gigabit Ethernet

Pág. 13

REDES CONVERGENTES

Conexión LAN

La MDI (interfaz dependiente del medio), utiliza cable UTP de conexión directa(Straight-Through),

que tiene conectores en cada extremo y su terminación es idéntica conforme a los estándares T568A o

T568B, se utiliza cables directos para conexiones de Switch a puerto Ethernet del router, o Equipo a

switch, o Equipo a hub.

La MDIX (interfaz cruzada dependiente del medio), utiliza cable UTP de conexión cruzada

(Crossover), que intercambian los pares transmisores internamente, cuando se conecta el mismo tipo de

dispositivo, se utiliza un cable de conexión cruzada como para conectar Switch a switch, Switch a hub,

Hub a hub, Router a conexión del puerto Ethernet del router, Equipo a equipo, Equipo a puerto

Ethernet del router.

Conexión WAN

Las conexiones de área amplia (WAN), en las redes adquieren diferentes formas, entre ellas: conectores

de la línea telefónica RJ11 para dial-up o conexiones de línea de suscriptor digital (DSL), o conector

serial macho DB-60 pins en una conexión V.35 que utilizan un conector Winchester grande de 15

pines, dependiendo del proveedor que se este utilizando.

El equipo de comunicación de datos (DCE): es un dispositivo que suministra los servicios de

temporización a otro dispositivo (Proveedor). El equipo terminal de datos (DTE): es un dispositivo que

recibe los servicios de temporización desde otro dispositivo y se ajusta en consecuencia (Cliente), en

ocasiones se requiere la unidad de servicio de canal/unidad de servicio de datos (CSU/DSU) en el

cliente.

Pág. 14

REDES CONVERGENTES

Conexión de Configuración

Generalmente, los dispositivos de red no tienen sus propias pantallas, teclados o dispositivos de

entrada. El acceso a un dispositivo de red para la configuración, verificación o resolución de problemas

se realiza mediante una conexión entre el dispositivo y una computadora. Para lograr esta conexión, la

computadora ejecuta un programa denominado emulador de terminal.

Conecte un equipo al puerto de consola mediante el cable de la consola (Transpuesto, RollOver), que

suministra Cisco. El cable de consola, suministrado con un router y un switch, incluye un conector DB9 en un extremo y un conector RJ-45 en el otro. También se incluye un adaptador RJ-45 a DB-9, este

adaptador se utiliza con un cable de consola que tiene un conector RJ-45 en cada extremo.

1.3.- Protocolos por sistemas operativos.

Los protocolos implementados en la capa de Red que llevan datos del usuario son, la versión 4 del

Protocolo de Internet (IPv4), la versión 6 del Protocolo de Internet (IPv6), el intetercambio Novell de

paquetes de internetwork (IPX), AppleTalk, y los servicio de red sin conexión (CLNS/DECNet).

CLNS (Servicio No Orientado a Conexión). En telecomunicaciones es un servicio que establece la

comunicación entre entidades sin necesidad de establecer una conexión entre ellas. Cuando una entidad

tiene información para transmitir, sencillamente la envía.

DECnet es un grupo de productos de Comunicaciones, desarrollado por la firma Digital Equipment

Corporation. La primera versión de DECnet se realiza en 1975 y permitía la comunicación entre dos

mini computadoras PDP-11 directamente. Se desarrolló en una de las primeras arquitecturas de red

Peer-to-peer.

NetBEUI o NetBIOS (Network Extended User Interface, Interfaz extendida de usuario de red), es un

protocolo de nivel de red sin encaminamiento y bastante sencillo utilizado en las primeras redes de

Microsoft. NetBIOS sobre NetBEUI es utilizado por muchos sistemas operativos desarrollados en los

1990.

Pág. 15

REDES CONVERGENTES

Debido a que NetBEUI no tiene encaminamiento, sólo puede usarse para comunicar terminales en el

mismo segmento de red; NetBIOS fue desarrollada para las redes de IBM por Saytek, y lo uso también

Microsoft en 1985, NetBEUI abusa de los mensajes de broadcast, por lo que se ganó la reputación de

usar el interfaz en exceso.

NetBEUI es utilizado en DOS y UNIX, y oficialmente soportado por Microsoft en sistemas operativos

hasta Windows 2000, pero su uso va en descenso desde la aparición de NetBIOS sobre TCP/IP en

Windows XP, pero en Windows Vista se trabaja prácticamente sobre TCP/IP.

Appletalk es un conjunto de protocolos desarrollados por Apple Inc. para la conexión de redes. Fue

incluido en un Macintosh en 1984 y actualmente está en desuso en los Macintosh en favor de las redes

TCP/IP.

La comunicación es entre computadoras Macintosh e impresoras Láser, pero muchos otros tipos de

computadoras son también capaces de comunicarse con AppleTalk, incluyendo IBM PC's, Digital

VAX/VMS Systems y una gran variedad de estaciones de trabajo y enrutadores.

IPX/SPX (del inglés Internetwork Packet Exchange/Sequenced Packet Exchange), Protocolo Novell o

simplemente IPX es una familia de protocolos de red desarrollados por Novell y utilizados por su

sistema operativo de red NetWare. Creado a principios de 1998, deriva de la familia de protocolos

Xerox Network Services (XNS) de Xerox y fueron diseñados para eliminar la necesidad de enumerar

los nodos individuales de una red, y se implementaron en otros sistemas operativos como por ejemplo

el NWLink y el caso de Windows.

Ha sobrevivido durante aproximadamente unos 15 años ya que actualmente está en desuso desde que el

boom de Internet hizo a TCP/IP casi universal.

En resumen dependiendo del sistema operativo que este funcionando en la red se tendrán que utilizar

algunos de los protocolos antes mencionados.

Sistema Operativo

UNIX / LINUX

Leopard, MAC OS

Windows

Protocolo

TCP/IP

AppleTalk

TCP/IP, NETBios

Pág. 16

REDES CONVERGENTES

1.4.- Protocolos IGP y EGP

Los protocolos de Capa 3 están diseñados para trasladar datos desde una red local a otra red local

dentro de una internetwork. Mientras que las direcciones de Capa 2 se utilizan para comunicarse entre

dispositivos de una red local única, las direcciones de Capa 3 deben incluir identificadores que

permitan a dispositivos de red intermediarios ubicar hosts en diferentes redes.

Protocolos enrutados, no enrutados y protocolos de enrutamiento

Los protocolos que suministran soporte para la capa de red se denominan protocolos enrutados o

enrutables, como el Protocolo Internet (IP) es un protocolo de capa de red, y como tal se puede enrutar

a través de una internetwork, otros dos protocolos enrutados son IPX/SPX y AppleTalk y suministran

soporte de Capa 3. Sin embargo, hay protocolos que no soportan Capa 3, que se clasifican como

protocolos no enrutables. El más común de estos protocolos no enrutables es NetBEUI.

Para que un protocolo sea enrutable o enrutado, debe brindar la capacidad para asignar un número de

red, así como un número de host, a cada dispositivo individual.

Los protocolos de enrutamiento son los lenguajes que los routers usan para comunicarse entre sí, a fin

de mantenerse constantemente informados acerca de la topología de la red.

Los protocolos de enrutamiento se clasifican en dos tipos los protocolos de puerta de enlace o pasarela

interior (IGP, Interior Gateway Protocol) y los protocolos de enrutamiento de puerta de enlace exterior

(EGP, external gateway protocol).

Protocolos de enrutamiento EGP

Los protocolos de gateway exterior enrutan datos entre sistemas autónomos. Un ejemplo de EGP es

Protocolo de gateway fronterizo (BGP, Border Gateway Protocol), el principal protocolo de

enrutamiento exterior de Internet.

BGP es un protocolo mediante el cual se intercambia información de encaminamiento entre sistemas

autónomos. Por ejemplo, los ISP registrados en Internet suelen componerse de varios sistemas

autónomos y el intercambio de información de encaminamiento se hace entre los routers externos de

cada sistema autónomo.

Pág. 17

REDES CONVERGENTES

Protocolos de enrutamiento IGP

Los protocolos de enrutamiento interior pueden ser de dos tipo los protocolos dinámicos y los

protocolos estáticos, en el enrutamiento estático se pueden incluir la ruta de ultimo recurso, o la ruta

pordefecto (gateway por defecto).

Los puentes y los switches usan direcciones físicas (direcciones MAC) para tomar decisiones con

respecto al envío de datos.

Los routers usan direcciones IP (direcciones lógicas), de Capa 3 para tomar decisiones con respecto al

envío de datos.

Si el origen no conoce la dirección MAC del destino debe utilizar los servicios de un router para este

propósito y se denomina gateway por defecto.

Un paquete de datos debe contener una dirección MAC destino y una dirección IP destino, los

dispositivos pueden determinar las direcciones MAC que se deben agregar a los datos, algunos

mantienen tablas que contienen todas las direcciones MAC y direcciones IP de los otros dispositivos

que están conectados a la misma LAN, y estas se denominan tablas de Protocolo de resolución de

direcciones (ARP).

Entre los protocolos dinámicos se pueden mencionar al el Protocolo de Información de Enrutamiento

(RIP), el Protocolo de enrutamiento de gateway interior (IGRP), el Protocolo de enrutamiento de

gateway interior mejorado (EIGRP) y Primero la ruta libre más corta (OSPF).

Rip: si hay múltiples rutas hacia un destino, el router, selecciona la ruta que tiene el menor

número de saltos.

IGRP: es un protocolo desarrollado por Cisco Systems, por lo tanto, se considera un protocolo

propietarios, es un protocolo vector distancia, sin embargo, al determinar la mejor ruta también

tiene en cuenta elementos como, el ancho de banda, la carga, el retardo y la confiabilidad.

EIGRP: es una versión avanzada de IGRP. Específicamente, suministra una eficiencia de

operación superior y combina las ventajas de los protocolos de estado de enlace con las de los

protocolos de vector distancia por lo que se le considera como un protocolo hibrido.

OSPF: usa varios criterios para determinar cuál es la mejor ruta hacia un destino, entre estos

criterios se incluyen las métricas de costo, que influyen en elementos tales como velocidad,

tráfico, confiabilidad y seguridad de la ruta.

Pág. 18

REDES CONVERGENTES

1.5.- Direccionamiento IPv4 y Subredes

Una dirección IP identifica la red a la cual se encuentra adherido un dispositivo. La porción de host de

una dirección IP identifica el dispositivo específico de esta red.

Una dirección IPv4 se representa mediante un número binario de 32 bits, las direcciones IP se expresan

como números de notación decimal punteados, los 32 bits de la dirección se dividen en cuatro octetos,

y el valor decimal máximo de cada octeto es 255.

Los elementos de una dirección

Las direcciones IP, identifican un dispositivo en una red y la red a la cual se encuentra

conectado, las direcciones se componen de 4 números decimales separados por puntos.

Máscara de subred, se usa para definir las porciones de red y de host de una dirección, y los

dispositivos usan un patrón separado de 32 bits al igual que la dirección IP.

Si la máscara de subred en un octeto está representada por 255, entonces todos los bits

equivalentes de ese octeto de la dirección IP son bits de red. De igual manera, si la máscara de

subred de un octeto está representada por 0, entonces todos los bits equivalentes de ese octeto

de la dirección IP son bits de host.

Clases de direcciones IP

Hay tres clases de direcciones IP que una organización puede recibir de parte del Registro Americano

de Números de Internet (ARIN), o ISP de la organización, o crearlas directamente un administrador de

red.

Clase A: se determina verificando el primer octeto de su dirección IP, cuyo valor debe estar

entre 0 y 126, puesto que el (127 está reservado para fines especiales).

Clase B: siempre tienen valores que van del 128 al 191 en su primer octeto; los dos primeros

octetos identifican el número de red de la dirección IP.

Clase C: siempre tienen valores que van del 192 al 223 en su primer octeto; los tres primeros

octetos identifican el número de red de la dirección IP.

Pág. 19

REDES CONVERGENTES

Direccionamiento público y privado

En las direcciones IPv4 algunas son públicas designadas para ser accedidas desde Internet, y otras con

acceso limitado a Internet y se les denomina direcciones privadas.

Los bloques de direcciones privadas de acuerdo a las clases son:

A - 10.0.0.0

a 10.255.255.255

(10.0.0.0 /8)

B - 172.16.0.0 a 172.31.255.255

(172.16.0.0 /12)

C - 192.168.0.0 a 192.168.255.255 (192.168.0.0 /16)

Subredes

La división en subredes permite crear múltiples redes lógicas de un solo bloque de direcciones, se crean

las subredes utilizando uno o más de los bits del host como bits de la red. Esto se hace ampliando la

máscara tomando prestados algunos de los bits de la porción de host de la dirección, a fin de crear bits

de red adicionales.

Paso 1:

Par la realización de subredes se aplican estas formulas la primera calcula la cantidad de subredes: 2^n

donde n = la cantidad de bits que se tomarán prestados.

En está otra formula se calcula la cantidad de hosts en una subred: 2^n - 2 donde n = la cantidad de bits

para los hosts.

En este ejemplo, la dirección 192.168.1.0 con mascar 255.255.255.0, existen 8 bits en la mascara y en

la dirección en donde se pueden trabajar, entonces se realizan los siguientes cálculos.

2^1 = 2 subredes y 2^7 - 2 = 126 cada una de estas subredes puede tener 126 hosts.

Paso 2:

Los bits en la mascar se pueden numerara de izquierda a derecha, y tendrían los valores decimales de

(128, 64, 32, 16, 8, 4, 2 , 1), al tomar prestado un bit puedo según la formula tener 2 subredes, y por lo

tanto tendría una nueva mascara: 255.255.255.128.

Paso 3:

En seguida se debe construir el esquema de direccionamiento, envase a los bits de la dirección IP.

En el ejemplo anterior se pidió prestado 1 bit, de los 8 disponibles, por lo que nos quedan (64, 32, 16,

8, 4, 2, 1).

Pág. 20

REDES CONVERGENTES

1.6.- Configuración de Host Windows

Posterior al cableado de los dispositivos de red, que en esta ocasión se utiliza para unir el computador

con los dispositivos intermediarios Hub o Switch, un cable directo, ser realizará la configuración.

Para la conectividad en la etapa de diseño utilizaremos la siguiente representación.

Configuración en XP

En el equipo, haga clic en Inicio > Panel de control > Conexiones de red. Haga clic con el botón

derecho en el ícono LAN adecuado, y elija Propiedades.

En la ficha General, seleccione el protocolo de TCP/IPv4, y luego haga clic en el botón propiedades, y

podrá configurar de manera dinámica eligiendo la opción obtener una dirección automáticamente, o

estáticamente si elige la opción usar la siguiente dirección IP.

Configuración en Vista

Puedes pulsar el botón derecho en el icono que hay en el área de notificación, te mostrará un menú

contextual desde el que puedes elegir la última opción: Network and Sharing Center (Centro de redes y

recursos compartidos en español).

Elegir el link que hay en el panel de tareas (panel de la izquierda), que tiene como texto Manage

network connections (administrar conexiones de red), y mostrará las conexiones que tengas, selecciona

la que quieres configurar con el botón derecho y selecciona properties (propiedades).

Pág. 21

REDES CONVERGENTES

1.7.- Conexión a Routers y Switches con Hyper Terminal

Conexión de consola.

Se debe conectar el cable de consola (transpuesto) al puerto de consola RJ45 del Switch o Router, y el

otro extremo del cable al equipo Host con un adaptador DB-9 o DB-25 al puerto serial COM 1.

Configuración con Hyper Terminal

HyperTerminal es la forma más sencilla de acceder a un Switch o Router, para verificar o cambiar su

configuración. Las instrucciones exactas para configurar un emulador de terminal dependerán del

emulador específico, generalmente utilizamos HyperTerminal, ya que se incluye en la mayoría de los

tipos de Windows.

Este programa puede encontrarse en la barra de tareas de Windows, ejecute el programa

HyperTerminal haciendo clic en Inicio > Programas > Accesorios > Comunicaciones > HyperTerminal.

Confirme el número de puerto serial elegido y luego configure el puerto con las siguientes

configuraciones:

- Bits por segundo : 9600 bps

- Bits de datos

:8

- Paridad

: Ninguna

- Bits de parada : 1

- Control de flujo : Ninguno

Inicie sesión en el Router o Switch mediante el software emulador de terminal. Si se realizan

correctamente todas las configuraciones y conexiones de cables, podrá acceder al router al presionar la

tecla Intro del teclado.

Pág. 22

REDES CONVERGENTES

II.- Manejo de la plataforma Linux

Linux es un sistema operativo propuesto por Linus Torvalds en 1991, la propuesta se basa en substituir

la versión de MINIX para PC (Computadoras personales), y permitir interactuar con la maquina de una

manera distinta.

Un proyecto anterior llamado GNU propuesto por Richard Stallman, lo que proponía era una versión de

UNIX desarrollada con software enteramente libre.

GNU libero varias versiones antes que LINUX, contaba con varias herramientas fundamentales para un

sistema operativo como un interprete de comando, una biblioteca de C, y un compilador pero el núcleo

del sistema conocido como HURD, era muy inmaduro por lo que se decidió utilizar a Linux como el

núcleo del sistema operativo y continuar con el proyecto, por lo que actualmente se conoce como

GNU/LINUX.

2.1.- Distribuciones e instalación

Una distribución Linux o distribución GNU/Linux (coloquialmente llamadas distros) es una

distribución de software basada en el núcleo Linux que incluyen habitualmente las bibliotecas y

herramientas del proyecto GNU y del sistema de ventanas X Window System, estos paquetes de

software satisfacen las necesidades de un grupo específico de usuarios, dando así origen a ediciones

domésticas, empresariales y para servidores. Por lo general están compuestas, total o mayoritariamente,

de software libre, aunque a menudo incorporan aplicaciones o controladores propietarios.

Tipos de distribuciones

Existen distribuciones que están soportadas comercialmente, como:

Fedora (Red Hat/IBM), OpenSUSE (basada en Slackware/Novell), Ubuntu (basada en Debian

/Canonical Ltd.), Mandriva (basada en Red Hat), Kubuntu (versión KDE de Ubuntu).

También hay distribuciones mantenidas por comunidades como:

CentOS (basada en Red Hat ), Debian y Gentoo (basada en FreeBSD Ports), gOS (basada en

Ubuntu para netbooks), Linux Mint (derivada de Ubuntu), PCLinuxOS (derivada de Mandriva),

Dragora y Trisquel (sólo contienen software libre).

Aunque hay otras distribuciones que no están relacionadas con alguna empresa o comunidad, como es

Slackware, la más antigua en funcionamiento, fundada en 1993 y mantenida activamente por Patrick J.

Volkerding.

Algunas de estas distros cuentan con una distribución live o Live CD o Live DVD, más genéricamente

Live Distro, (traducido en ocasiones como CD vivo o CD autónomo), es una distribución almacenada

en un medio extraíble, como: Knoppix, (distribución live basada en Debian).

Pág. 23

REDES CONVERGENTES

Instalación

Primero se debe descargar el CD de instalación de alguna distribución, el archivo descargado será una

imagen ISO que deberemos grabar en un disco CD o DVD, para proceder con la instalación.

Se requiere un equipo con 256 MB en RAM, un Disco Duro de 5 GB o más, un mínimo de 2 MB de

tarjeta de video.

Lo primero es arrancar la computadora con el CD o DVD, para ello reinicie su equipo con el disco en

el lector. En la mayoría de las distors al arrancar, aparecerá una pantalla en la que nos da la opción de

seleccionar nuestro idioma.

En seguida deberá elegir la zona horaria; pulsando sobre su zona en el mapa y después sobre la ciudad

concreta representativa de su huso horario.

También deberá elegir el tipo de teclado y mouse, cambiando al que ya estuviera seleccionado. Estos

son los pasos generales en la mayoría de las distros destinados a los usuarios.

Formatear el disco duro o elegir particiones, es necesario indicar en que parte se ha de instalar Linux,

por lo que puedes instalarlo en una partición, que tengas disponible o en todo tu disco duro, NOTA: si

eliges todo el disco duro, todos los datos serán borrados.

Para Linux un disco duro lo identifica con las letras hd (Hard Disk, IDE), sd (Serial Disk, STA/SCSI),

se deberán generar al menos dos particiones la primera conocida como root o raíz ( / ), lugar donde se

almacenará todo el sistema operativo, y swap (memoria virtual o memoria de intercambio), que se

utiliza para el intercambio de archivos y debe ser por lo menos dos veces la memoria RAM.

El siguiente paso será elegir la paquetería a instalar de manera predefinida o de manera personalizada,

NOTA: si elige la forma personalizada deberá conocer las dependencias que existen con los paquetes a

instalar, si elige una aplicación y omite un paquete dependiente la aplicación no funcionará.

Por ultimo deberá definir la contraseña del administrador conocido como root, está contraseña le

permitirá administrar el sistema si la olvida no podrá configurar nada posteriormente, por lo que

algunas distribuciones no tienen permitido utilizar de manera predefinida este usuario, y pide que se

cree un usuario adicional para iniciar las sesiones.

Pág. 24

REDES CONVERGENTES

2.2.- Manejo de la consola y comandos básicos.

La consola de Linux

Como GNU/Linux es un sistema operativo multiusuario, puede tener otros terminales conectados a

puertos serie del sistema y estos serán consolas físicas. GNU/Linux, como otras versiones de Unix,

proporciona acceso a lo que se denominan consolas virtuales o VC's, las cuales permitirán tener más de

una sesión de trabajo abierta desde varias consolas a la vez. Para poder ver esto una vez que estemos

dentro del sistema presionen las teclas Alt-F2 y se tendrá una nueva consola.

En un sistema que recién se instala contará con 6 consolas virtuales activas desde Alt-F1 a Alt-F6. En

algunas distribuciones se podrán contar con 8 o más, pero esto se puede aumentar hasta 12 VC's, una

por cada tecla de función.

De la misma forma que DOS posee su interprete de comandos, el COMMAND.COM. Unix y

GNU/Linux posee los suyos. A través de estos podremos efectuar una comunicación entre nosotros y el

sistema dándole órdenes a través de comandos que el intérprete de comandos descifrará para que el

sistema haga lo que le pedimos.

El interprete de comandos bash es solo una interfase de las muchas que posee Unix o GNU/Linux, para

ver que interprete de comandos estamos usando actualmente podemos escribir: # echo $SHELL, lo que

indica que la variable de entorno que contiene el intérprete de comandos actual es SHELL, y para

acceder a las variables de entorno hay que escribir el símbolo dólar ($). Los nombres de las variables

de entorno en Linux se suelen escribir en mayúsculas por convenio.

El shell es un archivo ejecutable que debe interpretar los comandos, transmitirlos al sistema y arrojar el

resultado. Existen varios shells. Los más comunes son: sh (llamada "Bourne shell"), bash ("Bourne

again shell"), csh ("C Shell"), Tcsh ("Tenex C shell"), ksh ("Korn shell") y zsh ("Zero shell").

Generalmente, sus nombres coinciden con el nombre del ejecutable.

Es posible cambiar de shell durante una sesión. Para esto, sólo debe ejecutar el archivo

correspondiente, por ejemplo: /bin/bash.

Cada usuario tiene una shell predeterminada, la shell predeterminada se especifica en el archivo de

configuración /etc/passwd en el último campo de la línea que corresponde al usuario.

Pág. 25

REDES CONVERGENTES

Comandos básicos

Linux es el kernel, o núcleo, de un sistema operativo parecido a UNIX. Linux se distribuye bajo los

términos de General Public License (Licencia Pública General, GPL), de la fundación software

gratuito.

LINUX se basa en el empleo adecuado del SHELL, que es un programa se inicia al activar una sesión

con Linux, y proporciona una interface entre la línea de comandos y kernel, sin embargo también

provee distintas interfaces gráficas (GUI).

Iniciar una Sesión

Login

: root

Password : ?????

Pasar de una sesión gráfica a línea de comandos y viceversa

Linux provee 6 paneles o consolas de línea de comando y una gráfica

CTRL + ALT + F2 (Línea de comando 2).

ALT + F7 (Pantalla Gráfica)

Crear una cuenta de usuario como root desde la línea de comando

Useradd <Nombre de usuario>

passwd <nombre de usuario> o <Enter para el usuario activo>

Cerrar una cesión de usuario activo

logout o exit.

su <Cambia a super usuario “root”>

Nota: Linux no deja de funcionar, conserva su configuración.

Reiniciar o apagar el sistema

Shutdown –r now <Reinicia inmediatamente el sistema>

Shutdown –h now <Apaga el sistema>

Solicitar ayuda

man <comando> <Manuales de linux integrados>

info <comando> <Navegador robusto que busca información>

Completar nombres de archivos

da <Presione tabulador y muestra los archivos que comiencen con da>

Nota: También puede utilizar los comodines como *, ?.

Listar directorios y archivos

ls -l <Formato largo>

ls -d <Enumera el nombre de los directorios>

Pág. 26

REDES CONVERGENTES

Crear archivos con formato texto

cat > <NombreArchivo.txt>

> Línea de texto 1

> Línea de texto n..

Guardar el archivo con CTRL + D

Agregar información al archivo de texto

cat >> <NombreArchivo.txt>

> Línea de texto 1

> Línea de texto n..

Guardar el archivo con CTRL + D

Manejo de Archivo

cat <NombreArchivo.txt> <Muestra el contenido>

rm <NombreArchivo.txt> <Elimina el archivo>

cp <ArchivoOriginal> <NuevoArchivo> <Copia el archivo>

chmod 666 <NombreArchivo>

<Cambia las propiedades>

<777> <Lectura 4 + Escritura 2 + Ejecución1>

6 <Propietario> 6 <Grupo> 6 <Resto>

Manejo de Directorios

mkdir <NombreDirectorio>

cd <NombreDirectorio>

cd . .

pwd

rmdir <NombreDirectorio>

<Crear Directorios>

<Cambiar de Directorio>

<Salir del directorio>

<Muestra la ruta del directorio actual>

<Eliminar el Directorio>

Manejo de el editor “vi” o “vim”, modo de comando

dd

<Elimina la línea donde está el cursor>

x o supr

<Elimina el carácter en curso>

:w

<Guarda los cambios>

:q!

<Salir ignorando los cambios>

i

<Ingresar en modo de inserción>

Pág. 27

REDES CONVERGENTES

2.3.- Administración de tareas y procesos.

La definición más simple de un proceso podría ser que es una instancia de un programa en ejecución

(corriendo). A los procesos frecuentemente se les refiere como tareas.

En el sistema Linux vamos a tener dos planos de trabajo diferenciados entre sí: el plano principal

(foreground) y el segundo plano (background).

Las tareas o procesos que tengamos trabajando en segundo plano lo van a hacer generalmente con

menos prioridad que los del plano principal; además, si se tiene que interactuar con la tarea del segundo

plano (a través del teclado, por ejemplo), va a ser necesario subir el trabajo al plano principal; por

tanto, el background nos va a ser de utilidad sólo si el proceso no tiene acción con el usuario o si esta

acción es cada bastante tiempo (como a la hora de acceder a un servidor WWW cuando hay bastante

tráfico en la red).

En segundo plano podremos tener tantos trabajos como queramos (o como el sistema nos permita),

pero en foreground sólo podremos tener una tarea.

Al ejecutar un comando, sin indicarle algún parámetro se ejecutará en foreground, y si se desea mover

al segundo plano, se debe detener con (Ctrl-Z), y luego pasarlo con la orden bg %<número tarea>. El

argumento del comando bg es opcional; si no lo indicamos, bajará a background el último trabajo

lanzado.

$ cal

$ cal &

$ jobs

$ fg cal

$ bg

<Muestra el calendario actual>

<Envía la tarea a segundo plano, con el número [1], también mostrará el

número de proceso PID:[__]>

<Muestra las tareas, y sus números, solo se tiene uno>

<Coloca la tarea en primer plano, también es posible con, (fg %1), y se

detiene con CTRL + Z>

<Coloca en segundo plano la tarea, también es posible con, (bg %1)>

El comando ps es el que permite informar sobre el estado de los procesos, y esta basado en el sistema

de archivos /proc, es decir que lee directamente la información de los archivos que se encuentran en

este directorio.

Tiene una gran cantidad de opciones, que varían dependiendo del estilo en que se use el comando, estas

variaciones son las siguientes:

Estilo UNIX, donde las opciones van precedidas por un guión -.

Estilo BSD, donde las opciones no llevan guión.

Estilo GNU, donde se utilizan nombres de opciones largas y van precedidas por doble guión --.

Pág. 28

REDES CONVERGENTES

Sea cual fuera el estilo se mostrarán varias columnas en el listado de procesos que resulte, estas

columnas pueden ser entre muchas otras las siguientes.

p o PID

P o PPID

U o UID

t o TT o TTY

T o TIME

c o CMD

RSS

SZ o SIZE

NI

C o PCPU

STIME

Process ID, número único o de identificación del proceso.

Parent Process ID, padre del proceso.

User ID, usuario propietario del proceso.

Terminal asociada al proceso, si no hay terminal aparece entonces un '?'.

Tiempo de uso de cpu acumulado por el proceso.

El nombre del programa o camndo que inició el proceso.

Resident Sise, tamaño de la parte residente en memoria en kilobytes

Tamaño virtual de la imagen del proceso

Nice, valor nice (prioridad) del proceso, un número positivo significa menos

tiempo de procesador y negativo más tiempo (-19 a 19).

Porcentaje de cpu utilizado por el proceso.

Starting Time, hora de inicio del proceso.

# ps -e

<Salida recortada>

# ps -a

<Salida mejorada>

#ps -ef

<-f muestra opciones completas>

#pstree –AGu <Muestra los procesos en forma de árbol –A, -G para líneas estilo ASCII>

El comando kill, que literalmente quiere decir matar, sirve no solo para matar o terminar procesos sino

principalmente para enviar señales (signals) a los procesos. La señal por default (cuando no se indica

ninguna es terminar o matar el proceso

$kill -l

<lista todas las posibles señales que pueden enviarse a un proceso>

9) SIGKILL 18) SIGCONT 19) SIGSTOP 20) SIGTSTP

$kill -9 PID

<termina, mata un proceso completamente>

$kill -SIGKILL PID <termina, mata un proceso completamente>

El comando killall, que funciona de manera similar a kill, pero en vez de indicar un PID se indica el

nombre del programa, lo que afectará a todos los procesos que tengan ese nombre.

#killall squid

<eliminará todos los procesos con el nombre squid>

Una utilería muy usada y muy útil para el monitoreo en tiempo real del estado de los procesos y de

otras variantes del sistema es el programa llamado top, a demás es posible cambiar la prioridad de los

procesos con el comando nice.

# nice

<sin argumentos, cambia o devuelve la prioridad por defecto>

# nice -n -5 comando <asigna la prioridad de -5, lo que le da más tiempo de cpu>

Pág. 29

REDES CONVERGENTES

2.4.- Instalación de aplicaciones y desinstalación.

El gestor de paquetes es un programa que nos indica que aplicaciones están instaladas en nuestro

equipo, en este sentido es similar a la opción de Agregar o Quitar Programas en entornos Windows.

El gestor de paquetes se conecta a un repositorio (servidor donde se pueden bajar aplicaciones), en el

mundo Linux existen varios gestores de paquetes gráficos como Adept (KDE), Synaptic (Ubuntu),

Opium (Linspire), los paquetes son a Linux como los .exe son a Windows.

Los paquetes se presentan con las extensiones .rpm para "Red-hat Package Management" en las

distribuciones Mandrake, RedHat, Fedora Core y Suse, otra extesión es .deb para Debian, Ubuntu, y

bajo la forma .tgz para Slackware.

Sin embargo varios problemas pueden presentarse al instalar un programa que probablemente necesita

la instalación de otro programa antes, son las denominadas dependencias y esto puede volverse

rápidamente muy complicado, por lo que un sistema de gestión de paquetes tiene entre otros roles

gestionar las dependencias en lugar del usuario.

Uso de comandos

Instalación de paquetes con la herramienta urpm, que sirve para instalar ("i"nstall), para desinstalar

("e"rase), también para hacer las búsquedas ("f"ind y "q"uery). Para poder utilizar urpmi, se deberá

inicialmente configurar las fuentes para (urpmi.addmedia) para adicionar una fuente y

(urpmi.removemedia) para eliminar una fuente.

# urpmi.addmedia nom_de_fuente protocolo://dirección_de/paquetes/ y su /ruta relativa hacia/

hdlist.cz

# urpmi.removemedia nom_de_la_fuente

# urpmi paquete

# urpme paquete

<instala un paquete con extensión .rmp>

<desinstala un paquete>

Instalación de paquetes con la herramienta apt-get, se debe definir las fuentes y ellas son definidas en el

archivo /etc/apt/sources.list, y la actualización de fuentes se hace con el comando “apt-get update”.

# apt-get install paquete

<instala una paquete con extensión .deb>

# sudo apt-get alien

<instala el paquete alien, que convierte .rpm a deb>

# sudo alien -i nombredelpaquete.rpm <convierte e instala una paquete .rpm>

# apt-get remove paquete

# apt-get clean

<desinstala una paquete>

<elimina paquetes .deb descargados anteriormente>

Pág. 30

REDES CONVERGENTES

Instalación de paquetes en slackware, hay un gestor de paquetes entregado por defecto que es pkgtools

pero no buscará las dependencias, y puede utilizar un administrador de paquete más avanzado como

slackpkg.

# installpkg paquete.tgz

# removepkg paquete

<instala una paquete tar.gz, o tgz.>

<desinstala un paquete sin tgz.>

Descargue el paquete slackpkg, instalar este paquete con installpkg, editar el archivo de configuración

/etc/slackpkg/mirrors y retirar el comentario de la línea, éste será el enlace del mirror hacia el que

slackpkg irá a buscar los paquetes.

# slackpkg update

# slackpkg install paquete

<actualiza los paquetes>

<instala un paquete>

Otra manera de instalar paquetes en Slackware es a través de la forma tradicional, utilizando el

comando tar.

# tar xzvf paquete.tar.gz

# cd nom_paquete

# ./configure

# make

<desempaqueta a un directorio el paquete>

<ingresar al directorio del paquete>

<establece la configuración necesaria para el paquete>

<compila e instala el paquete sin dependencias>

Uso de entorno gráfico

El gestor de paquetes por excelencia de Ubuntu es Synaptic es una aplicación gráfica para mucho más

que añadir y quitar aplicaciones, te asegura un completo control sobre los paquetes, es especialmente

útil cuando ocurren conflictos de dependencias.

Puedes lanzar Synaptic desde el menú Sistema, Administración, y Gestor de paquetes Synaptic, lo

primero es obtener la lista de las últimas versiones de los paquetes, para ello se debe hacer clic sobre el

botón Recargar, y la ventana principal se divide en varias áreas.

Pág. 31

REDES CONVERGENTES

2.5.- Manejo de demonios.

Los daemons o demonios no son más que un proceso que se ejecuta en segundo plano. Estos demonios

ejecutan diferentes funciones y proporcionan ciertos servicios, pero sin la interacción del usuario; son

procesos de los que no notamos su ejecución.

Iniciar o parar un demonio.

Los programas que ejecutamos como demonios pueden estar ubicados en cualquier parte del disco,

pero tienen un punto en común: todos utilizan un script para ser iniciados o parados, y estos scripts se

encuentran en el directorio /etc/init.d/, la sintaxis habitual para iniciar o parar demonios sería.

# /etc/init.d/nombre_demonio start

# /etc/init.d/nombre_demonio stop

<iniciar el demonio>

<detiene el demonio>

Imaginemos que en nuestro directorio /etc/init.d tenemos el scripts de apache, y si quisiéramos

iniciar/parar/reiniciar el servidor web, podríamos hacer lo siguiente.

# ls -l /etc/init.d/

-rwxr-xr-x 1 root root 1.4k oct 26 2002 httpd

<muestra el contenido de init.d>

<resultado de la orden anterior>

# /etc/init.d/httpd start

# /etc/init.d/httpd stop

# /etc/init.d/httpd restart

<inicia el apache>

<detiene el apache>

<reinicia el apache>

Niveles de ejecución.

En GNU/Linux podemos definir qué demonios se inician y se detienen al entrar en un runlevel o nivel

de ejecución, existen varios niveles de ejecución, y cada uno proporciona funcionalidades diferentes, y

un entorno de trabajo distinto. La definición de cada runlevel se encuentra en el fichero /etc/inittab,

para saber en que nivel de ejecución se encuentra actualmente se utilizar el comando runlevel.

0 - halt (Do NOT set initdefault to this)

1 - Single user mode

2 - Multiuser, without NFS (The same as 3, if you do not have networking)

3 - Full multiuser mode

4 - unused

5 - X11

6 - reboot (Do NOT set initdefault to this)

Pág. 32

REDES CONVERGENTES

Para iniciar o parar un demonio al entrar en un runlevel se tiene que crear un enlace simbólico en el

directorio correspondiente al runlevel, los scripts de los demonios se ubican en directorios con com

/etc/rcX.d/ , donde X es el número de runlevel, por ejemplo, en el directorio /etc/rc5.d/ tenemos los

enlaces a los scripts de los demonios que se iniciaran o pararan al entrar en el runlevel 5.

En los enlaces simbólicos es importante el nombre ya que depende de él si el demonio se inicia o se

para y el orden en que se inicia o para, el “num” es el orden en que se ejecutará; puede ir desde 00 hasta

99 (siendo 00 la máxima prioridad), puede haber varios con la misma prioridad.

S num nombre demonio <inicia el demonio apuntado por el enlace>

K num nombre demonio <parar el demonio apuntado por el enlace>

Se muestra un ejemplo, que muestra que al entrar en el runlevel 5 se termina el demonio de ssh, y luego

se arrancarán los demonios de sysklogd, cron y apache en este orden, respondiendo a la prioridad

indicada en el nombre del enlace.

# cd /etc/rc5.d/

# ls -l

lrwxrwxrwx 1 root root 13 ene 8 00:45

lrwxrwxrwx 1 root root 18 ene 7 23:49

lrwxrwxrwx 1 root root 14 ene 7 23:49

lrwxrwxrwx 1 root root 16 ene 8 01:34

K20ssh

-> ../init.d/ssh

S10sysklogd -> ../init.d/sysklogd

S89cron

-> ../init.d/cron

S91apache -> ../init.d/apache

Aparte de los demonios del sistema nosotros también podemos crear nuestros scripts de determinadas

aplicaciones, para iniciar, parar, reiniciar los programas que nosotros queramos poner como demonios,

únicamente se debe crear el script que siga la siguiente sintaxis:

#!/bin/sh

case "$1" in

start)

# código para iniciar el demonio/programa

;;

stop)

# código para parar el demonio/programa

;;

restart)

# código para reiniciar el demonio/programa

;;

esac

Pág. 33

REDES CONVERGENTES

Ejemplo de script de para un demonio.

Imaginemos que queremos que un programa se ejecute siempre que arranque el sistema y se quede en

ejecución como demonio, se debe crear el script que nos permita iniciar y parar el programa en este

ejemplo se llamará, miscript.

Se ingresa como root, copiamos el script a /etc/init.d y le damos permiso de ejecución:

$ su

# cp miscript /etc/init.d/

# chmod u+x /etc/init.d/miscript

Creamos los enlaces en los runlevels adecuados haremos que se inicie en el runlevel 5 (X11) y en el

runlevel 3 (multiusuario) y que se detenga en los runlevels 6 y 0 (reiniciar y apagar), se iniciara con la

mínima prioridad para dejar que se inicien antes los demonios más importantes, y lo paramos con la

máxima, para que se detenga antes que los demonios más importantes.

# ln -s

# ln -s

# ln -s

# ln -s

/etc/init.d/miscript /etc/rc5.d/ S99 miscript

/etc/init.d/miscript /etc/rc3.d/ S99 miscript

/etc/init.d/miscript /etc/rc6.d/ K01 miscript

/etc/init.d/miscript /etc/rc0.d/ K01 miscript

Inicio del entorno gráfico.

En algunas distribuciones como Slackware, se puede lograr arrancar automáticamente el demonio X,

que es el entorno gráfico, para esto tienen que editar el archivo /ect/inittab, y localizar la siguiente línea

y coméntela como se muestra.

id:3:initdefault:

Enseguida vuelvan a escribirla pero en el lugar del número 3 pongan un 4, esto tiene que ver con los

niveles de ejecución y debería de quedar como se muestra enseguida, reinicie y listo.

#id:3:initdefault:

id:4:initdefault:

Pág. 34

REDES CONVERGENTES

2.6.- El entorno gráfico.

En Linux se puede manejar de manera gráfica o en modo texto, y para el entorno gráfico provee un

verdadero abanico de posibilidades y opciones distintas, enfocadas principalmente a facilitar lo

operabilidad e interacción con el sistema y para facilitarnos la vida.

El mundo gráfico de Linux nos encontramos con los administradores de ventanas y con los

administradores de escritorios.

Administradores de ventanas y administradores de escritorio.

Los administradores de ventanas, son aplicaciones que se encargan de ofrecer al usuario las

herramientas básicas para el trabajo con ventanas valga la redundancia tales como, maximizar,

minimizar, cambiar su posición, su dimensión, etc., dentro de los administradores de ventanas

encontramos los mas populares como son: FVWM, Window Maker, AfterStep, BlackBox y muchos

mas.

Los administradores de escritorio, poseen las funciones básicas de manejo de ventanas, otras

herramientas específicas y aplicaciones extras como: una barra de herramientas inferior o superior con

un botón tipo inicio, donde encontramos más botones de acceso directo a las diferentes aplicaciones o

suites de oficina, editores, y otros.

En este menú desplegable se encuentra todo organizado por categorías entre los que se pueden

mencionar el de sistema, oficina, juegos, etc., nos podemos contar también con varios escritorios

virtuales y espacios de trabajo a la vez, íconos de acceso a los programas mas usados, a las unidades

del sistema (cd room, floppy, etc.), y dentro de los extras nos encontramos a los navegadores, editores

de texto, clientes de correo, visualizadores de imágenes, aplicaciones para dibujar o de retoque

fotográfico. Todos incorporados de forma nativa junto al entorno visual y su conjunto de herramientas.

Obviamente un administrador de escritorios es mucho mas completo que el administrador de ventanas,

pero esto implica que el primero consume más recursos que el segundo. Por este motivo la elección a la

hora de trabajar con Linux deberá basarse principalmente en saber con qué máquina contamos. Se

podría correr Linux en una 486 usando un manejador de ventanas pero si contamos con una

computadora más recursos nuestra elección debería ser indefectiblemente un manejador de escritorios

como GNOME o KDE que son de los más usados, robustos, estables y populares en el mundo.

Pág. 35

REDES CONVERGENTES

Algunos administradores de escritorio.

GNOME, del acrónimo del inglés (GNU Network Object Model Environment, Entorno GNU de

Modelado de Objetos en Red), es un entorno de escritorio para GNU/Linux y otros sistemas derivados

de Unix. Se caracteriza principalmente por su facilidad de uso. Utiliza las librerías gráficas GTK+ para

mostrar los elementos de la interfaz, es el entorno de escritorio por defecto en Ubuntu.

KDE, del acrónimo del inglés (K Desktop Environment, Entorno de Escritorio K) es un entorno de

escritorio para GNU/Linux y otros sistemas derivados de Unix. Incluye muchas aplicaciones integradas

entre las más populares Konqueror, además un manejador de ventanas. Utiliza las librerías gráficas Qt

para mostrar los elementos de la interfaz, es el entorno de escritorio por defecto en Kubuntu.

Xfce, es un entorno de escritorio para GNU/Linux y otros sistemas derivados de Unix. Más ligero que

GNOME y KDE, consume menos recursos del sistema, por lo que es más adecuado para equipos con

menos recursos de hardware, como memoria RAM o CPU. Al igual que GNOME, utiliza las librerías

gráficas GTK para mostrar los elementos de la interfaz, es el entorno de escritorio por defecto en

Xubuntu. y utiliza el gestor de ventanas Xfwm.

El entorno GNOME.

GNOME 2.20 es la última versión del popular entorno de escritorio multiplataforma. GNOME está

centrado en la facilidad de uso, estabilidad y soporte de internacionalización y accesibilidad de primera

clase. Basado en software libre de código abierto.

Evolution, contiene un cliente de correo electrónico y de trabajo en grupo, cuenta con el nuevo aviso de

adjuntos para los correos que tienen que enviar archivo adjuntos, con que contenga la palabra

«adjunto» (o palabras similares), se mostrará un útil mensaje de advertencia de que debe adjuntar el

archivo si no lo ha hecho.

El visor de imágenes eog, ahora es más rápido y estable, el diálogo de propiedades proporciona un fácil

acceso a la información básica y los metadatos de sus imágenes.

Tomboy, la aplicación para tomar notas de GNOME, también ha añadido algunas nuevas

características importantes, como la sincronización de las notas.

El potente editor de textos gedit, tiene un nuevo sistema de resaltado de sintaxis que soporta resaltado

de sintaxis para lenguages script tales como PHP y Ruby, incluso cuando estén empotrados en código

HTML.

El gestor de archivos Nautilus muestra información acerca de las unidades en la ventana propiedades,

incluyendo un gráfico al pie que muestra de una forma sencilla cuánto espacio libre queda.

Los paneles de control se han reorganizado cuidadosamente para reducir su número, este lanzamiento

marca el inicio de la nueva miniaplicación del panel Control, y las miniaplicaciones como Temas,

Fondos del escritorio, Tipografías e Interfaz para la nueva miniaplicación.

Pág. 36

REDES CONVERGENTES

2.7.- Administración de usuarios.

Linux es un sistema multiusuario, por lo tanto, la tarea de añadir, modificar, eliminar y en general

administrar usuarios en GNU/Linux se convierte en algo no solo rutinario, sino importante, además de

ser un elemento de seguridad que mal administrado o tomado a la ligera, puede convertirse en un

enorme problema de seguridad.

Tipos de usuarios.

Los usuarios en Unix/Linux se identifican por un número único de usuario, User ID (UID), y

pertenecen a un grupo principal de usuario, identificado también por un número único de grupo, Group

ID (GID). El usuario puede pertenecer a más grupos además del principal, sujeto a cierta polémica, es

posible identificar tres tipos de usuarios.

Usuario root, también llamado superusuario o administrador, su UID es 0, es la única cuenta con

privilegios sobre todo el sistema, acceso total a todos los archivos y directorios con independencia de

propietarios, controla las cuentas de usuarios, ejecuta tareas de mantenimiento del sistema, puede

detener el sistema, instala software en el sistema, puede modificar o reconfigurar el kernel,

controladores, entre otras actividades.

Usuarios especiales, también se les llama cuentas del sistema como, bin, daemon, adm, lp, sync,

shutdown, mail, operator, squid, apache, y otros, estos no tiene todos los privilegios del usuario root,

pero dependiendo de la cuenta asumen distintos privilegios de root, para proteger al sistema de posibles

formas de vulnerar la seguridad, no tienen contraseñas pues son cuentas que no están diseñadas para

iniciar sesiones con ellas se les conoce como cuentas de no inicio de sesión (nologin), se crean

automáticamente al momento de la instalación de Linux o de la aplicación, y generalmente se les

asigna un UID entre 1 y 100 definido en /etc/login.defs

Usuarios normales, se usan para usuarios individuales, donde cada usuario dispone de un directorio de

trabajo, ubicado generalmente en /home, cada usuario puede personalizar su entorno de trabajo, y solo

tienen privilegios completos en su directorio de trabajo; por seguridad es mejor trabajar como un

usuario normal en vez del usuario root; en las distros actuales se les asigna generalmente un UID

superior a 500.

Archivo de configuración.

Cualquiera que sea el tipo de usuario, todas las cuentas se encuentran definidas en el archivo de

configuración (passwd), ubicado dentro del directorio (/etc). Este archivo es de texto tipo ASCII, se

crea al momento de la instalación con el usuario root y las cuentas especiales, más las cuentas de

usuarios normales que se hayan indicado al momento de la instalación.

Pág. 37

REDES CONVERGENTES

El archivo (/etc/passwd) tiene una línea para cada usuario, la información de cada usuario está dividida

en 7 campos delimitados cada uno por “:”dos puntos.

Campo 1

Es el nombre del usuario, identificador de inicio de sesión (login). Tiene que ser

único.

Campo 2

La 'x' indica la contraseña encriptada del usuario, además también indica que se

está haciendo uso del archivo /etc/shadow, si no se hace uso de este archivo, este

campo se vería algo así como: 'ghy675gjuXCc12r5gt78uuu6R'.

Campo 3

Número de identificación del usuario (UID). Tiene que ser único. 0 para root,

generalmente las cuentas o usuarios especiales se numeran del 1 al 100 y las de

usuario normal del 101 en delante, en las distribuciones mas recientes esta

numeración comienza a partir del 500.

Campo 4

Numeración de identificación del grupo (GID). El que aparece es el número de

grupo principal del usuario, pero puede pertenecer a otros, esto se configura en

/etc/groups.

Campo 5

Comentarios o el nombre completo del usuario.

Campo 6

Directorio de trabajo (Home) donde se sitúa al usuario después del inicio de

sesión.

Campo 7

Shell que va a utilizar el usuario de forma predeterminada.

El archivo (/etc/group) guarda la relación de los grupos a los que pertenecen los usuarios del sistema,

contiene una línea para cada usuario con tres o cuatro campos por usuario.

Campo 1, indica el usuario.

Campo 2, “x” indica la contraseña del grupo, que no existe, si hubiera se mostraría un 'hash'

encriptado.

Campo 3 es el Group ID (GID) o identificación del grupo.

Campo 4 es opcional e indica la lista de grupos a los que pertenece el usuario

Modificar elementos del usuario.

En todas las distros modernas de GNU/Linux se activa la protección extendida del archivo

(/etc/shadow), que oculta efectivamente el “hash” cifrado de la contraseña de (/etc/passwd), se puede

utilizar “pwconv” para realizar esta acción, o para quitar el ocultamiento se utiliza “pwuncov”.

#more /etc/passwd

#pwunconv

#more /etc/passwd

El comando “usermod” permite modificar o actualizar un usuario o cuenta ya existente, las opciones

más comunes son, “-d” modifica el directorio de trabajo,”-l” cambia el login o nombre del usuario.

Pág. 38

REDES CONVERGENTES

2.8.- Compartir con Samba y FTP.

Existen distintas manera de poder compartir recursos a través de una red, todo dependerá del sistema

operativo que se utilizando, en el caso de GNU/Linux o UNIX, es posible utilizar aplicaciones como

Samba o un Servidor FTP, para poder lograr el objetivo.

Samba.

Es un software que permite al ordenador compartir archivos e impresoras con otras computadoras en

una misma red local, utiliza un protocolo conocido como SMB/CIFS compatible con UNIX o Linux ,

además con sistemas Windows (XP, NT, 98...), OS/2, este protocolo también conocido como

LanManager o NetBIOS.

Compartir sin contraseña, los pasos serían instalar Samba, configurar el servicio en sus archivos, tener

una carpeta disponible.

$sudo aptitude install samba samba-client smbfs smbclient <instala Samba>

$sudo mkdir /home/public

<Crea una carpeta>

$sudo chmod 755 /home/public

<Asigna los permisos>

$sudo nano /etc/samba/smb.conf

<Edita el archivo de configuración>

workgroup = MSHOME

<Buscar Ctr+W, MSHOME y sustituir por nuestro Grupo>

Al final del archivo smb.conf, se agregan las siguientes líneas para que se pueda acceder a la carpeta,

compartir una unidad de CD.

[public]

comment = Cosas publicas

path = /home/public

public = yes

writeable = no

[CDRom]

comment = Cd Rom Compartido

path = /media/cdrom0

public = yes

writable = no

browseable = yes

El parámetro "browseable" sirve para ingresar por medio de windows y linux de forma remota,

generalmente al usuario externo el sistema le da el nombre de usuario nobody y como nombre de grupo

nogroup, para cambiar el nombre de usuario y nombre de grupo a nuestras carpetas, para que le permita

el acceso seria de la forma siguiente.

$sudo chown nobody:nogroup /home/public

$sudo chmod 755 /home/public

<asigna como propietario a nobody>

<modifica los privilegios>

Para no utilizar contraseña se modifica la línea ( security = user) por ( security=SHARE), y finalmente

reiniciar el servicio.

$sudo /etc/init.d/samba restart

Pág. 39

REDES CONVERGENTES

Servidor FTP.

Lo primero es instalar la aplicación, enseguida se podrán hacer las configuraciones debidas.

$sudo apt-get install vsftpd

$sudo aptitude install vsftpd

$gksu gedit /etc/vsftpd.conf

ó

<instala la aplicación>

<modifica el archivo de configuración>

El contenido del archivo para lograr distintas acciones como negar usuarios anónimos, se busca la línea

(anonymous_enable=), y sustituya el “yes” por un “no”, para permitir a usuarios locales conectarse al

servidor busque la línea (local_enable=), y debe tener “yes”, para permitir subir archivos localice la

línea (write_enable=) y debería tener “yes”, para que el servidor solo atienda un segmento de red

podría utilizar una IP estática en la línea (listen_address=), “#.#.#.#”, y por último reinicie el servidor.

$sudo /etc/init.d/vsftpd restart

El proceso de instalación crear un usuario no privilegiado ftp, y su correspondiente directorio

/home/ftp, donde se colocarán los archivos disponibles para el acceso anónimo y arrancar el servicio, y

en el caso de tener un firewall instalado se deberá abrir el puerto 21, para permitir el acceso.

Para probar que el proceso ha funcionado active su navegador o cliente de ftp favorito, y escriba la

dirección ftp://localhost o ftp://127.0.0.1, en caso de acceder desde un ordenador remoto utilice la IP

del servidor.

Para evitar que los usuarios registrados puedan salir de su directorio $HOME y navegar así por todo el

sistema de ficheros, modifique la línea (chroot_local_user=), y agregue un “yes”.

Limitar el número máximo de conexiones simultáneas, para evitar ataques (DoS), se debe contar con

las líneas (listen=), y tener “yes”, (max_clients=), y un numero de sesiones “10”.

Cambiar el puerto por el que escucha el servicio ayuda a evitar ataques automatizados e intrusos poco

experimentados, revise la línea (listen_port=), y cambie un número de puerto “50”.

Pág. 40

REDES CONVERGENTES

Se puede elegir ejecutar el servidor controlado desde el arranque (modo Standalone), o que se inicie

automáticamente en el momento en que se recibe una petición (modo inetd), libera más recursos en

caso de no usarse el servicio por lo que debe comentar la línea (#listen=yes), y crear el archivo

/etc/vsftpd.xinetd con el siguiente contenido.

# Configuración para el servicio FTP

service ftp{

disable

= no

socket_type

= stream

wait

= no

user

= root

server

= /usr/sbin/vsftpd

per_source

=5

instances

= 200

no_access

= 192.168.1.3

banner_fail

= /etc/vsftpd.busy_banner

log_on_success += PID HOST DURATION

log_on_failure += HOST

}# Fin del servicio FTP

Pág. 41

REDES CONVERGENTES

I.- Manejo de dispositivos activos de infraestructura

Pág. 42