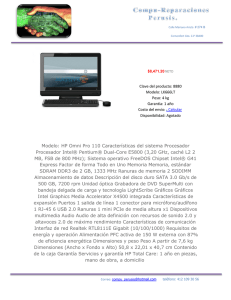

Segunda generación de la Familia de procesadores Intel

Anuncio