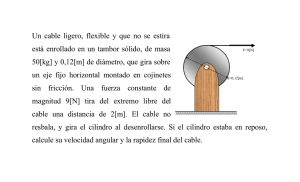

Capa de red del hostal

Anuncio