Capa de Red

Anuncio

Comunicación de Datos − Redes de Computadores

Índice

Índice ..................................................................................................................................................................... i

Introducción......................................................................................................................................................... 1

Historia de las Redes de Computadores............................................................................................................................ 1

Evolución histórica de las telecomunicaciones .................................................................................................................. 1

Desde otro punto de vista .................................................................................................................................................. 2

Red con un servidor:..................................................................................................................................... 2

Peer to peer : ................................................................................................................................................ 2

Clasificación de las Redes de Computadores.................................................................................................................... 2

Redes Locales (LAN, Local Área Network) (hasta 1km):............................................................................. 2

Redes Metropolitanas (MAN, Metropolitan Área Network) (hasta 100km): ................................................. 2

Redes Mundiales (WAN, Wide Area Network) (hasta 10.000km):............................................................... 2

Introducción a Las Redes Locales .................................................................................................................... 3

Objetivos de Las Redes ..................................................................................................................................................... 3

Compartir Recursos:..................................................................................................................................... 3

Aumentar Confiabilidad: ............................................................................................................................... 3

Facilidad de Comunicación: ......................................................................................................................... 3

Disminuir Costos:.......................................................................................................................................... 3

Compartir Ficheros............................................................................................................................................................. 3

Tipos de Redes .................................................................................................................................................................. 3

Redes de Computadores:............................................................................................................................. 3

Sistemas Distribuidos: .................................................................................................................................. 4

Impresión En Red .............................................................................................................................................................. 4

Aplicaciones De Red.......................................................................................................................................................... 4

Aplicaciones Cliente / Servidor........................................................................................................................................... 4

Acceso A Internet............................................................................................................................................................... 4

Estructura de Red .............................................................................................................................................................. 5

Red Física..................................................................................................................................................... 5

Hosts o Sistemas Finales ............................................................................................................................. 5

Subred .......................................................................................................................................................... 6

Sintéticamente .............................................................................................................................................. 6

Cómo Funciona Una Red ............................................................................................................................. 7

Topología De Una Red ........................................................................................................................................ 8

Topología Física................................................................................................................................................................. 8

Topología Lógica................................................................................................................................................................ 8

Topología En Bus............................................................................................................................................................... 8

Topología En Anillo ............................................................................................................................................................ 9

TOPOLOGÍA EN ESTRELLA............................................................................................................................................. 9

Topología En Estrella Pasiva ....................................................................................................................... 9

Topología de estrella activa.......................................................................................................................... 9

Topologías Lógicas ............................................................................................................................................................ 9

Topología Anillo-Estrella............................................................................................................................... 9

Topología Bus-Estrella ............................................................................................................................... 10

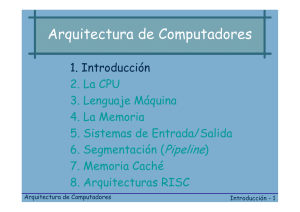

Arquitectura de Red .......................................................................................................................................... 11

Capas.......................................................................................................................................................... 11

Servicio ....................................................................................................................................................... 11

Protocolo..................................................................................................................................................... 11

Problemas de Diseño ................................................................................................................................. 11

i

Comunicación de Datos − Redes de Computadores

Ingeniería de Protocolos de Red ................................................................................................................ 12

Especificación Formal de Protocolos ..................................................................................................... 12

Validación y Verificación ........................................................................................................................ 13

Análisis de Prestaciones ........................................................................................................................ 13

Implementación ...................................................................................................................................... 13

Prueba .................................................................................................................................................... 13

Modelo OSI de ISO .......................................................................................................................................................... 13

Las Capas de OSI ...................................................................................................................................... 13

Transmisión de Datos en OSI .................................................................................................................... 15

Capa Física......................................................................................................................................................... 16

Bases Teóricas para la Comunicación de Datos.............................................................................................................. 16

Conceptos Básicos ..................................................................................................................................... 17

Medio Físico: .......................................................................................................................................... 17

Estados del Medio:................................................................................................................................. 17

Señal: ..................................................................................................................................................... 17

Intervalo de Señalización: ...................................................................................................................... 17

Medios de Transmisión............................................................................................................................... 17

Medios Magnéticos ................................................................................................................................ 17

Cable Par Trenzado ............................................................................................................................... 17

Cable Coaxiales ..................................................................................................................................... 18

Fibras Opticas ........................................................................................................................................ 19

Trayectorias Opticas a través de la Atmósfera ...................................................................................... 19

Uso de Satélites ..................................................................................................................................... 20

Comparación de Medios ........................................................................................................................ 20

Señales Ondulatorias......................................................................................................................... 21

Análisis de Fourier ............................................................................................................................. 21

Espectro y Filtros ............................................................................................................................... 22

Distorsión, Interferencia, Atenuación y Ruido.................................................................................... 22

Velocidad de Transmisión.................................................................................................................. 23

Velocidad en Canal sin Ruido (Nyquist): ........................................................................................... 23

Velocidad en Canal con Ruido (Shanon):.......................................................................................... 23

Transmisión Analógica ............................................................................................................................... 24

Sistema Telefónico................................................................................................................................. 24

Transmisión Digital ..................................................................................................................................... 24

Modulación de Señales .......................................................................................................................... 24

Modulaciones Combinadas:............................................................................................................... 25

Teorema del Muestreo................................................................................................................................ 25

Modulación por Impulsos Codificados (MIC).............................................................................................. 26

Fundamentos teóricos de la transmisión de datos..................................................................................... 26

Capa de Enlace .................................................................................................................................................. 27

Problemas de Diseño Capa de Enlace ............................................................................................................................ 27

Tipo de Servicio Suministrado.................................................................................................................... 27

Servicio sin Conexión y sin Asentimiento .............................................................................................. 27

Servicio sin Conexión y con Asentimiento ............................................................................................. 27

Servicio Orientado a Conexión .............................................................................................................. 27

Entramado .................................................................................................................................................. 28

Trama ..................................................................................................................................................... 28

Cuenta de Caracteres ............................................................................................................................ 28

Caracteres de Inicio y Fin, con Inserción de Caracter ........................................................................... 28

Banderas de Inicio y Final, con Inserción de Bit .................................................................................... 28

Violación de Código Físico..................................................................................................................... 28

Control de Error .......................................................................................................................................... 28

Gestión de Enlace ...................................................................................................................................... 28

Control de Flujo .......................................................................................................................................... 29

Detección y Corrección de Errores .................................................................................................................................. 29

Códigos Detectores de Hamming............................................................................................................... 29

Códigos Detectores Cíclicos ...................................................................................................................... 29

ii

Comunicación de Datos − Redes de Computadores

Ampliación ejemplificada ............................................................................................................................ 30

Detección y Corrección de errores......................................................................................................... 30

Corrección de errores............................................................................................................................. 30

Gestión de Enlace............................................................................................................................................................ 33

Estrategias de Gestión de Enlace .............................................................................................................. 34

Estrategias de Repartición (Estáticas) ................................................................................................... 34

TDM (Multiplexación por División de Tiempo): .................................................................................. 34

FDM (Multiplexación por División de Frecuencia): ............................................................................ 34

CDM (Multiplexación por División de Código): .................................................................................. 34

Estrategias de Compartición (Dinámicas) .................................................................................................. 34

Hipótesis del Canal Único: ..................................................................................................................... 34

Modelo de Estaciones:....................................................................................................................... 34

Colisiones:.......................................................................................................................................... 34

Asignación de Tiempo: ...................................................................................................................... 35

Detección de Uso:.............................................................................................................................. 35

Estándares de Gestión de Enlace (IEEE 802) ........................................................................................... 35

Protocolo Aloha .......................................................................................................................................... 35

Aloha Puro.............................................................................................................................................. 35

Aloha Ranurado ..................................................................................................................................... 36

Protocolos CSMA (802.3) ........................................................................................................................... 36

CSMA 1−Persistente .............................................................................................................................. 36

CSMA No Persistente ............................................................................................................................ 36

CSMA con Detección de Colisión (CSMA/CD) ...................................................................................... 37

Rendimiento: Aloha y CSMA ...................................................................................................................... 37

Protocolo Token−Bus (Paso de Testigo en Bus) (802.4) ........................................................................... 38

Protocolo Token−Ring (Paso de Testigo en Anillo) (802.5) ....................................................................... 38

Distributed Queue Dual Bus (DQDB, 802.6) .............................................................................................. 39

Fiber Distributed Data Interface (FDDI, 802.8)........................................................................................... 40

ISDN, BISDN (ATM) ................................................................................................................................... 40

ISDN (Integrated Services Digital Network): .......................................................................................... 41

BISDN (ISDN de Banda Ancha):............................................................................................................ 41

ATM (Asyncronous Transfer Mode): ...................................................................................................... 41

Control de Flujo................................................................................................................................................................ 41

Definiciones ................................................................................................................................................ 41

Estructura de la Trama........................................................................................................................... 41

Eventos que Recibe la Capa de Enlace................................................................................................. 41

Funciones Predefinidas para la Capa de Enlace ................................................................................... 41

Protocolos sin Memoria .............................................................................................................................. 42

Protocolo Unilateral No Restringido (U-NR)........................................................................................... 42

Protocolo Unilateral de Parada y Espera (U-P/E) .................................................................................. 43

Protocolo Unilateral para Canal Ruidoso (U-CR)................................................................................... 43

Protocolos de Ventana Deslizante..................................................................................................... 44

Protocolo de Ventana Deslizante de 1 Bit ......................................................................................... 44

Protocolo de Ventana Deslizante - Repetición No Selectiva............................................................. 45

Protocolo de Ventana Deslizante - Repetición Selectiva .................................................................. 46

Rendimiento del Canal de Enlace .................................................................................................................................... 46

Capa de Red....................................................................................................................................................... 48

Problemas de Diseño de la Capa de Red ........................................................................................................................ 48

Tipo de Servicios Suministrados ................................................................................................................ 48

Encaminamiento ......................................................................................................................................... 49

¿Cómo construir un circuito virtual sobre una red de conmutación de paquetes?................................ 49

¿Cómo se establecen los circuitos virtuales? ........................................................................................ 49

Interconexión de Redes(Introducción) ............................................................................................................................. 49

Control de Congestión ..................................................................................................................................................... 49

Servicios Proporcionados por la Capa de Red................................................................................................................. 49

Servicio con Conexión ................................................................................................................................ 49

iii

Comunicación de Datos − Redes de Computadores

Servicio Sin Conexión................................................................................................................................. 49

Diferencias entre los Servicios Suministrados ........................................................................................... 49

Primitivas OSI para la Capa de Red ................................................................................................................................ 50

Organización Interna de la Capa de Red ......................................................................................................................... 50

Circuitos Virtuales....................................................................................................................................... 51

Datagramas ................................................................................................................................................ 52

Comparación: Circuitos Virtuales vs. Datagramas..................................................................................... 52

Algoritmos de Encaminamiento.............................................................................................................. 52

Encaminamiento Estático....................................................................................................................... 52

Camino más Corto ............................................................................................................................. 52

Camino Múltiple ................................................................................................................................. 52

Centralizado ........................................................................................................................................... 53

Encaminamiento Aislado........................................................................................................................ 53

Patata Caliente:.................................................................................................................................. 53

Patata Caliente Mejorado: ................................................................................................................. 53

Aprendizaje Hacia Atrás: ................................................................................................................... 53

Inundación:......................................................................................................................................... 53

Encaminamiento Adaptativo................................................................................................................... 53

Encaminamiento Distribuido .............................................................................................................. 53

Encaminamiento Óptimo.................................................................................................................... 53

Control de Congestión ..................................................................................................................................................... 53

Preasignación de Memorias ....................................................................................................................... 54

Descarte de Paquetes ................................................................................................................................ 54

Control Isarítmico de Congestión ............................................................................................................... 54

Control de Congestión por Control de Flujo ............................................................................................... 54

Paquetes Reguladores ............................................................................................................................... 55

Resolución de Bloqueos ............................................................................................................................. 55

Ejemplos de Capa de Red ............................................................................................................................................... 55

Protocolo de Red IP (Internet Protocol)...................................................................................................... 55

Protocolo ARP (Address Resolution Protocol) ........................................................................................... 59

Interconexión de Redes.................................................................................................................................... 61

Conexión de Redes.......................................................................................................................................................... 61

Capa Física: Repetidores (Hub) ................................................................................................................. 62

Hubs activos:.......................................................................................................................................... 62

Hubs pasivos: ......................................................................................................................................... 62

Subcapa de Acceso al Medio: Puentes (Bridges) ...................................................................................... 62

Arquitectura de un puente ...................................................................................................................... 63

Puentes transparentes ........................................................................................................................... 63

Control de bucles ................................................................................................................................... 64

Capa de Enlace: Switch.............................................................................................................................. 67

Capa de Red: Encaminador (Router) ......................................................................................................... 67

Firewall: .................................................................................................................................................. 68

Gateway: ................................................................................................................................................ 68

Resumen de Características ...................................................................................................................... 68

Routers ....................................................................................................................................................... 68

Diseño de Topologías de Redes ...................................................................................................................... 70

Tarjetas De Interfaz De Red............................................................................................................................................. 70

Determinación De La Velocidad De Transmisión En Una Red ........................................................................................ 71

Concepto de segmento .................................................................................................................................................... 71

Segmentación: sus necesidades...................................................................................................................................... 72

Capa de Aplicación ........................................................................................................................................... 74

Conceptos Básicos .......................................................................................................................................................... 74

Aplicaciones Estándar más Comunes.............................................................................................................................. 74

iv

Comunicación de Datos − Redes de Computadores

Transferencia y Acceso Remoto de Archivos............................................................................................. 74

Transferencia de Archivos (ftp, http): ..................................................................................................... 74

Acceso Remoto a Archivos (NFS, Novell): ............................................................................................ 74

Correo Electrónico ...................................................................................................................................... 75

Terminales Virtuales ................................................................................................................................... 75

Capa de Presentación....................................................................................................................................... 76

Teoría de la Información y Codificación de Fuentes ........................................................................................................ 76

Teoría de la información ............................................................................................................................. 76

Entropía: Información Media ...................................................................................................................... 77

Codificación de la Fuente ........................................................................................................................... 78

Códigos....................................................................................................................................................... 78

Análisis de Códigos Unívocos .................................................................................................................... 78

Codificación de Huffmann (Instantáneo y Óptimo)..................................................................................... 79

Otros Métodos ............................................................................................................................................ 80

Extensión de Código: ............................................................................................................................. 80

Series Repetidas: ................................................................................................................................... 80

Criptografía, Seguridad y Protección de los Datos........................................................................................................... 80

Criptología .................................................................................................................................................. 80

Criptografía ................................................................................................................................................. 81

Sustitución: ............................................................................................................................................. 81

Códigos: ................................................................................................................................................. 81

Transposición: ........................................................................................................................................ 81

Criptoanálisis .............................................................................................................................................. 81

Problemas Típicos de Seguridad ............................................................................................................... 81

Protección de Claves ............................................................................................................................. 81

Distribución de Claves............................................................................................................................ 82

Criptografía con Claves Públicas ........................................................................................................... 82

Autentificación y Firmas Digitales .......................................................................................................... 82

Representación en Formatos de Red .............................................................................................................................. 83

Capa de Sesión.................................................................................................................................................. 84

Servicios del Nivel de Sesión ........................................................................................................................................... 84

Interconexión de Procesos ......................................................................................................................... 84

Sincronización de Procesos ....................................................................................................................... 84

Administración de Actividades.................................................................................................................... 84

Notificación de Excepciones....................................................................................................................... 84

Llamada a Procedimiento Remoto (RPC) .................................................................................................. 84

Capa de Transporte........................................................................................................................................... 86

Calidad del Servicio ......................................................................................................................................................... 86

Retardo en Establecer la Conexión:........................................................................................................... 86

Probabilidad de Fallo de Establecimiento de Conexión: ............................................................................ 86

Retardo en la Liberación de la Conexión: .................................................................................................. 86

Probabilidad de Fallo de Liberación de Conexión:..................................................................................... 86

Caudal:........................................................................................................................................................ 86

Retardo de Tráfico: ..................................................................................................................................... 86

Tasa de Error:............................................................................................................................................. 86

Tasa de Falla de Transferencia:................................................................................................................. 86

Protección:.............................................................................................................................................. 86

Prioridad: ................................................................................................................................................ 86

Resistencia: ............................................................................................................................................ 86

Servicios de la Capa de Transporte ................................................................................................................................. 86

Primitivas de Transporte .................................................................................................................................................. 87

Inactivo: ...................................................................................................................................................... 87

Conexión Entrante: ..................................................................................................................................... 87

Conexión Saliente:...................................................................................................................................... 87

Conexión Establecida: ................................................................................................................................ 87

v

Comunicación de Datos − Redes de Computadores

Administración de Conexión............................................................................................................................................. 89

Direccionamiento ........................................................................................................................................ 89

Servidor de Procesos: ............................................................................................................................ 89

Base de Datos de Procesos:.................................................................................................................. 89

Pérdida de Mensajes .................................................................................................................................. 89

Establecimiento de la Conexión ................................................................................................................. 89

Liberación de la Conexión .......................................................................................................................... 90

Control de Flujo .......................................................................................................................................... 92

Multiplexación ............................................................................................................................................. 92

Recuperación de Caídas ............................................................................................................................ 92

Los Paquetes TCP ........................................................................................................................................................... 92

Bibliografía......................................................................................................................................................... 94

vi

Comunicación de Datos − Redes de Computadores

Introducción

Historia de las Redes de Computadores

Antes de existir las redes de Computadores, los usuario de debían viajar hacia los computadores, que eran

muy grandes (físicamente) y caros, para utilizarlos. Más adelante se crearon sistemas con terminales, los que permitían, a cierta distancia, utilizar de forma remota un computador, evitando la conglomeración de personas alrededor

de él.

Luego apareció como una forma de utilizar terminales más alejadas de los computadores, el uso de las conexiones telefónicas existentes para ello. Cuando se hacía necesario que la velocidad y/o fiabilidad del canal de

datos fuera mejor, se podían contratar caros enlaces dedicados, los cuales eran implementados por empresas privadas. Las terminales ya no sólo eran consolas tontas de despliega e ingreso de información, sino que se hacían cada

vez más inteligentes, aportando su grano de arena al problema de computación.

Esto último derivó en el modelo actual de redes de computadores, en el cual las “terminales” no son más que

otros computadores conectados a la red. Así, cada uno de ellos puede hacer de cliente y de servidor simultáneamente, proveyendo una gran capacidad de resolución de problemas de computación y de comunicaciones. En algunas

partes aún subsisten las antiguas terminales, las que se utilizan conectadas a uno de estos computadores conectados a la red (hosts).

Al masificarse esta manera de utilizar los computadores, aparecieron empresas dedicadas a satisfacer la necesidad de canales portadores más rápidos y baratos, con lo cual los costos bajaron rápidamente. Estas empresas

son las que hoy en día se conocen como portadores públicos, y son responsables de la explosión de las comunicaciones en los últimos años.

Evolución histórica de las telecomunicaciones

Un sistema de telecomunicación se puede definir como los medios necesarios para emitir o recibir datos de

cualquier naturaleza entre dos sistemas geográficamente separados.

•

•

•

•

•

•

Nos vamos a centrar en tres medios principalmente:

Intercambio de señales eléctricas a través de cables eléctricos.

Señales electromagnéticas a través del aire (o vacío).

Señales ópticas a través de conductores ópticos.

S. XVIII: Faraday introduce los principios de inducción electromagnética. Al mover un imán alrededor de un metal

se genera una corriente.

S. XIX: Samuel Morse (telégrafo), 1844 alfabeto Morse. Aquí ya puede separarse el nivel físico (cable) y lógico

(alfabeto). Las telecomunicaciones deben estar sistematizadas, emisor y receptor deben comprender el sistema

para poder entenderse. El conjunto de normas que rigen la comunicación se denomina protocolo. Poco después

se intentó tirar un cable entre América y Europa, aunque no llegó a cuajar (sólo funcionó 20 o 30 días).

Otro aspecto muy importante es la velocidad de transmisión. De las 10-12 palabras / minuto iniciales hemos

pasado a miles de palabras / segundo.

•

•

•

•

•

•

•

•

•

•

•

•

Maxwell (Teoría electromagnética de la luz). Estudio de ondas con comportamiento igual a la luz.

Marconi (radiotelegrafía) 1896. Comunicación sin necesidad de un conductor físico. Se evoluciona hacia la transmisión de radio y telefonía.

1909 → USA primeras transmisiones de radio.

1927 → Primer enlace intercontinental mediante radio de onda corta. A continuación aparece la modulación en

frecuencia o FM en 1933.

1937 → radar (teledetección).

1938 → Modulación PCM. Primera forma de modular información analógica a forma digital.

1941 → TV

1954→ TV color.

1957-58 → Satélites (Sputnik ruso), primer satélite de comunicaciones por parte de los americanos.

1960 → Láser (a través de fibra óptica).

1969 → Cobertura total de la superficie terrestre mediante satélites.

1977 → Primeros sistemas de telefonía mediante fibra óptica.

Licenciado Gustavo Rei

Pág. Nro. 1

Comunicación de Datos − Redes de Computadores

Una red informática es un conjunto de computadores autónomos interconectados capaces de intercambiar información. Computador autónomo es cualquier dispositivo capaz de procesar información. Con las redes se persigue:

• Intercambio de información.

• Compartir recursos.

• Mayor fiabilidad.

• Mayor versatilidad (más fácil ampliar el sistema).

Desde otro punto de vista

Un sistema distribuido es multiusuario y multitarea. Todos los programas que se ejecuten en un sistema distribuido lo van a hacer sobre la CPU del servidor en lo que en términos informáticos se denomina "tiempo compartido".

Un sistema distribuido comparte la CPU.

Sin embargo, en una intranet, lo que en realidad se denomina servidor, lo es, pero de ficheros o de bases de

datos. Cada usuario tendrá un ordenador autónomo con su propia CPU dónde se ejecutarán las aplicaciones que

correspondan. Además, con la aparición de la arquitectura cliente / servidor, la CPU del servidor puede ejecutar algún programa que el usuario solicite.

Una red local puede tener distintas configuraciones que se verán más adelante, pero básicamente se pueden

hablar de dos tipos:

Red con un servidor:

Existe un servidor central que es el “motor” de la red. El servidor puede ser activo o pasivo dependiendo del

uso que se le dé.

Peer to peer :

Una red de igual a igual. Todos los puestos de la red pueden hacer la función de servidor y de cliente.

EN UNA INTRANET, INTERESA TENER UN SERVIDOR WEB, QUE SERÁ LA PARTE MÁS IMPORTANTE DE LA RED.

Clasificación de las Redes de Computadores

Las redes se clasifican de manera general en tres tipos según las distancias entre los computadores que interconectan:

Redes Locales (LAN, Local Área Network) (hasta 1km):

Son redes que permiten la interconexión de computadores dentro de un cuarto, edificio o terreno.

Redes Metropolitanas (MAN, Metropolitan Área Network) (hasta 100km):

Son redes que permiten la interconexión de computadores de toda una ciudad o región. Este tipo de redes no

tienen razón de ser por su similitud con la Topología y características de las WAN 1

Redes Mundiales (WAN, Wide Area Network) (hasta 10.000km):

Son redes que permiten la interconexión de computadores de todas partes del mundo.

1

IEEE

Licenciado Gustavo Rei

Pág. Nro. 2

Comunicación de Datos − Redes de Computadores

Introducción a Las Redes Locales

Lo primero que se puede preguntar un usuario cuando se plantea la posibilidad de instalación o utilización de

una red local, es saber cómo va a mejorar su trabajo en el ordenador al utilizar dicho entorno. La respuesta va a ser

diferente según el tipo de trabajo que desempeñe. En resumen, una red local proporciona la facilidad de compartir

recursos entre sus usuarios. Esto es:

•

•

•

•

•

Supone compartir ficheros.

Supone compartir impresoras.

Se pueden utilizar aplicaciones específicas de red.

Se pueden aprovechar las prestaciones cliente / servidor.

Se puede acceder a sistemas de comunicación global.

Objetivos de Las Redes

Compartir Recursos:

El objetivo fundamental de las redes es el compartir información, dispositivos físicos (procesadores, memorias,

impresoras) y/o la carga de trabajo (programas distribuidos)

Aumentar Confiabilidad:

Al compartirse los recursos, éstos se hacen más confiables, ya que es inherente a la compartición de recursos

el duplicarlos (programas y datos). En el caso de recursos físicos, éstos deben estar duplicados para soportar la

compartición anterior.

Facilidad de Comunicación:

Proveen un medio de comunicación entre personas muy efectivo a través de correo, paneles de discusión, etc.

Disminuir Costos:

Las redes de computadores tienen mejor relación mejor relación costo/rendimiento que los grandes computadores antiguos.

Compartir Ficheros

La posibilidad de compartir ficheros es la prestación principal de las redes locales. La aplicación básica consiste en utilizar ficheros de otros usuarios, sin necesidad de utilizar el disquete.

La ventaja fundamental es la de poder disponer de directorios en la red a los que tengan acceso un grupo de

usuarios, y en los que se puede guardar la información que compartan dichos grupos.

EJEMPLO: SE CREA UNA CARPETA PARA EL DEPARTAMENTO DE CONTABILIDAD, OTRA PARA EL DEPARTAMENTO COMERCIAL Y

OTRA PARA EL DEPARTAMENTO DE DISEÑO, FACILITA QUE ESTOS USUARIOS TENGAN ACCESO A LA INFORMACIÓN QUE LES INTERESA DE FORMA INSTANTÁNEA. SI A ESTO SE AÑADEN APLICACIONES CONCRETAS, ENTONCES EL TRABAJO EN GRUPO MEJORA BASTANTE CON LA INSTALACIÓN DE LA INTRANET. ESTO SE APRECIA EN LAS APLICACIONES DE BASES DE DATOS PREPARADAS PARA EL TRABAJO EN REDES LOCALES (LA MAYORÍA DE LAS ACTUALES), LO QUE PERMITE QUE VARIOS USUARIOS PUEDAN

ACCEDER DE FORMA SIMULTÁNEA A LOS REGISTROS DE LA BASE DE DATOS, Y QUE LAS ACTUALIZACIONES QUE REALICE UN

OPERADOR QUEDEN INMEDIATAMENTE DISPONIBLES PARA EL RESTO DE LOS USUARIOS.

Tipos de Redes

Existen a grandes rasgos dos tipos de redes de computadores, no se debe confundir una red local con un sistema distribuido. Aunque parezca que son conceptos similares difieren en algunas cosas, los cuales son:

Redes de Computadores:

Se componen de una serie de computadores interconectados que proveen un medio de compartir recursos de

manera explícita, esto es, los usuarios deben especificar explícitamente dónde desea realizar una cierta tarea, con

qué máquina se comunica, dónde guarda sus archivos, etc.

Licenciado Gustavo Rei

Pág. Nro. 3

Comunicación de Datos − Redes de Computadores

Sistemas Distribuidos:

Son sistemas en los cuales la red es transparente al usuario, el cual la ve como un sólo gran computador virtual, y tiene acceso a todos los recursos como si fueran locales a su computador. La decisión de dónde realizar las

tareas es realizada automáticamente por el sistema.

Impresión En Red

Las redes locales permiten que sus usuarios puedan acceder a impresoras de calidad y alto precio sin que suponga un desembolso

prohibitivo. Por ejemplo, si tenemos una oficina en la que trabajan siete personas, y sus respectivos ordenadores no están conectados mediante

una red local, o compramos una impresora para cada usuario (en total siete), o que cada usuario grabe en un disquete su documento a imprimir y

lo lleve donde se encuentra la impresora. Si hay instalada una red local, lo que se puede hacer es comprar una o dos impresoras de calidad,

instalarlas y que los usuarios las compartan a través de la red.

Cuando se comparte una impresora en la red, se suele conectar a un ordenador que actúa como servidor de impresión, y que perfectamente puede ser el equipo de un usuario. También existen impresoras que disponen de una tarjeta de red que permite la conexión directa en

cualquier punto de la red sin necesidad de situarse cerca de un servidor.

Algo complementario a la impresión en red es la posibilidad de compartir dispositivos de fax. Si un ordenador tiene configurado un módem

para utilizarlo como fax, puede permitir que el resto de los usuarios de la red lo utilicen para enviar sus propios documentos.

Aplicaciones De Red

Existe un gran número de aplicaciones que aprovechan las redes locales para que el trabajo sea más provechoso. El tipo de aplicaciones más importante son los programas de correo electrónico. Un programa de correo electrónico permite el intercambio de mensajes entre los usuarios. Los mensajes pueden consistir en texto, sonido, imágenes, etc. y llevar asociados cualquier tipo de ficheros binarios. En cierto modo el correo electrónico llega a sustituir

a ciertas reuniones y además permite el análisis más detallado del material que el resto de usuarios nos remitan.

Aplicaciones Cliente / Servidor

Es un concepto muy importante en las redes locales para aplicaciones que manejan grandes volúmenes de información. Son programas que dividen su trabajo en dos partes, una parte cliente que se realiza en el ordenador del

usuario y otra parte servidor que se realiza en un servidor con dos fines :

•

•

Aliviar la carga de trabajo del ordenador cliente.

Reducir el tráfico de la red.

EJEMPLO: SI DISPONEMOS DE UN ORDENADOR QUE ACTÚA COMO SERVIDOR DE BASE DE DATOS, CON UN ENFOQUE TRADICIONAL, EL SERVIDOR SOLAMENTE LO ES DE FICHEROS. SI EN ALGÚN MOMENTO EL USUARIO QUIERE HACER UNA SELECCIÓN DE

PERSONAS MAYORES DE 30 AÑOS POR EJEMPLO, SE DEBEN LEER TODOS LOS REGISTROS DE LA BASE DE DATOS PARA COMPROBAR CUÁLES CUMPLÍAN LA CONDICIÓN. ESTO SUPONE UN ELEVADO TRÁFICO EN LA RED. CON LAS APLICACIONES CLIENTE/SERVIDOR UNA CONSULTA SOBRE UNA BASE DE DATOS SE ENVÍA AL SERVIDOR, QUIEN REALIZA LA SELECCIÓN DE REGISTROS

Y ENVÍA SOLO LOS CAMPOS QUE LE INTERESAN AL USUARIO. SE REDUCE ASÍ CONSIDERABLEMENTE EL TRÁFICO EN LA RED Y EL

ORDENADOR CLIENTE SE ENCUENTRA CON EL TRABAJO HECHO. EL SISTEMA EN SÍ RESULTA BASTANTE MÁS RÁPIDO, AUNQUE A

CAMBIO REQUIERE QUE LOS SERVIDORES TENGAN MEJORES PRESTACIONES.

Acceso A Internet

Es una de las prestaciones que con el tiempo está ganando peso específico. Consiste en la posibilidad de

configurar un ordenador con una conexión permanente a servicios en línea externos, de forma que los usuarios de la

intranet no necesiten utilizar un módem personal para acceder a ellos. El ejemplo más de moda es el acceso a Internet.

Mediante un servidor de comunicaciones se puede mantener una línea permanente de alta velocidad que enlace la intranet con Internet. El servidor puede estar equipado con un módem o una tarjeta de comunicación a RDSI,

que activa la conexión cuando algún usuario de la red lo necesita. Cuando la conexión está activa, cualquier otro

usuario puede compartirla, aunque en este caso las prestaciones de cada usuario serán menores que si tuvieran una

conexión individual.

Licenciado Gustavo Rei

Pág. Nro. 4

Comunicación de Datos − Redes de Computadores

Estructura de Red

Una red de computadores está organizada en una serie de redes físicas, las cuales permiten la comunicación

entre ellos. Veamos:

Red Física

ES UN CONJUNTO DE NODOS DE LA RED, INTERCONECTADOS MEDIANTE UN SOLO MEDIO FÍSICO O CANAL DE COMUNICACIÓN,

SIN TRADUCTORES INTERMEDIOS.

Un canal de comunicación es un ambiente donde es posible establecer una comunicación. Los medios físicos más comunes para establecer canales de comunicación son: el sonido en el aire, la luz viajando a través de

algún medio (aire, fibras ópticas), la electricidad por cables (par trenzado, paralelo, líneas telefónicas), ondas de

radio (radio, televisión), etc.

Los nodos son elementos que son capaces de transmitir y/o recibir información a través de uno o más canales de comunicación iguales o diferentes entre sí.

Existen dos tipos de redes físicas, las con canales punto-a-punto y las con canales de difusión:

Canal Punto a Punto:

Tiene sólo dos nodos conectados a él, y cuando uno transmite sólo el otro puede recibir la información transmitida (ej.: llamadas por teléfono).

Canal de Difusión:

Poseen muchos nodos conectados al mismo canal, y cuando uno de ellos transmite todos pueden recibir. El

mensaje enviado incluye un identificador que el receptor analiza para saber si fue enviado a él o no.

a)

b)

c)

d)

e)

Topologías de Red Física Punto-a-Punto:

a) Estrella; b) Anillo; c) Completa; d) Irregular; e) Arbol;

a)

b)

c)

Topologías de Red Física de Difusión:

a) Bus de Datos; b) Radiodifusión; c) Anillo;

Hosts o Sistemas Finales

SON LOS COMPUTADORES CONECTADO A LA RED, QUE PROVEEN Y/O UTILIZAN SERVICIOS A/DE ELLA. LOS USUARIOS DEBEN

UTILIZAR HOSTS PARA TENER ACCESO A LA RED.

ARPANET evolución de DARPANET que englobó a todas las universidades americanas. Embrión de Internet.

Las máquinas que conectadas a una red, ejecutan programas de usuario se conocen como host. Los hosts están conectados a

través de una subred que es la encargada de las comunicaciones.

Una subred contiene dos elementos distintos: líneas de comunicación y unos dispositivos denominados IMP’S (Internet Message Processor), computadores dedicados únicamente a tareas de comunicaciones. Hay dos tipos de diseño de redes: punto a punto (dos

IMP que no comparten línea se comunican a través de otro IMP) y canales de difusión (todos los IMP comparten una única línea), el IMP

tendrá que gestionar el acceso de los hosts a ese único canal de difusión

En general, los hosts son computadores mono o multiusuario que ofrecen servicios de transferencia de archivos, conexión remota, servidores de base de datos, servidores WWW, etc. Los usuarios que hacen uso de los hosts pueden a su vez pedir los mismos

servicios a otras máquinas conectadas a la red.

Licenciado Gustavo Rei

Pág. Nro. 5

Comunicación de Datos − Redes de Computadores

Subred

ES UNA RED QUE SÓLO CONTIENE ENLACES, NO CONTIENE HOSTS, Y QUE POSIBILITA LAS COMUNICACIONES ENTRE HOSTS DISTANCIA.

SUBRED

Relación entre hosts y la subred

Los hosts conectados a una subred deben hacerlo a través de uno o más nodos de ella, de manera que todo

el tráfico que va y viene desde la subred al host debe pasar por estos nodos.

Sintéticamente

Dependiendo de su arquitectura y de los procedimientos empleados para transferir la información las redes de

comunicación se clasifican en :

• Redes conmutadas

• Redes de difusión

• Redes conmutadas

Consisten en un conjunto de nodos interconectados entre sí, a través de medios de transmisión (cables), formando la mayoría de las veces una topología mallada, donde la información se transfiere encaminándola del nodo

de origen al nodo destino mediante conmutación entre nodos intermedios. Una transmisión de este tipo tiene 3 fases

:

• Establecimiento de la conexión.

• Transferencia de la información.

• Liberación de la conexión.

Se entiende por conmutación en un nodo, a la conexión física o lógica, de un camino de entrada al nodo con

un camino de salida del nodo, con el fin de transferir la información que llegue por el primer camino al segundo. Un

ejemplo de redes conmutadas son las redes de área extensa.

Las redes conmutadas se dividen en :

• Conmutación de paquetes.

• Conmutación de circuitos.

• Conmutación De Paquetes

Se trata del procedimiento mediante el cual, cuando un nodo quiere enviar información a otro, la divide en paquetes. Cada paquete es enviado por el medio con información de cabecera. En cada nodo intermedio por el que

pasa el paquete se detiene el tiempo necesario para procesarlo. Otras características importantes de su funcionamiento son :

En cada nodo intermedio se apunta una relación de la forma : “todo paquete con origen en el nodo A y destino

en el nodo B tiene que salir por la salida 5 de mi nodo”.

• Los paquetes se numeran para poder saber si se ha perdido alguno en el camino.

• Todos los paquetes de una misma transmisión viajan por el mismo camino.

• Pueden utilizar parte del camino establecido más de una comunicación de forma simultánea.

• Conmutación De Circuitos

Licenciado Gustavo Rei

Pág. Nro. 6

Comunicación de Datos − Redes de Computadores

Es el procedimiento por el que dos nodos se conectan, permitiendo la utilización de forma exclusiva del circuito físico durante la transmisión. En cada nodo intermedio de la red se cierra un circuito físico entre un cable de entrada y una salida de la red. La red telefónica es un ejemplo de conmutación de circuitos.

Redes De Difusión

En este tipo de redes no existen nodos intermedios de conmutación; todos los nodos comparten un medio de

transmisión común, por el que la información transmitida por un nodo es conocida por todos los demás. Ejemplo de

redes de difusión son :

• Comunicación por radio.

• Comunicación por satélite.

• Comunicación en una red local.

Cómo Funciona Una Red

Se puede pensar por un momento en el servicio de correos. Cuando alguien desea mandar una carta a otra

persona, la escribe, la mete en un sobre con el formato impuesto por correos, le pone un sello y la introduce en un

buzón; la carta es recogida por el cartero, clasificada por el personal de correos, según su destino y enviada a través

de medios de transporte hacia la ciudad destino; una vez allí otro cartero irá a llevarla a la dirección indicada en el

sobre; si la dirección no existe, al cabo del tiempo la carta devolverá al origen por los mismos cauces que llegó al

supuesto destino.

Más o menos, esta es la forma en que funciona una red : la carta escrita es la información que se quiere

transmitir; el sobre y sello es el paquete con el formato impuesto por el protocolo que se utiliza en la transmisión; la

dirección del destinatario es la dirección del nodo destino y la dirección del remitente, será la dirección del nodo origen, los medios de transporte que llevan la carta cerca del destino es el medio de transmisión (cable coaxial, fibra

óptica …); las normas del servicio de correos, carteros y demás personal son los protocolos de comunicaciones establecidos.

Si se supone que se está utilizando el modelo OSI de la ISO. Este modelo tiene 7 niveles, es como decir que

la carta escrita pasa por 7 filtros diferentes (trabajadores con diferentes cargos) desde que la ponemos en el buzón

hasta que llega al destino. Cada nivel de esta torre se encarga de realizar funciones diferentes en la información a

transmitir. Cada nivel por el que pasa la información a transmitir que se ha insertado en un paquete, añade información de control, que el mismo nivel en el nodo destino irá eliminando. Además se encarga de cosas muy distintas:

desde el control de errores, hasta la reorganización de la información transmitida cuando esta se ha fragmentado en

tramas.

Si la información va dirigida a una red diferente (otra ciudad en el caso de la carta), la trama debe llegar a un

dispositivo de interconexión de redes (router, gateway, bridges), que decidirá, dependiendo de su capacidad, el camino que debe seguir la trama. Por eso es imprescindible que el paquete lleve la dirección destino y que esta contenga, además de la dirección que identifica al nodo, la dirección que identifica la red a la que pertenece el nodo.

Licenciado Gustavo Rei

Pág. Nro. 7

Comunicación de Datos − Redes de Computadores

Topología De Una Red

La topología de una red define únicamente la distribución del cable que interconecta los diferentes ordenadores, es decir, es el mapa de distribución del cable que forma la intranet. Define cómo se organiza el cable de las estaciones de trabajo. A la hora de instalar una red, es importante seleccionar la topología más adecuada a las necesidades existentes. Hay una serie de factores a tener en cuenta a la hora de decidirse por una topología de red concreta y son :

•

•

•

•

•

•

La distribución de los equipos a interconectar.

El tipo de aplicaciones que se van a ejecutar.

La inversión que se quiere hacer.

El coste que se quiere dedicar al mantenimiento y actualización de la red local.

El tráfico que va a soportar la red local.

La capacidad de expansión. Se debe diseñar una intranet teniendo en cuenta la escalabilidad.

No se debe confundir el término topología con el de arquitectura. La arquitectura de una red engloba :

•

•

•

La topología.

El método de acceso al cable.

Protocolos de comunicaciones.

Actualmente la topología está directamente relacionada con el método de acceso al cable, puesto que éste

depende casi directamente de la tarjeta de red y ésta depende de la topología elegida.

Topología Física

Es lo que hasta ahora se ha venido definiendo; la forma en la que el cableado se realiza en una red. Existen

tres topologías físicas puras:

•

•

•

Topología en anillo.

Topología en bus.

Topología en estrella.

Existen mezclas de topologías físicas, dando lugar a redes que están compuestas por mas de una topología

física.

Topología Lógica

Es la forma de conseguir el funcionamiento de una topología física cableando la red de una forma más eficiente. Existen topologías lógicas definidas:

Topología anillo-estrella: implementa un anillo a través de una estrella física.

Topología bus-estrella: implementa una topología en bus a través de una estrella física.

Topología En Bus

Consta de un único cable que se extiende de un ordenador al siguiente de un modo serie. Los extremos del

cable se terminan con una resistencia denominada terminador, que además de indicar que no existen más ordenadores en el extremo, permiten cerrar el bus.

Sus principales ventajas son:

•

•

Fácil de instalar y mantener.

No existen elementos centrales del que dependa toda la red, cuyo fallo dejaría inoperativas a todas las estaciones.

Licenciado Gustavo Rei

Pág. Nro. 8

Comunicación de Datos − Redes de Computadores

Sus principales inconvenientes son:

•

•

•

Si se rompe el cable en algún punto, la red queda inoperativa por completo.

Cuando se decide instalar una red de este tipo en un edificio con varias plantas, lo que se hace es instalar una

red por planta y después unirlas todas a través de un bus troncal.

Topología En Anillo

Sus principales características son:

•

•

•

El cable forma un bucle cerrado formando un anillo.

Todos los ordenadores que forman parte de la red se conectan a ese anillo.

Habitualmente las redes en anillo utilizan como método de acceso al medio el modelo “paso de testigo”.

Los principales inconvenientes serían:

•

•

•

Si se rompe el cable que forma el anillo se paraliza toda la red.

Es difícil de instalar.

Requiere mantenimiento.

TOPOLOGÍA EN ESTRELLA

Sus principales características son:

•

•

•

•

•

•

•

•

Todas las estaciones de trabajo están conectadas a un punto central (concentrador), formando una estrella física.

Habitualmente sobre este tipo de topología se utiliza como método de acceso al medio poolling, siendo el nodo

central el que se encarga de implementarlo.

Cada vez que se quiere establecer comunicación entre dos ordenadores, la información transferida de uno hacia

el otro debe pasar por el punto central.

existen algunas redes con esta topología que utilizan como punto central una estación de trabajo que gobierna la

red.

La velocidad suele ser alta para comunicaciones entre el nodo central y los nodos extremos, pero es baja cuando se establece entre nodos extremos.

Este tipo de topología se utiliza cuando el trasiego de información se va a realizar preferentemente entre el nodo

central y el resto de los nodos, y no cuando la comunicación se hace entre nodos extremos.

Si se rompe un cable sólo se pierde la conexión del nodo que interconectaba.

Es fácil de detectar y de localizar un problema en la red.

Topología En Estrella Pasiva

Se trata de una estrella en la que el punto central al que van conectados todos los nodos es un concentrador

(hub) pasivo, es decir, se trata únicamente de un dispositivo con muchos puertos de entrada.

Topología de estrella activa

Se trata de una topología en estrella que utiliza como punto central un hub activo o bien un ordenador que

hace las veces de servidor de red. En este caso, el hub activo se encarga de repetir y regenerar la señal transferida

e incluso puede estar preparado para realizar estadísticas del rendimiento de la red. Cuando se utiliza un ordenador

como nodo central, es éste el encargado de gestionar la red, y en este caso suele ser además del servidor de red, el

servidor de ficheros.

Topologías Lógicas

Topología Anillo-Estrella

Licenciado Gustavo Rei

Pág. Nro. 9

Comunicación de Datos − Redes de Computadores

Uno de los inconvenientes de la topología en anillo era que si el cable se rompía toda la red quedaba inoperativa ; con la topología mixta anillo-estrella, éste y otros problemas quedan resueltos. Las principales características

son :

Cuando se instala una configuración en anillo, el anillo se establece de forma lógica únicamente, ya que de

forma física se utiliza una configuración en estrella.

Se utiliza un concentrador, o incluso un servidor de red (uno de los nodos de la red, aunque esto es el menor

número de ocasiones) como dispositivo central, de esta forma, si se rompe algún cable sólo queda inoperativo el

nodo que conectaba, y los demás pueden seguir funcionando.

El concentrador utilizado cuando se está utilizando esta topología se denomina MAU (Unidad de Acceso Multiestación), que consiste en un dispositivo que proporciona el punto de conexión para múltiples nodos. Contiene un

anillo interno que se extiende a un anillo externo.

A simple vista, la red parece una estrella, aunque internamente funciona como un anillo.

Cuando la MAU detecta que un nodo se ha desconectado (por haberse roto el cable, por ejemplo), puentea su

entrada y su salida para así cerrar el anillo.

Topología Bus-Estrella

Este tipo de topología es en realidad una estrella que funciona como si fuese en bus. Como punto central tiene un

concentrador pasivo (hub) que implementa internamente el bus, y al que están conectados todos los ordenadores.

La única diferencia que existe entre esta topología mixta y la topología en estrella con hub pasivo es el método de

acceso al medio utilizado.

Licenciado Gustavo Rei

Pág. Nro. 10

Comunicación de Datos − Redes de Computadores

Arquitectura de Red

CONJUNTO DE CAPAS Y PROTOCOLOS QUE DEFINEN EL COMPORTAMIENTO DE UNA RED.

Capas

Las redes se construyen en base a una serie de capas o niveles, de manera de reducir su complejidad. El número de capas, sus nombres y sus funciones varían de gran manera de una red a otra, por lo que la estandarización

se hace necesaria. Sin embargo, en toda red, el propósito de una capa es proveer una servicios a la capa siguiente,

encapsulando los detalles de cómo se llevan a cabo las tareas. Tenemos entonces que:

•

•

•

•

Arquitectura basada en capas;

Cada capa utiliza servicios de la capa inferior;

Cada capa provee servicio a la capa superior, encapsulando los detalles;

La capa n de una máquina A se comunica de forma transparente con la capa n de una máquina B

(protocolo);

• La transparencia en capas n se implementa mediante servicios en las capas n − 1 de cada máquina

(interfase);

• La implementación de un nivel en un sistema particular se llama entidad;

Capa n

Protocolo de Capa n

Capa n

Protocolo de Capa n − 1

Capa n − 1

Protocolo de Capa n − 2

Capa n − 2

Interfase Capas n/ n − 1

Capa n − 1

Interfase Capas n/ n − 2

Capa n − 2

…

…

…

Capa 2

Protocolo de Capa 2

…

Capa 2

Capa 1

Protocolo de Capa 1

Capa 1

Interfase Capas 2/1

Uso directo del Canal

Medio Físico o Canal de Comunicación

Servicio

CAPACIDAD SUMINISTRADA POR UN NIVEL N Y LOS ANTERIORES AL NIVEL SIGUIENTE N+1, A TRAVÉS DE LAS ENTIDADES DEL

NIVEL N. EL CONJUNTO DE SERVICIOS SUMINISTRADOS POR LA CAPA N CONSTITUYE LA INTERFAZ N / N+1.

• La interfaz entre dos capas, vista de arriba hacia abajo, constituye una interfaz cliente / servidor.

Protocolo

CONJUNTO DE ALGORITMOS Y FORMATOS QUE GOBIERNAN LA COMUNICACIÓN ENTRE ENTIDADES DE UN MISMO NIVEL, UTILIZANDO LOS SERVICIOS DEL NIVEL ANTERIOR.

• Un protocolo es un mecanismo de control de la relación entre entidades pares (misma capa) ubicadas

en puntos físicos distintos de la red.

Problemas de Diseño

Los problemas de diseño de redes aparecen por lo general también al diseñar cada capa, y son en general:

Establecer Conexión:

Licenciado Gustavo Rei

Pág. Nro. 11

Comunicación de Datos − Redes de Computadores

Debe existir un mecanismo para establecer una conexión, y específicamente, debe poderse especificar con

qué proceso de que host se desea establecer la conexión.

Terminar Conexión:

Debe existir un mecanismo para terminar una conexión, lo que parece ser trivial pero no lo es en absoluto.

Reglas de Transferencia:

La comunicación puede ser unilateral (simplex), bilateral alternada (semiduplex) o bilateral simultánea (duplex).

Control de Errores:

Debe existir un mecanismo de control y recuperación de errores, además de una manera de asegurar el ordenamiento de la información (no todos los canales mantienen el orden de la información).

Velocidad:

Se debe controlar tanto la velocidad de transferencia de datos en el canal como la velocidad a la cual un emisor o receptor es capas de procesarlos.

Largo de los Mensajes:

Deben haber mecanismos de segmentación de mensajes largos y de reunión de mensajes muy cortos.

Uso Concurrente de Canales:

Una capa puede utilizar la misma conexión para realizar conversaciones múltiples sin que éstas tengan relación alguna.

Encaminamiento:

Se debe poder establecer un camino entre dos máquinas. La decisión de cuál camino seguir se puede hacer

de manera automática o explícita en una o más capas de la red.

Ingeniería de Protocolos de Red

El diseño de protocolos ha ido evolucionando gradualmente desde las originales aplicaciones de comunicaciones independientes, totalmente incompatibles unas de otras (años 60 y 70). La necesidad de la unificación de las