Guía Práctica del Servidor Linux - Redes

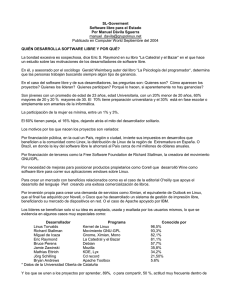

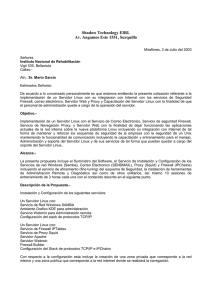

Anuncio