Seguridad a nivel físico

Anuncio

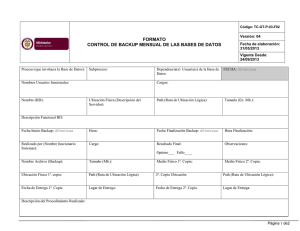

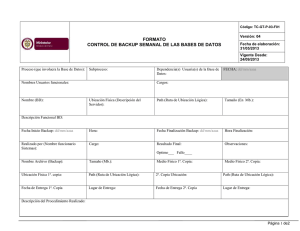

Seguridad a nivel físico LSI 2013-2014 Contenidos ¿Qué es seguridad física? Seguridad en CPDs Alimentación eléctrica Copias de seguridad Seguridad en edificaciones TIC. Normativa 2 ¿Qué es seguridad física? Todos aquellos mecanismos (prevención y detección) destinados a proteger físicamente los recursos del sistema Es la primera línea de defensa Protección del hardware Acceso físico Desastres naturales Alteraciones del entorno (sabotaje interno y externo) … Protección de los datos 3 ¿Qué es seguridad física? ¿En qué consiste? Disuasión: establecer límites Denegación: denegar el acceso directo a elementos físicos Detección: de las intrusiones Retraso: conseguir tiempo suficiente de respuesta 4 SEGURIDAD EN CPDS 5 Seguridad en CPDs ¿Qué es un CPD? Siglas de Centro de Proceso de Datos Lugar en el que se concentran todos los recursos necesarios para el procesamiento de información de una organización Ejemplos: CESGA, BSC 6 Seguridad en CPDs CESGA 7 Seguridad en CPDs MARENOSTRUM 8 Seguridad en CPDs Temperatura Protección contra incendios Ubicación Acceso físico 9 Seguridad en CPDs. Temperatura (1) Los CPDs exigen condiciones específicas de temperatura Temperatura del CPD debería mantenerse entre 18 y 27 grados Medidas a tomar Equipos de climatización de precisión Técnica de pasillo aire caliente / aire frío 10 Seguridad en CPDs. Temperatura (y 2) Heating, Ventilation, and Air Conditioning ( ) Esquema de climatización en un CPD. Imagen extraída de: http://www.rediris.es/difusion/publicaciones/boletin/76/enfoque2.pdf 11 Seguridad en CPDs. Protección contra incendios Los CPDs deben contar con sistemas de protección contra incendios, así como implementar programas de prevención de incendios. Normalmente, se utilizan: Sistema de detección Detector de calor (umbral de temperatura) Detector de llama (detector de energía infrarroja) Detector de partículas de combustión o humo Sistema de extinción Extintores Sistemas de aspersión de agua Sistema de descarga de gas (CO2, Halón, …) 12 Seguridad en CPDs. Ubicación Un CPD no debería estar situado En la última planta (incendios) En el sótano (inundaciones) Cerca de áreas públicas del edificio (seguridad) ¿Dónde entonces? Un CPD debería estar colocado en el núcleo del edificio (máxima protección contra desastres naturales) 13 Seguridad en CPDs. Acceso físico (1) Prevención (control acceso a los recursos) Llave, tarjeta inteligente (rfid) Código de seguridad Sistemas biométricos Vigilante de seguridad Puertas de seguridad 14 Seguridad en CPDs. Acceso físico (2) Detección Si un mecanismo de prevención falla (o no existe) se debe al menos detectar el acceso Mecanismos Cámaras de vigilancia circuito cerrado Alarmas Sensores de movimiento, peso, etc. Auditoría de accesos 15 Seguridad en CPDs. Acceso físico (3) Las puertas de seguridad Sistema de auto-cierre y no permitir que se queden abiertas Alarmas automáticas en caso de ser forzadas o permanecer abiertas más de un cierto periodo Sistema de doble puerta (mantrap) Después del cierre de la primera puerta, identifica y autentica un individuo antes de abrir la segunda puerta Evita el piggybacking Un individuo sin acceso aprovecha pasando detrás antes del cierre de puerta de un individuo autorizado 16 Seguridad en CPDs. Acceso físico (4) Amenazas Lock picking Bumping 17 Seguridad en CPDs. Acceso físico (5) Sistemas biométricos La biometría es el estudio de métodos automáticos para el reconocimiento único de humanos basados en uno o más rasgos conductuales o rasgos físicos intrínsecos Algo que el usuario "es" o "hace" Elimina la necesidad de poseer elementos para el acceso (llaves, tarjetas,…) (aunque pueden combinarse) 18 Seguridad en CPDs. Acceso físico (6) Sistemas biométricos Huella digital Palma de la mano Patrones oculares Reconocimiento facial Verificación de voz Verificación automática de firma Pautas al caminar 19 Seguridad en CPDs. Acceso físico (7) Sistemas biométricos 20 Seguridad en CPDs. Acceso físico (y 8) Sistemas biométricos ocular huellas mano escritura voz cara Muy alta Muy alta Alta Media Alta Alta Media Alta Alta Alta Alta Alta Prevención ataque Muy alta Alta Alta Muy Alta Alta Media Estabilidad Alta Alta Baja Baja Media Media Fiabilidad Facilidad uso Tabla comparativa de sistemas biométricos 21 Más amenazas (1) Tempest Nombre en código para referirse a investigaciones y estudios de compromiso de emanaciones/emisiones (compromising emanations, CE) Emisiones eléctricas y/o magnéticas, acústica, etc. Realmente se usa Tempest para referirse a Seguridad sobre las emanaciones (emanations security, EMSEC) Estudios recientes (Vuagnoux.& Pasini, 2009) que demuestran que es posible detectar radiación correspondiente al evento de pulsar una tecla en un teclado, no solo para teclados sin cable (wireless) sino para teclados tradicionales e incluso para teclados de portátiles 22 Más amenazas (2) Medidas de prevención ante ataques Tempest Jaulas de Faraday y Laberintos de Radiofrecuencia Técnicas de zoning: Consiste en proteger una sala o edificio completo, creando zonas electromagnéticamente aisladas Consiste en situar los dispositivos más sensibles en las zonas más seguras (lejos, físicamente, de dónde pueda llegar un atacante) Ruido electromagnético Consiste en generar señales falsas (ruido) que dificulten a un atacante filtrar la señal original 23 Más amenazas (y 3) Además… Existen equipos con certificación Tempest (protegidos frente a ataques de este tipo) La autoridad de certificación Tempest en España recae bajo el CCN (Centro Criptológico Nacional), que forma parte del Ministerio de Defensa 24 ALIMENTACIÓN ELÉCTRICA 25 Alimentación eléctrica Sistema de alimentación ininterrumpida (SAI) En inglés, Uninterruptible Power Supplies (UPS) Protege ante fallos de potencia de corta duración Proporciona energía de emergencia cuando la fuente de potencia de entrada, típicamente la red eléctrica falla El tiempo durante el que un SAI es capaz de proporcionar energía es relativamente corto (unos minutos), pero suficiente para: Activar sistema de generación auxiliar Realizar un apagado ordenado de los equipos Pueden proteger un equipo, varios equipos o un CPD entero Deben permitir gestionar el apagado ordenado de los equipos a los que protegen 26 Alimentación eléctrica Sistema de alimentación ininterrumpida (SAI) 27 Alimentación eléctrica Sistema de alimentación ininterrumpida (SAI) Modos funcionamiento Off-line (standby) Si ocurre un fallo de potencia, se activa la SAI y entrega la energía almacenada en sus baterías Existe un pequeño tiempo de conmutación In-Line SAI tiene sensores para detectar los fallos de potencia Igual que off-line pero con filtrado de señal On-line (double-conversion) Las baterías entregan constantemente energía No hay tiempo de conmutación Actúa como un muro de protección entre la red eléctrica y los equipos Ideal en entornos con equipamiento sensible a fluctuaciones eléctricas Pensado principalmente para instalaciones grandes 28 Alimentación eléctrica SAI Off-line (standby) 29 Alimentación eléctrica SAI On-line (double-conversion) 30 COPIAS DE SEGURIDAD (BACKUP) 31 Copias de seguridad (Backup) Definición: Hacer una copia de seguridad o backup es el proceso de copiar y archivar datos, de modo que puedan ser usados para restaurar los originales en caso de pérdida Existen varios tipos de backup. Las más comunes son: Completo Incremental Diferencial 32 Tipos de backup (1) Completo (full backup) Punto de partida para otros tipos de backup Contiene todos los datos en archivos y directorios seleccionados para hacer backup + Restauración fácil y rápida - Consume bastante tiempo - Ocupa mucho espacio 33 Tipos de backup (2) Diferencial (Differential backup) Contiene todos los archivos que han cambiado desde el último backup completo (i.e. todo lo que difiere del último backup completo) + Restauración relativamente rápida. Se necesitan dos archivos: backup completo más reciente + backup diferencial más reciente + Más rápido (y ocupa menos espacio) que backup completo - Más lento (y ocupa más espacio) que backup incremental - Si se ejecuta muchas veces, puede llegar a ocupar mucho espacio 34 Tipos de backup (3) Incremental (Incremental backup) Contiene todos los archivos que han cambiado desde el último backup completo, diferencial o incremental (i.e. es un incremento sobre el último backup) + Es el más rápido + Es el que ocupa menos espacio - Restauración lenta y compleja. Implica procesar varios archivos. Se necesitan: backup completo más reciente + todos los backups incrementales desde el backup completo más reciente (-> incrementa la probabilidad de fallo) 35 Tipos de backup (4) Fallo en backup incremental vs. backup diferencial Imagen extraída de www.acronis.com 36 Tipos de backup (y 5) Completo vs Incremental vs Diferencial Tipo de backup Datos copiados Tiempo de backup Tiempo de restauración Espacio de almacenamiento Completo todos lento rápido mucho Incremental sólo archivos / carpetas nuevos / modificados rápido moderado poco Diferencial todos desde el último completo moderado rápido moderado 37 Copias de seguridad (Backup) ¿Cómo sabe la herramienta de backup qué archivos copiar? Archive bit: Atributo binario asociado a un archivo (o directorio) 0: indica que se ha hecho copia del archivo 1: indica que no se ha hecho copia del archivo o bien éste ha sido modificado desde el último backup (completo o incremental) Full backup e incremental backup hacen un reset del archive bit (lo ponen a 0). Differential backup no modifica el archive bit Utilizado en Windows Facilita la realización de copias incrementales (sólo hay que copiar los archivos con archive bit = 1) Problema si se utilizan varios programas de backup Registro propio Las herramientas modernas suelen comprobar ellas mismas si un archivo ha sido modificado y no hacen caso del archive bit 38 Herramientas de backup Unix: Tar dump / restore … 39 Herramientas de backup Tar Backup incremental Copia inicial Copias incrementales tar -czvf backup.1.1.tgz -g backup.snap /home tar -czvf backup.1.2.tgz -g backup.snap /home … tar -czvf backup.0.tgz -g backup.snap /home NOTA: estos comandos irán actualizando la lista de ficheros respaldados que contiene backup.snap Opciones: -c, --create -z, --gzip -v, --verbose -f, --file F -g, --listed-incremental F. Create/list/extract new GNU-format incremental backup 40 Herramientas de backup Tar Recuperación desde backup incremental Primero se restaura la copia inicial tar -xzvf backup.0.tgz -g /dev/null -C / Luego se restauran las copias incrementales posteriores tar -xzvf backup.1.1.tgz -g /dev/null -C / tar -xzvf backup.1.2.tgz -g /dev/null -C / Opciones: -x, --extract -C, cambia al directorio que se le indica después, para realizar la extracción en él 41 Herramientas de backup Dump / Restore Comandos clásicos de backup Copia de dispositivos / particiones completas Creación backup Original Incremental dump -0ua –f /mnt/backup.full.dump /dev/sdc5 dump -1ua –f /mnt/backup.incr.dump /dev/sdc5 Restauración Listar contenido backup Recuperar todo el backup restore -t -f /mnt/backup.dump restore –r -f /mnt/backup.dump Recuperación interactiva restore –i –f /mnt/backup.dump 42 SEGURIDAD EN EDIFICACIONES TIC. NORMATIVA 43 Seguridad en edificaciones TIC y normativa Normativa básica de edificación Ley 38/1999, de 5 de noviembre, de ordenación de la edificación REAL DECRETO 314/2006, de 17 de marzo, por el que se aprueba el Código Técnico de la Edificación El Código Técnico de la Edificación (CTE) establece las exigencias que deben cumplir los edificios en relación con los requisitos básicos de seguridad y habitabilidad establecidos den la LOE Real Decreto 2177/1996, de 4 de octubre, por el que se aprueba la norma básica de la edificación «NBE-CPI/96: Condiciones de protección contra incendios de los edificios» Real Decreto 1942/1993, de 5 de noviembre, por el que se aprueba el Reglamento de Instalaciones de Protección contra Incendios … 44 Seguridad en edificaciones TIC y normativa Normativa relacionada con la seguridad física ISO 27002: Buenas prácticas para la gestión de la seguridad. Define los objetivos de control (finalidades) y controles de seguridad (contramedidas) a utilizar par reducir y/o mitigar riesgos. Uno de los objetivos de control es la "Seguridad Física y del Entorno" 45 Seguridad en edificaciones TIC y normativa Normativa específica para CPDs (1) TIA-942 Telecommunications Infrastructure Standard for Data Centers (Estándar de Infraestructura de telecomunicaciones para Centros de Proceso de Datos) Especifica los requisitos mínimos para infraestructura de telecomunicaciones de centros de proceso de datos y salas de ordenadores. La topología propuesta en este documento pretende ser aplicable a un CPD de cualquier tamaño. NOTA: La Telecommunications Industry Association (TIA) es un organismo que se ocupa del desarrollo de estándares, iniciativas, etc. 46 Seguridad en edificaciones TIC y normativa Normativa específica para CPDs (y 2) ANSI/BICSI 002-2011: Buenas prácticas para CPDs. Establece los requisitos, recomendaciones y cualquier información adicional que deben tenerse en cuenta cuando se trabaja con sistemas críticos, como las redes eléctricas, mecánicas y de telecomunicaciones, así como otras necesidades importantes, como la selección del sitio y la seguridad de los CPDs. 47 Bibliografía recomendada Anderson, R. (2008). Security Engineering, 2nd Edition. http://www.cl.cam.ac.uk/~rja14/book.html Chapter 5: Input/Output, Modern Operating Systems .3rd ed, Andrew S. Tanenbaum Santos del Riego, A (2013). Legislación [Protección] y Seguridad de la Información. Disponible en: http://psi-udc.blogspot.com. 48