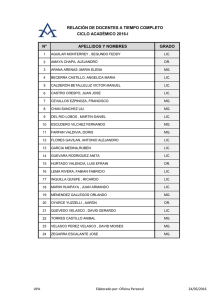

SDH - People

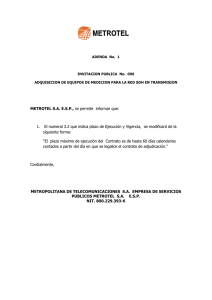

Anuncio