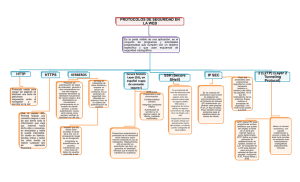

CAPÍTULO 3 Mecanismos de seguridad en red

Anuncio