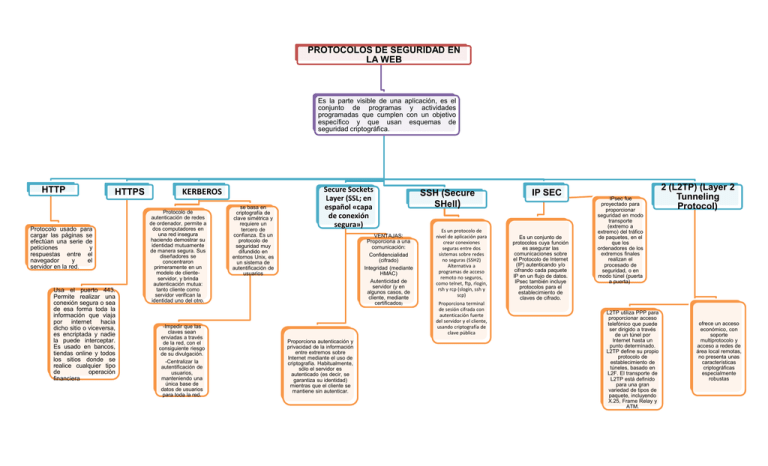

protocolos de seguridad en la web

Anuncio

PROTOCOLOS DE SEGURIDAD EN LA WEB Es la parte visible de una aplicación, es el conjunto de programas y actividades programadas que cumplen con un objetivo específico y que usan esquemas de seguridad criptográfica. HTTP HTTPS Protocolo usado para cargar las páginas se efectúan una serie de peticiones y respuestas entre el navegador y el servidor en la red. Usa el puerto 443. Permite realizar una conexión segura o sea de esa forma toda la información que viaja por internet hacia dicho sitio o viceversa, es encriptada y nadie la puede interceptar. Es usado en bancos, tiendas online y todos los sitios donde se realice cualquier tipo de operación financiera KERBEROS Protocolo de autenticación de redes de ordenador, permite a dos computadores en una red insegura haciendo demostrar su identidad mutuamente de manera segura. Sus diseñadores se concentraron primeramente en un modelo de clienteservidor, y brinda autenticación mutua: tanto cliente como servidor verifican la identidad uno del otro. -Impedir que las claves sean enviadas a través de la red, con el consiguiente riesgo de su divulgación. -Centralizar la autentificación de usuarios, manteniendo una única base de datos de usuarios para toda la red. se basa en criptografía de clave simétrica y requiere un tercero de confianza. Es un protocolo de seguridad muy difundido en entornos Unix, es un sistema de autentificación de usuarios Secure Sockets Layer (SSL; en español «capa de conexión segura») VENTAJAS: Proporciona a una comunicación: Confidencialidad (cifrado) Integridad (mediante HMAC) Autenticidad de servidor (y en algunos casos, de cliente, mediante certificados) Proporciona autenticación y privacidad de la información entre extremos sobre Internet mediante el uso de criptografía. Habitualmente, sólo el servidor es autenticado (es decir, se garantiza su identidad) mientras que el cliente se mantiene sin autenticar. SSH (Secure SHell) Es un protocolo de nivel de aplicación para crear conexiones seguras entre dos sistemas sobre redes no seguras (SSH2) Alternativa a programas de acceso remoto no seguros, como telnet, ftp, rlogin, rsh y rcp (slogin, ssh y scp) Proporciona terminal de sesión cifrada con autenticación fuerte del servidor y el cliente, usando criptografía de clave pública IP SEC Es un conjunto de protocolos cuya función es asegurar las comunicaciones sobre el Protocolo de Internet (IP) autenticando y/o cifrando cada paquete IP en un flujo de datos. IPsec también incluye protocolos para el establecimiento de claves de cifrado. IPsec fue proyectado para proporcionar seguridad en modo transporte (extremo a extremo) del tráfico de paquetes, en el que los ordenadores de los extremos finales realizan el procesado de seguridad, o en modo túnel (puerta a puerta) L2TP utiliza PPP para proporcionar acceso telefónico que puede ser dirigido a través de un túnel por Internet hasta un punto determinado. L2TP define su propio protocolo de establecimiento de túneles, basado en L2F. El transporte de L2TP está definido para una gran variedad de tipos de paquete, incluyendo X.25, Frame Relay y ATM. 2 (L2TP) (Layer 2 Tunneling Protocol) ofrece un acceso económico, con soporte multiprotocolo y acceso a redes de área local remotas, no presenta unas características criptográficas especialmente robustas