Universidad Nacional Autónoma de México - Biblioteca, FES-C

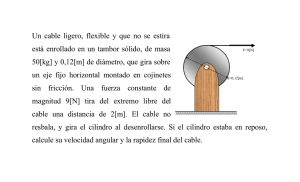

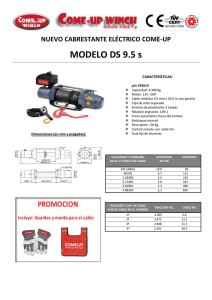

Anuncio