Seguridad Informática

Anuncio

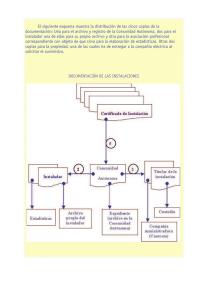

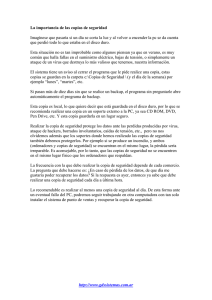

La seguridad total es inalcanzable Seguridad Informática 1.Análisis de riesgos 2.Copias de seguridad 3.Virus informáticos 4.Planes de contingencias 1 Cuestionario de partida ¿Hace copias de seguridad periódicamente? ¿Tiene un antivirus activo actualizado? ¿Utiliza contraseñas como método de control de accesos? 4. ¿Cifra y/o firma habitualmente los mensajes que envía por correo electrónico? 5. ¿Tiene algún dispositivo de alimentación ininterrumpida y/o estable para su ordenador? 6. ¿Sabría enumerar sus programas y documentos? 7. ¿Usa software actualizado? 8. ¿Desconecta de Internet cuando se va al café? 9. ¿Sabría qué hacer si le robaran el ordenador o perdiera la información almacenada? 10. ¿Sabe qué medidas de protección toma el administrador de su red y/o su proveedor de servicios de Internet ? 1. 2. 3. Tres principios básicos 1. La información debe estar a salvo de personas no autorizadas. Confidencialidad 2. Los ficheros deben coincidir exactamente con la última versión almacenada. Integridad 3. Los mensajes deben provenir de quien dice ser su autor o emisor. Autenticidad De la revolución industrial a la revolución de la información La mayoría de las empresas todavía •no están concienciadas de la importancia de la protección de la información almacenada en sus ordenadores •no tienen personal cualificado preparado para prevenir, descubrir y/o resolver problemas de seguridad informática La buena noticia es que la tecnología de productos de seguridad es cada día mejor La mala noticia es que las nuevas tecnologías están también a alcance de posibles adversarios Análisis de Riesgos El peligro acecha en forma de: Error humano Fallo de un equipo Infiltración malintencionada Desastre natural Ataque con software Hay que pensar como el criminal Inexperiencia/Pánico Accidente/Estrés Controlador y tarjeta de interfaz de red Venganza Componente de red Errores humanos Radiación Falta de comunicación Errores de la red Desastres Amenazas a la integridad Fuego Inundación Accidente industrial Configuración Disco duro Controladores de E/S Errores de hardware Sabotaje Energía Errores de programas Memoria Requisitos mal definidos Dispositivos, chips y placa Formatos de archivos Problemas lógicos Robo Espionaje Basuras Escuchas Identificaciones falsas Imitación Físicas Teléfono Puertas traseras Cables Amenazas a la confidencialidad y a la autenticidad Programación Contraseñas Captura de contraseñas Virus Bombas Caballos de Troya Averiguación de contraseñas Sniffers Suposición de contraseñas Puertas traseras Técnicas Preventivas y/o Correctivas ♦ ♦ ♦ ♦ ♦ ♦ ♦ ♦ ♦ ♦ ♦ Copias de Seguridad Archivados Migración Automática Antivirus Cortafuegos Sistemas Tolerantes a Fallos Técnicas de espejo Planes de contingencia Chequeo de paridad Análisis predictivo de fallos Alimentación ininterrumpida Políticas de seguridad – – – – – – – – – – Copias de seguridad Antivirus Cortafuegos Identificación (Contraseñas) Seguridad física Máquinas desatendidas Eliminación de basuras Puertas traseras Trampas para intrusos Módems Copias de seguridad Muchos Sistemas Operativos incorporan productos de copias de seguridad con utilidades como: ♦ Guardar todo el contenido del equipo, o bien archivos seleccionados, o sólo archivos nuevos y modificados, de forma diferencial o incremental ♦ Comprobar la copia realizada ♦ Comprimir los datos ♦ Añadir la copia detrás de la última o sobrescribirla ♦ Asignar una contraseña para recuperaciones ♦ Excluir tipos de archivo de la copia ♦ Crear ciclos de copia ♦ Restaurar la copia reemplazando o no, archivos con idéntico nombre ♦ Estimar el tiempo y la cantidad de memoria a usar ♦ Hacer recuperaciones redirigidas ♦ Guardar la configuración ♦ Realizar la copia en segundo plano Copias de seguridad Sistema host físico Máquina donde se ejecuta la lógica principal de las copias de seguridad Sistema host lógico Sistema operativo que está en el sistema host físico Bus de E/S Buses internos y externos de la máquina Dispositivos periféricos Unidades de cintas, discos, dispositivos ópticos Software del controlador del dispositivo Código de bajo nivel asociado al dispositivo Medio de almacenamiento Cinta magnética, fuentes ópticas, etc. Planificador de operaciones Dice qué hay que hacer cada vez que se hacen copias de seguridad Ejecutor de operaciones Software motor que realiza las copias de seguridad Sistema físico destino Máquina de la que se extraen los datos a copiar Sistema lógico destino El sistema operativo y el entorno de dicha máquina Componentes de red Encaminadores, puentes, conmutadores y cableado Protocolos de red Protocolos de transporte Metadatos del sistema Base con información sobre los archivos contenidos en las copias Consola del sistema Interfaz con el administrador del sistema Copias de Seguridad en Red servidor destino y motor bus dispositivo red Copias de seguridad autónomas servidor destino estación de trabajo motor bus dispositivo red Copias de seguridad basadas en una estación de trabajo Copias de Seguridad en Red servidor A destino servidor B destino servidor C destino y motor bus dispositivo red Copias de seguridad de servidor a servidor servidor A destino servidor B destino servidor C motor bus dispositivo red Servidor de Copias de seguridad dedicado Dispositivos de Copia ♦ Cintas – Falibilidad, caducidad y suciedad – Corrección de datos ♦ Opticos Automáticos apilador biblioteca sistema de discos Copias de seguridad Cuando se hacen copias: ♦ ¿Qué hay que copiar y cuándo? ♦ ¿Incremental o diferencial? ♦ Reutilización de dispositivos ♦ Registro de transacciones Cuando se elige el sistema: ♦ Extensión de medios, ¿Permite continuar con otro medio si el primero se llena? ♦ Operaciones limitadas, sesiones? ♦ Coste frente a riesgo ¿Hay límite de tamaño de las Copias de Bases de Datos en Redes Características – Múltiples usuarios – Alta disponibilidad – Actualizaciones frecuentes – Gran tamaño A Copia de bases abiertas: Soluciones: • Usar dispositivos locales • Software específico A A A Archivado Una forma de proteger los datos de ataques malintencionados y/o errores humanos Llevarlos a sistemas de almacenamiento offline Los datos de las redes crecen cada día Archivado/Copia de seguridad: •Copia de información que se quiere almacenar durante mucho/poco tiempo •Con un propósito de “conservación histórica”/ “protección frente a desastres” •Diferencias en frecuencias •Diferencias en medios (cuidado con temperatura, humedad, radiación, contaminación,...) Teletrabajo Archivado Variable Ejemplo Tamaño Archivar todo lo que ocupe más de determinada cantidad de memoria Antigüedad Archivar todo lo que no ha sido actualizado durante un determinado espacio de tiempo Directorio Archivar todo lo que está dentro de un determinado directorio Propiedad Archivar todo lo creado por determinadas personas Métodos de Archivado fichero A fichero B ♦ Compresión Compresión fichero C ♦ Sistema de copias de seguridad ♦ Almacenamiento de imágenes zip Migración automática ♦ Compromiso rendimiento/coste 1. 2. 3. Selecciona los archivos a migrar Los copia en el medio de almacenamiento Crea un archivo resguardo (link) con idéntico nombre pero que ocupa menos espacio en disco Cuando un usuario intenta acceder al archivo, el sistema recupera automáticamente el archivo original del medio 4. Migración automática discos ficheros activos online cinta/óptico ficheros envejecidos o grandes de acceso rápido cinta/óptico ficheros históricos importantes offline Problemas: ♦ Cambios de directorios ♦ Creación de archivos con el nombre de un archivo resguardo ♦ Intento de acceso masivo ♦ Integración con los sistemas de copias de seguridad Virus informáticos Programas ocultos bajo otros programas inofensivos, que realizan acciones maliciosas, y se propagan y contagian. • Muchos mutan (virus polimórficos) y se protegen autodestruyéndose cuando se intenta borrarlos, dejando un rastro imperceptible para los antivirus. • Se suelen activar mediante un mecanismo (disparador), que puede ser una fecha o que un programa se haya ejecutado un número de veces. • Hay variedades como gusanos, bombas y troyanos. Troyano Virus informáticos ♦ En los 40 John von Neumann observó que los programas podían hacerse de forma que se reprodujeran a sí mismos e incrementaran su tamaño. ♦ En los 50 los laboratorios Bell experimentaron con un juego, la “Guerra Informática” en el que un programa informático de un equipo luchaba contra otro de otro equipo. ♦ En los 60 John Conway desarrolló software viviente capaz de replicarse a sí mismo. ♦ En los 80 con la llegada de los PC se convirtieron en una amenaza real. ♦ El tema se difundió a raíz de virus como el Viernes 13, y sobre todo con el desarrollo de Internet Daños ocasionados por los virus Efectos visuales y sonoros Cambios en los datos Borrado de archivos Destrucción del sistema de archivos Formateo del disco duro Pérdida de la confidencialidad Infección ♦ Virus de sector de arranque: El virus reemplaza la información del sector de arranque (que mueve a otra zona) y muchas veces ocupa además otros lugares del disco. En cada intento de acceso al disco, el virus redirige a la nueva situación de los datos del sector de arranque y permanece en memoria para infectar cada disco con el que entre en contacto. Ejemplos son la bola rebote y la danza del diablo Infección ♦Virus de archivo: Se añade a ficheros ejecutables o de datos (virus de macro), y cuando éstos se abren infecta otros archivos y queda residente en memoria. – de sobreescritura: – pre y post-pendiente: – companion: exe Ejemplos son el Lehingh y el Datacrime com Transmisor de infección •residente: permanece activo en la memoria de la máquina incluso tras acabar sus acciones •no residente o directo: sólo infecta cuando se está ejecutando Otra “fauna informática” Gusanos: Se replican en otros ordenadores de una red. Bombas lógicas: Detonan en una fecha o con una condición. Troyanos: Parecen inofensivos, pero no lo son Spoof: Diseñado para que el usuario haga algo concreto. Bacterias, conejos y cangrejos Salami: Roba datos o fondos poco a poco. Antivirus Funciones: Prevención Detección Eliminación Vacunación Control de daños Actualización Rastreador de virus: buscador de cadenas de bytes de código que identifican cada virus Comprobador de integridad: identificador de cambios en archivos y sistema y otros efectos típicos Inhibidores de comportamiento: previenen los daños causados por los virus Algunos Virus ♦Gusanos: –Musicom –Romeo y Julieta ♦ Bomba lógica: Jerusalem –Energy ♦ Correo: Melissa –Mushroom ♦ Puertas traseras: 3DStars –Worm ♦ Macro: ♦Archivo – Vesna –Cascada – Cobra –Tuareg ♦ Troyanos: –Fumanchu – Terra –Yankie – Control total –Oropax – Tetris –Cara –Come Consejos contra Virus 1. Elija un buen antivirus y manténgalo activo y 2. 3. 4. 5. 6. 7. 8. actualizado Arranque siempre desde disco duro (no lo haga con un disquete en la disquetera) Verifique antes de abrir ficheros recibidos, y no intercambie .doc (mejor .rtf), ni .xls (mejor .csv) Evite descargas innecesarias de Internet Proteja sus disquetes en otras máquinas, y verifique disquetes antes de usarlos en la suya Intente parchear los agujeros de seguridad del software Evite difundir rumores sobre virus Manténgase bien informado Cortafuegos ♦ Basados en filtrado de paquetes IP – Servidores con 2 tarjetas de red o routers – No filtran información de alto nivel ♦ Basados en proxies – No dejan pasar paquetes IP – Los usuarios internos tienen que configurarse ♦ De tercera generación – Admiten paquetes no destinados a ellos – No requieren configuración Sistemas tolerantes a fallos o de alta disponibilidad ♦ Para preservar la disponibilidad de los servidores de una red ♦ Entra en funcionamiento cuando algún componente falla ♦ Para minimizar los tiempos de inactividad Métodos de tolerancia a fallos Componentes de reserva parados Acceso alternativo a la red Energía alternativa Sistema alternativo Información redundante (RAID) Balance de carga Multiprocesamiento simétrico Técnicas de espejo Duplicación Plan de contingencia ¿Cómo reanudar la actividad normal después de un desastre? Documento que adjudica a cada miembro del “equipo de respuesta a incidentes” una lista concreta de responsabilidades y procedimientos a seguir tras un desastre informático Organización y disciplina Previsión y planificación Ejercicio de equipo y comunicación efectiva Disponibilidad de los datos actualizados Familiarización con la recuperación de datos Actualización periódica Plan de contingencia Metodología: 1. Análisis de riesgos: • • • ¿qué está en peligro? ¿qué puede pasar? ¿qué probabilidad hay de que ocurra? 2. Valoración de riesgos: • ¿cuáles son los costes derivados de un desastre informático? 3. Asignación de prioridades a las aplicaciones: • • ¿qué función tiene cada sistema? ¿qué se restaura primero? 4. Establecimiento de requisitos de recuperación • ¿cuál es el tiempo de recuperación objetivo de cada aplicación? Plan de contingencia 5. Elaboración del documento • • • • • listas de notificación, números de teléfono, direcciones prioridades, responsabilidades, procedimientos e instrucciones información sobre adquisiciones diagramas de conexiones sistemas, configuraciones y copias de seguridad 6. Verificación e implementación del plan 7. Distribución y mantenimiento del plan Plan de contingencia Administración de seguridad • Seguridad física: • control de accesos • Seguridad de la red: • antivirus, correo electrónico, Internet, cifrado, gestión de claves • Seguridad de los datos: • identificación, control de integridad, copias de seguridad • Plan de contingencias: • formación continuada, coordinación Retos para el futuro ♦ ♦ ♦ ♦ ♦ ♦ ♦ ♦ ♦ Concienciación y sensibilización Formación continua de profesionales cualificados Seguridad incorporada desde el diseño Estandarización y compatibilidad de productos Sistemas robustos, globales y coordinados Minimizar riesgo de ataques Confianza en los métodos de Identificación Fiabilidad y transparencia en Comercio Electrónico Legislación adecuada