Vulnerabilidad de Seguridad/UNAM−CERT UNAM−CERT

Anuncio

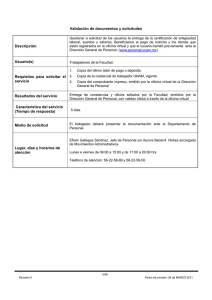

UNAM−CERT Vulnerabilidad de Seguridad/UNAM−CERT UNAM−CERT Departamento de Seguridad en Cómputo DGSCA−UNAM Vulnerabilidad de Seguridad UNAM−CERT−2005−597 Ejecución de código arbitrario en WMF 'SETABORTPROC' de Microsoft Windows. Se reportó una vulnerabilidad en Microsoft Windows, que puede explotarse para comprometer un sistema vulnerable. Fecha de Liberación: 28 de Diciembre de 2005 Ultima Revisión: 29 de Diciembre de 2005 Fuente: Microsoft Security Advisory 912840 CVE ID: CAN−2005−4560 Sistemas Afectados Windows 2003 Service Pack 1 Windows XP Service Pack 1 Windows XP Service Pack 2 Riesgo Extremadamente Crítico Problema de Vulnerabilidad Remoto Tipo de Vulnerabilidad Buffer Overflow 1 UNAM−CERT I. Descripción Se reportó una vulnerabilidad en Microsoft Windows, que puede explotarse por personas maliciosas para comprometer un sistema vulnerable. La vulnerabilidad es ocasionada por un error en el manejo de los archivos ".wmf" (Windows Metafile) que contienen registros malicosos "Escape" SETABORTPROC. Dichos registros permiten ejecutar una función arbitraria definida por el usuario cuando la interpretación de un archivo WMF falla. Esto puede explotarse para ejecutar código arbitrario engañando a un usuario a que abra un archivo malicioso ".wmf" en el "Windows Picture and Fax Viewer" o desplegando el archivo en el explorador. La vulnerabilidad también puede explotarse automáticamente cuando un usuario visita una pagina web maliciosa utilizando Microsoft Internet Explorer. NOTA: Esta disponible publicamente un código exploit y esta siendo utilizado. La vulnerabilidad también puede activarse desde el explorador si el archivo malicioso es guardado renombrandolo con otra extensión de archivo de imagen como ".jpg", ".gif", ".tif", ".png", etc. La vulnerabilidad fue confirmada en un sistema Windows XP SP2 completamente actualizado. Se reportó que Windows XP SP1 y Windows Server 2003 SP0 / SP1 también son afectados. Otras plataformas también podrían ser afectadas. II. Impacto Acceso al sistema. III. Solución No salvar, abrir u observar archivos de imagenes no confiables de correo u otras fuentes, o abrir carpetas o redes compartidas no confiables en el explorador. Colocar el nivel de seguridad del Internet Explorer a "High" para prevenir una explotación automática. Los riesgos pueden mitigarse al desregistrar "Shimgvw.dll". Sin embargo se deshabilitan ciertas funcionalidades. No se recomienda realizar esta acción en sistemas de producción sin realizar pruebas cuidadosas de las funcionalidades afectadas. IV. Apéndices http://www.microsoft.com/technet/security/advisory/912840.mspx http://www.kb.cert.org/vuls/id/181038 El Departamento de Seguridad en Cómputo/UNAM−CERT agradece el apoyo en la traducción, elaboración y revisión de éste Documento a: Descripción 2 UNAM−CERT • Floriberto López Velázquez (flopez at seguridad dot unam dot mx) UNAM−CERT Equipo de Respuesta a Incidentes UNAM Departamento de Seguridad en Cómputo E−Mail: [email protected] http://www.cert.org.mx http://www.seguridad.unam.mx ftp://ftp.seguridad.unam.mx Tel: 56 22 81 69 Fax: 56 22 80 43 Descripción 3