Redes corporativas: Más allá de la empresa 2.0

Anuncio

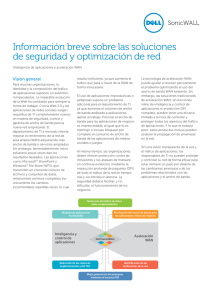

Redes corporativas: Más allá de la empresa 2.0 Las necesidades de rendimiento y seguridad de las redes corporativas han evolucionado enormemente, impulsadas por las cambiantes exigencias de los negocios, los diversos patrones de trabajo y la continua llegada a las empresas de nuevas tecnologías y aplicaciones, como las aplicaciones de medios sociales, los teléfonos inteligentes, los tablets y la Web 2.0. En este entorno, la red es una herramienta de negocio estratégica que las empresas utilizan para conseguir una ventaja competitiva importante. Sin embargo, al mismo tiempo, el nuevo protagonismo de la red plantea ciertos retos de gestión, riesgo y seguridad. En las siguientes páginas le ofrecemos una visión general de los cambios que se han producido y de los factores que los han motivado. Asimismo, y lo que es más importante, explicamos por qué ahora la flexibilidad, la visibilidad, la agilidad y la asequibilidad son factores decisivos en el proceso de toma de decisiones sobre la red. De privilegio a prerrequisito Como ya sucedió con las redes de telefonía móvil hace dos décadas, el acceso sencillo a las redes corporativas ha pasado de ser una ventaja agradable (aunque no esencial) para unos pocos privilegiados, a un derecho exigido y utilizado por la mayoría de los empleados de las empresas, independientemente de dónde y desde qué equipo elijan trabajar. Para los administradores de TI, aprovechar todas las ventajas de negocio que ofrece esta nueva tendencia —decisiones más rápidas y acertadas o mayor productividad de los empleados— supone un reto constante. Se trata de un reto complejo caracterizado por los compromisos y los conflictos. Si bien la búsqueda de la ventaja competitiva continúa siendo importante, las redes corporativas de hoy en día deben cumplir otro objetivo más fundamental: la ventaja competitiva y el crecimiento. Mientras tanto, las consideraciones sobre la seguridad de red siguen cobrando importancia. Antes, casi toda la información y las aplicaciones corporativas se hallaban en una red centralizada con acceso seguro controlado mediante un enfoque basado en un modelo de "fortaleza", es decir, el equivalente tecnológico a un perímetro amurallado al que se accede a través de pasarelas o puntos de entrada autorizados. Sin embargo, este enfoque cada vez se considera más como un inhibidor de los modelos de negocio modernos, marcados por la flexibilidad y la agilidad. cualquier recurso adicional que se solicite. También puede servir de ayuda mostrar el coste total de propiedad, demostrando el amplio valor de negocio de todos de los recursos de TI existentes. Caracterizado por su dinamismo, el perímetro actual es muy diferente al de antes. En él, las aplicaciones y los datos son independientes de los dispositivos, la información fluye de forma segura más allá de los límites de la red convencional, y no se distingue entre los usuarios internos y los remotos. En la nueva empresa 2.0, la seguridad de los datos plantea los siguientes retos: Además, por si esto no fuera suficiente, los profesionales de TI se enfrentan también a otras exigencias. Deben adaptarse al mundo de la Web 2.0, ayudar a minimizar el impacto medioambiental de su empresa y desempeñar un papel cada vez más estratégico; ya no basta con proporcionar un servicio reactivo al negocio. • Gestionar, controlar y proteger el acceso a grandes volúmenes de datos corporativos sensibles y descentralizados que se mueven a gran velocidad: cuanto mayor es la organización, mayor es también el reto La red como elemento estratégico La nueva arquitectura de red proporciona agilidad a los negocios a un nivel completamente nuevo. Un cliente de Dell™ SonicWALL™ en Australia ha logrado implementar una estrategia de crecimiento basada en fusiones y adquisiciones que hasta hace poco hubiera parecido imposible. Utiliza dispositivos Dell SonicWALL Aventail™ E-Class Secure Remote Access para proporcionar a las empresas adquiridas acceso remoto seguro a su red corporativa vía Internet mediante conexión inalámbrica. De este modo se eliminan los retrasos y los costes derivados de la conexión a través de la red telefónica fija y la empresa puede rentabilizar sus adquisiciones con mayor rapidez que antes. 2 • Definir y lograr un equilibrio adecuado entre seguridad y velocidad a través de la optimización • Asegurarse de que tanto las unidades de negocio como todos los proveedores y partners de negocio cumplen las normas corporativas (o industriales) • Mitigación de amenazas, procedentes del malware de unos criminales cada vez más organizados y sofisticados • Hacer frente a la “consumerización de las TI” y a las iniciativas BYOD (Bring Your Own Device) Además, por otra parte, los profesionales de TI están sujetos a las mismas exigencias económicas que otras funciones de negocio. La reducción de los gastos operativos se ha convertido en una preocupación fundamental. Ello no solo implica conseguir más con los mismos o incluso con menos recursos, sino también la necesidad de demostrar claramente el valor de negocio de ¿Cómo están reaccionando las redes? ¿Qué están haciendo las empresas para cumplir las exigencias 2.0 de sus redes? La consolidación de la seguridad de red, en combinación con los dispositivos de seguridad de red virtualizados, es una tendencia que se debe en parte a las ventajas de ahorro de energía y de costes que supone. Al mismo tiempo, la consolidación elimina la complejidad de los sistemas de TI, proporcionando una mayor visibilidad, que favorece la toma de decisiones a través de informes simplificados. Otra ventaja importante de la consolidación es que permite escalar la seguridad de forma sencilla y económica para hacer frente a unas necesidades de negocio cambiantes y a unas amenazas en constante evolución. Algunas organizaciones están yendo más allá con sus iniciativas de informática "lean". Se dejan seducir por una inversión más flexible por naturaleza, con costes iniciales más bajos y modelos de pago por uso, todo ello basado en la tecnología de computación en la nube y los servicios de software como servicio (SaaS). Este tipo de soluciones no solo eliminan los elevados costes iniciales de capital, sino también la necesidad de poseer recursos informáticos. Incluso quienes no han dado este paso están enviando a la nube tareas con un elevado consumo de recursos de TI, como el backup de datos o el procesamiento de datos de alto rendimiento. Las tendencias BYOD, Web 2.0, de computación en la nube y de consolidación son reales. Al combinarlas, es posible diseñar, operar y gestionar las redes corporativas de un modo completamente diferente. El reto para los CIOs consiste en gestionar esta transición sin perder de vista la seguridad ni la próxima ola de cambios. Nuevas tendencias y tecnologías Para lograr todo esto, los departamentos de TI deben dejar de ser un centro de costes basado en servicios y convertirse en un socio estratégico de valor añadido. Ello implica eliminar algunos servicios que conllevan un elevado consumo de recursos, como el soporte técnico o la asistencia a los usuarios. Estos servicios se irán reduciendo a medida que las empresas implementen cada vez más funciones de autoservicio y autoresolución. Gracias a este tipo de iniciativas, los administradores de TI, que tendrán que dedicar menos tiempo a las tareas de gestión, podrán prepararse mejor para los próximos cambios, como el aumento del ancho de banda, el modelo BYOD y la comunicación unificada. La convergencia a gran escala de las redes de voz y de datos ya está teniendo lugar, puesto que las empresas quieren aprovechar las atractivas oportunidades de ahorro de costes y mejora de la productividad que ello supone. En un momento en que las empresas están buscando nuevas formas de sacar partido a las aplicaciones Web 2.0, tanto nuevas como existentes, y la mayoría de los empleados de la "generación net" 3 utiliza teléfonos inteligentes, las comunicaciones unificadas de alto consumo de ancho de banda han superado el tráfico de correo electrónico en la red. El uso del correo electrónico como principal medio de comunicación de negocio está perdiendo posiciones en favor de las aplicaciones punto a punto, el chat por vídeo y las páginas de microblogs como Twitter. Esta tendencia tiene repercusiones importantes sobre el diseño de las redes, la capacidad del ancho de banda, la seguridad, la calidad de los servicios y la productividad. Las aplicaciones Web 2.0 y las páginas de medios sociales no solo tienen un impacto negativo sobre la productividad, sino que además consumen un gran volumen de ancho de banda, por el que compiten con las aplicaciones críticas de negocio. Los responsables de TI necesitan poder ver en todo momento lo que está sucediendo en la red con el fin de priorizar el uso del ancho de banda. Además, deben poder hacerlo basándose en la aplicación, el tipo de servicio, el contenido o el perfil del usuario. Esto ha pasado de ser una opción a un requisito esencial. Repercusiones sobre la seguridad En la nueva arquitectura de red dinámica, las sucursales, los emplazamientos de clientes y los partners subcontratados residen fuera del perímetro de seguridad tradicional, al igual que los dispositivos móviles e inalámbricos de los empleados. Simplemente, ya no se distingue entre los usuarios de red internos y externos. Otra novedad es el concepto de "perímetro virtual", que consiste en implementar funciones de seguridad de red y conectividad de clase empresarial en el momento y en la forma en que se necesiten. Ambas tendencias aumentan la probabilidad de que se produzcan Consecuencias no planeadas ¿Quién hubiera sospechado que unos juegos celebrados en un determinado país pudieran afectar seriamente a cientos de negocios al otro lado del mundo, bloqueando completamente el acceso a información corporativa vital? Eso es precisamente lo que ocurre durante eventos deportivos globales, como las Olimpiadas, el Mundial de fútbol o el US Open de golf. Miles de aficionados de todo el mundo se conectan para ver la cobertura televisiva en directo mediante transmisión Web. Afortunadamente, los usuarios de la serie E-Class Network Security Appliance de Dell SonicWALL pueden restringir rápidamente el acceso a determinadas aplicaciones de streaming, reservando el ancho de banda para los recursos críticos de negocio. En las empresas que no cuentan con estas soluciones, en cambio, este tipo de eventos puede acarrear consecuencias indeseadas. Los empleados aficionados al deporte pueden afectar seriamente sus redes corporativas, pillando a los administradores de TI desprevenidos. Este es uno de los numerosos retos de gestión que plantea la nueva arquitectura de red, y al mismo tiempo un claro ejemplo de que los recursos de red pueden verse sobrecargados fácilmente cuando no se utilizan soluciones de seguridad avanzadas. brechas de seguridad. La respuesta es una protección multicapa basada en un enfoque de "defensa en profundidad" para proteger todos estos elementos, así como las redes centrales/distribuidas y los propios centros de datos. Este enfoque proporciona acceso seguro a los datos y a las aplicaciones para los usuarios de los dispositivos que se encuentran en el exterior del perímetro, y al mismo tiempo protege los flujos de datos en todo el perímetro. Todas estas nuevas necesidades aparecen en un momento en que los crímenes cibernéticos continúan proliferando. Las organizaciones fácilmente pueden ser víctimas de ataques selectivos perpetrados por criminales expertos. Por ello, es necesario implementar estrategias de seguridad multicapa proactivas que garanticen la máxima protección. Resumen • Las redes están evolucionando a un ritmo acelerado: los factores que impulsan esta evolución son de carácter tecnológico, social, normativo, macroeconómico y microeconómico; mientras tanto, las empresas buscan reimplementar sus inversiones de TI de forma más inteligente • Ha surgido una mentalidad "'lean', verde, rápida y frugal" que está dando forma a las principales decisiones de TI corporativas • La demanda de ancho de banda va a aumentar de forma exponencial y requerirá una gestión de red bien meditada • Las amenazas de seguridad y de cumplimiento de normas están proliferando, ejerciendo una presión adicional sobre los CIOs reportar importantes ventajas estratégicas • La alta calidad/velocidad/seguridad y el bajo coste ya no son incompatibles Más allá de la empresa 2.0 con Dell SonicWALL Dell SonicWALL proporciona soluciones inteligentes de seguridad de red y protección de datos que permiten a los clientes y partners proteger, controlar y escalar sus redes globales de forma dinámica. Basándose en la información procedente de los millones de puntos de contacto de la red GRID (defensa inteligente de respuesta global) de Dell SonicWALL, el Centro de amenazas de Dell SonicWALL proporciona información y análisis continuos sobre la naturaleza y el comportamiento dinámico de las amenazas. El laboratorio de investigación de Dell SonicWALL procesa continuamente estos datos y pone a disposición contramedidas y actualizaciones dinámicas para contrarrestar las más recientes amenazas. Con su tecnología patentada* de Inspección profunda de paquetes sin reensamblado, y su arquitectura multinúcleo en paralelo, Dell SonicWALL ofrece funciones simultáneas de escaneo y análisis multiamenaza a velocidad de cable en una solución altamente escalable capaz de adaptarse a redes del más elevado ancho de banda. Disponibles tanto para pymes como para empresas grandes, las soluciones de Dell SonicWALL de seguridad de red y protección de datos se han implementado con éxito en entornos de campus de gran tamaño, empresas distribuidas, instituciones gubernamentales, puntos de venta minoristas, instituciones sanitarias y proveedores de servicios. • La implementación del diseño de red o los dispositivos adecuados puede *Patentes en EE UU 7,310,815; 7,600,257; 7,738,380; 7,835,361; 7,991,723 Copyright 2012 Dell Inc. Todos los derechos reservados. Dell SonicWALL es una marca de Dell Inc. y los demás nombres de productos y servicios así como eslóganes de Dell SonicWALL son marcas comerciales de Dell Inc. Los demás nombres de productos y empresas aquí mencionados pueden ser marcas registradas y/o marcas comerciales registradas de sus respectivos propietarios. 07/12 DSNWL 0229TM Dell SonicWALL ha sido distinguida y recomendada por publicaciones del sector, como Network World, InfoWorld, PC Magazine y SC Magazine por la excelente calidad, el alto rendimiento y la facilidad de uso de sus dispositivos y servicios. Gartner incluyó a Dell SonicWALL en la categoría de los "visionarios" en el Cuadrante Mágico 2011 para soluciones SSL VPN y, más recientemente, en la categoría de los "líderes" en el Cuadrante Mágico 2012 para soluciones de Gestión unificada de amenazas. En el Security Value Map™ 2012 de NSS Labs para cortafuegos de próxima generación, Dell SonicWALL SuperMassive E10800 con SonicOS no solo obtuvo la calificación de "Recomendado" de NSS Labs, sino que además fue reconocido como el cortafuegos de próxima generación que ofrece el mayor nivel de protección global. Todos los cortafuegos de Dell SonicWALL se basan en la arquitectura probada del sistema operativo SonicOS. Dell SonicWALL ofrece una completa gama de productos líderes de seguridad de red y protección de datos, que incluyen soluciones de cortafuegos, acceso remoto seguro/SSL VPN, antispam/seguridad de correo electrónico, backups continuos y recuperación de datos, así como prestaciones de gestión centralizada e informes y soporte técnico 24x7. Fundada originalmente en 1991, SonicWALL fue adquirida por Dell en 2012. Si desea obtener más información sobre las soluciones de negocio de clase empresarial de Dell SonicWALL, visite www.sonicwall.com.